„Sie sollten davon ausgehen, dass die Angreifenden zu dem Zeitpunkt ihrer Entdeckung wahrscheinlich bereits das gesamte Netzwerk aufgeklärt haben und vermutlich über einen besseren und aktuelleren Netzplan als Ihre eigenen Administratoren verfügen.”

Gustav K. ist Geschäftsführer einer Maschinenbaufirma und entdeckt online, dass ein Konkurrent seinen Bestseller zum halben Preis in ähnlicher Qualität verkauft. Marlene M., CEO eines Beratungsunternehmens, verliert wichtige Aufträge, weil ihre Preise knapp unterboten werden. Eine Behörde stellt eine Desinformationskampagne fest – basierend auf Wissen, das gar nicht öffentlich ist. Solche Szenarien sind schon mehrfach passiert, als Folge von Spionage durch gezielte Cyberangriffe: Advanced Persistent Threats (APTs). Doch was sind genau APTs und wie können Sie sich schützen? Erfahren Sie, an welchen 10 Anzeichen Sie erkennen, ob Ihr Netzwerk längst infiltriert ist – und welche Fehler viele bei der Reaktion auf APTs machen.

Was sind Advanced Persistent Threats (APTs)?

Advanced Persistent Threats bezeichnen gezielte Cyberangriffe von meist staatlich gesteuerten Angreifern. Diese greifen über längere Zeit hinweg das Netzwerk einer Institution oder eines Unternehmens an und breiten sich unbemerkt darin aus. Ihr Ziel ist die Wirtschaftsspionage, um die eigene Volkswirtschaft zu begünstigen, oder die politische Ausspähung. Seltener legen sie es auch auf Sabotage an.

Wen nehmen Advanced Persistent Threats (APTs) ins Visier?

„Wir sind kein attraktives Ziel“ ist eine verbreitete Annahme, die sich für viele leider allzu oft als falsch herausstellt. Denn nicht nur Großunternehmen und die öffentliche Verwaltung stehen im Visier von APT Persistent Threats. Sie zielen auch auf Beratungsunternehmen, Anwaltskanzleien sowie kleine und mittelständische Unternehmen (KMU) ab, die zum Beispiel Marktführer in ihrer Branche oder Zulieferer sind. APT-Hacker nutzen sie dann als Sprungbrett für weitere Angriffe.

Warum sind APT-Angriffe besonders problematisch?

Das größte Problem bei APT-Attacken ist, dass sie sehr schwer zu erkennen sind. Es kann vorkommen, dass die Angreifer monate- oder sogar jahrelang im Verborgenen das Netzwerk ausspionieren. Denn es ist, als hätten sie Tarnkleidung an: Sie bereiten den Angriff lange vor und sind extrem vorsichtig. Selbst nach einer Erkennung und Bereinigung ist die Wahrscheinlichkeit hoch, dass sie über angelegte Hintertüren („Backdoors“) später erneut eindringen.

Wie funktionieren APT-Attacken?

Typischer Ablauf von Advanced Persistent Threats (APTs)

Wie schaffen es APT Threats, sich unbemerkt durch das Netzwerk zu schleusen? Um das typische Vorgehen zu beschreiben, hat Lockheed Martin die „Cyber Kill Chain“ entwickelt:

Reconnaissance (Auskundschaften):

Die APT-Hacker sammeln öffentlich verfügbare Informationen über die Organisation, Belegschaft, IT-Infrastruktur und verwendete Software, um potenzielle Angriffspunkte zu identifizieren.Weaponization (Erstellen eines Transportmediums für Exploit-Code):

Auf der Basis wird ein Exploit und das Transportmedium erstellt. Ziel ist es meist, ein Randsystem zu kompromittieren (z. B. per SQL-Injection auf einem Webserver) oder eine Phishing-E-Mail vorzubereiten.Delivery (Ausliefern des Exploits):

Sie liefern den Exploit über die gewählte Angriffsmethode aus, um sich Zugang zu verschaffen. Selten können auch Mitarbeiter dazu verleitet werden, Schadcode auf einem USB-Stick im internen Netz zu verwenden.Exploitation (Ausführen des Exploits):

Der Exploit wird ausgeführt – entweder automatisch (oft bei APT-Attacken auf Server) oder indem Mitarbeiter zum Öffnen eines Dokuments oder Links verleitet werden. Teils reicht das reine Öffnen einer HTML-E-Mail.Installation (Fußfassen im System):

Mithilfe des Exploits bauen die Angreifer Hintertüren, erlangen Admin-Rechte und breiten sich zu kritischen Systemen wie Domain Controllern aus („Lateral Movement“). Dort installieren sie Werkzeuge zur Fernwartung – teils Standard-Tools, die Security Software nicht als bösartig erkennt.Command and Control (Kontaktaufnahme zum Kontrollserver):

Die Schadsoftware kommuniziert mit einem Command-and-Control-Server (C&C) und holt Befehle ab. Für C&C-Server werden z. B. auch soziale Netzwerke genutzt, da HTTP-Requests an sie in Logs kaum auffallen.Actions on Objective (Datenabfluss oder Sabotage):

Die Angreifer sammeln Daten, komprimieren sie (v. a. in RAR- oder CAB-Archiven) und leiten sie über „Staging-Server“ aus (z. B. CMS oder FTP-Server). Seltener erfolgt Sabotage, z. B. mit Datenlöschung.

Was ist eine APT-Gruppe?

APT-Gruppen sind in der Regel staatlich gesteuert. Entgegen des verbreiteten Bilds verfügen nicht alle Gruppen über extrem hohe Fachkenntnisse. Stattdessen wird die Arbeit effizient aufgeteilt:

- Auf ein Ziel wird zunächst ein Team mit mittleren Kenntnissen angesetzt, das es etwa mit älteren Sicherheitslücken und bekannten Taktiken probiert.

- Erst wenn dieses Team nicht weiterkommt, nimmt sich ein Spezialteam mit sehr guten Fähigkeiten das Opfer vor.

Beispiele: Aktive APT-Gruppen, die Deutschland bedrohen

APTs Security: Wie kann man sich vor APTs schützen?

APT Threats sind generell sehr schwer zu verhindern. Oft können sie erst durch Auffälligkeiten im Netzwerk erkannt werden. Denn APT-Hacker sind hartnäckiger als herkömmliche Kriminelle, die mit wenig Aufwand großen Gewinn erzielen wollen. Treffen diese auf einen soliden Schutz, ziehen sie zu einem leichteren Opfer weiter. Doch APT-Hacker haben es genau auf Sie abgesehen. Daher reicht es nicht mehr aus, besser als die „Nachbarn“ geschützt zu sein. Es empfehlen sich zur APTs Security zwei Schritte:

1. Basis-Sicherheitsmaßnahmen umsetzen:

APT-Gruppen haben zwar Spezialkenntnisse, aber in vielen bekannten Fällen wurde es ihnen durch fehlende Basics leichter gemacht als nötig. Alle Basismaßnahmen, wie Endpoint Protection, Netzwerk-Firewall, Patch Management und Schnittstellenkontrolle, finden Sie im IT-Grundschutz-Kompendium des BSI. Erst wenn diese umgesetzt sind, können zusätzliche APT-Schutzmaßnahmen darauf aufsetzen.

2. “Kronjuwelen” verstärkt schützen:

Die Kosten für erhöhte APT-Schutzmaßnahmen sind nach oben offen. Um ein begrenztes Budget zum größtmöglichen Nutzen einzusetzen, bietet es sich daher ggf. an, einige der aufwendigeren Maßnahmen auf Ihre „Kronjuwelen“ zu konzentrieren, d.h. die Daten, mit denen Ihr Unternehmen sein Geld verdient, z. B. Technologien, Konstruktionspläne oder Prototypen. Ob das Schutzniveau noch ausreicht, sollte regelmäßig z. B. mit Penetration Tests evaluiert werden.

Wieso bleiben APTs so lange unerkannt?

Ein APT Persistent Threat hinterlässt also durchaus Spuren. Viele Organisation schaffen es jedoch nicht, diese rechtzeitig zu erkennen, bevor die APT-Gruppe vertrauliche Daten ausleitet und großer Schaden entsteht. Warum?

Keine Detektionssysteme:

Wenn Detektionssysteme fehlen, können APT-Hacker leichter „unter dem Radar“ fliegen. Eine Endpoint Protection würde es z. B. nicht erkennen, wenn ein Angreifer ein legitimes Fernwartungs-Tool nutzt – Endpoint Detection and Response (EDR) hingegen schon. Dank erweiterter Sensorik erkennen EDR und XDR verdächtige Anomalien.

Fehlende Zeit und Fachkräfte:

Erkennungssoftware allein genügt jedoch nicht. Es braucht auch Fachpersonal, das die unzähligen Verdachtsfälle ständig auf APT-Attacken hin analysiert. Doch vielen IT-Teams fehlt dafür die Zeit. Zudem ist tiefgehende Expertise nötig, um aus den korrelierten Daten eine APT-Attacke herauslesen zu können.

Alarmmüdigkeit:

Der Zeitmangel begünstigt auch die „Alert fatigue“. Die Warnungen, mit denen IT-Teams täglich konfrontiert werden, stellen sich oft als Fehlalarme heraus. Das kann dazu führen, dass ohnehin schon überlastete Teams Hinweise auf echte Angriffe übersehen oder ignorieren.

APTs Security Tipp: Mächtige Gegner erfordern mächtige Verteidiger

Wenn einem Unternehmen die Zeit und Fachkräfte fehlen, um APT Threats zu erkennen, kann es eine gute Lösung sein, sich Verstärkung durch einen Dienstleister zu holen. Mit Managed Extended Detection and Response (MXDR) konzentrieren sich hochspezialisierte Analysten 24/7 nur darauf, verdächtige Vorfälle zu analysieren. Sie bringen die nötige Expertise mit, um selbst schwer erkennbare APT Threats aufzudecken und abzuwehren. So stärken Sie Ihre APT Cyber Security.

Reaktion bei einer APT-Attacke

Ruhe bewahren statt Angreifer alarmieren

Eine APT-Attacke! Was tun, wenn das Horrorszenario tatsächlich eintritt? Oft kommt es zu Kurzschlussreaktionen, die die Lage verschlimmern. Wird „auf die Schnelle“ nur das auffällige System bereinigt, könnte das die APT-Hacker warnen. Und: Wenn Sie nicht alle Hintertüren finden und bereinigen, schlagen die Angreifer wahrscheinlich später erneut zu. Das Wichtigste ist daher, Ruhe zu bewahren und verdeckt das wahre Ausmaß des APT Persistent Threats zu analysieren. Da nur ein falscher Schritt die Angreifer alarmieren kann, empfiehlt es sich, einen vom BSI qualifizierten APT-Response-Dienstleister zu beauftragen.

6 Schritte, um einen APT Threat verdeckt zu analysieren:

- Eigene Einsicht in das Netzwerk erhöhen

- Logdaten sammeln und Netzwerkverkehr überwachen

- Analysieren, wie die APT-Hacker nach außen kommunizieren (C&C-Server, versteckte Kanäle, übernommene VPN-Zugangsdaten?)

- Beobachten dieser Kanäle, um zu ermitteln, auf welche Daten sie es abgesehen haben und welche Systeme sie kompromittiert haben

- Forensische Kopien der kompromittierten Systeme erstellen zur Analyse

- Die Bereinigung und sauberen Neustart planen

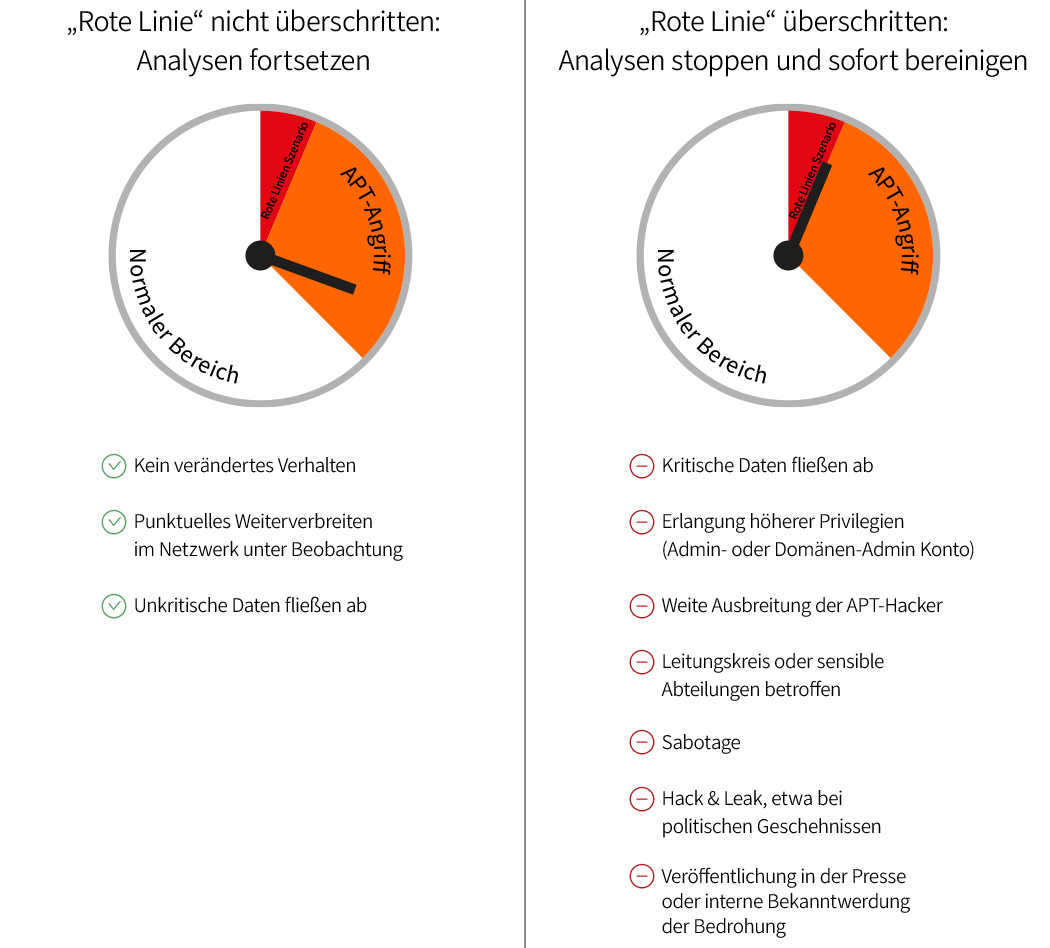

Wann APTs bereinigen? Das „Rote Linien“-Konzept

Betroffene sitzen auf heißen Kohlen. Immerhin lässt man die APT-Hacker während der verdeckten Analyse des APT Threats weiter im Netzwerk agieren und ggf. Daten ausleiten. Wann ist es Zeit, die Bereinigung einzuleiten? Bei dieser Entscheidung hilft das „Rote Linien“-Konzept. Das BSI hat angelehnt an den Höhenmesser beim Fallschirmspringen die Szenarien zusammengetragen, die für die meisten Organisationen „rote Linien“ sind. Wenn diese Linie überschritten ist, ist das Risiko zu hoch, die Analysen fortzuführen.

Verstärkung gegen APT Threats mit G DATA 365 | MXDR

Ihrem IT-Team fehlen Zeit und Fachleute, um aus dem täglichen Berg an Warnmeldungen einen APT Persistent Threat herauszulesen? Erweitern Sie einfach Ihr Team mit dem 24/7-Service für Managed Extended Detection and Response (MXDR). Ihre neuen Analysten lassen APTs keine Chance, sich heimlich in Ihrem Netzwerk einzunisten. Bei Bedarf ist eine nahtlose Übergabe an unseren BSI-qualifizierten APT-Response-Dienstleister möglich.

Häufige Fragen zu APTs

Warum waren APT-Angriffe erfolgreicher als andere Cyberangriffe?

Herkömmliche Cyberkriminelle greifen wahllos viele potenzielle Opfer an, um mit geringem Aufwand großen Gewinn zu erzielen. Sie lassen diejenigen in Ruhe, die im Vergleich zum Durchschnitt relativ gut geschützt sind. APT Persistent Threats hingegen zielen auf eine ganz bestimmte Organisation ab. Hier zählt daher das absolute Sicherheitsniveau – das oft gegen diese hartnäckigen Bedrohungen nicht ausreicht.

Warum stecken meist Staaten hinter APTs?

Durch die Spionage mittels APTs verschaffen sich Staaten einen Wissensvorsprung. Das Ziel: politische, militärische, wirtschaftliche oder technologische Vorteile. Deutsches Know-how ist für andere Staaten von großem Interesse, um die Entwicklung der eigenen Wirtschaft voranzutreiben.