Was ist eine EDR-Lösung und welche Vorteile bringt sie? Und was ist XDR? Das fragen sich viele Unternehmen und treffen auf einen Begriffsdschungel, von ETDR bis MDR. Das macht die Beurteilung nicht gerade leichter. Dieser Artikel definiert klar, was eine EDR-Lösung ausmacht. Erfahren Sie, wie ein EDR-System funktioniert, was es von Antiviren-Software unterscheidet und was wiederum die Vorteile einer XDR-Lösung sind. Übrigens, kennen Sie schon die 3 Mythen über EDR Software?

Was macht ein EDR?

Endpoint Detection and Response (EDR) bezeichnet Software, die Unternehmen dabei hilft:

- Cyberbedrohungen zu erkennen, die präventive Abwehrmaßnahmen überwinden konnten (Detect – das „D“ in EDR)

- und mit Gegenmaßnahmen darauf zu reagieren (Respond – das „R“ in EDR).

Dazu überwacht und analysiert EDR kontinuierlich die Aktivitäten in den IT-Systemen eines Unternehmen. Sobald die EDR Software eine verdächtige Aktivität erkennt, reagiert sie automatisch und/oder alarmiert ein Analysten-Team, das den Vorfall genauer prüft. Stellt sich die Aktivität als bösartig heraus, greift das Team sofort ein, um den Angriff zu stoppen. Eine alternative Bezeichnung für EDR ist Endpoint Threat Detection and Response (ETDR).

Wie funktioniert EDR?

Überwachung der Aktivitäten:

Um EDR zu nutzen, wird auf Endgeräten wie PCs und Servern jeweils ein Software-Agent installiert. Dieser erfasst in Echtzeit die Aktivitäten und Ereignisse auf den Geräten.Übertragung an eine EDR-Plattform

Die Software-Agenten schicken die erfassten Daten an ein Analyse-Backend, also eine zentrale EDR-Plattform, die die Herstellerfirma zur Verfügung stellt.Analyse der Daten

Die EDR-Plattform analysiert die Daten, um verdächtiges Verhalten festzustellen. Durch Machine Learning lernt das System stetig dazu, wie der normale Betrieb aussieht und was verdächtig ist.Reaktion auf verdächtige Aktivitäten

Sobald die EDR-Plattform etwas als verdächtig einstuft, löst sie einen Alarm bei den Analysten aus. Diese nehmen eine genaue Überprüfung vor und greifen bei Bedarf sofort ein, um den Vorfall zu beheben. Je nach Fall kann die EDR-Plattform auch direkt automatisiert reagieren, um zum Beispiel einen PC vom Netzwerk zu isolieren.Speicherung für künftige Erkennung

Nach jeder manuellen Analyse werden die gewonnenen Erkenntnisse gespeichert. So können künftige Bedrohungen noch effizienter erkannt und gestoppt werden.

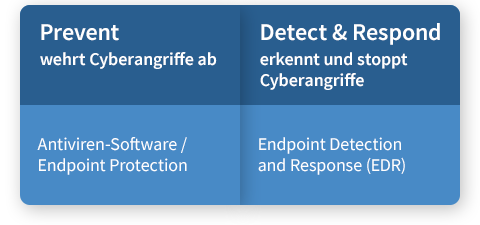

Warum EDR statt Antiviren-Software?

Die klassische Antiviren-Software versucht Cyberangriffe durch präventive Schutztechnologien direkt abzuwehren. Dagegen ist das Ziel von EDR Software die Angriffe zu entdecken, die von den präventiven Schutztechnologien nicht abgewehrt werden konnten. Dazu setzt eine EDR-Lösung zusätzliche Sensoren ein, um eine umfassende Analyse zu ermöglichen (Detect). EDR bietet außerdem die Möglichkeit, mit Gegenmaßnahmen zu reagieren (Respond).

EDR-Lösungen enthalten in der Regel bereits präventive Schutztechnologien und decken somit Prevent und Detect & Respond ab.

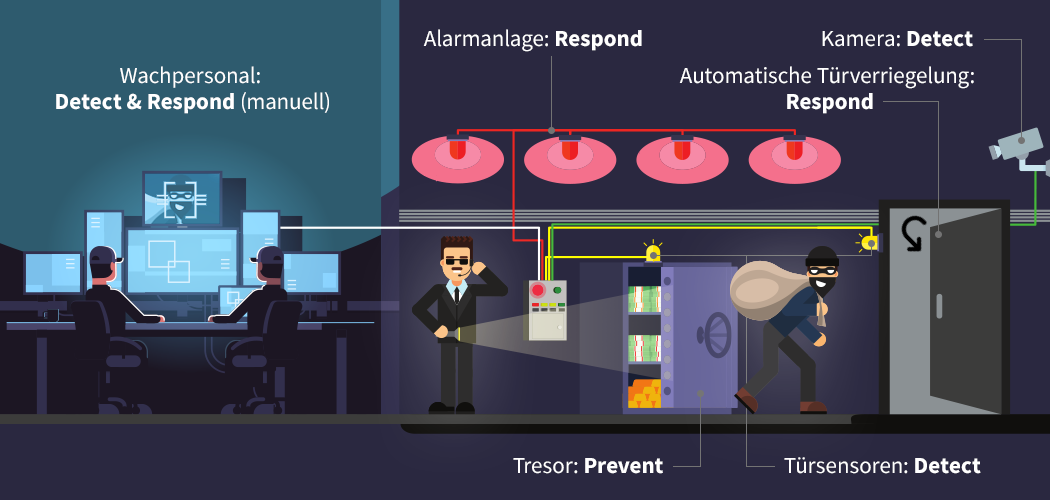

EDR als Bank: Diebe erkennen und stoppen

Um den Mehrwert eines EDR-Systems zu verdeutlichen, stellen wir uns einmal eine Bank vor:

Prevent:

Als präventive Schutzmaßnahme liegt das Geld in einem Tresor, um Diebe abzuwehren. Lässt man jedoch einen gut ausgestatteten Dieb lange genug mit dem Tresor allein, ohne dass er Angst haben muss entdeckt zu werden, wird er ihn irgendwann öffnen. Genauso verhält es sich mit aktiv Angreifenden, die AV-Software umgehen möchten.

Detect:

Um den Dieb immerhin zu entdecken, nachdem er den Tresor öffnen konnte, installieren wir Kameras. Außerdem bringen wir Türsensoren an, die bemerken, wenn jemand um ein Uhr nachts die Eingangs- oder Tresortür öffnet. Solche Sensoren sind auch in EDR-Sicherheitslösungen enthalten – zusätzlich zu den präventiven Schutztechnologien.

Respond:

Zusätzlich setzen wir eine Alarmanlage, eine automatische Türverriegelung sowie Wachpersonal ein. Die Wache reagiert auf Meldungen der Kameras und Sensoren. Sie prüft, ob bei einem Alarm tatsächlich ein Dieb oder vielleicht nur eine Maus durch den Raum gelaufen ist. Ist es ein Dieb, kann die Wache ihn sofort stellen. Analog dazu sind es bei EDR-Lösungen die Analysten, die die Vorfälle prüfen und darauf reagieren.

EDR vs. Endpoint Protection

Wie oben erwähnt decken EDR-Lösungen neben Detect & Respond auch den Bereich Prevent ab. Andersherum enthalten moderne Sicherheitslösungen wie Endpoint Protection oder Next-Gen-AV gelegentlich bereits Funktionen, um Gefahren anhand des Verhaltens zu erkennen. Das bedeutet, sie haben gewisse EDR-Anteile im Bereich der Erkennung (Detect).

Der große Unterschied liegt jedoch darin, dass ein EDR-System eine deutlich erweiterte Sensorik zur Erkennung einsetzt, die einem Analysten-Team vorgelegt wird. Endpoint Protection und Next-Gen-AV hingegen erlauben keinen interaktiven Zugriff auf das System, um den Vorfall umfassend zu analysieren und auf der Basis dieser Erkenntnisse manuell zu reagieren (Respond). Genau das ist der entscheidende Vorteil von EDR.

Was ist Managed EDR oder MDR?

Der sinnvolle Einsatz einer EDR-oder XDR-Lösung erfordert also „Wachpersonal“ in Form von Sicherheitsanalysten. Für die meisten Unternehmen ist der wirtschaftliche Betrieb eines eigenen Analysten-Teams jedoch kaum möglich.

Es erfordert ein sehr hohes Maß an Fachkenntnissen, die Vorfälle zu analysieren, zu bewerten und richtig darauf zu reagieren. Besonders Advanced Persistent Theats – APTs, bei denen sich hochprofessionelle Angreifer gezielt im Netzwerk verstecken, sind extrem schwer zu erkennen. Analysten mit diesem Spezialwissen haben häufig ein Interesse daran, bei einem IT-Security-Unternehmen mit Gleichgesinnten zu arbeiten. Ansonsten fehlt der Austausch sowohl im Team, aber auch mit IT-Notfall-Teams und Strafverfolgungsbehörden. Gerade in kleineren und mittleren Betrieben wären Analysten zudem kaum ausgelastet – was wenig wirtschaftlich ist.

Deshalb bietet es sich meist an, diese Aufgabe in die Hände eines spezialisierten Dienstleisters zu geben. In dem Fall spricht man von Managed EDR (MEDR) oder – im Falle von gemanagten XDR-Lösungen – Managed XDR (MXDR). Alternativ werden die Begriffe Managed Detection and Response (MDR), Managed Threat Response (MTR) oder auch Security Opderations Center (SOC) Service verwendet.

Was leistet ein Managed-EDR-Anbieter?

24/7-Schutz

Wer reagiert auf einen Alarm um ein Uhr nachts? Die Sicherheitsanalysten eines MEDR- oder MXDR-Anbieters sind sieben Tage in der Woche rund um die Uhr im Einsatz.

Hintergrundwissen

Analysten eines guten Anbieters verfügen über nicht-öffentliche Informationen, mit denen sie Vorfälle genauer beurteilen können. Dieses Wissen ist für eigene Analysten nur schwer zugänglich. Dazu zählt zum Beispiel Wissen aus

- dem Austausch mit der weltweiten Cybercrime Research Community

- den Erfahrungen aus IT-Notfalleinsätzen

- regelmäßiger Zusammenarbeit mit Strafverfolgungsbehörden

Wirtschaftlichkeit

MEDR-oder MXDR-Anbieter können die erfassten Daten über viele Kunden hinweg gleichzeitig bewerten. Das führt zu einem Wissensvorsprung und ist wirtschaftlicher als die Daten einzeln zu betrachten.

Worauf sollte man bei Managed EDR achten?

Ist der Anbieter vertrauenswürdig?

Ein externer Anbieter erhält einen tiefen Einblick in Ihre IT-Infrastruktur und hat sogar hohe Einwirkungsmöglichkeiten. Deshalb sollten Sie diesem Anbieter in hohem Maße vertrauen können. Folgende Fragen helfen Ihnen dabei:

- Wie lange ist der Anbieter bereits am Markt für IT-Sicherheit?

- Wie sieht es mit Datenschutzbestimmungen aus? An welchem Standort sitzt der Anbieter?

- Stand der Anbieter in der Vergangenheit mit Datenschutzvorfällen in Verbindung?

Ist er auf IT-Security spezialisiert?

Wählen Sie einen Anbieter mit hoher Spezialisierung im Bereich IT-Sicherheit. So kann er wertvolle Informationen aus IT-Notfalleinsätzen und der Zusammenarbeit mit Strafverfolgungsbehörden ziehen, wenn er auch andere Dienste wie Incident Response anbietet. Außerdem können Sie dann bei sehr schweren Vorfällen sein Incident Response Team hinzuziehen, das Ihre Infrastruktur bereits genau kennt.

Bietet der Anbieter Support in deutscher Sprache an?

Bei einem so wichtigen Thema sollten keine sprachlichen Barrieren bestehen. Prüfen Sie daher, ob der MEDR-Anbieter Support in deutscher Sprache anbietet. Das Support Team sollte sich außerdem immer genügend Zeit für Sie nehmen, um Ihr Anliegen und alle Ihre Fragen zu klären.

Hat der Anbieter das EDR-System selbst entwickelt?

Viele MEDR-Anbieter kaufen lediglich ein EDR-System ein und bieten dazu ihre Dienstleistung an. Das birgt das Risiko, dass die Analysten die Meldungen der Sensoren falsch interpretieren. Achten Sie daher darauf, dass der Anbieter das EDR-System selbst entwickelt hat. Dadurch wissen die Analysten genau, wie Meldungen zu verstehen sind und können richtig darauf reagieren.

Fazit

Immer mehr Unternehmen setzen statt AV-Software oder Endpoint Protection eine EDR- oder XDR-Lösung ein. Es ist wie bei einem Dieb, den man lange genug mit einem Tresor allein lässt: Aktive Cyberkriminelle können den präventiven Schutz irgendwann umgehen, wenn sie lange genug unbeobachtet sind. Auch wenn EDR und XDR keine 100%ige Sicherheit bieten, wird es Kriminellen deutlich erschwert, einen erfolgreichen Angriff durchzuführen.

Für einen tatsächlichen Sicherheitsgewinn ist ein hohes Maß an Fachkenntnissen von professionellen Sicherheitsanalysten und ein 24/7-Schichtbetrieb erforderlich. Da der wirtschaftliche Betrieb eines eigenen Analysten-Teams für viele Unternehmen kaum möglich ist, kann es eine gute Lösung sein, diese Aufgabe an einen MXDR-Anbieter – auch SOC Service genannt – auszulagern.

MXDR mit persönlicher Betreuung

Erweitern Sie Ihr Team mit dem 24/7-Service für Managed Extended Detection and Response (MXDR). Ihre neuen Analysten stoppen Cyberangriffe für Sie – rund um die Uhr. MXDR des deutschen Anbieters G DATA ist ideal für alle, die besonderen Wert auf persönliche Betreuung legen.

Managed XDR von G DATA kennenlernen