Surfen, Online-Banking, WLAN, Chats, Autoschlüssel – Kryptographie ist der stille Star, der im Alltag unbemerkt für unsere Sicherheit und Privatsphäre sorgt. Die meisten verbinden Kryptographie wohl eher mit Spionagefilmen, in denen ein IT-Genie der NSA sich einen verschlüsselten PC vornimmt, wild auf der Tastatur herumhackt – und die Verschlüsselung knackt. Aber was genau passiert eigentlich, wenn Informationen verschlüsselt übertragen werden? Und können Geheimdienste wirklich jede Verschlüsselung knacken? Wir werfen einen Blick unter die Haube und erklären einfach und verständlich wie Kryptographie funktioniert – ohne kryptische Worte.

Die Wissenschaft vom geheimen Schreiben

Der Begriff „Kryptographie“ setzt sich aus den altgriechischen Wörtern „kryptos“ und „graphein“ zusammen. Sie bedeuten „geheim“ und „schreiben“. Die Kryptographie hat also das Ziel, Informationen so zu verschlüsseln, dass Unbefugte sie nicht lesen können.

Das ist vor allem wichtig, wenn wir Nachrichten über das Internet verschicken. Das Internet ist offen und für jeden zugänglich. Das ist gut so, bedeutet aber auch: Alles, was Menschen darüber senden, kann potenziell abgefangen werden – wie eine Postkarte, die unterwegs jeder lesen kann. Um Lauschern das Spiel zu verderben, müssen Informationen verschlüsselt übertragen werden. Das passiert zum Beispiel jedes Mal, wenn wir eine Webseite aufrufen, die mit „https“ beginnt.

Im Wettstreit mit der Kryptanalyse

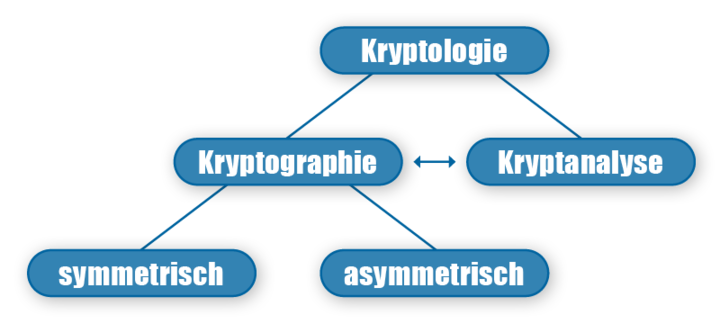

Die Kryptographie ist ein Bereich der Kryptologie. Ihr Gegenspieler ist die Kryptanalyse, die versucht, kryptographische Verfahren zu knacken. Was zunächst kriminell klingt, ist jedoch unverzichtbar, um Kryptographie sicher zu machen. Man kauft schließlich auch lieber das Vorhängeschloss, das den meisten Bolzenschneidern standhalten konnte.

Bei den kryptographischen Verfahren unterscheidet man zwei Arten:

- symmetrische Verschlüsselung

- asymmetrische Verschlüsselung

Wie funktioniert symmetrische Verschlüsselung?

Das Grundprinzip

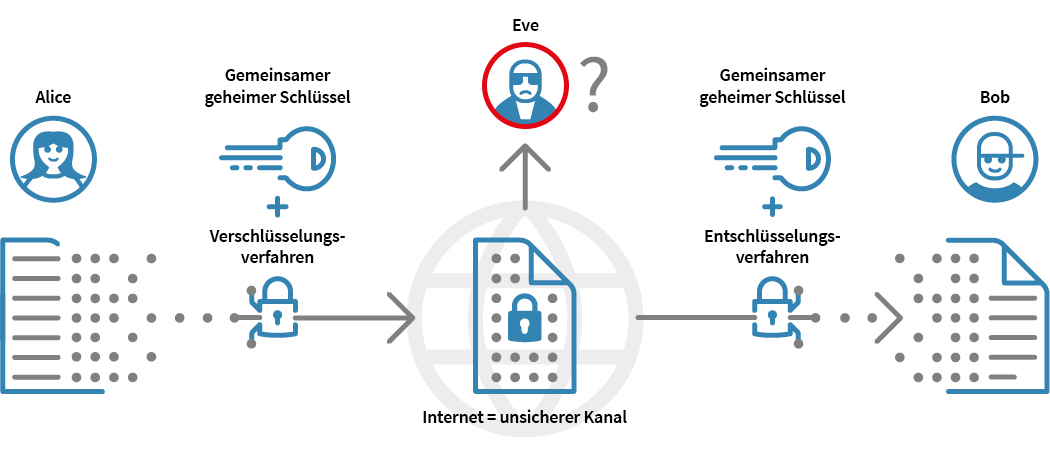

Stellen wir uns Folgendes vor: Alice möchte Bob eine Nachricht über das Internet schicken. Da dies ein unsicherer Kanal ist, könnte die Botschaft jeder mitlesen. Die neugierige Eve lauert schon darauf, die Botschaft abzufangen. Alice ist daher schlau und überträgt ihre Nachricht verschlüsselt an Bob. Wie macht sie das?

- Alice benutzt ein Verschlüsselungsverfahren, das ihre Nachricht in einen Geheimtext verwandelt. Das Verfahren besteht aus einer Sammlung mathematischer Schritte, auch Algorithmus genannt.

- Bei dem Verfahren wendet sie zusätzlich einen geheimen Schlüssel an.

- Die neugierige Eve ärgert sich: Da der Text in einen Geheimtext verwandelt wurde, kann sie nur eine unverständliche, scheinbar chaotische Zeichenfolge sehen.

- Damit Bob die Botschaft lesen kann, entziffert er den Geheimtext wiederum mit einem Entschlüsselungsverfahren.

- Dabei wendet er den gleichen Schlüssel an, den Alice bereits verwendet hat.

Da Alice und Bob den gleichen geheimen Schlüssel verwenden, spricht man von symmetrischer Verschlüsselung oder auch „Secret-Key-Verfahren“. Damit das Ganze funktioniert, müssen Alice und Bob vorher den Schlüssel untereinander austauschen, was jedoch eine riskante Angelegenheit ist (s. unten „Das Problem der Schlüsselverteilung“).

Das Problem der Schlüsselverteilung

Alle symmetrischen Verschlüsselungsverfahren haben jedoch ein Problem. Zurück zu Alice und Bob: Beide nutzen den gleichen Schlüssel zum Ver- und Entschlüsseln ihrer Nachrichten. Damit beide den Schlüssel kennen, müssen sie ihn also vorher untereinander austauschen. Und das ist riskant: Unterwegs könnte Eve sich den Schlüssel schnappen – und damit den Inhalt der Botschaft lesen.

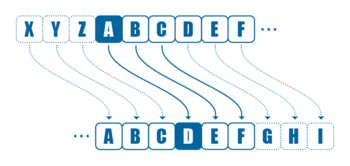

Oder um es mit Caesar zu erklären: Er muss dem Empfänger seiner verschlüsselten Briefe vorher über einen Boten mitteilen, dass das Alphabet um „3“ Stellen verschoben wird. Der Bote, der mit diesem pikanten Geheimnis durchs Land reitet, könnte unterwegs abgefangen werden.

Dieses Problem nahmen Kryptographen zum Anlass, sich ein ganz neues ausgeklügeltes System zu überlegen: die asymmetrische Verschlüsselung.

Wie funktioniert asymmetrische Verschlüsselung?

Das Grundprinzip

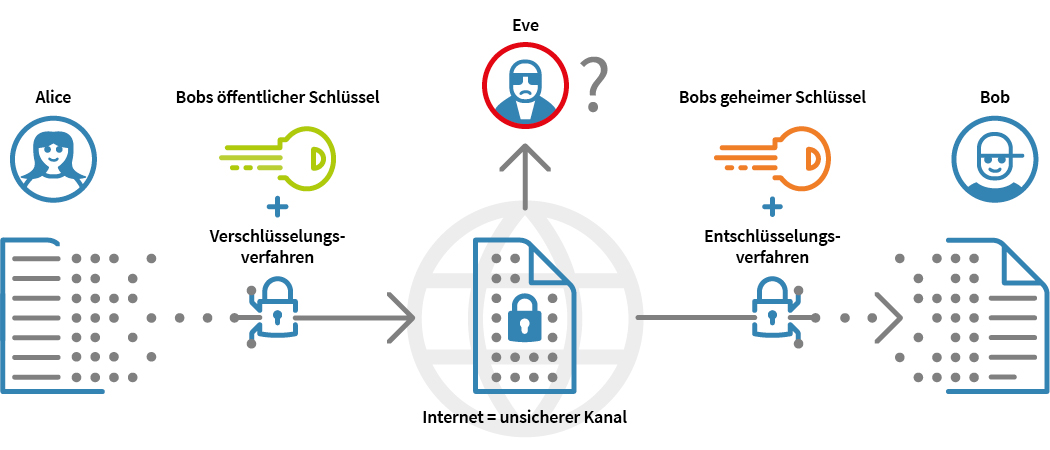

Wie könnten Alice und Bob sich über einen unsicheren Kanal auf einen Schlüssel einigen, ohne dass Eve ihn abgreifen kann? Die beiden denken sich eine schlaue Methode aus, um Eve auszutricksen. Wie das funktioniert? Nehmen wir wieder an, Alice möchte Bob eine Nachricht schicken:

- Bob verfügt nun über zwei Schlüssel: einen geheimen Schlüssel, den nur er kennt, und einen öffentlichen Schlüssel, den jeder sehen darf.

- Alice nimmt Bobs öffentlichen Schlüssel, um damit ihre Botschaft an ihn zu verschlüsseln.

- Der Clou ist, dass diese Nachricht nur mit dem privaten Schlüssel von Bob wieder entschlüsselt werden kann, da sich Bobs öffentlicher und privater Schlüssel gegenseitig ergänzen.

- Da nur Bob seinen privaten Schlüssel kennt, kann er als Einziger die Botschaft von Alice entschlüsseln.

- Eve hat Pech gehabt.

Wenn Bob wiederum Alice antwortet, geht es genauso: Auch Alice hat einen privaten und einen öffentlichen Schlüssel, die sich ergänzen. Bob verwendet Alice' öffentlichen Schlüssel, um seine Botschaft an sie zu verschlüsseln. Nur Alice kann sie dann mit ihrem privaten Schlüssel entziffern. Da die asymmetrische Verschlüsselung mit öffentlichen Schlüsseln funktioniert, spricht man auch von „Public Key Kryptographie“.

Was sind Falltürfunktionen?

Wie funktioniert es, dass eine Nachricht, die mit dem öffentlichen Schlüssel codiert wurde, nur mit dem passenden privaten Schlüssel wieder entschlüsselt werden kann?

Die Mathematik macht es möglich. Und zwar mit sogenannten „Falltürfunktionen“, die sich leicht in die eine Richtung rechnen lassen, aber nur sehr schwer zurück. Für Computer ist es zum Beispiel leicht, große Primzahlen miteinander zu multiplizieren. Aber aus dem Ergebnis der Multiplikation wieder auf die Primzahlen zu schließen, ist ein großes Problem. Der Rückweg ist nur möglich, wenn man eine zusätzliche Information besitzt – und zwar den privaten Schlüssel.

Symmetrisch und asymmetrisch – gemeinsam stark

Asymmetrische Verfahren haben also den Vorteil, dass kein geheimer Schlüssel übertragen werden muss, den die neugierige Eve abgreifen könnte. Dennoch haben auch sie ihre Nachteile: Sie benötigen einen höheren Rechenaufwand und arbeiten sehr langsam. Symmetrische Verfahren sind dagegen deutlich schneller.

In der Praxis werden daher beide Verfahren oft miteinander kombiniert. Dabei spricht man von „hybriden Verfahren“. Sie nutzen geschickt die Vorteile beider Systeme: Mit dem schnellen symmetrischen Verfahren wird die Nachricht verschlüsselt. Dabei wird wie üblich ein gemeinsamer geheimer Schlüssel genutzt. Damit dieser nun aber nicht abgefangen werden kann, wird der Schlüssel selbst mithilfe des asymmetrischen Verfahrens verschlüsselt. So können Nachrichten schnell und sicher übertragen werden.

Ein Blick in die (nahe?) Zukunft

Was wie aus einem Science-Fiction-Thriller klingt, bahnt sich langsam einen Weg in unsere Realität: Quantencomputer. Diese Computer können extrem gut mathematische Probleme lösen – und gefährden daher die Sicherheit von asymmetrischen Verfahren wie RSA. Denn diese basieren mathematisch auf Falltürfunktionen, die bisher nicht mal Supercomputer umkehren können. Genau das könnten Quantencomputer aber schaffen – und sie damit leicht entschlüsseln.

Erste Quantencomputer gibt es bereits. Sie können die aktuellen kryptographischen Verfahren zwar noch nicht brechen, entwickeln sich aber schnell weiter. Daher wird weltweit an neuen Verfahren geforscht, die auch von Quantencomputern nicht zu knacken sind. Dabei spricht man – was noch futuristischer klingt – von Post-Quanten-Kryptographie. Doch bis es so weit ist, sorgen RSA und Co. weiterhin dafür, uns vor Eve und anderen neugierigen Lauschern im Internet zu schützen.