Wie funktioniert das Darknet?

Das Darknet ist ein versteckter Teil des Internets – unsichtbar für alle, die mit einem Standard-Browser unterwegs sind. Um Seiten im Darknet aufzurufen, benötigen Sie eine besondere Software, die Ihnen Zugang zum Tor-Netzwerk bietet, in dem das Darknet läuft. Dafür verwenden die meisten den Tor-Browser. Während Kommunikation im normalen, „offenen“ Internet zurückverfolgbar ist, sorgen Anwendungen wie der Tor-Browser dafür, dass man im Darknet anonym bleibt. Der Datenverkehr wird verschlüsselt und über mehrere Rechner umgeleitet. Um eine Seite im Darknet zu finden, müssen Sie spezielle Suchmaschinen verwenden, da Google und Co. hier nicht funktionieren.

der Inhalte im Darknet sind legal.

Nutzer sind täglich im Darknet unterwegs.

Der größte Anteil an Darknet-Nutzern stammt aus den USA, dicht gefolgt von Russland und Deutschland.

Quelle: Focus

Was ist der Unterschied zwischen Darknet und Deep Web?

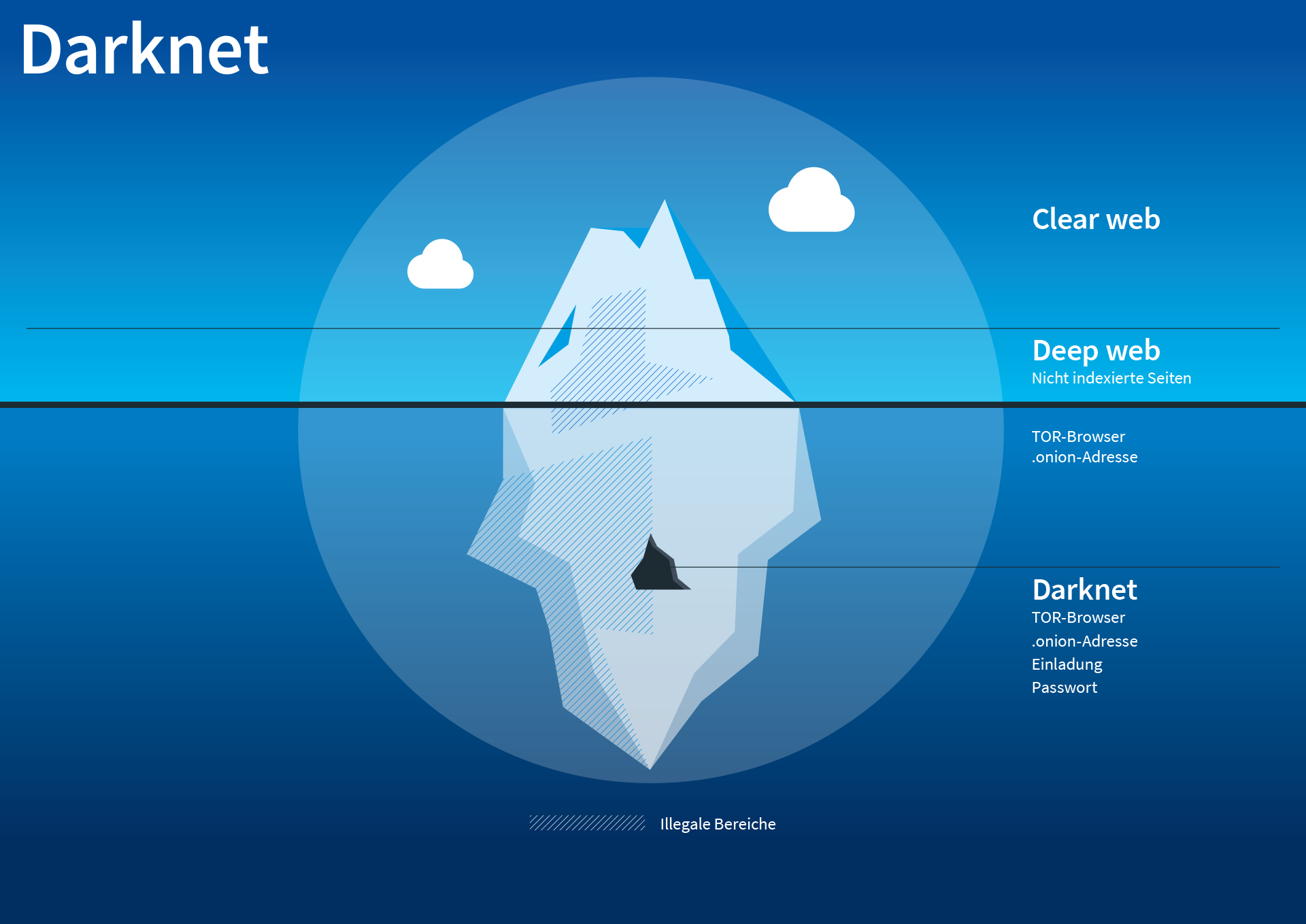

In den meisten deutschsprachigen Populärmedien werden die Begriffe Darknet und Deep Web synonym verwendet. In Wirklichkeit sind Darknet und Deep Web aber keineswegs identisch. Das Darknet ist nur ein kleiner Teil des Deep Web.

Bildlich können wir uns das Internet so vorstellen: Das gewöhnliche Internet, das wir mit Google und Co. durchsuchen können, ist die Spitze des Eisbergs. Dieser Bereich wird auch oft als Surface Web, Visible Web oder Clear Net bezeichnet. Der Teil unter Wasser, der nicht von herkömmlichen Suchmaschinen erfasst wird, ist das Deep Web. Es enthält größtenteils zugangsgeschützte Bereiche wie z. B. Datenbanken, die nicht in Suchmaschinen indexiert sind. Daher sind auch keine besonderen Tools nötig, um auf Informationen des Deep Web zuzugreifen. Man muss lediglich wissen, wo die Informationen zu finden sind. Das Darknet hingegen ist wiederum nur ein kleiner Teil des Deep Web, also des im Meer schwimmenden Eisbergs. Um die Seiten des Darknets aufzurufen ist eine spezielle Verschlüsselung wie das Tor-Netzwerk notwendig, die die Anonymität beim Surfen sicherstellt. Zugangsschlüssel zum Darknet ist eine bestimmte Software und die passende Browser-Einstellung.

Was sind Hidden Services?

Hidden Services (dt.: versteckte Dienste) sind Rechner, die ihre Funktionalität innerhalb des Tor-Netzwerks zur Verfügung stellen und deren Adresse auf .onion endet. Ihre Funktion kann ein einfacher Webserver sein oder eine komplexe Dienstleistung, die aus vielen Modulen besteht. Zu den Hidden Services gehören alle Webinhalte, die nicht über Suchmaschinen auffindbar sind. Dazu gehören auch Seiten des Clear Web, die nicht für Google und Co. indexiert werden. Wer die URL, also die www.-Adresse solcher Seiten kennt, kann sie problemlos aufrufen – über Google lässt sich eine solche dagegen nicht finden. Genau genommen, gehören selbst solche vergleichsweise einfach aufzuspürenden Seiten bereits zum Deep Web.

Vor allem Seiten mit illegalen Inhalten, wie Umschlagplätze für Waffen und Drogen oder Webseiten für Kinderpornografie, zählen zu den sogenannten Hidden Services des Deep Web: Sie sind weder über einen normalen Browser erreichbar noch werden sie von gewöhnlichen Suchmaschinen erfasst. Doch nicht alle Hidden Services sind illegal: Manche E-Mail-Anbieter nutzen die Hidden Services, um einen hochgradig gesicherten Mail-Verkehr zu ermöglichen. Wie das Deep Web haben auch die Hidden Services zwei Seiten.

Wer nutzt das Darknet?

Die Anonymität des Darknets ist vor allem für zwei Gruppen interessant: Auf der einen Seite stehen Menschen, die den Schutz des Deep Web für ihre Kommunikation benötigen. Sie teilen sensible Daten und Informationen und müssen zum Teil um ihr eigenes Leben oder das ihrer Informanten fürchten, wenn sie sich nicht im Schutz des Deep Web austauschen. Zu dieser Gruppe gehören politisch Unterdrückte oder Dissidenten, Oppositionelle aus diktaturgeführten Ländern oder Journalisten und Whistleblower. Über das Deep Web können sie auch auf Inhalte zugreifen, die ihnen im sichtbaren Netz durch politische Restriktionen nicht zur Verfügung stehen, die zensiert sind oder den Informanten in Lebensgefahr bringen würden.

Die Anonymisierung hilft Journalisten dabei, Ihre Quellen zu schützen. So konnten beispielsweise die Aktivisten des Arabischen Frühlings über das Tor-Netzwerk auf Social Media Kanäle zugreifen und ihre Informationen über die Revolution verbreiten. Und auch Whistleblower wie Edward Snowden nutzen das Deep Web, um brisante Informationen an die Öffentlichkeit zu bringen. Diese erste Gruppe schützt sich mit der Flucht ins Deep Web vor negativen Konsequenzen und Verfolgung.

Aber auch die zweite Gruppe nutzt die Anonymität des Deep Web, um negativen Konsequenzen zu entgehen und sich einer Strafverfolgung zu entziehen. Diese Gruppe setzt sich aus Menschen zusammen, deren Aktivitäten im sichtbaren Internet sehr schnell zu einer Anzeige sowie Geld- und Haftstrafen führen würden. Im Darknet finden sich Foren, Webshops und Handelsplattformen für Dienstleistungen und Waren, die sonst entweder illegal oder strengen gesetzlichen Regelungen unterworfen sind.

Und was machen Kriminelle im Darknet?

Nicht registrierte Waffen, Drogen, Identitätsdiebstahl und Raubkopien: Im Darknet gibt es alles, was es nach dem geltenden Gesetz gar nicht geben dürfte. Zunehmend bieten auch IT-Experten mit kriminellen Ambitionen ihre Dienste im Darknet an. Von Überlastangriffen (DoS- und DDoS-Attacken), die gezielt Websites und Internetdienste lahmlegen sollen, über Viren-Baukästen bis zu Spam-Kampagnen – das Darknet ist ein Einkaufsparadies für Cyberkriminelle. Bezahlt wird meist in einer der zahlreichen elektronischen Crypto-Währungen, die ebenfalls auf Anonymität ausgelegt sind, beispielsweise Bitcoin.

Viele der Untergrundforen nutzen ein Empfehlungssystem für die Zulassung neuer Händler. Neue Nutzer werden dann nur als Händler zugelassen, wenn sie von anderen, bereits aktiven Händlern als 'vertrauenswürdig' eingestuft wurden. Auch die Kunden müssen in einigen Fällen durch den Betreiber erst freigegeben werden, einen „Mitgliedsbeitrag“ oder eine Kaution zahlen, bevor sie auf der Seite etwas zu sehen bekommen und einkaufen dürfen.

Da sich die User im Darknet nahezu spurlos bewegen, können Ermittler die Täter hinter den kriminellen Angeboten, Online-Shops oder Foren im Darknet nur nach langwieriger Recherche aufspüren. Ermittlungsbehörden haben aus diesem Grund Spezialeinheiten gegründet, deren Aufgabe es ist, in die illegalen Bereiche des Darknets einzudringen. Auch klassische Überwachungsarbeit gehört zu den eingesetzten Werkzeugen, um die Täter zu fassen: Oft werden zum Beispiel Drogengeschäfte über Packstationen abgewickelt, wie im Fall „Moritz“. Dass für derartige Transaktionen häufig gestohlene und im Darknet verkaufte Zugangskarten für die Packstation genutzt werden, macht das kriminelle Geflecht des Darknets deutlich.

Illegale Geschäfte im Darknet

Im Darknet ist alles möglich, was auch im frei zugänglichen Internet geht. Zusätzlich schafft die Anonymität des Darknets Kriminellen eine Plattform, illegale Dienstleistungen und Güter anzubieten oder verbotene Inhalte jeder Art zu teilen oder zu erwerben. Was man unter anderem im Darkweb kaufen kann:

Tödliches Gift

Kreditkartennummern

Waffen und Kampfmittel

Gefälschte Ausweise

Marihuana

Gefälschte Universitätsurkunden

Auftragskiller

Viren und Schadsoftware

Uran

Mache ich mich strafbar, wenn ich im Darknet surfe?

Suchmaschinen wie Grams, ahimia.fi und Torch helfen den Usern, das bislang noch recht unüberschaubare Darknet gezielt zu durchsuchen – genauso wie Google und Co. die Suche nach Webinhalten erleichtern. Sowohl die Suche als auch das Surfen im Dark Web kann schnell gefährlich werden. Auch ohne den Kauf von illegalen Waren und Dienstleistungen können sich User im Darknet strafbar machen, wenn die Thumbnails, also die kleinen Vorschaubildchen der Suchergebnisse im Browser-Cache landen und damit auf dem Computer – wenn auch nur vorübergehend – gespeichert werden. Finden Ermittler solche Thumbnails von illegalen Inhalten wie Kinderpornografie, reicht dies bereits für eine Anzeige. Um dies zu umgehen, nutzen die User in der Regel ein virtuelles privates Netzwerk (VPN), das die beiläufige Speicherung von Daten unterbindet. Das eigentliche Surfen im Darknet ist folglich nicht per se illegal – es kommt darauf an, was man dort macht.

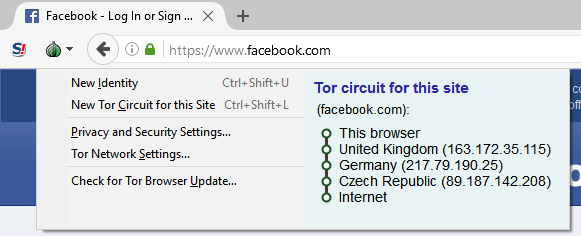

Wie bleiben Nutzer anonym? Der Tor-Browser

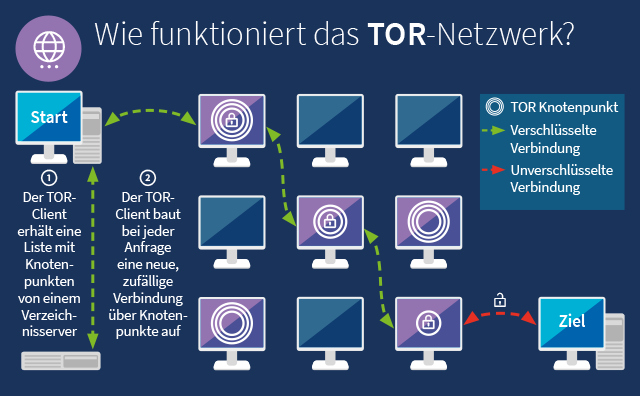

In die geheime Welt des Darknets geht es nicht durch irgendein Tor, sondern durch den Tor: Tor steht für "The Onion Router" (dt.: „Der Zwiebel-Router“). Das Wort „Zwiebel“ weist auf die Schichten hin, die die Daten durchdringen müssen. Anders als beim gewöhnlichen Surfen verbindet sich der Computer nicht direkt mit dem Server, auf dem die Website liegt. Stattdessen sind eine ganze Reihe von Servern in die Verbindung involviert, um größtmögliche Anonymität herzustellen.

Die Schichten der "Onion"

Der Ausgangspunkt

Die erste Schicht: Entry-Point

Die zweite Schicht: Tor-Knoten

Die dritte Schicht: Exit-Node

Das Ziel: Webserver

Zusammengefasst: Anonymität im Darknet

Die Datenpakte werden zwischen Ihrem Computer und Entry-Point verschlüsselt. Der Entry-Point nimmt das verschlüsselte Paket entgegen, verpackt es nochmals, schreibt die Adresse des Tor-Knotens darauf und seine eigene IP-Adresse als Absender. Dann schickt er das Päckchen an den Tor-Knoten und der macht im Prinzip dasselbe. Er öffnet das Paket nicht, sondern vermerkt seine eigene IP-Adresse als Absender und verschickt das Ganze weiter an die Adresse des Exit-Nodes. Auf diese Weise bleibt die IP-Adresse des Ausgangsgeräts sicher, da die Website nur die Adresse des Exit-Nodes kennt und jede der einzelnen Instanzen nur ihren nächsten Nachbarn kennt. So bleibt der User anonym.

Ist der Nutzer mit TOR völlig geschützt?

Der Tor-Browser und ähnliche Anwendungen anonymisieren den Weg, den die Daten nehmen. Die darüber gesendeten Daten sind trotzdem nicht zwingend sicher. Beispielsweise können Log-In-Daten, Kreditkarteninformationen oder Adressen bei der Eingabe in ein Webformular auch trotz Tor ausgelesen werden. Außerdem kann die Anonymität der Tor-Kommunikation auch aufgehoben werden, wenn jemand sich Zugriff zum Tor-Browser verschafft, denn auch dieser ist wie jede andere Software manipulierbar. Dasselbe gilt natürlich auch für Server, über die Tor die User leitet oder auf denen die Deep Web-Seiten gespeichert sind.

HTTP vs. HTTPS

HTTP

HyperText Transfer Protocol (HTTP)

Vor der eigentlichen URL taucht oben in der Adressleiste des Browsers das Kürzel HTTP auf.

Die Verbindung ist nicht verschlüsselt. Hacker haben leichtes Spiel, die Daten abzufangen, mitzulesen und zu manipulieren.

Der Tor-Browser setzt HTTP-Verbindungen ein Ende. Der Browser fordert auch nach der Eingabe einer HTTP-Adresse eine sicher verschlüsselte HTPPS-Version der Seite an.

HTTPS

HyperText Transfer Protocol Secure (HTTPS)

Vor der URL erscheint HTTPS und in der Regel auch ein kleines Schloss-Symbol, um die Sicherheit der Verbindung deutlich zu machen.

Um die Sicherheit von HTTP-Verbindungen zu steigern, wurde das SSL Zertifikat hinzugefügt. Die miteinander kommunizierenden Computer verständigen sich auf einen gemeinsamen Schlüssel, der die Verbindung schützt.

Die Macher von Tor halten HTTP für derart unsicher, dass sie jede HTTP-Verbindung automatisch mit einem Zertifikat versehen und so in eine HTTPS-Verbindung verwandeln.

Zwei Alternativen zu Tor

Auch wenn Tor das bekannteste Verfahren zur Anonymisierung von Web-Traffic ist, ist es nicht das einzige Protokoll, das für die Anonymität der User im Deep Web sorgen kann.

- Hornet (Highspeed Onion Routing Network)

Das von Forscher des University College London und der ETH Zürich entwickelte Anonymisierungsnetzwerk ähnelt Tor in der Funktionsweise, arbeitet jedoch schneller.

- I2P (Invisible Internet Project)

I2P dagegen funktioniert im Prinzip wie ein virtuelles privates Netzwerk – und unterscheidet sich damit von Tor und Hornet.

Welche Suchmaschinen gibt es für das Darknet?

Diese Suchmaschinen durchsuchen das Dark Web auf versteckte Services und auf Webseiten, die auf „.onion“ enden.

Grams

Die wohl bekannteste Suchmaschine für das Darknet heißt Grams. Ihr Logo ist farblich an das Google-Logo angelehnt und auch im Aufbau der Ergebnisseiten ist die Bedienung ähnlich simpel wie Google. Während Grams Google optisch ähnelt, stellen sich die eigentlichen Suchergebnisse weniger konventionell dar. Denn Grams wird vorwiegend für Suchanfragen im Umkreis des Drogenhandels genutzt, aber auch für die Suche nach Waffen, gestohlenen Kreditkarten, Hackerdiensten und Auftragsmorden.

ahmia.fi

Ahima hat es sich zur Aufgabe gemacht, alle Ergebnisse zu Kinderpornografie aus ihren Suchergebnissen herauszufiltern und entsprechend nicht anzuzeigen. Damit zieht Ahmia.fi als eine der wenigen Deep Web-Suchmaschinen zumindest eine dünne ethische Grenze. Mit den passenden technischen Voraussetzungen lässt sich Ahimia auch als Add-On in die meisten gängigen Browser integrieren.

Torch

Die Suchergebnisse sind optisch so aufgemacht wie bei Google. Nach eigenen Angaben hat Torch über zehn Million aktive User, was nicht zuletzt an der Werbung für Torch auf der File-Sharing-Website The Pirate Bay liegt.

Die Betreiber der auf .onion endenden Dienste müssen ihre Seiten aktiv in ein Verzeichnis eintragen, das dann von Suchmaschinen wie Torch, Grams und ahmia.fi durchsucht werden kann.