Wer kennt sie nicht: Mails, in denen afrikanische Prinzen, Geschäftsmänner oder Erben Geldgeschenke in Millionenhöhe versprechen. Die Absender sind in der Regel Cyberkriminelle, die es auf persönliche Daten wie Log-in-Informationen abgesehen haben. Dabei nutzen sie geschickt das menschliche Verhalten aus und setzen auf Hilfsbereitschaft, Neugier oder Gier. Allerdings werden diese so genannten Phishing-Mails immer raffinierter. Neben Massenmails nehmen die Täter auch Opfer gezielt ins Visier. Im Vorfeld sammeln die Täter dafür Informationen über ihre Zielperson und erstellen eine maßgeschneiderte Phishing-Nachricht. Ein derartige Spear-Phishing-Mail, die auf den ersten Blick wie eine legitime Mail von G DATA aussah, landete neulich bei Alfred*, einem erfahrenen Security-Experten von G DATA. Im Blog erklärt er, wie er den Betrugsversuch entlarvt hat und was im schlimmsten Fall hätte passieren können. (*Name geändert)

Erzähl doch bitte, was passiert ist.

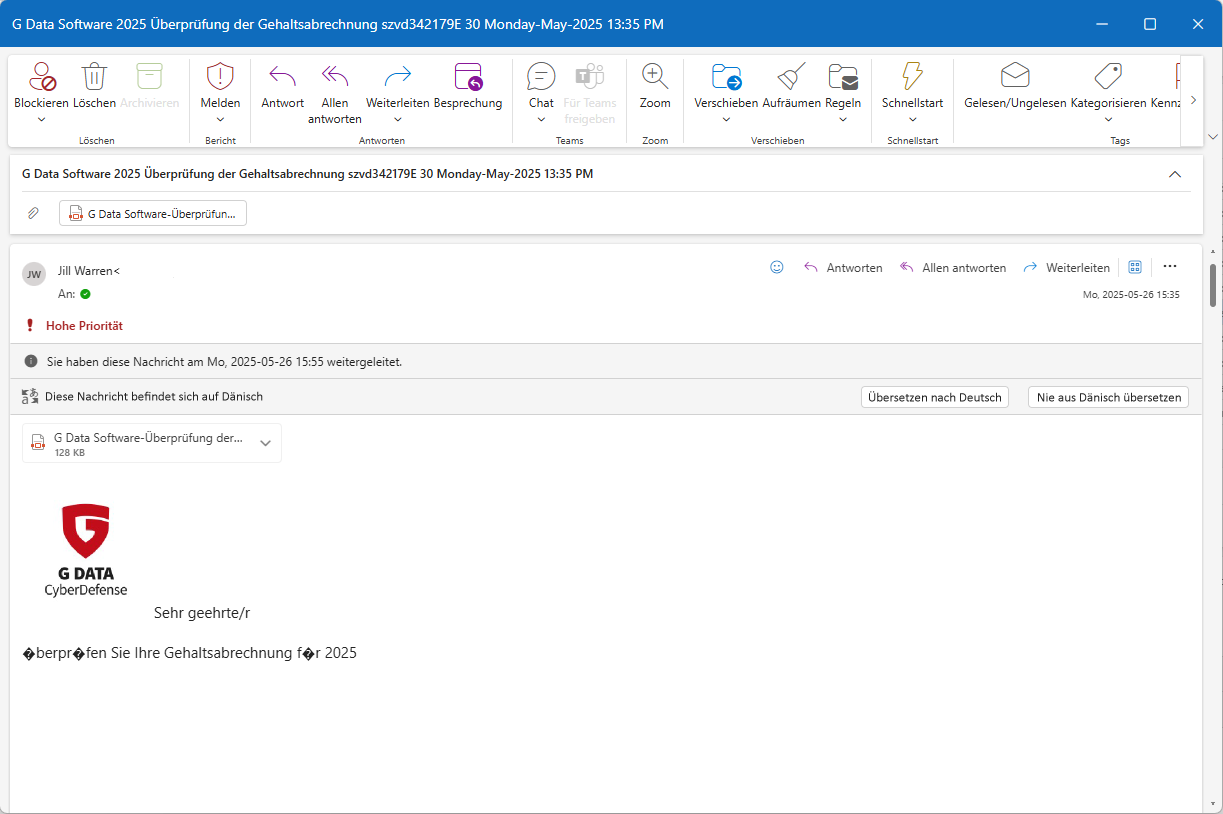

Alfred: Ich erhielt eine E-Mail, die auf den ersten Blick harmlos wirkte. Der Betreff lautete „G DATA Software 25 Gehaltsabrechnung“ – das klang intern, vertraulich, wichtig. Auch ein PDF-Anhang war dabei. Die E-Mail war mit hoher Priorität gesendet und das ist ein klassisches Druckmittel in Phishing-Versuchen. Absender war eine Person namens Jill Warren, die ich nicht kenne. Auch das hat mein Misstrauen erweckt.

Was hat dich stutzig gemacht?

Alfred: Auf den ersten Blick wirkte die Mail legitim, denn das G DATA Logo entspricht dem aktuellen Corporate Design. Und ich wurde namentlich angesprochen. Aber einige Dinge waren sofort verdächtig: Die Nachricht war auf Dänisch verfasst, nicht auf Deutsch, sodass die Umlaute nicht richtig dargestellt wurden. Der Dateiname des Anhangs ähnelte dem Betreff der E-Mail, enthielt jedoch zufällige Zeichen – dies ist typisch für die Verschleierung von Malware. Außerdem war der Name des Absenders und die E-Mail-Adresse ungleich und nicht über eine G DATA-Domain erreichbar. Und: Ich hatte keinerlei Bezug zur genannten Person oder dem Inhalt.

Wie hast du reagiert?

Alfred: Ich habe die Datei selbstverständlich nicht geöffnet. Stattdessen habe ich sie als potenzielle Malware klassifiziert und direkt über unser internes Ticket-System zur Analyse an unser Security-Labor weitergeleitet. Gleichzeitig habe ich in einem internen Chat meine Beobachtungen geteilt und eine erste Warnung ausgesprochen. In Outlook habe ich das Vorschaufenster deaktiviert, um das Risiko automatischer Skriptausführung zu reduzieren. Mails behandle ich grundsätzlich mit Vorsicht, selbst wenn sie scheinbar aus vertrauenswürdigen Quellen stammen.

Was ergab die Analyse des Anhangs?

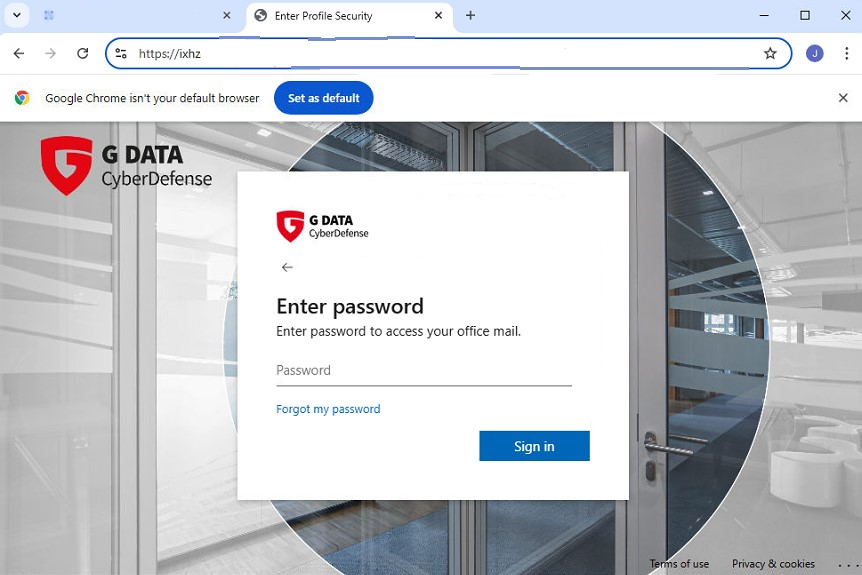

Alfred: Die Analysten haben sowohl das G DATA-Logo als auch das PDF untersucht. Der PDF-Anhang wurde als Phishing-Trojaner identifiziert und die entsprechende Erkennung für die Datei wurde in unsere Antiviren-Datenbanken aufgenommen. Die Datei enthält ein Bild mit einem QR-Code, aber keine Links. In der Datei befand sich eine Nachricht, dass ich den QR-Code mit der Kamera meines Handys scannen sollte, um das gesamte Material anzuzeigen. Ich wurde gebeten, das Dokument elektronisch zu bestätigen und zu unterschreiben. Außerdem befand sich darin eine persönliche Notiz in roter Schrift, dass das Material vertraulich sei und nur für mich bestimmt sei. Das alles sah sehr realistisch aus. Es wirkt wie eine legitime Datei von G DATA. Auffällig war das ISO-9001-Zertifikat. Das sollte wohl die Seriosität des PDFs unterstreichen. Der QR-Code allerdings führte zu einer gefälschten spanischen Log-in-Seite im G DATA-Design mit vorausgefüllter E-Mail-Adresse. Es handelte sich um eine fast perfekte Nachbildung unserer internen Login-Seite. Hätte ich mein Passwort dort eingegeben, wären meine Zugangsdaten in die falschen Hände gelangt. Und die Cyberkriminellen hätten meinen Account übernehmen können. Diese Ergebnisse haben wir dann auch im Intranet geteilt und alle Kolleginnen und Kollegen informiert, damit sie für diese gezielte Spear-Phishing-Attacke gewappnet sind.

Was wäre im schlimmsten Fall passiert?

Alfred: Mit meinen Zugangsdaten hätten die Angreifer wahrscheinlich versucht, sich ins Unternehmensnetz einzuloggen. In einigen anderen Unternehmen, die Sicherheit nicht ernst nehmen, hätte das funktionieren können. Ein Angreifer mit Zugriff auf das interne Netzwerk könnte Malware platzieren, interne Dokumente stehlen, Konten übernehmen oder interne Kommunikation ausspionieren.

Haben die Angreifer gezielt dich ins Visier genommen?

Alfred: Ja. Die E-Mail und das PDF waren klar auf mich zugeschnitten – personalisiert, meine Adresse vorausgefüllt und auch wie Webseite sah täuschend echt aus. Ich bin seit über 30 Jahren in der IT-Sicherheitsbranche aktiv, mein Name taucht in Fachforen und alten Virenbeschreibungen auf. Ich bin mir sicher: Für manche Schadsoftware-Entwickler ist mein Name ein rotes Tuch. Wer sich mit G DATA beschäftigt, könnte mich als mögliches Ziel identifizieren – insbesondere, wenn man Zugriff auf sensible Informationen haben will.

Wurden auch andere Kolleginnen oder Kollegen angegriffen?

Alfred: Das ist noch unklar. Ich habe nach Anzeichen für weitere Zugriffsversuche auf mein Konto gesucht – beispielsweise von ungewöhnlichen IP-Adressen oder mit ungewöhnlichen Clients – und dabei einen verdächtigen Anmeldeversuch entdeckt. Der Angreifer hat einmal versucht, sich mit einem falschen Passwort anzumelden, aber dieser Versuch war erfolglos. Unsere IT-Abteilung hat festgestellt, dass auch andere Benutzer Zugriffsversuche von einem ähnlichen Client verzeichnet haben. Wir prüfen derzeit, ob auch sie Phishing-E-Mails erhalten haben.

Welche Empfehlungen gibst du anderen Menschen für den Umgang mit verdächtigen E-Mails?

Alfred: Diese fünf Tipps helfen, um sich vor Phishing zu schützen:

- Behandeln Sie alle E-Mails von unbekannten Absendern als potenziell gefährlich. Auch wenn eine Nachricht von einem bekannten Absender stammt, überprüfen Sie den Inhalt, den Kontext und auch die E-Mail-Adresse des Absenders. Sind Sprache, Stil und Zeitpunkt korrekt? Hat der Absender Sie im Voraus über einen Dateianhang informiert?

- Bleiben Sie wachsam – auch bei scheinbar banalen Mails. Besonders perfide ist Social Engineering in Kombination mit Neugier. „Gehaltsabrechnungen“ oder „interne Informationen“ sind klassische Köder, um Aufmerksamkeit zu erzeugen.

- Öffnen Sie keine Anhänge oder Links, die Sie nicht erwarten. Das gilt auch für scheinbar legitime PDFs oder QR-Codes.

- Fragen Sie nach. Wenn Ihnen etwas seltsam vorkommt, sprechen Sie mit der IT oder der Sicherheitsabteilung. Ein kurzer Check schützt vor weitreichendem Schaden.

- Nutzen Sie interne Meldewege und die definierten Meldeprozesse. Bei G DATA haben wir zentrale Anlaufstellen für verdächtige Inhalte.

Fazit: Misstrauen ist hilfreich

Ein einziger Klick auf einen falschen Link kann gravierende Folgen haben – selbst für erfahrene IT-Sicherheitsexpertinnen oder -experten. Entscheidend ist es, ruhig zu bleiben, bewusst zu prüfen und niemals aus reiner Routine oder Eile zu handeln. Hinzu kommt: Sicherheit ist Teamarbeit. Wer seine Beobachtungen teilt, schützt nicht nur sich selbst, sondern auch das gesamte Unternehmen.