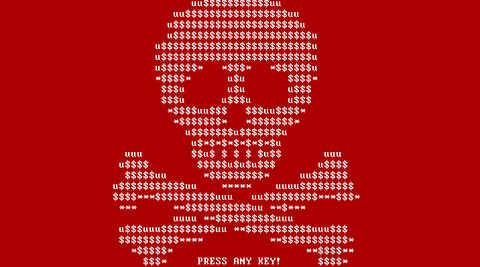

Was haben Sie denn so auf Ihrem Computer? Wichtige E-Mails, geheime Dateien aus dem Büro oder sogar alte Fotos von Ihren Kindern? Im Laufe eines Computerlebens sammeln sich zahlreiche persönliche, vielleicht auch geschäftliche, aber auf jeden Fall sensible Daten auf der Festplatte. Und genau das macht Sie als Computerbesitzer erpressbar. Wenn statt Ihres gewohnten Startbildschirms plötzlich nur noch ein Totenkopf oder ein Erpresserbrief auf Ihrem Monitor erscheint, haben Sie es höchstwahrscheinlich mit Ransomware zu tun.

Was heißt Ransomware?

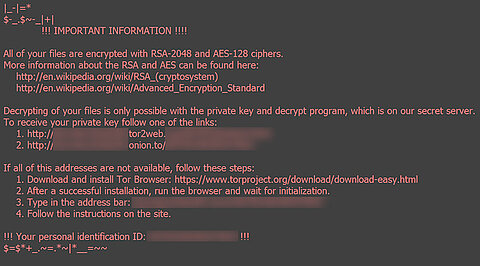

Das Wort „ransom“ kommt aus dem Englischen und bedeutet auf Deutsch „Lösegeld“. Genau darum geht es bei der Ransomware. Deshalb wird sie auch als Erpressersoftware bezeichnet. Manchmal sprechen Experten auch von Verschlüsselungstrojanern, da die Erpressung darauf basiert, dass die Daten für den Nutzer unauflöslich codiert werden. Was sich bei diesen alternativen Titeln abzeichnet, ist die Funktionsweise von Ransomware: Sie schleicht sich ins System und der User stellt mit Schrecken fest, dass sein Computer gesperrt ist.

Ransomware sind Schadprogramme, die den Computer sperren oder darauf befindliche Daten verschlüsseln. Die Täter erpressen ihre Opfer, indem sie deutlich machen, dass der Bildschirm oder die Daten nur nach einer Lösegeldzahlung wieder freigegeben werden. Im Folgenden erklären wir Ihnen, wie Cybererpresser mit der Angst der Menschen spielen und sich so auf deren Kosten bereichern.

Wie macht sich Ransomware bemerkbar?

In der Regel ist der blockierte Bildschirm oder der Erpresserbrief, der sich nicht mehr schließen lässt, das erste, was der Nutzer von der Ransomware mitbekommt. Einige Ransomware-Varianten haben eine Inkubationszeit. Das heißt, dass die schädliche Wirkung erst eintritt, wenn sich der User nicht mehr daran erinnern kann, wann und wo er sich eventuell einen Erpressungstrojaner eingefangen haben könnte.

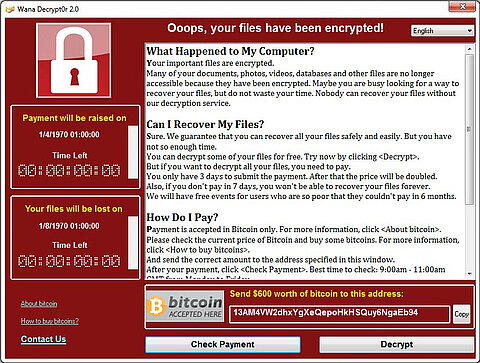

Ein Schadprogramm kann auch von einem Virenscanner erfasst werden und sich als positives Scan-Ergebnis bemerkbar machen. Wer keine Antiviren-Software installiert hat, bemerkt Ransomware jedoch leider erst, wenn es bereits zu spät ist. Da sich viele Erpressungstrojaner nach dem Ausführen ihrer schädlichen Funktion selbst wieder löschen, ist es für Security-Software eine echte Herausforderung, den Schädling zu erkennen. Das erste, was der Computer-Besitzer dann von der Ransomware mitbekommt, ist ein Hinweisfenster mit einer Zahlungsaufforderung, das sich nicht mehr schließen lässt.

Ransomware-Beispiele

Wie wichtig ist Nutzern das Thema Datensicherung?

...der Nutzer weltweit haben noch NIE ein Backup gemacht.

Quelle: World Backup Day

...der Befragten haben Angst vor dem Verlust von Fotos und Videos.

Quelle: Umfrage Acronis

...der Befragten nutzen eine externe Festplatte zur Datensicherung.

Quelle: Umfrage Kroll Ontrack

Wie kann ich mir womöglich Ransomware eingefangen haben?

Die Verbreitungswege unterscheiden sich kaum von denen anderer Malware. Oft gelangt Ransomware über eine manipulierte Webseite, zu der ein Link aus einer Spam-Mail oder einer Nachricht über ein soziales Netzwerk führt, auf den Rechner. Manchmal verschicken die Täter auch E-Mails, die eine vermeintliche Mahnung oder einen Lieferschein enthalten. In Wirklichkeit verbirgt sich in der angehängten Datei jedoch keine wichtige Information, sondern der Schadcode.

Seit wann gibt es Ransomware denn schon?

PC-Nutzer auf diese Weise zu erpressen ist keine neue Erfindung. Die erste dokumentierte Ransomware, die AIDS Trojaner Disk, wurde bereits 1989 in Umlauf gebracht und damals noch über eine Diskette verbreitet. Der Evolutionsbiologe und Harvard Absolvent Joseph L. Popp verschickte damals 20.000 infizierte Disketten mit der Beschriftung „AIDS Information – Introductory Diskette. So schleuste er die Erpressersoftware auf die Rechner der Teilnehmer der Welt-AIDS-Konferenz der Weltgesundheitsorganisation.

Die Schadsoftware ersetzte eine System-Konfigurationsdatei und fing nach neunzig Neustarts an, die Festplatte zu verschlüsseln. Um wieder an die Daten zu gelangen, sollten die Opfer 189 US-Dollar per Post an die Firma PC Cyborg in Panama schicken. Deshalb wurde die erste Ransomware auch als PC Cyborg Trojaner bekannt.

Was passiert genau, wenn Ransomware auf dem Computer ist?

Der Klick auf einen Link zu einer Website oder zu einer Dropbox aktiviert den Download eines Installers – so gelangte beispielsweise der Verschlüsselungstrojaner „Petya“ im Frühjahr 2016 auf zahlreiche Rechner. Petya erzwingt einen Neustart des Computers und tauscht dann das normalerweise genutzte Startprogramm, die Master Boot Record (MBR), gegen ein schädliches Ladeprogramm aus.

Danach zwingt Petya den Computer zu einem Neustart und täuscht dem User vor, dass die Datei-System-Struktur überprüft wird, wie es etwa nach einem Systemabsturz der Fall ist. Doch tatsächlich überprüft Petya nicht etwa das System auf seine Funktionstüchtigkeit – Petya verschlüsselt die Daten selbst nicht, sondern macht sie lediglich für den User unzugänglich. Der Computer kann die Dateien dann nicht mehr erkennen und kann auch nicht feststellen, ob sie überhaupt noch da sind.

Nach einem erneut erzwungenen Neustart erscheint der sogenannte Lockscreen mit den Forderungen der Erpresser. Bei vielen Arten von Ransomware wird es ab diesem Zeitpunkt schwierig, die Dateien kostenfrei zu entschlüsseln. Petya dagegen wurde mittlerweile entschlüsselt, so dass niemand mehr Lösegeld zahlen muss, um seine Daten wiederzubekommen.

Beispiel: Infektionsweg bei Ransomware „Petya“

Wie funktioniert Ransomware?

Früher sperrten Erpresserprogramme vor allem die Desktop einzelner PCs. Mittlerweile sind solche eher kleinen Angriffe mit Screenlockern recht selten geworden. Heute kommen Verschlüsselungsprogramme deutlich häufiger vor als Screenlocker. Die Inhalte der Festplatte werden dabei so verschlüsselt, dass der Nutzer nicht mehr darauf zugreifen kann.

Im Sperrbildschirm taucht meistens eine Adresse auf, eine Webseite oder eine Formularmaske, die die Forderungen und die Zahlungsmethoden erklären. Die Erpresser versprechen dort, dass sie nach Eingang der Zahlung die Daten wieder entschlüsseln. Einige Täter drohen damit, die Daten für immer verschwinden zu lassen, wenn das Opfer mit der Polizei spricht. Es gibt inzwischen sogar Ransomware, die für jede Stunde, in der noch keine Zahlung erfolgt ist, verschlüsselte Dateien löscht. Damit der Nutzer die Bedrohung nicht durch Abschalten des PCs aussitzen kann, vernichtet die Software beim Neustart des Systems gleich viele Dateien auf einmal.

Und wie hat sich die Bedrohungslage seither verändert?

Der erste über das Netz verbreitete Verschlüsslungstrojaner war „TROJ_PGPCODER.A“. Für seine Entschlüsselung forderten die Erpresser mehrere hundert Dollar. Das war 2005. Seit 2011 verzeichnen Sicherheitsexperten einen rasanten Anstieg von Ransomware-Attacken. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt: „Seit Mitte September 2015 hat sich die Bedrohungslage durch Ransomware deutlich verschärft“. Vor allem in Deutschland stoßen Virenscanner seit Anfang 2016 vermehrt auf Ransomware, erklärt das BSI. Gegenüber Oktober 2015 fanden Sicherheitslösungen im Februar 2016 mehr als 10-mal so häufig Ransomware in Deutschland. Dieser Trend sei auch weltweit zu erkennen.

Im Jahr 2023 stieg die Zahl der Ransomware-Angriffe um beeindruckende 37 % im Vergleich zum Vorjahr. Obwohl die durchschnittlich gezahlten Lösegelder die 100.000 US-Dollar-Marke1,2,3 überschritten, bildeten sie nur einen geringen Anteil der tatsächlich geforderten Summen, die im Durchschnitt bei 5,3 Mio. US-Dollar4 lagen.

_________________

1Verizon Data Breach Report 2022.

2McAfee Labs 2022 Threat Report.

3IBM X-Force Threat Intelligence Index 2022.

4Coveware Ransomware Report 2022.

Wie genau verdienen die Erpresser damit Geld?

Der Anstieg der in den Umlauf gebrachten Ransomware-Dateien lässt sich auch darauf zurückführen, dass sie sich mittlerweile recht einfach herstellen lassen. Im Darknet gibt es sogenannte Crimeware-Kits, mit denen sich Schadprogramme nach dem Baukastenprinzip zusammenstellen lassen. Das Programmieren oder Programmieren-Lassen von Ransomware ist also recht einfach und kostengünstig. Obwohl die Kriminellen wenig Geld in die Erstellung stecken müssen, können sie bestenfalls sehr viel herausholen.

Bezahlen lassen sich die Cyberkriminellen per Paysafe- oder Ukash-Cards oder mit der Online-Währung Bitcoin. Das Lösegeld beträgt in vielen Fällen um die 400 Euro. Manchmal werden für die Entschlüsselung aber auch mehrere tausend Euro fällig. Je nachdem, wie wichtig die Daten sind, wie etwa bei der Erpressung der Krankenhäuser mit der Ransomware „Locky“. Wenn das Opfer diese Zahlung vorgenommen hat, wird sie dem Täter gutgeschrieben. Idealerweise gibt er im Gegenzug die Daten wieder frei.

Wie kann ich mich schützen?

- Backups: Der beste Schutz vor Ransomware sind regelmäßige Backups, die auf einem vom System getrennten Speichermedium aufbewahrt werden. Wenn Sie ein Backup auf einer externen Festplatte durchführen, trennen Sie diese nach der Sicherung ab und sorgen Sie dafür, dass dieses Speichermedium möglichst offline genutzt wird. Mit regelmäßigen Backups stellen Sie sicher, dass Sie auch im Falle einer tatsächlichen Ransomware-Infektion keine Daten verlieren und Ihr System einfach wiederherstellen können. Achten Sie bei den Backups darauf, dass es sich um ein sicheres Medium wie eine CD handelt, die nicht ebenfalls infiziert werden kann.

- Betriebssystem: Aktualisieren Sie zudem regelmäßig Ihr Betriebssystem. So können Sie Sicherheitslücken schließen. Gleiches gilt auch für Ihren Browser und jede andere Software, die auf dem System installiert ist

- Browser-Schutz: Zudem ist ein Browserschutz sinnvoll, der Sie vor gefährlichen Skripten und dem versehentlichen Download von Schaddateien schützt.

- E-Mail-Schutz:Gefälschte und trügerische Mails können von einer speziellen Sicherheitssoftware noch in Ihrem Posteingang sichergestellt werden. So vermeiden Sie, dass Sie eine solche Mail in die Irre führt. Antivirensoftware stellt zusätzlich Schädlinge wie Trojaner fest und macht sie dingfest.

- Ransomware-Cleaner: Gegen Screenlocker gibt es mittlerweile Softwarelösungen, die Ihnen helfen, den Sperrbildschirm und den Schädling zu entfernen.

- Nutzerkonto: Einer Infektion lässt sich auch vorbeugen, indem der User sich nicht achtlos mit seinem Admin-Account auf Ihrem Computer anmeldet, sondern sich ein Gastkonto als Standardnutzeroberfläche einrichtet. Da dieser Account weniger Rechte hat, kann Ransomware hier nicht so tief ins System vordringen und idealerweise gar keinen Schaden anrichten.

Entschlüsseln die Täter meine Dateien wirklich, wenn ich das Lösegeld zahle?

Beim Umgang mit Kriminellen ist immer Vorsicht und Skepsis geboten. Deshalb ist der generelle Rat: Zahlen Sie kein Lösegeld. Viele der Kriminellen haben von vornherein kein Interesse an Fairplay – und gar keine Möglichkeit zur Entschlüsselung geplant. Ihnen geht es allein um das Geld. Wer keine Sicherheitskopie oder ein Backup gemacht hat, verliert also in der Regel seine Dateien, nachdem sein Rechner mit Ransomware infiziert wurde. Verhandeln Sie nicht mit Erpressern.

Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät, den Forderungen nicht nachzugeben. Auf Fairness brauche niemand zu hoffen. Und wer mit Kreditkarte zahlt, macht aus seinem Konto einen Selbstbedienungsladen. Ein Erpresser kann plötzlich mehr Geld für die Herausgabe der Daten fordern oder über eine „Hintertür“ im System zu einem späteren Zeitpunkt nochmals die Daten verschlüsseln. Er fordert dann wiederum Geld – selbst wenn er zunächst sein Versprechen zu halten scheint und die Daten freigibt. Mit einer Zahlung geht man also in mehrfacher Hinsicht ein Risiko ein.

Was muss ich beachten, wenn ich das Lösegeld bezahlen will?

Wenn Sie entgegen aller Warnungen das Lösegeld zahlen wollen, sollten sie vorher keine Komponenten der Ransomware vom PC entfernen. Diese sind nämlich unter Umständen das Schloss, in den Sie den Schlüssel, den Sie nach der Zahlung eventuell erhalten, stecken müssen. Ohne Schloss kann der Entschlüsselungscode unbrauchbar werden und Ihre Dateien bleiben unwiderruflich verschlüsselt. Außerdem sind die Komponenten unter Umständen auch in dem Fall wichtig, dass Ermittlungsbehörden ein Schlag gegen die Cyber-Kriminellen gelingt – dann gibt es häufig sogenannte Decrypter, die Betroffenen helfen, ihre Daten ohne die Zahlung wiederherzustellen. Die in den Komponenten enthaltenen Informationen sind dabei nötig, um den Wiederherstellungsschlüssel zu generieren.

Falls Sie tatsächlich einen Schlüssel erhalten haben und damit Ihre Dateien entschlüsseln konnten, sollten Sie danach umgehend die Ransomware von Ihrem Rechner löschen. Machen Sie sich jedoch immer bewusst, dass die Kriminellen sich Ihnen gegenüber nicht verpflichtet fühlen und Sie gegebenenfalls Geld und Daten verlieren. Zudem halten Sie so die kriminelle Maschinerie aufrecht. Wenn niemand zahlt, lohnt sich für die Kriminellen irgendwann der Aufwand nicht mehr. Deshalb sei an dieser Stelle nochmals betont: Entscheiden Sie sich bewusst gegen eine Lösegeldzahlung.

Wie entferne ich Ransomware?

Sollten Sie trotz aller Vorsicht Opfer einer Attacke geworden sein, hilft oft nur noch eines: die schädliche Software vom Computer zu löschen. Der zuverlässigste und zugleich gründlichste Weg Ransomware loszuwerden ist es, das System auf den Werkszustand zurückzusetzen. Bevor Sie diesen Weg wählen, sollten Sie sich bewusstmachen sein, dass danach alle auf dem Computer befindlichen Dateien unwiderruflich verloren sind. Alternativ können Sie, sofern Sie regelmäßig ein Systembackup erstellt haben, Ihr System auf den Zustand zu einem Zeitpunkt vor der Infektion zurücksetzen. So können Sie Ihren Rechner von dem Schädling befreien.

Ransomware im Detail

– Fachwissen zum Thema –

Verschlüsselungstrojaner

Ein Verschlüsselungstrojaner oder Crypto-Trojaner verschlüsselt Dateien auf dem Rechner und verlangt Lösegeld für die Entschlüsselung. Einige Trojaner-Familien verschlüsseln nur bestimmte Dateitypen wie Bilder, Dokumente oder Filme. Andere verschlüsseln alle Dateitypen und verschonen nur wenige Ordner. Populäre Familien sind CryptoLocker (nicht mehr aktiv), CryptoWall, CTB-Locker, Locky, TeslaCrypt und TorrentLocker. Eine recht neue Form ist Petya. Anstelle einzelner Dateien verschlüsselt er die Master File Table (das Inhaltsverzeichnis) der Festplatte. Danach sind die Dateien auf der Festplatte nicht mehr auffindbar.

App-Locker

Dieser Ransomware-Typ erpresst die Nutzer damit, dass er den Zugang zu Apps und Programmen unterbindet. So wird zum Beispiel der Browser oder der Zugang zur Verwaltung des Netzwerkspeichers (NAS) blockiert. In einigen Fällen können sie mit Standard-Tools ausgehebelt werden. Es gibt nur wenige Schädlingsfamilien dieser Art, ein Beispiel ist Synolocker. Der Name lehnt sich daran an, dass der Schädling Produkte von Synology – einem Hersteller für NAS-Lösungen – im Visier hat.

Screenlocker

Ein Screenlocker blockiert den Zugang zum Rechner, indem er einen Sperrbildschirm anzeigt, der sich ständig in den Vordergrund schiebt und evtl. auch andere Prozesse beendet. Dadurch lässt sich der Rechner nicht mehr bedienen. Die bekannteste Schadfamilie aus diesem Bereich ist Reveton, auch BKA-Trojaner, GEZ-Trojaner oder FBI-Trojaner genannt.

Hybride

Es gibt auch Ransomware, die Screenlocker und Verschlüsselung kombinieren. Das macht die Wiederherstellung der Daten noch aufwendiger. Auch hier gibt es nur wenige Ransomwarefamilien, zum Beispiel Chimera.

Weitere Informationen und Quellen

- Information des BSI zur Ransomware

- Die Geschichte der Schadsoftware

- G DATA Blog: Wie die Ransomware Teslacrypt über E-Mails verbreitet wird.

- G DATA Blog: Verschlüsselungstrojaner Locky – das sollten Sie jetzt wissen.

- G DATA Blog: Ransomware Petya verschlüsselt die ganze Festplatte.

- G DATA Blog: Technischer Überblick über die Ransomware Petya.

- G DATA Blog: Manamecrypt – eine Ramsomware geht neue Wege.