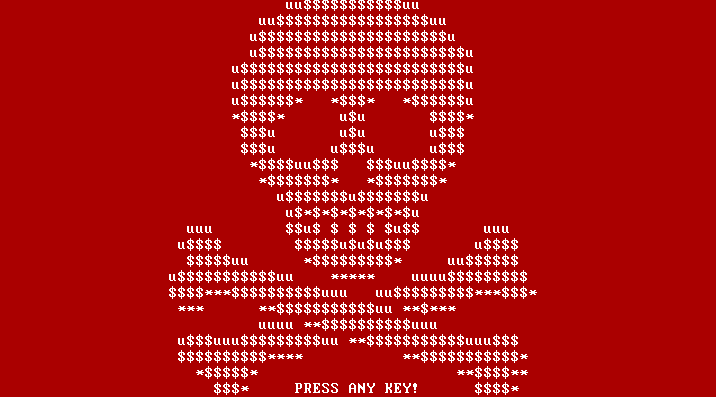

Seit Mitte Februar ist die Aufmerksamkeit auf diese neue Ransomware enorm und es ist wahrlich eine Form von Schadcode, die es in sich hat. Locky macht nicht nur Dateien auf dem befallenen Rechner unbrauchbar, er vereitelt auch die Wiederherstellung von Dateien, indem er Schattenkopien löscht. Zudem greift Locky auch Dateien im Netzwerk an und ist sogar in der Lage, im Netzwerk freigegebene Dateien zu verschlüsseln. Zudem wird die Malware gerade aggressiv auf verschiedenen Wegen verbreitet.

So gelangt Locky aktuell auf die Rechner

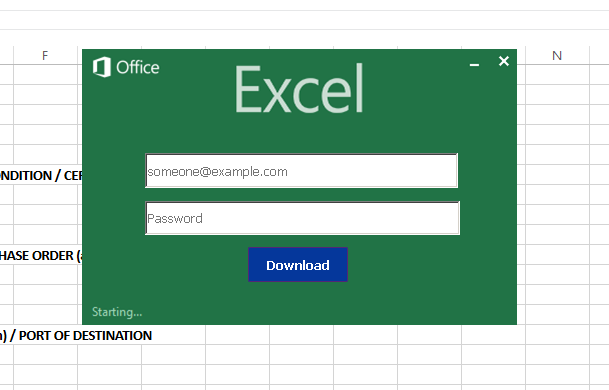

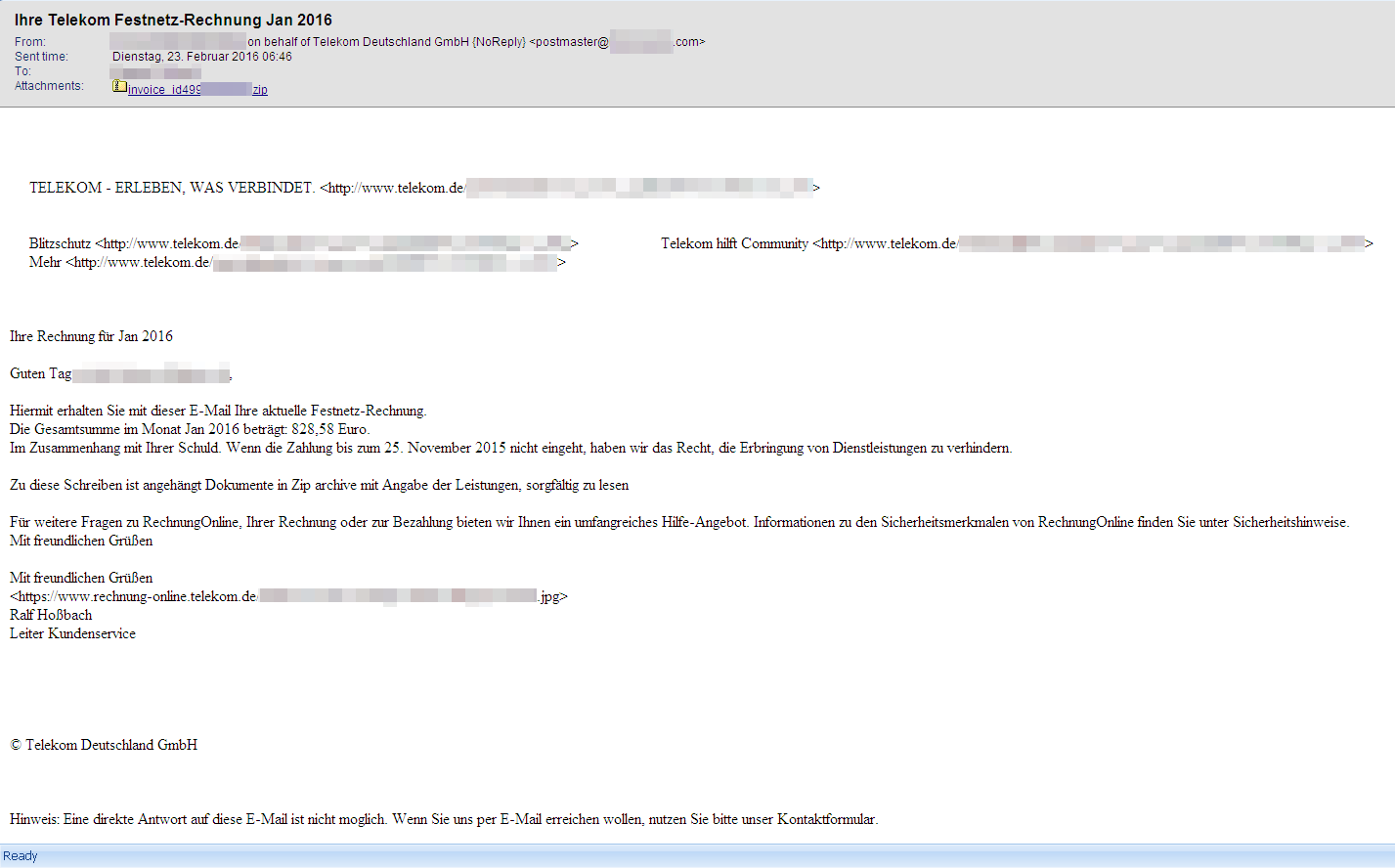

Locky wurde und wird aktuell häufig über E-Mails mit manipulierten Office-Dokumenten verteilt, ähnlich wie in den Angriffen des Banking-Trojaners Dridex. Die mit bösartigen Makros gespickten Dokumente laden dann nach der Aktivierung der Makros die Ransomware auf den PC herunter. Die Ausführung von Makros ist aus Sicherheitsgründen in modernen Microsoft Office-Produkten standardmäßig deaktiviert.

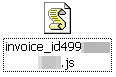

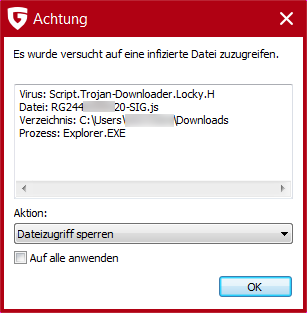

Die neuesten Beobachtungen zeigen jedoch auch, dass die Angreifer auf eine andere Strategie zurückgreifen: Anstelle von Makros als aktive Download-Komponente setzen sie nun auch JScript-Dateien ein, die sie ebenfalls per E-Mail verteilen. Die in .zip-Containern gepackten .js-Dateien verbinden sich nach dem Ausführen zu Servern und laden Locky von dort auf den Rechner, um den Schädling dann auszuführen. Diese Art des Angriffs haben wir zum Ende des letzten Jahres schon bei der TeslaCrypt Ransomware beobachtet.

Außerdem wird Locky auch als Payload nach einem Angriff durch das Neutrino Exploit-Kit verteilt. Exploit-Kits infizieren Benutzer durch sogenannte Drive-by-Infektionen. Wie der Name schon verrät, passiert dieser Angriff "im Vorübergehen" und meist unbemerkt vom Nutzer. Manipulierte Webseiten spähen zunächst die Konfiguration des Rechners auf angreifbare Anwendungen aus (Browser, Betriebssystem, Software, …). Wird eine geeignete Lücke entdeckt, wird ein passender Exploit an den Client gesendet und ausgeführt, der die gefundene Sicherheitslücke ausnutzt, um danach z.B. weiteren Schadcode auf den angegriffenen Rechner zu laden und auszuführen, z.B. FakeAV, Backdoors, Spionage-Trojaner, Ransomware, etc.

Beispiele aktueller E-Mail Betreffs (nicht abschließend)

- ATTN: Invoice J-[8 Ziffern]

- Ihre Telekom Festnetz-Rechnung Jan 2016

- Per E-Mail senden: Rechnung-[2 bis 4 Stellen]-[4 bis 6 Stellen].xls

- Rechnung Nr. 2016_[3 Ziffern]

- Rechnung 2016-[5 Ziffern]

- Rechnung Nr. [5 bis 6 Ziffern] vom 15.02.2016

Auf diese Dateien hat es Locky abgesehen

Auf der Suche nach Dateien, die die Ransomware verschlüsseln kann, hat Locky es auf folgende Typen abgesehen (alphabetisch sortiert):

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .bak, .bat, .bmp, .brd, .bz2, .c, .cgm, .class, .cmd, .cpp, .crt, .cs, .csr, .CSV, .db, .dbf, .dch, .dif, .dip, .djv, .djvu, .DOC, .docb, .docm, .docx, .DOT, .dotm, .dotx, .fla, .flv, .frm, .gif, .gpg, .gz, .h, .hwp, .ibd, .jar, .java, .jpeg, .jpg, .js, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .ms11(Securitycopy), .ms11, .MYD, .MYI, .NEF, .odb, .odg, .odp, .ods, .odt, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .PPT, .pptm, .pptx, .psd, .qcow2, .rar, .raw, .rb, .RTF, .sch, .sh, .sldm, .sldx, .slk, .sql, .SQLITE3, .SQLITEDB, .stc, .std, .sti, .stw, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vb, .vbs, .vdi, .vmdk, .vmx, .vob, wallet.dat, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .XLS, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .zipWenn der Pfad oder der Dateiname jedoch einen der folgenden Zeichenketten (Strings) enthält, wird die Datei nicht verschlüsselt: tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Verbindungen zwischen dem Banking-Trojaner Dridex und Locky?! Wer steckt dahinter?

Abgesehen von den übereinstimmenden Verbreitungsmethoden der Rechnungs-Mails gibt es inzwischen mutmaßlich weitere Anzeichen für eine Verbindung zwischen den beiden Malware-Familien. Die Obfuskierung der Downloader (Macros) von Dridex und Locky ähneln sich, die heruntergeladenen Dateien unterscheiden sich jedoch stark.

So gibt es manche Locky-Samples, die den gleichen Packer wie CryptoWall und Teslacrypt benutzen. Andere Locky-Samples dagegen, vor allem die, die per .js auf den Rechner gelangten, wurden mit dem Packer Krypton (v15 und v16) gepackt.

Wiederum andere Locky-Samples verwenden gänzlich andere Packer und eine weitere Gruppe des Schädlings ist gar nicht gepackt. Diese Variabilität lässt uns vermuten, dass es sich bei den Angriffen um die Tat mehrerer Gruppen handelt, die auf spezielle Dienste in Untergrundmärkten zugreift.

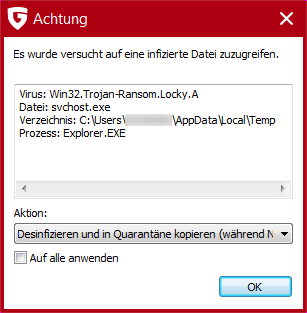

Eine weitere Verbindung: Unsere Analysen zeigen Dridex-Samples, die Locky-Ransomware in den TEMP-Ordner des infizierten Rechners laden und auch ausführen.

So können Sie sich schützen: Vorbeugung ist der Schlüssel

Die Infektion mit einem solchen Verschlüsselungs-Trojaner ist für die betroffenen Anwender und Unternehmen fatal und in vielen Fällen ist eine Entschlüsselung der Daten ohne die passenden Schlüssel extrem ressourcen-aufwändig, wenn nicht sogar unmöglich. Bisher ist es im Fall Locky noch nicht bekannt, ob die befallenen Dateien bei jedem Fall wieder entschlüsselt werden können.

Die Zahlung des Lösegeldes ist keine Garantie dafür, dass die Daten von den Angreifern wieder entschlüsselt werden! Ein Erpresser kann plötzlich mehr Geld für die Herausgabe der Daten fordern oder über eine „Hintertür“ im System zu einem späteren Zeitpunkt nochmals die Daten verschlüsseln und wiederum Geld fordern - selbst wenn er zunächst sein Versprechen zu halten scheint und die Daten freigibt.

Locky ist in den bisherigen Untersuchungen nicht, wie andere Schädlings-Familien, durch eine solche Backdoor aufgefallen. Die geforderte Zahlung wird in aller Regel über e-Payments abgewickelt werden, die anonymisierte Konten und Zahlungsmodelle bereitstellen. So kann das gezahlte Geld nicht zurückgefordert –oder verfolgt werden, sollte der Erpresser trotz Zahlung keinerlei Aktion zur Entschlüsselung unternehmen. Mit einer Zahlung geht man also in mehrfacher Hinsicht ein Risiko ein.

Daher ist es besonders wichtig, dass vorbeugende Maßnahmen gegen diese Art von Schadcode getroffen werden und Sie sich eines ganzheitlichen Sicherheitskonzepts bedienen:

Benutzen Sie eine umfassende Sicherheitslösung

Entscheiden Sie sich für eine umfassende Lösung, die neben einem Virenscanner unter anderem auch proaktive Technologien beinhaltet, um bisher unbekannte Gefahren abzuwehren. Selbstverständlich sollte die Schutz-Software auch das E-Mail-Postfach untersuchen. Halten Sie die auf dem Rechner installierte Sicherheitslösung immer auf dem aktuellen Stand.

Prüfen Sie E-Mail-Anhänge, bevor Sie sie öffnen

Wie im aktuellen Beispiel gezeigt, sind E-Mails ein Einfallstor für diese Art von Schadcode. Deshalb sollte man niemals unbedacht Anhänge von nicht bekannten Quellen öffnen. Erst recht nicht, wenn es sich dabei um eine ausführbare Datei handelt. Heutzutage blocken viele E-Mail-Dienste den Versand und auch Empfang ausführbaren Dateien, daher wählen die Angreifer den indirekten Weg, indem sie die Adressaten dazu bringen, auf einen Link zu klicken oder die Dateien in Archive verpacken, wie in diesem aktuellen Fall.

Widerstehen Sie dem Drang, die Neugier zu befriedigen unbedingt, auch wenn Sie anscheinend gerade eine Mahnung oder gar Gehaltstabelle erhalten! Auch Anhänge von firmeninternen Personen kritisch beäugen. Absender kann man fälschen.

Wenn Sie den Absender kennen oder zumindest Kontaktdaten zu ihm finden, dann fragen Sie auf einem zweiten Kanal (z.B. Telefon) nach, ob die Mail tatsächlich von ihm/ihr kommt, bevor Sie die Anhänge öffnen.

Deaktivieren Sie die automatische Ausführung von Makros

Die Ausführung von Makros ist aus Sicherheitsgründen in modernen Microsoft Office-Produkten standardmäßig deaktiviert. Überprüfen Sie, welche Einstellungen für Ihr genutztes Produkt vorgenommen wurden und passen Sie sie gegebenenfalls an. Eine automatische Ausführung von Makros wird auch von Microsoft nicht empfohlen.

Erstellen Sie Backups

Regelmäßige Backups sorgen dafür, dass man weniger von den Daten auf dem Rechner abhängig ist. Das ist nicht nur im Fall eines Schadcodebefalls von Vorteil, sondern auch wenn ein technischer Ausfall des Systems vorliegt. Speichern Sie die Backups „offline“, also abgekoppelt vom benutzten Rechner. Es gibt Ransomware, die die aufbewahrten Daten in Netzlaufwerken, angesteckten USB-Sticks, verbundenen externen Festplatten sowie in der Cloud aufspürt und verschlüsselt. Locky kann auch über das Netzwerk freigegebene Dateien befallen.

Führen Sie Updates durch

Softwareprogramme enthalten kleine aber auch große Bugs, die mit der Zeit gefunden und entfernt werden. Nachdem die Entwickler das Programm nachgebessert („gepatched“) haben, erwarten sie von den Endverbrauchern, dass sie das Produkt aktualisieren. Malware, und damit auch Ransomware, kann über nicht geschlossene Sicherheitslücken auf einen Computer eingeschleust werden. In der aktuellen Untersuchung wurden sowohl technische Sicherheitslücken ausgenutzt (mit Hilve von Exploit Kits) als auch der Benutzer so beeinflusst (Social Engineering), dass er die Installation der Malware möglich machte.

Endbenutzer sollten in regelmäßigen Abständen nach Updates oder Patches Ausschau halten und diese, falls vorhanden, auch umgehend installieren. Häufig bieten Programme und Betriebssysteme automatisierte Verfügbarkeitsprüfungen für Updates an und machen es dem Benutzer dadurch leichter, auf dem aktuellen Stand zu bleiben. Im Unternehmensumfeld redet man in diesem Fall von Patch Management. Die Liste der zu aktualisierenden Software umfasst neben den installierten Programmen auch das Betriebssystem und vor allem den Browser sowie alle möglichen Plug-Ins, die mit dem Browser in Verbindung gebracht werden können.

Für Experten: Schränken Sie die Benutzerrechte ein

Die Benutzerkontensteuerung UAC (User Account Control) ist ein Sicherheitsmechanismus und verhindert die Ausführung von administrativen Vorgängen und Abläufen, die von einem Benutzer mit eingeschränkten Zugriffsrechten gestartet werden. Das bedeutet, dass bestimmte Aktionen ohne die Zugriffsrechte eines Administrators auf dem PC nicht durchführbar sind. Einige Aktionen, die Crypto-Ransomware durchführt, benötigen Administrator-Rechte auf dem PC und wenn diese verwehrt werden, kann das Schadprogramm idealerweise nicht alle für den Angriff nötigen Aktionen durchführen.

Für Experten: Deaktivieren Sie administrative Freigaben

Um die Reichweite des Trojaners Locky im eigenen Netzwerk einzudämmen, sollten sogenannte administrative Freigaben (z.B. \\hostname\C$) deaktiviert werden.

Wenn es doch passiert ist:

Um eine mögliche Verbreitung einer Infektion und/oder auch Verschlüsselung der Dateien im gesamten Netzwerk zu vermeiden, ist eine sofortige Trennung des betroffenen Rechners vom Netzwerk, angeschlossenen Speichermedien und dem Internet erforderlich. Außerdem raten wir dazu, dass Sie sich beim Verdacht einer Infektion schnellstmöglich an IT-Fachleute wenden.

Im Fall einer Locky-Infektion sollten, die vom Schädling abgelegten Information in der Registry, unter HKCU\Software\Locky, zusammen mit den verschlüsselten Dateien an einem sicheren Ort abgespeichert werden. Sie sollten NICHT von dort gelöscht werden. Diese Daten sind zwingend notwendig, um die befallenen Dateien zu gegebenem Zeitpunkt wieder entschlüsseln zu können.

Immer wieder gelingt es IT-Experten die Verschlüsselungsmechanismen von verschiedenen Ransomware-Familien zu knacken und sie erstellen dann Tools, um die Dateien wieder herzustellen. Auch die Arbeit der Strafverfolgungsbehörden führt wiederholt zum Erfolg: Nach erfolgreichen Ermittlungen erlangen die Behörden häufig Zugriff auf die Server der Angreifer und können dadurch die nötigen Schlüssel für betroffene Benutzer zur Verfügung stellen.