G DATA Phishing Simulation

Der Testmailversand

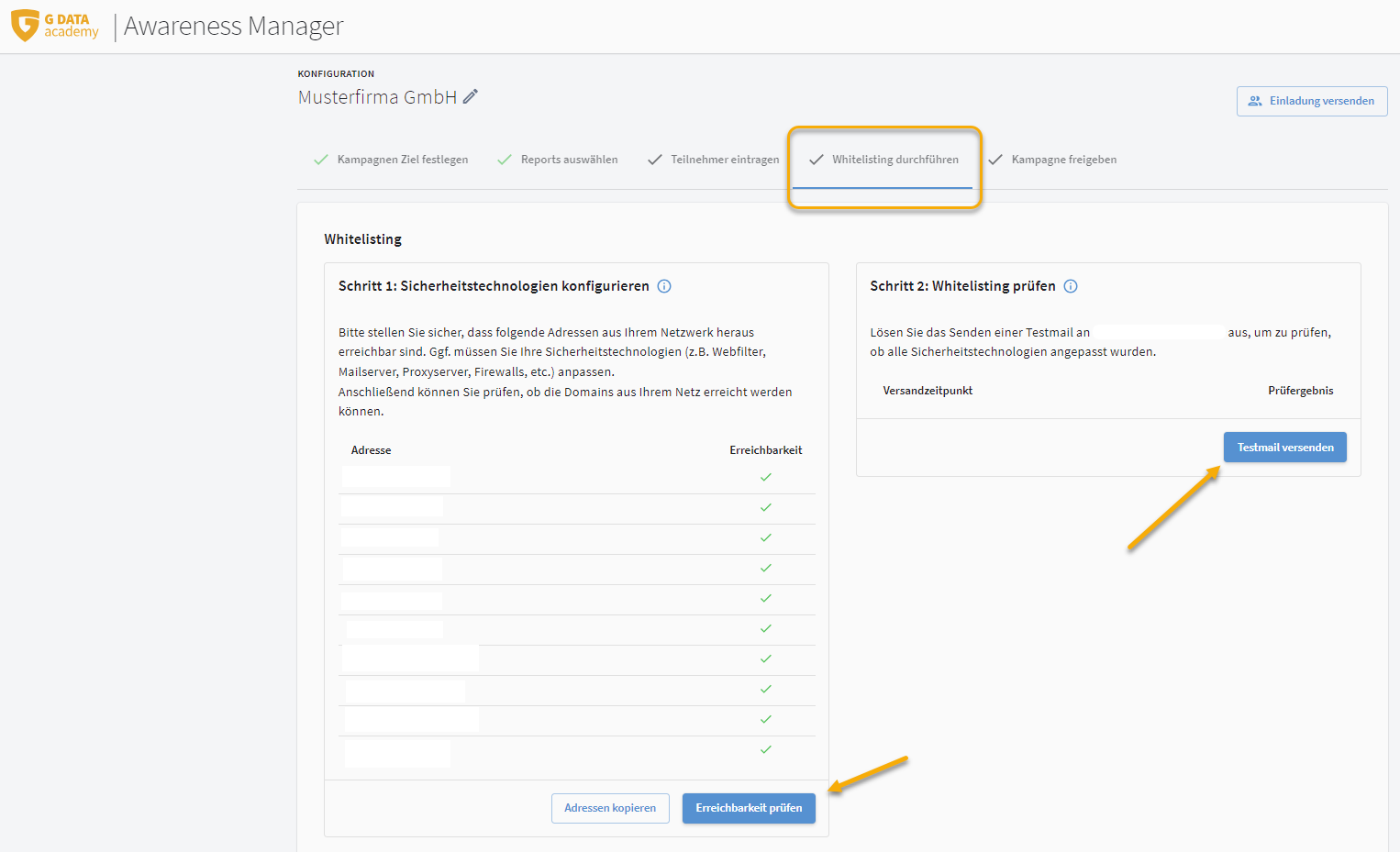

Im G DATA Awareness Manager finden Sie unter dem Reiter Whitelisting durchführen die Möglichkeit eine Testmail an Ihr E-Mail-Postfach zu versenden. Somit können Sie testen, ob die später durch uns verschickten PhishingMails auch durch Ihre Sicherheitsmechanismen hindurch kommen.

1. |

Versenden Sie zunächst die Testmail durch Klick des entsprechenden Buttons in der Oberfläche des G DATA Awareness Managers. Screenshot anzeigen

|

||

2. |

Schließen Sie den G DATA Awareness Manager. Anderenfalls kann es aus technischen Gründen zu Problemen bei der Verifizierung der E-Mail kommen. |

||

3. |

Sehen Sie in Ihrem Postfach nach, ob Sie eine E-Mail erhalten haben. |

||

4. |

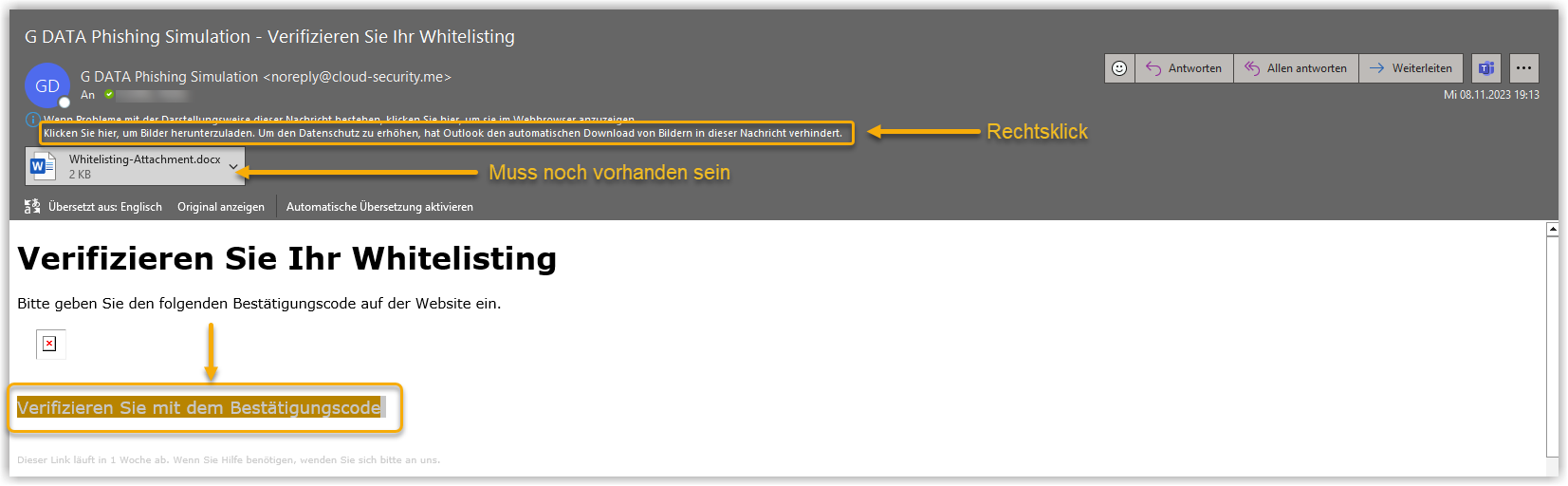

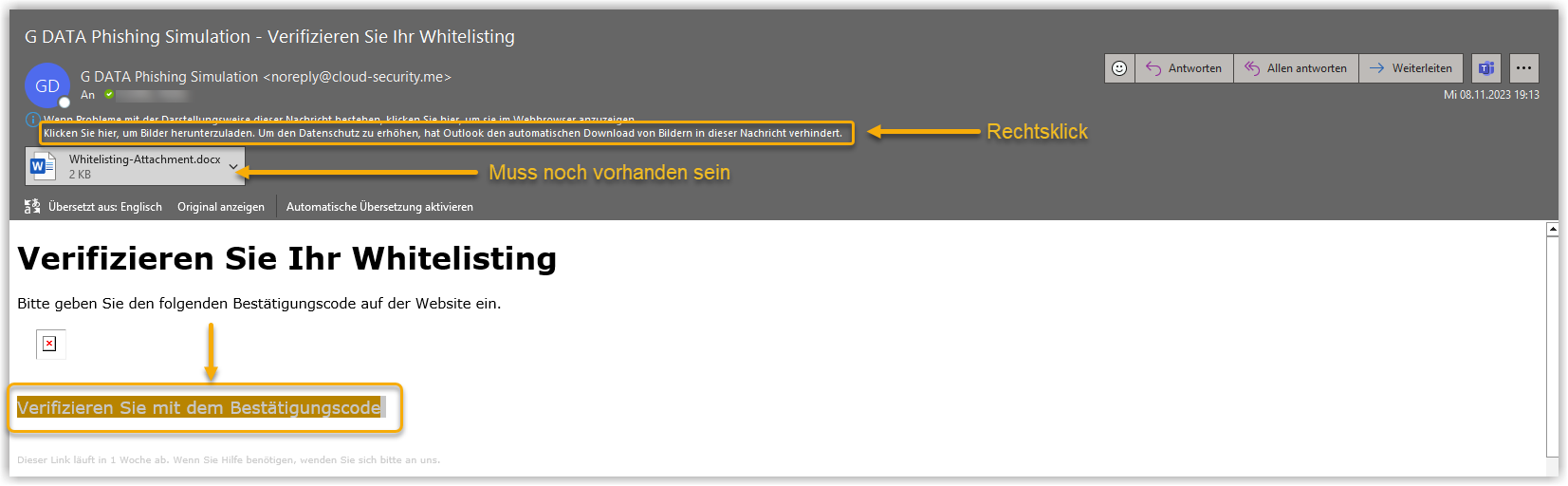

Klicken Sie die E-Mail einmal an. Die E-Mail darf auf keinen Fall mit Doppelklick geöffnet werden, da unser Server ein Öffnen der Mail sofort als Sicherheitsverstoss erkennen würde. Als Folge ist die Verifizierung nicht mehr möglich.

|

||

5. |

Wird Ihnen der Verifizierungscode nicht angezeigt, da Sie das Herunterladen von Bildern richtigerweise geblockt haben, klicken Sie mit einem Rechtsklick auf den Downloadlink (siehe Screenshot) und laden Sie das Bild herunter. Screenshot anzeigen

|

||

6. |

Klicken Sie auf den Link Verifizieren Sie mit dem Bestätigungscode. Screenshot anzeigen

|

||

7. |

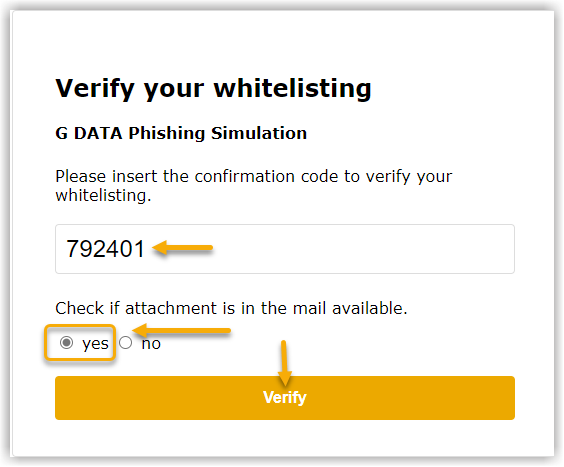

Tragen Sie den Code aus der Testmail ein, bestätigen Sie, dass der Anhang noch vorhanden war und klicken Sie dann auf Verify. Screenshot anzeigen

|

||

8. |

Nach Schritt sieben öffnet sich das Login-Fenster des G DATA Awareness Managers.

|