G DATA 365 | MXDR

Erweitern Sie Ihr Team mit unserem 24/7-Service für Managed Extended Detection and Response (MXDR) aus Deutschland. Ihre neuen Security-Analysten stoppen Cyberangriffe für Sie – rund um die Uhr.

Unser Managed SOC ist ideal für Organisationen, die:

- sicherstellen möchten, dass Cyberangriffe schnell gestoppt werden – auch nachts und am Wochenende

- sich mehr IT-Sicherheit wünschen, ohne in zusätzliches Fachpersonal zu investieren

- die NIS-2-Anforderungen zur Angriffsbewältigung umsetzen müssen

- sofort über potenzielle Cyber-Bedrohungen informiert sein möchten

MXDR erweitert Ihr Team mit 24/7-Expertenschutz

1. Erkennung

- Unsere XDR-Technologie schlägt rund um die Uhr bei verdächtigen Vorgängen Alarm.

- Graph- und KI-gestützte Event-Korrelation für volle Transparenz über Risiken.

- Unsere Threat Intelligence Database basiert auf neuesten Indikatoren (IoCs/IoAs).

2. Analyse

- Unsere SOC-Analysten starten sofort eine Untersuchung des verdächtigen Vorfalls.

- Wir entwickeln ein volles Angriffsbild u.a. mit MITRE ATT&CK und Cyber Kill Chain.

- Root Cause Analysis: Wie kam der Angreifer rein? Was hat er kompromittiert?

3. Reaktion

- Wir leiten umgehend Remediation-Maßnahmen ein, um den Angreifer auszusperren.

- Lückenlose Behebung: Wir sorgen dafür, dass die Gefahr nicht wieder auftritt.

- Sie werden direkt informiert und erhalten falls nötig klare Handlungsempfehlungen.

Reporting in deutscher Sprache

Sehen Sie, welche Bedrohungen unser Managed SOC abgewehrt hat

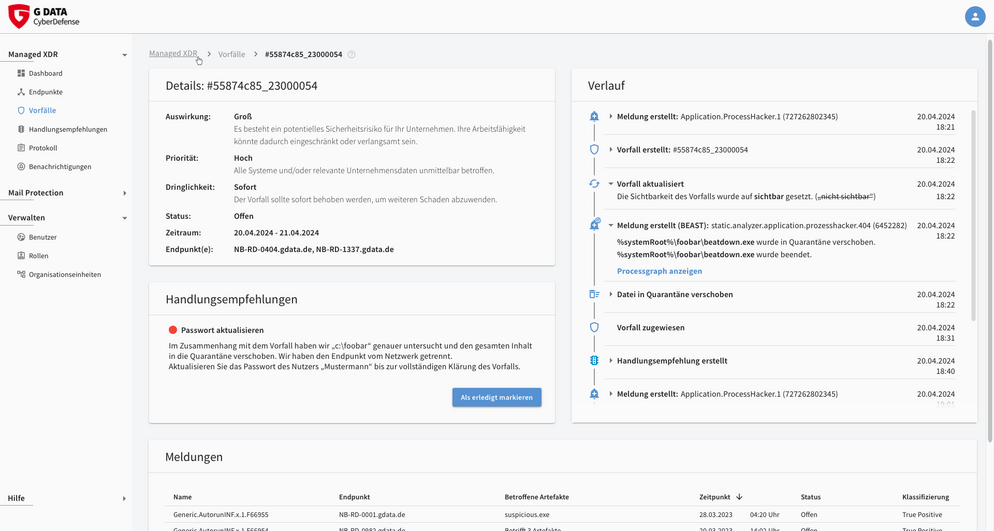

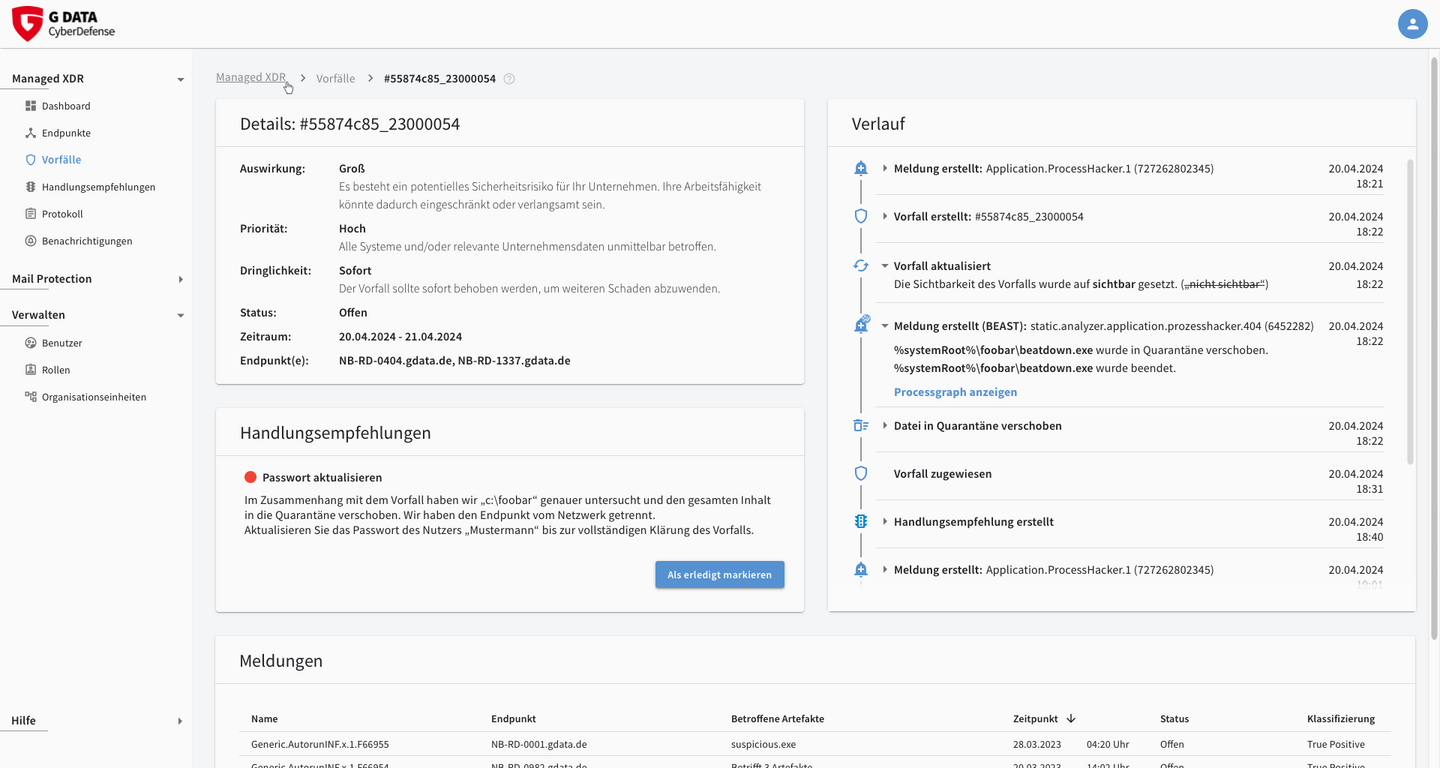

In der Cloud-basierten Webkonsole unseres Managed Services haben Sie in Echtzeit einen Überblick:

- welche Sicherheitsvorfälle es gab

- was unser SOC-Service für Sie getan hat

- ob Handlungsempfehlungen vorliegen

Warum das Managed SOC von G DATA?

Das sagen unsere MXDR-Kunden

Der Standort von G DATA hier in Deutschland ist für uns von zentraler Bedeutung. Der Hersteller sitzt in Reichweite und ich habe einen guten Draht dorthin und kann mir im Fall von Problemen und Fragen direkte Unterstützung holen.

Für uns war wichtig, dass der Anbieter in Deutschland sitzt und auch Support in deutscher Sprache anbietet. Einmal wegen des Datenschutzes, aber auch, weil bei einem so wichtigen Thema keine sprachlichen Barrieren bestehen sollten.

Wir haben uns zum Ziel gesetzt, dass unsere Systeme rund um die Uhr an 365 Tagen überwacht werden. [...] Dafür fehlt es uns aber an Personal und an dem notwendigen Spezialwissen, welches bei einem Security Operation Center vorhanden ist.

„Product of the Year“ bei connect professional Leserwahl

Wer ist Ihr Favorit im Bereich Cybersecurity? Dazu haben 7.600 Leserinnen und Leser des renommierten Fachmagazins connect professional abgestimmt – und unsere MXDR-Lösung zum Gewinner gewählt! G DATA 365 | MXDR wurde im Bereich Cybersecurity zum „Product of the Year“ gekürt. Dies unterstreicht das hohe Vertrauen in IT-Sicherheit aus Deutschland.

Das einzige XDR „Made in Germany“

Wir entwickeln die XDR Software komplett selbst – ebenfalls am deutschen Hauptsitz. Damit sind wir der einzige Hersteller aus Deutschland, der Schutzfunktionen und Managed SOC Service aus einer Hand bietet. Das bedeutet: Wir wissen genau, wie Alarme zu verstehen sind und können richtig reagieren. Als Träger des Siegels „IT Security Made in Germany“ haben wir uns zudem verpflichtet, Lösungen ohne Hintertüren zu entwickeln.

Unabhängig bestätigt: MXDR erkennt hochkomplexe Angriffe.

Unsere MXDR-Lösung überzeugte die Tester von AV-Comparatives beim erstmalig durchgeführten EDR Detection Validation Test auf ganzer Linie und erhält daher die begehrte Zertifizierung. Die Schutzleistung konnte in einem vollständigen Angriffsszenario unter Beweis gestellt werden. Die Auszeichnung des unabhängigen und renommierten Testlabors zeigt, dass sich Kunden vollkommen auf uns verlassen können.

Wir sind nach ISO 27001:2022 zertifiziert

Wir als Anbieter von Cyber-Security-Lösungen empfehlen unseren Kundinnen und Kunden, für Informationssicherheit zu sorgen. Das ist ein wichtiger Bestandteil einer umfassenden IT-Security-Strategie. Natürlich wenden wir diese Maßgabe auch selbst an, damit Kundendaten bei uns sicher sind. Die Zertifizierung unseres Information Security Management Systems (ISMS) nach ISO 27001:2022 bescheinigt genau dies.

Ratgeber, Whitepaper & Co.

Mehr Wissenswertes zu MXDR

Häufig gestellte Fragen zu Managed Extended Detection and Response (MXDR)

Wie unterscheidet sich Extended Detection and Response (XDR) von Antivirenprogrammen?

Klassische Antivirenlösungen versuchen, Angriffe durch präventive Schutztechnologien direkt abzuwehren. XDR hingegen zielt darauf ab, die Angriffe aufzudecken, die durch Antivirus nicht erkannt und blockiert werden konnten. Beispiel: Als Teil eines komplexen Angriffs wird ein legitim installierter TeamViewer genutzt, um Remote-Zugriff auf Ihre IT-Infrastruktur zu erlangen. Eine AV-Lösung würde einen solchen „Living off the Land“-Angriff nicht erkennen – XDR-Lösungen hingegen schon. Denn sie nutzen eine deutlich erweiterte Threat-Detection-Sensorik und erlauben Analysten interaktiven Zugriff darauf (Detect). Dank Endpoint-übergreifender kontinuierlicher Überwachung haben diese stets das gesamte Netzwerk im Blick. Sie können verdächtige Prozesse untersuchen und manuell eingreifen (Respond).

Welche Vorteile hat Managed XDR im Vergleich zu einer selbst verwalteten XDR-Lösung?

Für einen echten Gewinn an Sicherheit erfordert eine XDR-Lösung Analysten mit Fachkenntnissen, die auch Advanced Persistent Threats (APTs) und Ransomware schnell erkennen und richtig reagieren können. Doch diese sind rar und teuer, sodass ein eigenes Security Operations Center (SOC) für viele mittelständische Unternehmen nicht wirtschaftlich ist. Außerdem kommt es bei eigenen überlasteten Security Operations Teams oft zur „Alert Fatigue“ – ein oft unterschätztes Risiko für die Sicherheit: Aufgrund von vielen Fehlalarmen übersehen sie schnell Hinweise auf echte Alarme. Deshalb bietet es sich an, Überwachung und Management der XDR-Lösung in die Hände eines Spezialisten für IT-Sicherheit zu geben. In dem Fall spricht man von Managed XDR, Managed SOC oder SOC Service.

Was kostet ein eigenes Security Operations Center (SOC)?

Für den Schichtbetrieb eines eigenen Security Operations Centers (SOC) sind mindestens acht Analysten nötig, um Wochenenden, Feiertage, Urlaub und Krankheit abzudecken. Hinzu kommen 1-2 Führungskräfte sowie die XDR Software und Threat Intelligence Databases. In Summe kann das 1.000.000 Euro pro Jahr kosten. Ein SOC Service ist dagegen eine günstigere und zeitsparende Option. Sie erhöhen die IT-Sicherheit Ihres Unternehmens, ohne zusätzliches Fachpersonal zu suchen und anzustellen.

Wie werden wir informiert, wenn eine Bedrohung in der IT-Umgebung erkannt wird?

Bei akuten Incidents rufen unsere Experten Sie direkt an. In welchen Fällen Sie per E-Mail informiert werden möchten, können Sie individuell bestimmen. Bei jeglichen Vorfällen? Oder nur, wenn Handlungsempfehlungen für Sie vorliegen? Unser Managed IT Security Service passt sich Ihren Wünschen an.

Welche Reports erhalten wir?

In der Cloud-basierten Webkonsole sehen Sie in Echtzeit alle Informationen zu Ihrem Managed SOC Service: was in Ihrem Netzwerk passiert ist, welche Bedrohungen unsere Experten für Sie abgewehrt haben und ob Handlungsempfehlungen vorliegen. Zusätzlich erhalten Sie jährlich eine statistische Übersicht der erbrachten Leistungen unseres SOC Service. Diese können Sie dem Management Ihres Unternehmens sowie Ihrer Versicherung vorlegen.

Wie wird der Schutz unserer Daten sichergestellt?

Als deutsches MXDR-Unternehmen mit Sitz in Bochum sind wir den strengen deutschen Datenschutzgesetzen verpflichtet. Die Datenhaltung erfolgt ausschließlich auf Servern in Deutschland. Zudem entwickeln wir die XDR-Technologie zur Überwachung Ihrer IT-Systeme komplett selbst – ebenfalls in Deutschland und garantiert ohne Hintertüren. Dazu haben wir uns als Träger des Siegels „IT-Security Made in Germany“ verpflichtet.

Wo erfolgt die Datenhaltung?

Die Datenhaltung erfolgt ausschließlich auf Cloud-Servern in Deutschland: in Bochum am Unternehmenssitz und in Frankfurt und Berlin beim deutschen Dienstleister IONOS.

Welche Daten sieht G DATA ein?

Unsere SOC-Analysten sehen Daten nur in Verdachtsfällen ein und nur, soweit Sie es uns im Rahmen des Onboardings gestatten. Auch darüber hinaus sind wir DSGVO-gemäß der Datensparsamkeit verpflichtet.

Wir haben Server, die die Produktion steuern und nicht durch Isolation ausfallen sollten. Wie gehen Sie damit um?

Beim Onboarding besprechen wir, welche Ihrer Endpoints wir beobachten, wie unsere Reaktionen auf Cyber-Attacken erfolgen sollen und wo sich eventuell statt einer automatisierten Response immer zunächst eine manuelle Analyse anbietet. Gemeinsam wägen wir die Vor- und Nachteile in Ihrem konkreten Fall ab.

Wie hilft uns Managed XDR bei der Umsetzung der NIS-2-Richtlinie?

Mit der neuen NIS-2-Richtlinie der EU gelten ab Oktober 2024 für viele Unternehmen und Organisationen verpflichtende IT-Sicherheitsmaßnahmen. Sie müssen u.a. Maßnahmen zur „Verhütung, Erkennung, Analyse und Eindämmung von Sicherheitsvorfällen oder die Reaktion darauf und die Erholung davon“ umsetzen. Zudem müssen Vorfälle mit kurzen Fristen den Behörden gemeldet werden. Managed XDR hilft Ihnen, diese NIS-2-Anforderungen zu erfüllen. Zudem müssen Sie die Sicherheit ihrer IT-Dienstleister berücksichtigen. Als deutsches mittelständisches Unternehmen fällt G DATA selbst unter die NIS-2 – und steht Ihnen mit IT Security „Made in Germany“ als vertrauenswürdiger Partner zur Seite.

Mit welchen Betriebssystemen funktioniert Managed XDR?

Unser Managed XDR läuft auf Clients und Servern sowohl mit Windows als auch mit Linux.

Können wir Managed XDR parallel zu unserer vorhandenen G DATA Endpoint Security nutzen?

Sie können entweder unsere Endpoint Security oder Managed Extended Detection and Response nutzen. Bei MXDR benötigen Sie als Software nur noch die schlanken Agents. Damit sparen Sie Zeit: Wir kümmern uns komplett für Sie darum, die Agents zu betreuen und aktuell zu halten. Der größte Vorteil: Sie erhalten zusätzlich zu den präventiven Schutztechnologien eine 24/7-Überwachung und Reaktion durch unseren SOC-Service. Bei einem Wechsel zu MXDR stehen wir Ihrer IT-Abteilung umfassend zur Seite.

Wie läuft der Wechsel zu Managed XDR ab?

Um Ihnen den Start mit unserem Managed Service besonders leicht zu machen, führen wir gemeinsam ein Onboarding durch. Dabei klären wir, welche Ihrer Endgeräte wir beobachten und wie unsere Reaktionen auf Angriffe erfolgen sollen. Wir rollen gemeinsam die Agents auf Ihren Geräten aus. Testen Sie jetzt einfach, ob Managed XDR zu Ihnen passt.

Ist G DATA ISO-27001-zertifiziert?

Ja, unser Information Security Management System (ISMS) ist nach ISO 27001:2022 zertifiziert. TÜV Austria hat alle Prozesse zur Bereitstellung unserer MXDR-Lösung genauestens geprüft.

Erkennen

Erkennen Analyse starten

Analyse starten Vorfall beheben

Vorfall beheben