Schwachstellen

19.09.2018

ePatientenakte fürs Smartphone

1

Elektronische Patientenakte: Ein gefährlicher Feldversuch

Elektronische Patientenakte: Ein gefährlicher Feldversuch2

Was IT-Sicherheit mit Heizungen gemeinsam hat

Was IT-Sicherheit mit Heizungen gemeinsam hat3

Vom unsicheren Weg in die Cloud, fehlendem Verständnis für Awareness und dem unbekannten Reparatur-Modus

Vom unsicheren Weg in die Cloud, fehlendem Verständnis für Awareness und dem unbekannten Reparatur-Modus4

Suricata und C2-Traffic: Gute Regeln sind eine Kunst für sich

Suricata und C2-Traffic: Gute Regeln sind eine Kunst für sich5

Eine Sicherheitslücke in der Kompressionsbibliothek

Eine Sicherheitslücke in der Kompressionsbibliothek6

LinkedIn-Betrug - Diese Betrugsmaschen nutzen Cyberkriminelle auf LinkedIn

LinkedIn-Betrug - Diese Betrugsmaschen nutzen Cyberkriminelle auf LinkedIn7

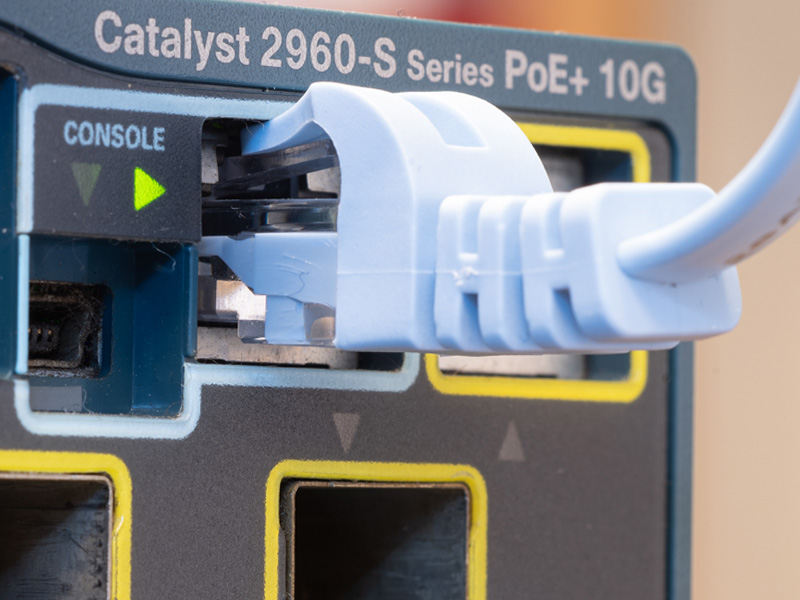

Alte Hardware richtig entsorgen

Alte Hardware richtig entsorgen8

Die NIS-2-Richtlinie: Das sollten Unternehmen tun

Die NIS-2-Richtlinie: Das sollten Unternehmen tun

Wichtige IT-Security-News per E-Mail

- Aktuelle IT-Gefahren

- Schutz-Tipps für Privatkunden

- 15 % Willkommensgutschein