So ein bisschen kommt das Gefühl eines „Klassentreffens“ auf, wenn die Konferenz beginnt: bekannte Gesichter überall und nette Gespräche. Das Programm der Virus Bulletin umfasste wie immer auch hochkarätige Vorträge, die einen guten Überblick über das aktuelle Geschehen der Security-Branche geben. Von der Sterblichkeitsrate unter neuregistrierten Domains bis hin zu künftigen Bedrohungsszenarien in der Automobilindustrie und dem Umgang mit Fake News gibt es viel, was die Sicherheitsbranche derzeit umtreibt.

Internet of Vehicles

Das Auto mag zwar nicht mehr „des Deutschen liebstes Kind“ sein, aber Kriminelle dürften sich über die Neuentwicklungen freuen. Potenzial für Schwachstellen gibt es reichlich. Ein aktuelles Fahrzeug wird nach Angaben von Sicherheitsforschern mit bis zu 50.000 unentdeckten Softwarefehlern ausgeliefert. Natürlich haben nicht alle dieser Fehler dramatische Auswirkungen. Dennoch verdeutlicht diese Zahl, dass Fahrzeuge mittlerweile einen hohen Grad am Komplexität erreicht haben. Die Software, die in einem aktuellen Fahrzeug ihren Dienst versieht, ist inzwischen umfangreicher als die Steuersoftware des Space Shuttle. Insgesamt, so Inbar Raz von Argus Cyber Security, ist die Fahrzeug-IT mit teils über 100 verschiedenen Computersystemen mindestens so komplex wie die eines mittelständischen Betriebes – nur, dass es keinen IT-Leiter und nicht einmal einen Teilzeit-Administrator gibt.

Unbekannte Akteure

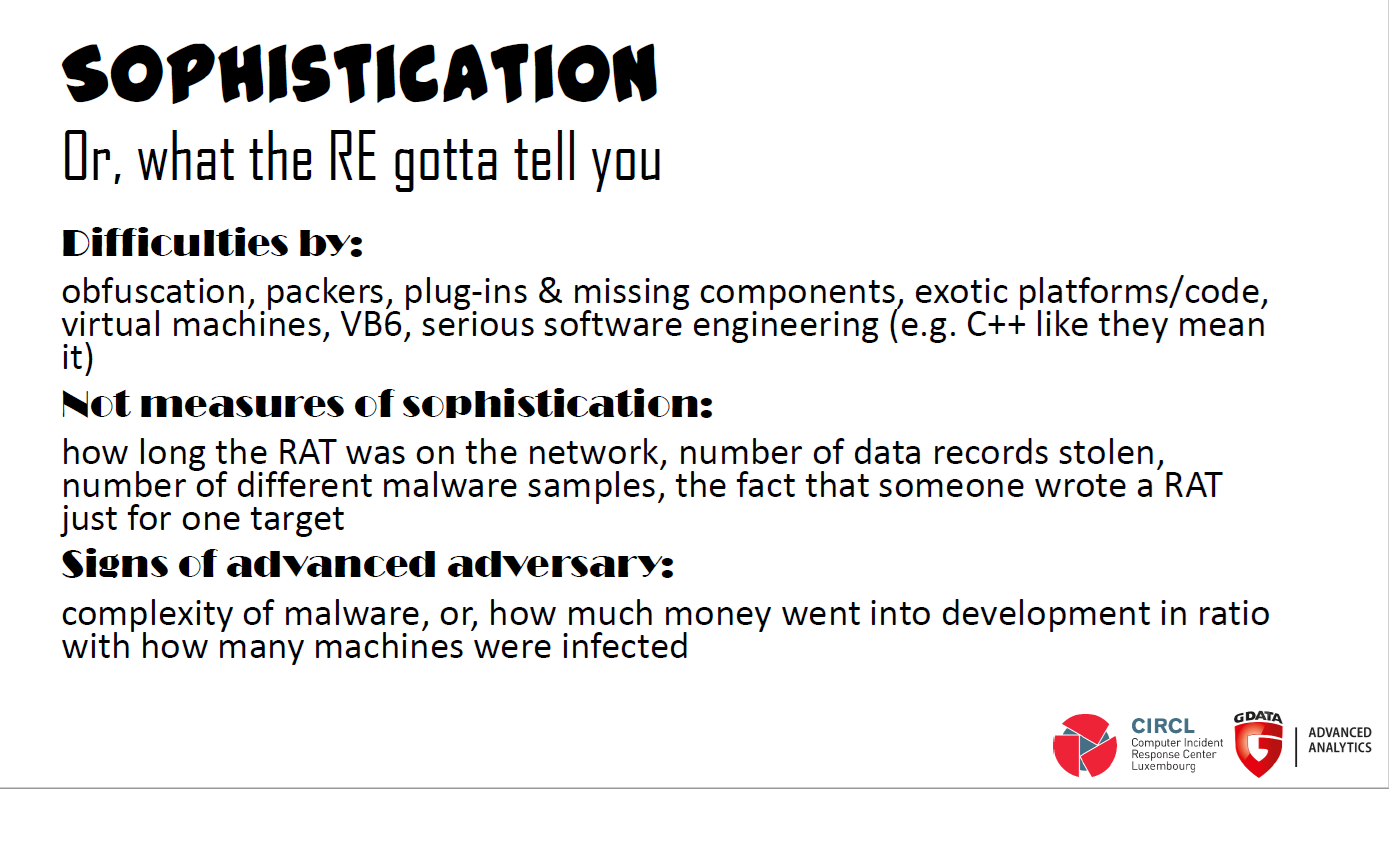

Dass die Zuordnung von Angriffen nicht immer leicht und manchmal auch nahezu unmöglich ist, haben Forscher immer wieder bewiesen, wie in unserer Artikelreihe zu APT-Bedrohungen. Daher wird der Ruf nach anderen Wegen der Attribution lauter. Bisher ist oft die Rede von „hochentwickelten“ Angriffswerkzeugen. Dieser Begriff ist jedoch relativ – denn niemand würde zugeben, dass er aufgrund zu schwacher Absicherung von einem Angreifer ohne große Fähigkeiten kompromittiert wurde. Stattdessen sollten Analysten auch andere Faktoren mit einbeziehen, wie etwa die Absichten, die ein Angreifer verfolgt und die Art und Weise, in der er dies tut. Das lässt bessere Rückschlüsse auf die Urheber eines Angriffs (Kriminelle, Militärs, Regierungen) zu.

Gesellschaftliche Fragen

Gerade die gesellschaftlichen Aspekte von Angriffen auf IT-Systeme gewinnen zunehmend an Bedeutung. So gab es mehrere Vorträge, die sich diesem Thema widmeten. Sicherheitsforscher Andrew Brandt nutzte seine Erfahrungen als Journalist, um einen Blick auf die Struktur von „Fake News“ – Webseiten zu werfen. Dabei führte er die Zuhörerschaft tief hinein in den Kaninchenbau aus vermeintlichen Nachrichten, abgelaufenen Domains, Scheinadressen und Webseiteninhabern aus Osteuropa.

Interessant dabei ist: Viele "Fake News" – Artikel brechen einen wesentlichen journalistischen Grundsatz: „Alle Nachrichten sind lokal“ – die falschen Nachrichten verbreiten sich also global.

Falschmeldungen sind allerdings nicht immer leicht zu identifizieren, da auf einschlägigen "Fake News"-Portalen werden auch „echte“ Nachrichten mit ausgespielt werden. Oftmals finden sich auf den Seiten, die auf dieselbe Person registriert sind, Meldungen, die bis auf den Buchstaben identisch sind. Teilweise werden diese aus echten Agenturmeldungen übernommen. Ein genauerer Blick lohnt sich hier: warum sollte eine angebliche Lokalzeitung aus einer Kleinstadt im mittleren Westen der USA sich für die Ergebnisse des letzten Spieltages der Europäischen Fußball-Champions League interessieren? Und wieso stehen auf diesen Webseiten eindeutig politisch gefärbte Artikel, die aber überhaupt keinen Bezug zu der Gegend aufweisen, in der die Zeitung angeblich erscheint?

Im Vortrag des in IT-Sicherheitskreisen bekannten Forschungsinstituts CitizenLab aus Toronto wurde noch deutlicher, welche wichtige Rolle Journalisten und Journalismus spielen und wie politische Akteure versuchen, Medien zu beeinflussen. Denn Medien beeinflussen wiederum die Gesellschaft – also ist eigentlich die Gesellschaft das Ziel der Angriffe. Hier setzen die Aktuere allerdings immer nicht wie so oft vermutet auf „ausgefeilte Spionagesoftware“ und die berühmt-berüchtigten Zero-Day Exploits. Im Gegenteil: die eingesetzten Werkzeuge, muten technisch vergleichsweise langweilig an.

Denn: Die Hürde für einen erfolgreichen Angriff auf einen Journalisten oder auf eine Nicht-Regierungsorganisation ist aufgrund ihrer (oft aus Budgetgründen) unorganisierten IT-Infrastruktur nicht besonders hoch. Somit ist der Einsatz teurer Angriffsmittel überhaupt nicht notwendig. Ein entsprechend präpariertes Dokument im Mailpostfach eines missliebigen Journalisten reicht in den meisten Fällen aus, um dessen Aktivitäten nachhaltig zu kompromittieren. Fertige Lösungen dafür gibt es am Markt genug, seien es solche von der Gamma Group, NSO oder Hacking Team. In diesem Licht betrachtet wundert es auch nicht weiter, dass selbst "steinalte" Sicherheitslücken in Office-Anwendungen sich auch Jahre nach Erscheinen eines Patches noch immer großer Beliebtheit unter Angreifern erfreuen.

Alte Bekannte

A propos Hacking Team: trotz des spektakulären Leaks von 2015, bei dem Quellcode aus HT-Spionagewerkzeugen veröffentlicht wurde, ist der italienische Anbieter wohl nach wie vor im Geschäft und finanziell stabil. Es lohnt sich also, das Unternehmen im Auge zu behalten. So meinte Referent Filip Kafka zum Schluss des Vortrages mit einem Augenzwinkern: „Anscheinend kann heute jeder ein Datenleck überleben“.

Das Leben und Sterben von Domains

Auch Internet-Veteran Paul Vixie kam zu Wort und überraschte mit Zahlen: 95 Prozent aller neu registrierten Domains stehen in Verbindung mit Schadsoftware oder Spamversand. Und sie sind sehr kurzlebig. Für diejenigen, die diese Domains zu hunderten registrieren, ist das aber nicht weiter tragisch. Bleibt zum Beispiel eine Spam-Domain für länger als 15 Minuten am Netz, haben die Akteure in dieser Zeit bereits ihren Profit gemacht. Danach ist eine Domain in der Regel entweder gesperrt, gelöscht oder auf einer Blacklist gelandet.

Vertrauen ist gut, aber mehr Vertrauen ist nicht unbedingt besser

Eine Konstante zieht sich durch mehrere der Vorträge : Vertrauen. Vertrauen ist die neue Wahrheit, so Wendy Nather von Duo Security. Aber können wir unseren Informationsquellen oder unserer Wahrnehmung trauen? Vertrauen wir jemandem, weil wir ihn zu kennen meinen? Oder vertrauen wir einer Person oder Sache aufgrund ihrer Position? Diese Frage lässt sich auf mehreren Ebenen stellen. Vertrauen wir dem Absender einer Mail, weil die Adresse richtig aussieht? Vertrauen wir einem Nachrichtenportal, weil es eben ein Nachrichtenportal ist?

Ein Umdenken tut Not, denn zu oft sind Dinge heute nicht mehr so wie sie scheinen – von den „großen Entwürfen“ bis hin zu dem, was jeder tagtäglich im Internet zu sehen bekommt. Und so reist das G DATA Team mit vielen spannenden neuen Fragen zurück nach Bochum.