Wenn ein Unternehmen Hardware ausmustert, besteht oft das Risiko, dass sensible Daten in falsche Hände geraten. Wo immer Datenträger wie Festplatten eingebaut sind oder wo in fest verbauten Speicherbausteinen Informationen stecken, lauern Risiken. Die Ausmusterung besteht im Idealfall nicht nur aus einem beherzten Wurf in den Schrottcontainer. Die Konsequenzen von Nachlässigkeiten in diesem Bereich sind „peinlich“ bis „katastrophal“.

Aus dem Müll gezogen

In Online-Auktionen finden sich einsatzbereite Computer, die Käuferinnen und Käufer nur aufklappen, anschließen und einschalten müssen. Hier stellt sich mit einem Blick durch die Security-Brille als erstes die Frage, ob das System frisch aufgesetzt ist oder ob hier noch Daten des Vorbesitzers vorhanden sind. Grundsätzlich gilt: Festplatten sollten bei zu entsorgenden Rechnern immer ausgebaut werden – das geschieht aber nicht immer. Davon sind auch Organisationen wie der Bundeswehr nicht ausgenommen. Wir haben einen solchen Fall in der Vergangenheit einmal untersucht. Für 90 Euro haben wir einen Rechner aus Bundeswehrbeständen erworben, in dem auch noch die Festplatte vorhanden war. Inhalt: Material der Geheimhaltungsstufe VS-NfD (Verschlusssache, nur für den Dienstgebrauch) – wie etwa ein Bedienungshandbuch für ein Flugabwehrsystem.

Zweites Leben

Um günstig an Hardware zu kommen, gibt es viele Möglichkeiten. Eine davon sind die einschlägigen Auktionsplattformen und Anzeigenportale. Dort findet sich Hardware für fast jeden Geldbeutel. Studierende können dort zum Beispiel für einen schmalen Euro ein ausgemustertes Notebook der Business-Klasse erwerben, das für viele einfache Tätigkeiten wie Surfen, Textverarbeitung oder E-Mails immer noch ausreicht. Wer plant, ein Hersteller-Zertifikat (wie zum Beispiel CCNA / CCNE von Cisco) zu erwerben, findet dort auch die passende Hardware wie Router oder Switches. Mit diesen gebrauchten Geräten können Neulinge zumindest erste Erfahrungen mit echter Enterprise-Hardware sammeln, ohne entweder tausende Euro in Neugeräte zu investieren oder für den Zugang zu einem virtuellen Labor zu bezahlen – auch wenn dort in der Regel neuere und aktuelle Hardware zum Ausprobieren und Experimentieren zur Verfügung steht.

Unter dem Gesichtspunkt der Nachhaltigkeit ist dieser Gebrauchtmarkt definitiv zu begrüßen.

Jenseits normaler Computer

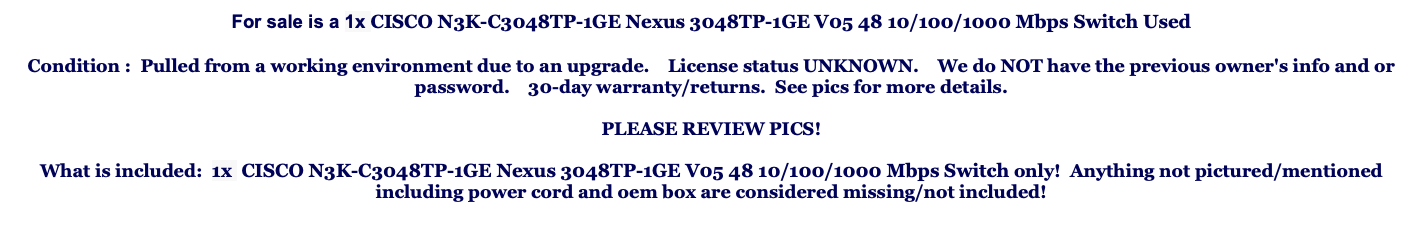

Doch nicht nur Rechner mit vertraulichen Daten finden regelmäßig ihren Weg in Online-Auktionen, auch Netzwerk-Hardware findet sich zuhauf in den Verkaufsplattformen. Viele davon sind Geräte, die aufgrund von Modernisierungen ausgetauscht werden. Die verkaufte Hardware wird entweder nicht mehr oder nur noch kurze Zeit vom Hersteller unterstützt. Oft finden sich in den Artikelbeschreibungen solcher Auktionen Sätze wie „Gerät hat zuletzt einwandfrei funktioniert“, „Gerät geht an, Lüfter drehen sich“ oder „Wurde nur aus dem Rack ausgebaut“. Gerade kurz vor einem Modellwechsel oder kurz vor Stichtag der Abkündigung einer Geräteserie finden veraltete Switches und Router beinahe containerweise den Weg auf den Gebrauchtmarkt.

Auf Spurensuche

In einem Netzwerk-Switch finden sich jedoch Informationen, die nichts in fremden Händen zu suchen haben. IP-Adressen, Subnetze, VLANs, Passwörter, Benutzernamen und Krypto-Schlüssel sind oft noch in den Geräten gespeichert und warten nur darauf, gefunden zu werden. Schwer ist das nicht.

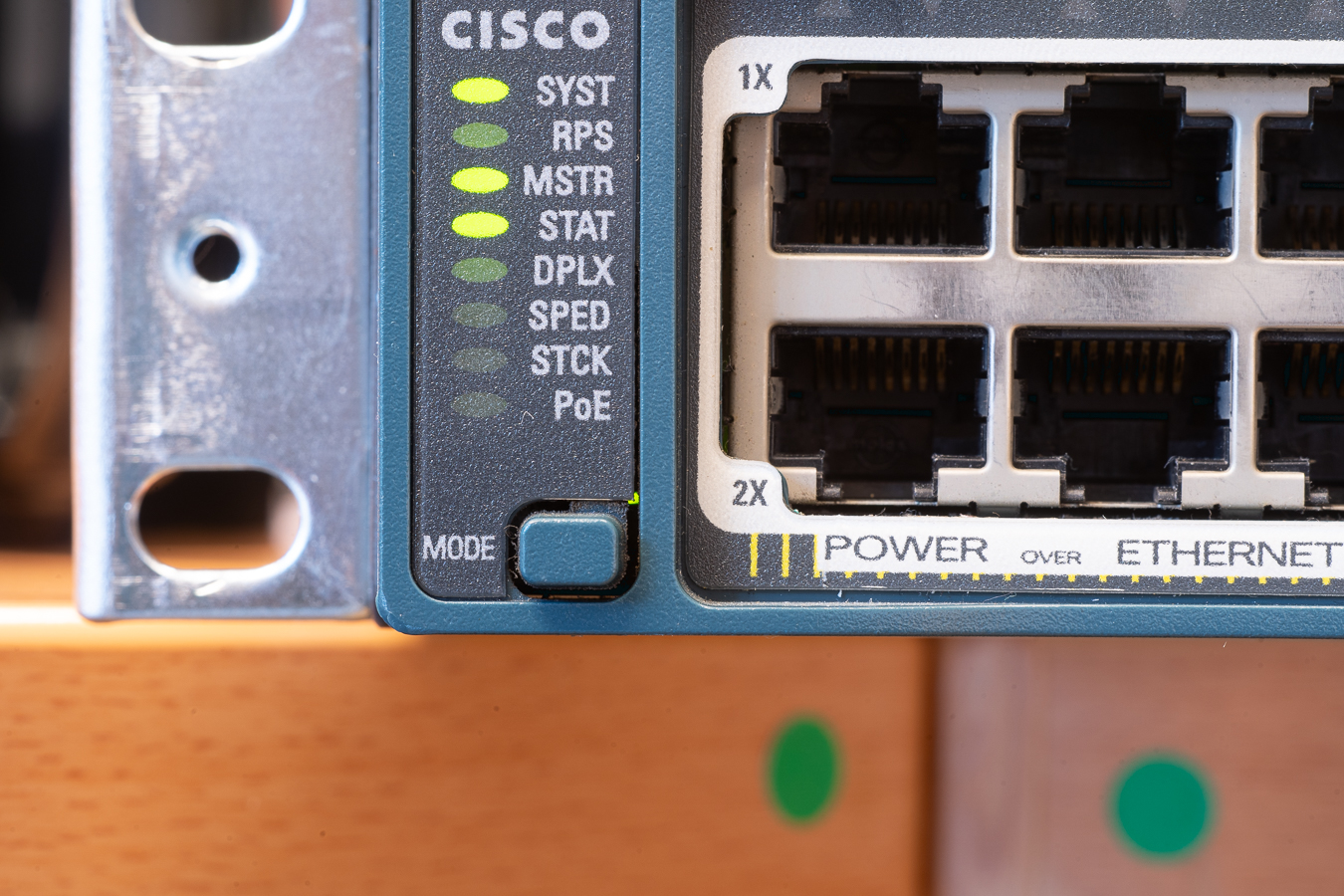

Am Beispiel eines alten Cisco Catalyst 2960S habe ich mir das einmal angeschaut. Das Gerät stammte aus einer Firmenauflösung und wurde mir vor längerer Zeit von einem Freund überlassen. Der Preis für ein solches Gerät liegt je nach Anzahl der Netzwerk- und SFP-Anschlüsse zwischen 50 und 250 Euro. Dieses Gerät lag eine Weile bei mir zuhause. Ursprünglich hatte ich vor, mein Heim-Netzwerk damit zu erweitern und mich auch ein wenig mit der Software vertraut zu machen. Dieser Switch, der unter anderem für Netzwerkverbindungen zwischen einzelnen Netzwerkabschnitten und VLANs genutzt wird wurde wie viele andere Geräte, die online zu finden sind, nur aus dem Rack ausgebaut und zur Seite gelegt. Um an die Informationen heranzukommen, braucht es nicht viel - nur ein Konsolenkabel für etwa 10 Euro und ein wenig Zeit. Wer ein wenig recherchiert, findet schnell einen Weg, den Passwortschutz dieses Switches zu umgehen. Das ist keine Sicherheitslücke, sondern durchaus gewünscht – schließlich möchte niemand einen Switch mit einem Anschaffungswert von Tausenden Euro entsorgen oder stundenlang aufwändig neu einrichten müssen, weil jemand das Passwort vergessen hat. Zudem ist davon auszugehen, dass es in einem Unternehmen, das diese Art von Hardware einsetzt, Serverräume existieren, die in der Regel gesondert gegen unbefugten Zutritt gesichert sind. Im vorliegenden Fall muss man nur einen Knopf an der Vorderseite des Geräts gedrückt halten, während das Gerät eingeschaltet wird und hochfährt.

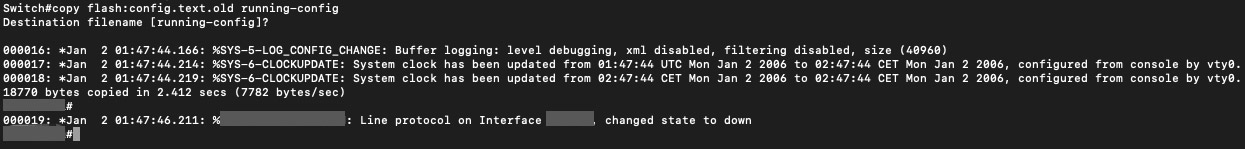

Der nächste Schritt besteht darin, die Konfigurationsdateien des Switches zu sichern – ein einfaches Umbenennen genügt. Nachdem der Switch endgültig hochgefahren ist, lässt sich die Sicherung schnell wieder zurückspielen und in die aktive Konfiguration übernehmen – oder auf einem angeschlossenen USB-Stick sichern. Es handelt sich dabei um einfache Textdateien, die mit jedem Texteditor lesbar sind.

Wie in einem offenen Buch

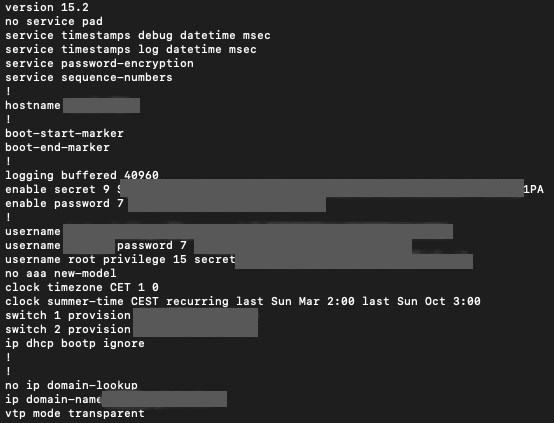

Ab diesem Punkt kann man den Switch eigentlich auch ausschalten, denn alle Informationen stecken in der gerade gesicherten Konfigurationsdatei. Passwörter gehören dazu ebenso wie detaillierte Informationen, welcher Port welchem VLAN innerhalb des Netzwerkes zugewiesen ist, und welches VLAN auf welches zugreifen darf. Gerade die Passwörter verdienen besondere Aufmerksamkeit, denn diese sind je nach Modell des Switches von unterschiedlicher Qualität, was die Sicherung angeht. Was man nicht sehen möchte, sind Passwörter mit „Type 7“ – diese sind unzureichend sicher verschlüsselt. Hier gibt es Werkzeuge, die ohne Zeitverzögerung das Klartext-Passwort ausspucken.

Und da allgemein bekannt ist, dass auch Administratoren nur Menschen sind, ist die Wahrscheinlichkeit, dass das Passwort noch woanders Verwendung findet, nicht gerade gering.

Andere Passworttypen erfordern nur minimalen Aufwand und ein Werkzeug wie hashcat. Andere sind aber wiederum nach aktuellem Stand als „sicher“ zu betrachten.

Und da die Konfiguration oft auch Rückschlüsse auf das Unternehmen zulässt, in dem das Gerät eingesetzt wurde, hat man mit der Konfiguration auch Zugangsdaten, die innerhalb des Netzwerks möglicherweise noch gültig sind. Und einen kleinen Ausschnitt des Netzwerkplans sowie potenziell Namen von Verantwortlichen, die das Netzwerk betreuen, gibt es gleich dazu.

Wer spielfreudig ist, kauft gleich einen ganzen Stapel solcher Geräte vom selben Händler. Hier ist die Chance gegeben, dass viele der gekauften Geräte aus einem Konvolut stammen, das aus demselben Netzwerk kommt – entweder aus einer Auflösung oder weil der Gerätepark modernisiert wurde.

Ausmustern, aber richtig!

Der Gedanke, das Außenstehende nicht nur den Netzwerkplan kennen (wenn auch nur auszugsweise) oder Unbefugte die Zugangsdaten verschiedener Dienstkonten und die Namen von Mitarbeitenden besitzen, sollte für Unbehagen sorgen. Diese Informationen lassen sich auch für künftige Angriffe auf ein Unternehmen missbrauchen. Umso wichtiger ist es, einen Prozess für die Ausmusterung nicht mehr benötigter Hardware zu haben. Die wichtigsten Bestandteile sind:

- Erfassung der auszumusternden Geräte in einer Liste

- Entfernen sämtlicher Datenspeicher wie Festplatten und SSDs, mit Zuordnung aus welchen Geräten diese stammen

- Physische Zerstörung der Datenträger

Bei vielen modernen Laptops ist das nicht ohne weiteres möglich, weil der Speicher fest auf dem Mainboard verlötet ist. Hier bleibt nur das Öffnen der Geräte, um die Akkus zu entfernen, gefolgt von einer Zerstörung des Mainboards - Dokumentation der Zerstörung der Daten

- Für Netzwerkhardware:

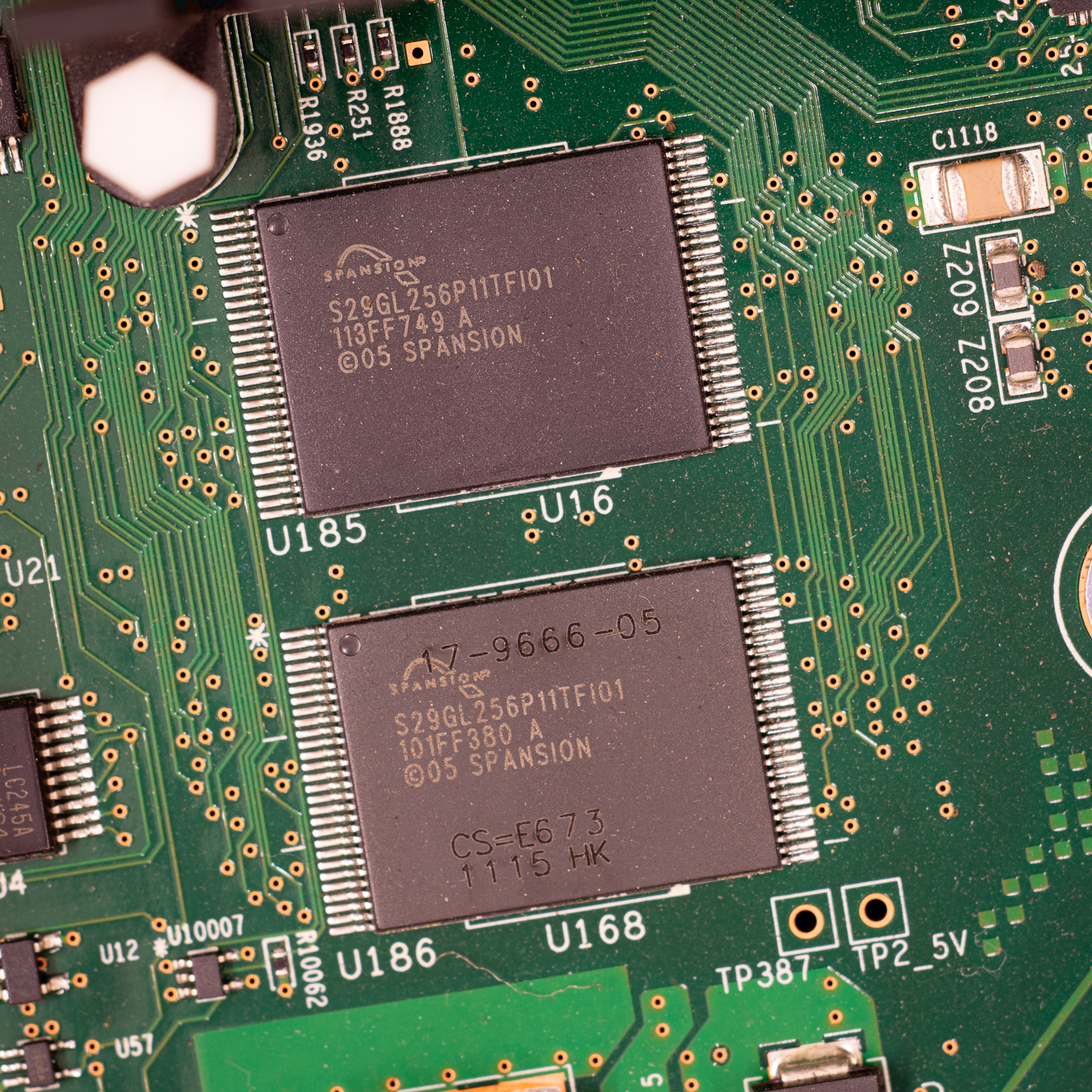

Entweder das Gerät öffnen und den Speicherbaustein herausbrechen, oder den Switch auf Werkseinstellungen zurücksetzen.

Einige Hersteller bieten auch eine „secure wipe“-Funktion an. Diese wurde zum Beispiel für einige ältere Cisco-Geräte per Software-Update noch nachgeliefert.

Ebenfalls möglich: Beim Einschalten den „Mode“-Knopf eines Cisco-Switches gedrückt halten und warten, bis man aufgefordert wird, entweder den Flash-Speicher zu initialisieren oder den Bootvorgang fortzusetzen. Nach Initialisierung des Flash-Speichers lassen sich die Konfigurationsdateien (config.text und vlan.dat) löschen.

Wer die Geräte entsorgen oder auf dem Gebrauchtmarkt anbieten will, kann so sicherstellen, dass keine sensiblen Informationen mehr zusammen mit dem Gerät das Gelände verlassen - Wird alte Hardware von einem Dienstleister entsorgt, sollte dieser vertraglich verpflichtet sein, Datenträger ausnahmslos zu vernichten und hierüber einen Nachweis zu erbringen.

Für die Vernichtung von Datenträgern wie Festplatten gibt es mehrere Möglichkeiten. Eine davon besteht in einem Gerät, welches einen gehärteten Metall-Dorn durch die Platte stößt und diese so unbrauchbar und unwiederherstellbar macht. Doch Vorsicht: Es sollten auf keinen Fall Smartphones in dieses Gerät eingelegt werden, da der Akku sonst potenziell mit durchstoßen wird - hier besteht akute Feuergefahr!

Alternativ hält der Markt Festplatten-Shredder bereit, in die oben die zu vernichtenden Platten eingelegt werden. In einem eingebauten Rechner wird dann eingetragen, aus welchem Gerät dieser Datenträger stammt. Zusammen mit Datum, Uhrzeit, ggf. Seriennummer und Gewicht wird diese Information dann auf ein Etikett gedruckt. Der Shredder zerhackt die Platten dann in kleine Metall- und Kunststoffschnipsel, die in einem Beutel aufgefangen und mit dem zuvor erstellten Etikett beschriftet werden.

Einige Unternehmen haben sich auf die Vermietung solcher Anlagen spezialisiert und halten diese etwa auf LKWs montiert vor. Unternehmen können sie dann stunden- oder tageweise anmieten.

Ebenfalls wichtig: sollten vor Ort die zeitlichen oder personellen Ressourcen fehlen, um Speicher auszubauen, darf der Container, in dem die Altgeräte zwischengelagert werden, auf keinen Fall öffentlich zugänglich sein.

Wie auch immer der Prozess aussieht: Er darf sich auf keinen Fall darin erschöpfen, dass das Gerät aus der Inventarliste gestrichen wird. Das gilt übrigens nicht nur für PCs, Notebooks und Netzwerkhardware, sondern auch für Smartphones.

Bonus-Tipp: Härtung von Switches (Cisco-spezifisch)

Wer seine Netzwerkumgebung davor schützen will, dass jemand mit Zugang zu den Geräten sich eine Kopie der Konfiguration verschafft, hat auch die Möglichkeit, das Entfernen und Rücksetzen des Passwortes zu blockieren. Wird die entsprechende Option "no service password-recovery" in der Konfiguration gesetzt, dann kann jemand mit Zugriff auf den Switch zwar den Bootvorgang unterbrechen - aber statt dann in den Password-Recovery Modus zu springen, löscht der Switch sämtliche Konfigurationsdateien und startet ohne Konfiguration. Er setzt sich also effektiv auf Werkseinstellungen zurück. Hier empfiehlt Cisco, für solche Fälle eine Offline-Kopie der Konfigurationsdaten vorzuhalten.

Man sieht sich immer zweimal

Ein Unternehmen kann noch so sorgsam im Betrieb mit Daten und Geräten umgehen – doch es ist auch entscheidend, bei der Ausmusterung nicht nachzulassen. Wer bei der Ausmusterung nicht mindestens ebenso viel Sorgfalt walten lässt wie im sonstigen Tagesbetrieb, entlässt möglicherweise unbemerkt Daten in die weite Welt. Dabei ist kaum abzusehen, wo, wann und ob die Daten einem vielleicht irgendwo noch einmal begegnen – und sei es im Blog eines IT-Sicherheitsdienstleisters, der ein solches Altgerät in die Finger bekommen und untersucht hat.

Besonderer Dank gebührt hier übrigens auch meinem langjährigen Freund und Kollegen Sascha Bejer, für seinen spontanen Auffrischungskurs in IOS.