Wie ein gigantisches Spinnennetz durchziehen sie das Internet. Botnets verbinden Computer zu riesigen Netzwerken – ohne dass die meisten von uns etwas davon ahnen. Kriminelle manipulieren Rechner, schließen sie zusammen und nutzen sie für ihre Zwecke. So entsteht ein Netz von infizierten PCs, die von den sogenannten Botmastern ferngesteuert werden. Botnetze gehören zu den größten illegalen Geldquellen der Cyberkriminellen. Schätzungen zufolge sind weltweit Rechner im dreistelligen Millionenbereich betroffen. Eines der größten bereits entdeckten Netze umfasste über 30 Millionen Computer. Vielleicht wurden auch Sie längst in ein Netz verstrickt.

Wie funktioniert ein Botnet?

Die Betreiber eines Botnets schleusen Schadprogramme, sogenannte Bots (Kurzform für das englische Wort „Robot“) auf fremden Computern ein. Diese Bots agieren von da an unauffällig im Hintergrund, ohne dass die PC-Besitzer etwas davon bemerken. So wird der Rechner für die Zwecke der Botmaster genutzt, die der User nicht bemerkt und sicherlich auch nicht unterstützen würde. Da die Computer ferngesteuert und damit wie willenlos handeln, werden die Teile des Botnetzes auch als Zombie-PCs bezeichnet.

Die Bots agieren über das Internet. Das heißt, sie arbeiten nur, wenn der Computer eingeschaltet und mit dem Internet verbunden ist. Je mehr Bots zu einem Netz gehören, desto größer ist auch die Masse der gleichzeitig aktiven Computer. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) zählte im ersten Quartal 2021 täglich bis zu 120.000 Neuinfektionen**.

Rein technisch ist ein Botnet ein Distributed Computing Network, also ein Zusammenschluss von voneinander unabhängig arbeitenden Computern. Diese kommunizieren unter Umständen zwar miteinander, führen ihre Aufgaben sonst aber völlig getrennt voneinander aus.

Wie erkenne ich ein Botnet?

Wenn so viele Computer Teil eines Botnetzes sind, wie merke ich dann, ob mein PC auch dazu gehört?

- Manchmal macht es sich dadurch bemerkbar, dass die Internetverbindung langsamer geworden ist oder unter der hohen Auslastung immer wieder zu kollabieren droht. Wenn der User seinen Datenverbrauch nicht gravierend verändert hat, sollte dies ein Warnsignal sein. Doch auch andere Schadprogramme können hinter einer verlangsamten Verbindung stecken.

- Ein klares Indiz ist es, wenn der Virenscanner Alarm schlägt.

- Aufschluss kann auch ein Blick in den Task-Manager geben. Entdecken Sie dort neue, merkwürdige Prozesse? Gleiches gilt für Autostart-Einträge.

- Da Botnetze sich vom Laien kaum aufspüren lassen, sollten Sie nicht auf Ihre Instinkte, sondern auf Vorbeugung setzen.

Wofür werden Botnets genutzt?

Botnetze werden auf ganz unterschiedliche Weisen genutzt – und nicht alle sind illegal. Die US-amerikanische Universität Berkeley bietet den Code für einen gutartigen Botnet-Client an. Durch den freiwilligen Zusammenschluss möglichst vieler privater Computer sollen die IT-Kosten für verschiedene Forschungsprojekte reduziert werden. Mit Hilfe eines solchen Botnetzes suchen die Forscher beispielsweise nach intelligentem Leben im Weltraum.

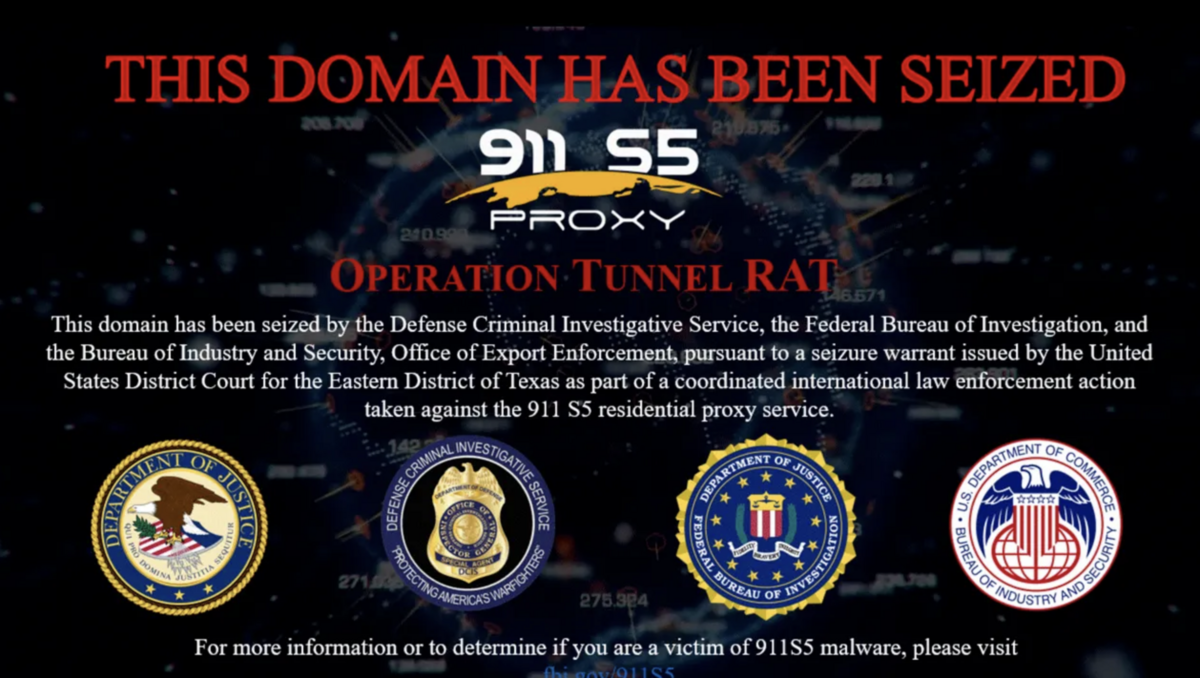

Die überwiegende Mehrzahl der Botnetze entsteht jedoch gegen den Willen der PC-Besitzer und wird meist für kriminelle Zwecke eingesetzt. Unter anderem werden die Zombie-PCs als Verteilzentrum für Spam verwendet. So werden beispielsweise Phishing-Mails von den PC-Besitzern unbemerkt in die digitale Welt hinausgeschickt. Andere Botnets dienen Kriminellen als Speicherplatz oder verhelfen den Tätern zu sensiblen Nutzerdaten. Entweder werden diese Daten von den Tätern selbst genutzt oder die Information im Darknet zu Geld gemacht. Zudem ermöglicht ein Botnet den Tätern, eine Verbindung zu einem dritten Computer über den Zombie-PC herzustellen und so seine Ursprungsadresse zu verbergen. Eine weitere Nutzungsart ist der Zombie-PC als Zwischen-Wirt, der andere Rechner infiziert und so ein Kettenreaktion auslöst.

Wie entsteht ein Botnet?

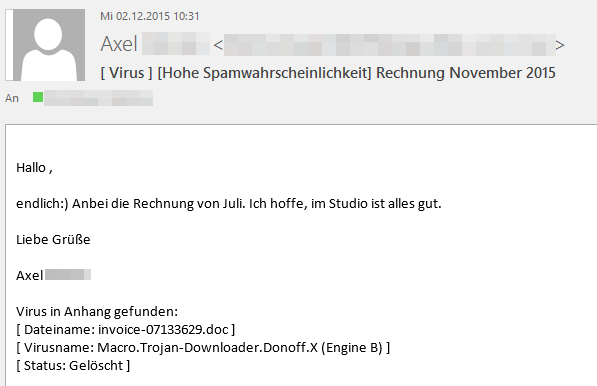

Meist beginnt alles mit einer infizierten Webseite. User, die ohne aktivierten Webschutz auf eine solche Seite gelangen, bekommen meist unbemerkt Schadcode untergeschoben. Ein Angriff kann aber auch über eine E-Mail geschehen, in der zum Beispiel das Installationsprogramm des Bots im Anhang steckt oder die einen Link auf eine manipulierte Webseite enthält. Manchmal installieren sich User mit harmlosen Programmen versehentlich auch Trojaner, die der Installation des Bots sozusagen die Tür zum System öffnen.

Auf diesem Wege werden aus PCs ferngesteuerte Bots, deren Fäden bei einem Cyberkriminellen zusammenlaufen. Diese Fäden sind so vernetzt, dass wir uns ein Botnet tatsächlich wie ein weit verzweigtes Spinnennetz vorstellen dürfen. So werden aus gewöhnlichen PCs Teile eines Botnets. Laut dem Anti-Botnet-Beratungszentrum des Internetverbandes Eco soll jeder dritte PC in Deutschland infiziert und Teil eines Botnets sein.

Wie kann ich mich vor einem Botnet schützen?

- Ein guter Schutz gegen Schadsoftware und die Installation von Bots ist ein zuverlässiger Virenschutz und eine perfekt konfigurierte Firewall.

- Halten Sie Ihren Browser aktuell: Laut des Anti-Botnet-Beratungszentrums des Internetverbandes Eco sind 80 Prozent der Browser auf den PCs in Deutschland veraltet. Ein Update schließt Sicherheitslücken, die sonst von Kriminellen ausgenutzt werden können. Die G DATA Sicherheitslösungen bieten mit dem Exploit-Schutz eine zusätzliche Schutzschicht gegen das Ausnutzen von Sicherheitslücken an, die auch dann greift, wenn es noch keinen Patch zum Schließen der Lücke gibt.

- Richten Sie Ihre Sicherheitssoftware und Ihre Programme so ein, dass sie sich automatisch aktualisieren. So werden Sicherheitslücken so schnell wie möglich geschlossen.

- Installieren Sie zudem einen Browser-Schutz, der Sie vor dem versehentlichen und unbemerkten Download von Schadsoftware und vor Phishing-Seiten warnt und schützt.

- Viele Sicherheitslösungen enthalten einen E-Mail-Schutz. Dieser bewahrt Sie davor, auf manipulierte Webseiten hereinzufallen und so womöglich unwissentlich einen Bot herunterzuladen.

- Klicken Sie nicht auf Anhänge, die Sie skeptisch machen. Das gilt vor allem für Rechnungen, die Sie nicht zuordnen können. Fragen Sie sich vorher immer, ob Sie beim Absender wirklich etwas bestellt haben?

- Bei E-Mails mit zweifelhafter Rechtschreibung oder Nachrichten, die einen Link zu Ihrer Bank oder einer Shopping-Plattform enthalten, sollten Sie ebenfalls stutzig werden. Ihre Bank wird Sie niemals auffordern, direkt auf einen Link zu klicken.

- Verwenden Sie zur alltäglichen Nutzung Ihres Computers ein Benutzerkonto ohne Administrator-Rechte und arbeiten Sie nur in Ausnahmefällen mit dem Administratoren-Account. So reduzieren Sie das Risiko, dass Schadsoftware in die tieferen Schichten Ihres Systems vordringen und uneingeschränkt Änderungen und Datei-Ausführungen vornehmen kann.

Weitere Informationen und Quellen

• G DATA Blog: Bestellungs-Mail entpuppt sich als Phishing-Attacke im Excel-Look