Firewall

W module Firewall (zapory sieciowej) dostępne są trzy zakładki:

-

Status: Przedstawia podstawowe informacje o bieżącym stanie systemu i zapory.

-

Sieci: Lista adapterów i sieci (np. LAN, WiFi, dial-up itp.), do których podłączony jest komputer.

-

Zestaw reguł: Obszar tworzenia specjalnych zestawów reguły dla różnych sieci, a tym samym optymalizacji działania zapory.

Jeżeli nastąpi próba wysłania lub pobrania danych przez nieautoryzowaną aplikację, lub hosta sieciowego zapora podniesie alarm i zablokuje wymianę informacji.

| Firewall chroni komputer przed szpiegowaniem i nieuprawnionym dostępem. Jego rolą jest sprawdzanie, które programy i dane z sieci docierają do komputera, a które są z niego wysyłane. |

|

|

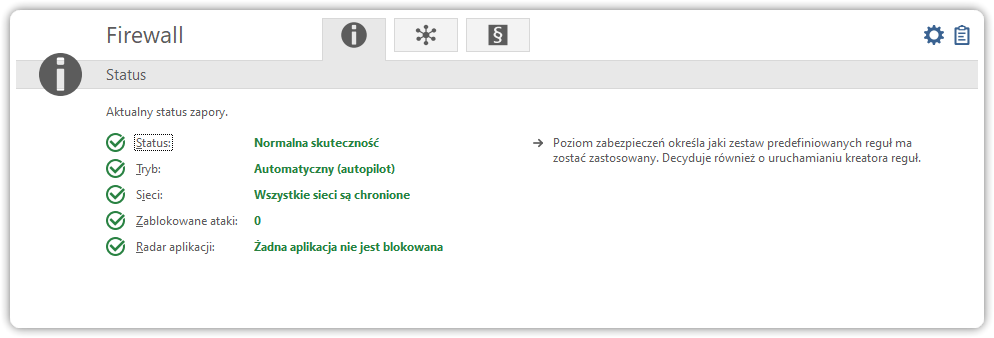

Status

Obszar stanu zapewnia podstawowe informacje o bieżącym działaniu systemu i zapory sieciowej. Kliknięcie danego wpisu umożliwia podjęcie bezpośredniego działania lub przejście do odpowiedniej sekcji programu.

Po zoptymalizowaniu ustawień komponentu przedstawiającego symbol ostrzeżenia ulegnie on zmianie z powrotem na zielony symbol.

-

Status: W miarę korzystania z komputera do codziennej pracy zapora stopniowo uczy się, które programy uzyskują dostęp do Internetu, a także które stanowią zagrożenie dla bezpieczeństwa. Zapora jest fabrycznie skonfigurowana, by zapewniać bardzo dobrą podstawową ochronę bez zadawania wielu pytań użytkownikowi. Możesz też uzyskać ochronę na profesjonalnym poziomie, bardzo ściśle dostosowaną do zachowania komputera, ale wymaga również pewnej wiedzy od Ciebie jako użytkownika. Bazowy poziom zabezpieczeń możesz ustawić w sekcji .

-

Tryb: W tym miejscu możesz sterować podstawowym ustawieniem decydującym o sposobie działania zapory. Możliwe jest samodzielne tworzenie reguł dla aplikacji lub automatyczne (autopilot).

-

Autopilot: Zapora działa całkowicie autonomicznie i automatycznie chroni komputer przed zagrożeniami. To ustawienie zapewnia praktyczną, wszechstronną ochronę i jest zalecane w większości przypadków. Autopilot jest włączony domyślnie. Reguły zaproponowane przez autopilota możesz modyfikować, by dopasować je do własnych potrzeb.

-

Ręczne ustawianie reguł: Konfiguracja zapory w tym trybie jest w pełni samodzielna. Zalecane tylko dla zaawansowanych użytkowników.

-

-

Sieci: Umożliwia podgląd połączonych sieci i czy wszystkie są nadzorowane przez zaporę G DATA.

-

Zablokowane ataki: Gdy tylko zapora sieciowa odeprze atak na komputer, zostanie on zaprotokołowany w tym miejscu. Więcej szczegółów odnośnie incydentu można uzyskać, klikając pozycję menu.

-

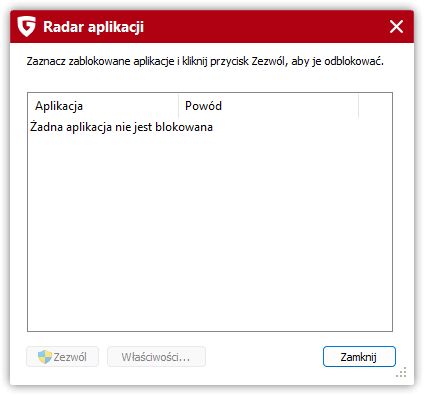

Radar aplikacji: To okno dialogowe pokazuje, które programy są aktualnie blokowane przez zaporę. Jeśli chcesz zezwolić jednej z zablokowanych aplikacji na korzystanie z sieci, zwyczajnie wybierz ją z listy i kliknij przycisk Zezwól.

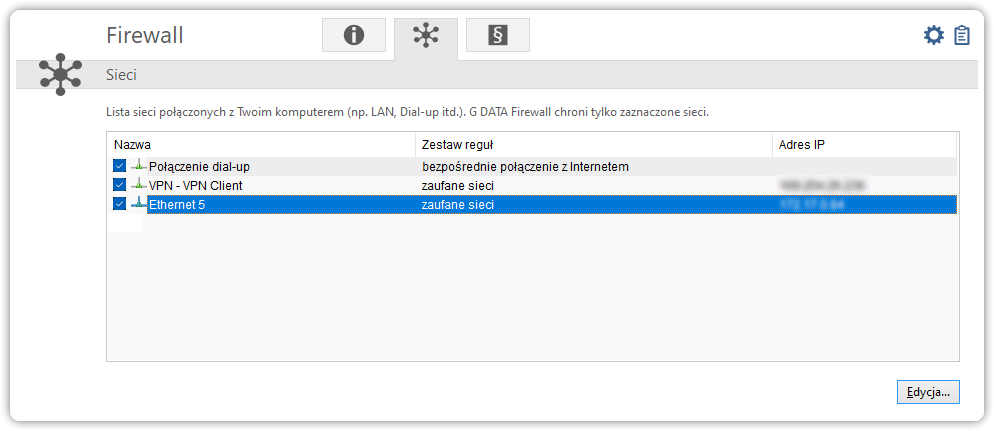

Sieci

Ta sekcja przedstawia sieci (np. LAN, WiFi, dial-up itp.), do których podłączony jest komputer. W tym miejscu również sprawdzisz, który zestaw reguł jest używany do ochrony danej sieci. Jeśli usuniesz zaznaczenie przed odpowiednim rekordem, zostanie on wykluczony z ochrony zapory. Należy tego jednak używać tylko w uzasadnionych, indywidualnych przypadkach. Po zaznaczeniu wybranej linii i kliknięciu przycisku Edycja możesz wyświetlić lub zmienić ustawienia zapory dla tej sieci.

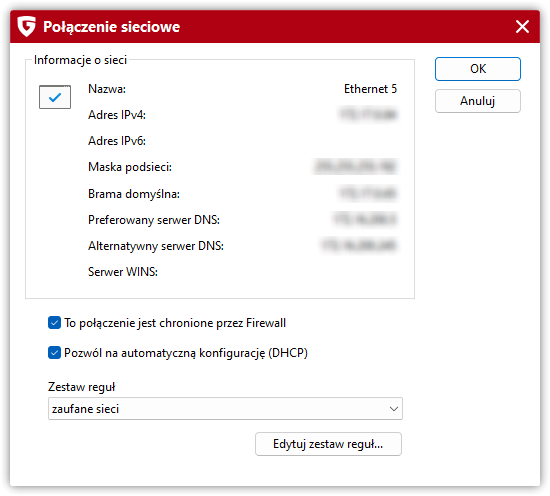

Edycja sieci

W przeglądzie wyświetlane są następujące informacje i opcje ustawień dla wybranej sieci:

-

Informacje o sieci: Podstawowe informacje oraz, jeśli są dostępne, szczegóły dotyczące adresu IP, maski podsieci, bramy domyślnej, serwera DNS i WINS.

-

To połączenie jest chronione przez Firewall: Można dezaktywować zaporę sieciową, ale należy to robić tylko w uzasadnionych indywidualnych przypadkach.

-

Współdzielenie połączenia internetowego: W przypadku bezpośrednich połączeń z Internetem można określić, czy wszystkie komputery w sieci powinny mieć dostęp do Internetu za pośrednictwem komputera podłączonego do Internetu, czy nie. Udostępnianie połączenia internetowego (ICS) można zazwyczaj aktywować dla sieci domowej.

-

Pozwól na automatyczną konfigurację (DHCP): Po podłączeniu komputera do sieci przydzielany jest dynamiczny adres IP za pośrednictwem protokołu DHCP (ang. Dynamic Host Configuration Protocol). Jeśli masz podłączenie do sieci za pomocą standardowej konfiguracji, ta opcja powinna pozostać zaznaczona.

-

Zestaw reguł: W tym miejscu możesz szybko wybierać między wstępnie skonstruowanymi zestawami reguł i definiować w ten sposób kryteria monitorowania zapory dla określonej sieci (zaufana, niezaufania lub blokowana). Za pomocą przycisku Edytuj zestaw reguł możesz również skonfigurować zestawy reguł indywidualnie.

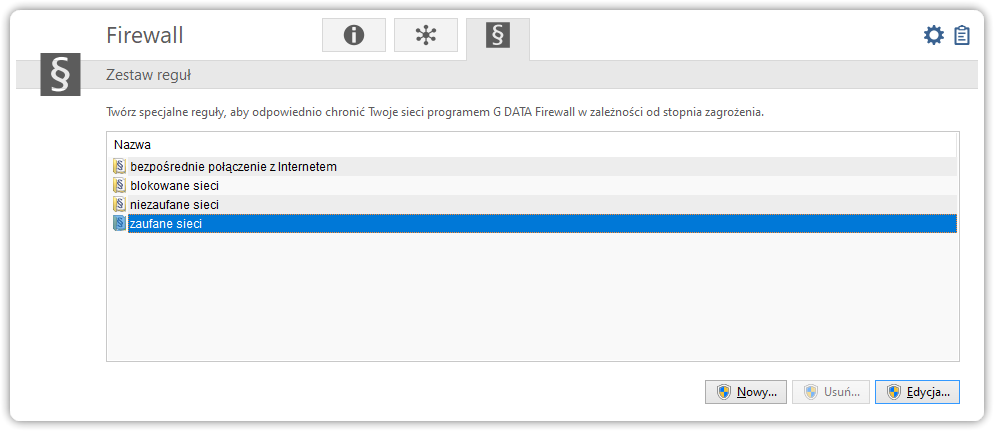

Zestaw reguł

Reguły aplikacji zebrane są w zestawy reguł, które można przypisywać do adapterów sieciowych. W przeglądzie widoczna jest lista zestawów reguł wraz z ich nazwami. Domyślnie istnieją wstępnie ustawione zestawy reguł dla bezpośredniego połączenia z Internetem, niezaufanych sieci, zaufanych sieci i sieci, które mają być blokowane. Za pomocą przycisków Nowy, Usuń i Edycja możesz zmienić istniejące zestawy reguł lub dodać kolejne.

Predefiniowane zestawy reguł "Bezpośrednie połączenia z Internetem", "zaufane sieci", "niezaufane sieci" i "blokowane sieci" nie mogą zostać usunięte. Dodatkowe zestawy reguł utworzone samodzielnie można oczywiście usunąć w dowolnym momencie.

Reguły

Na liście reguł znajdują się wszystkie reguły zdefiniowane dla tego zestawu reguł. Na przykład wybranym programom można zezwolić na szeroki dostęp do sieci, nawet jeśli sama sieć jest zdefiniowana jako niezaufania. Reguły pojawiające się w tym miejscu mogą zostać wygenerowane na różne sposoby:

-

automatycznie przez Autopilota

-

przez Asystenta reguł

-

bezpośrednio przez "zaawansowany edytor reguł"

-

przez Radar aplikacji z zakładki statusu

-

za pomocą protokołu zapory

-

w wyniku zapytania w trybie ręcznego zestawu reguł

Ponieważ reguły zapory są częściowo hierarchicznie zagnieżdżone, w niektórych przypadkach ważne jest, aby wziąć pod uwagę kolejność pierwszeństwa reguł. Może się zdarzyć, że odblokowanie portu może zostać unieważnione przez wcześniej występującą regułę. Rangę reguły można zmienić na liście za pomocą klawiszy strzałek w obszarze Pozycja.

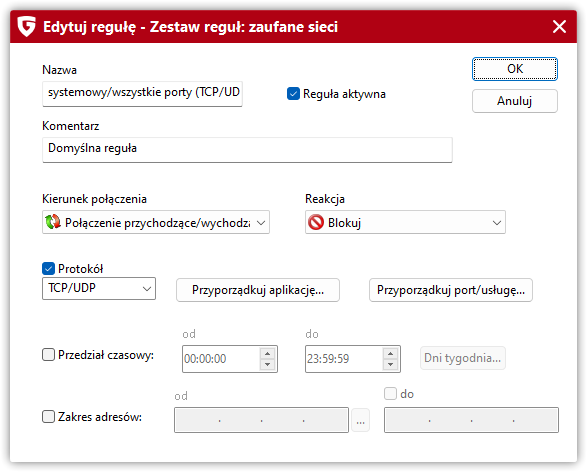

Podczas tworzenia lub edycji reguły okno dialogowe zapewnia następujące opcje ustawień:

-

Nazwa: Dowolnie wybrany ciąg znaków. W przypadku wstępnie ustawionych i automatycznie wygenerowanych reguł w tym miejscu znajdzie się nazwa programu, dla którego dana reguła ma zastosowanie.

-

Reguła aktywna: Regułę możesz ustawić jako nieaktywną, usuwając zaznaczenie bez konieczności jej usuwania.

-

Komentarz: Tutaj dowiesz się, w jaki sposób reguła została utworzona, np. reguły wstępnie ustawione dla zestawu reguł są opatrzone komentarzem "Domyślna reguła". Reguły wygenerowane samodzielnie w trybie zaawansowanej edycji mogą być opisane własnym komentarzem.

-

Kierunek połączenia: Kierunek określa, czy reguła dotyczy połączeń wychodzących, przychodzących, czy komunikacji dwukierunkowej.

-

Reakcja: W tym miejscu decydujesz, czy dostęp ma być dozwolony, czy zabroniony dla danego programu w ramach tego zestawu reguł.

-

Protokół: Wybierz protokoły połączeń, którym chcesz zezwolić lub odmówić dostępu. Istnieje możliwość ogólnego zablokowania lub odblokowania protokołów albo powiązania ich z określoną aplikacją, lub kilkoma (Przyporządkuj aplikację). W ten sam sposób możesz zablokować/odblokować niechciane lub pożądane porty za pomocą przycisku Przyporządkuj port/usługę.

-

Przedział czasowy: Możesz uzależnić dostęp do zasobów sieciowych od czasu, a tym samym, na przykład zapewnić dostęp tylko w godzinach pracy.

-

Zakres adresów: W przypadku sieci ze stałymi adresami IP sensowne jest regulowanie ich komunikacji poprzez ograniczanie przestrzeni adresowej IP. Jasno zdefiniowana przestrzeń adresowa IP znacznie zmniejsza ryzyko ataku hakerskiego.

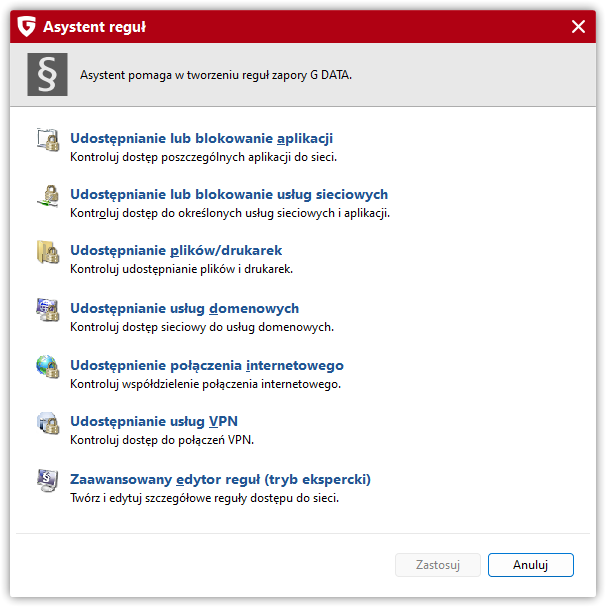

Używanie Asystenta reguł

Przy pomocy Asystenta reguł możesz zdefiniować dodatkowe reguły dla danego zestawu reguł lub zmodyfikować istniejące. Szczególnie dla użytkowników, którzy nie są dobrze zaznajomieni z technologią zapory sieciowej, kreator reguł jest łatwiejszy w użytku niż zaawansowany tryb edycji.

W zależności od tego, który zestaw reguł został zdefiniowany dla danej sieci, aplikacja może być zablokowana w jednym zestawie reguł (np. dla niezaufanych sieci), a mieć pełny dostęp w innym zestawie reguł (np. dla zaufanych sieci). Można to wykorzystać, by przykładowo ograniczyć przeglądarkę podczas korzystania z sieci telefonicznej, a w sieci domowej zapewnić pełny dostęp.

Asystent zapewnia szybki dostęp do często używanych funkcji:

-

Udostępnianie lub blokowanie aplikacji: Pozwala wybrać aplikację (program) na dysku twardym i jawnie zezwolić, lub odmówić jej dostępu do sieci zdefiniowanej za pomocą zestawu reguł. W kreatorze wystarczy wybrać żądany program (ścieżkę programu), a następnie określić w polu "Kierunek", czy program ma być używany do połączeń przychodzących, wychodzących czy zarówno przychodzących, jak i wychodzących.

-

Udostępnianie lub blokowanie usług sieciowych: Port to specjalny adres, który automatycznie przekazuje dane przesyłane przez sieć do określonego protokołem oprogramowania. Na przykład standardowa transmisja zwykłych stron internetowych jest obsługiwana przez porty 80 i 443, transmisja wiadomości e-mail przez porty 25, 465 i 587, pobieranie wiadomości e-mail przez porty 110, 143, 993, 995 itp. Bez zapory sieciowej wszystkie porty na komputerze są zazwyczaj otwarte, chociaż większość z nich nie jest potrzebna typowym użytkownikom. Zablokowanie jednego lub więcej portów może zatem szybko zamknąć luki, które w przeciwnym razie mogłyby zostać wykorzystane przez hakerów do ataków. W kreatorze można zablokować porty całkowicie lub tylko dla określonej aplikacji.

-

Udostępnianie plików/drukarek: Jeśli zezwolisz na dostęp, będziesz mieć możliwość korzystania z udostępnionych folderów i drukarek w sieci. W tym samym czasie inne komputery i użytkownicy w sieci mogą również uzyskać dostęp do Twoich udziałów, jeśli są skonfigurowane.

-

Udostępnianie usług domenowych: Usługi domenowe umożliwiają scentralizowane administrowanie komputerami znajdującymi się we wspólnej sieci. Dostęp do usług domenowych w niezaufanych sieciach powinien być z zasady zablokowany.

-

Udostępnianie połączenia internetowego: W przypadku bezpośrednich połączeń z Internetem możesz zdecydować, czy wszystkie komputery w sieci powinny mieć dostęp do Internetu za pośrednictwem komputera podłączonego do Internetu, czy nie. Udostępnianie połączenia internetowego można zazwyczaj aktywować w sieci domowej.

-

Udostępnianie usług VPN: Skrót VPN (ang. Virtual Private Networks) odnosi się do technologii bezpiecznego i bezpośredniego łączenia ze sobą komputerów lub usług. Aby usługi VPN działały prawidłowo, muszą zostać odblokowane przez zaporę sieciową.

-

Zaawansowany edytor reguł (tryb ekspercki): Umożliwia przejście z kreatora reguł do zaawansowanego trybu edycji.

Używanie zaawansowanego edytora reguł

W zaawansowanym trybie edycji możesz definiować szczegółowo indywidualne reguły, zakładając, że dysponujesz odpowiednią wiedzę na temat bezpieczeństwa sieci komputerowych. Możesz tworzyć identyczne reguły, jak przy pomocy Asystenta reguł lub rozszerzyć je o dodatkowe konfiguracje.

Dostępne są następujące opcje ustawień:

-

Nazwa: W tym miejscu możesz w razie potrzeby zmienić nazwę bieżącego zestawu reguł. Zestaw reguł jest następnie wyświetlany pod tą nazwą na liście zestawów reguł.

-

Tryb ukrycia: W trybie ukrycia zapytania sieciowe skierowane do komputera, które są używane do sprawdzania dostępności odpowiednich portów, nie są odbierane. Utrudnia to hakerom uzyskanie informacji o systemie.

-

Określ reakcję, jeśli żadna reguła nie pasuje: Wskaż, czy dostęp do sieci jest ogólnie dozwolony, zabroniony, czy też powinien być kontrolowany na żądanie. Jeśli specjalne reguły zostały zdefiniowane dla poszczególnych programów przez funkcję uczenia się zapory, zostaną one oczywiście wzięte pod uwagę.

-

Tryb konfiguracji: Tryb konfiguracji obsługuje aplikacje korzystające z tzw. technologii kanału zwrotnego (np. FTP i wiele gier online). Takie aplikacje łączą się z komputerem zdalnym i negocjują z nim kanał zwrotny, na którym komputer zdalny może ponownie połączyć się z aplikacją. Jeśli tryb adaptacyjny jest aktywny, zapora rozpoznaje ten kanał zwrotny i pozostawia go zamkniętym bez osobnego pytania.

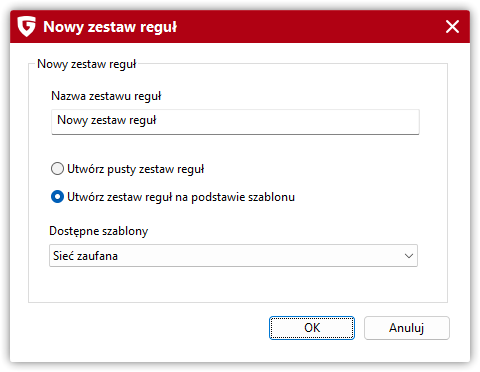

Tworzenie nowego zestawu reguł

Każdej sieci można przypisać własny zestaw reguł (tj. zbiór reguł specjalnie dla niej dostosowanych). W ten sposób zapora sieciowa może optymalnie chronić sieci o różnych poziomach ryzyka. Na przykład prywatna sieć domowa może wymagać mniejszej ochrony (a tym samym mniejszej administracji) niż sieć dial-up, która jest w bezpośrednim kontakcie z Internetem.

Aby utworzyć własny nowy zestaw reguł, kliknij Nowy w sekcji zestawów reguł i określ następujące parametry w wyświetlonym oknie dialogowym:

-

Nazwa zestawu reguł: Wprowadź znaczącą nazwę zestawu reguł.

-

Utwórz pusty zestaw reguł: W tym miejscu możesz utworzyć całkowicie pusty zestaw reguł i wypełnić go wyłącznie zdefiniowanymi przez siebie regułami.

-

Utwórz zestaw reguł na podstawie szablonu: Możesz zdecydować, czy podstawowe reguły dla niezaufanych, zaufanych lub blokowanych sieci powinny być wstępnie zdefiniowane dla nowego zestawu reguł. Na tej podstawie można następnie wprowadzić indywidualne zmiany.

Firewall posiada wstępnie zdefiniowane zestawy reguł dla następujących typów sieci:

-

Niezaufane sieci: Zwykle obejmuje to sieci otwarte, takie jak sieci dial-up, które mają dostęp do Internetu.

-

Zaufane sieci: Zazwyczaj sieci domowe i firmowe.

-

Blokowane sieci: Jeśli kontakt komputera z siecią ma zostać zablokowany tymczasowo lub na stałe, możesz użyć tego ustawienia. Ma to sens na przykład podczas łączenia się z nieznanymi sieciami, w których mogą nie obowiązywać wysokie standardy bezpieczeństwa (np. na imprezach LAN, w zagranicznych sieciach firmowych, publicznych miejscach pracy dla notebooków itp.).

Nowy zestaw reguł pojawi się na liście pod wskazaną nazwą. Po kliknięciu przycisku Edycja otworzy się, w zależności od ustawień dokonanych w sekcji , Asystent reguł lub Zaawansowany edytor reguł.