Falsche Absender, Echte Daten

Wie bei vielen anderen Schädlingen auch, ist das Einfallstor für Maktub eine E-Mail. Diese Mails haben immer dasselbe Erscheinungsbild. Die Absendernamen sind unterschiedlich. Bemerkenswert ist, dass die Absenderdaten tatsächlich existierenden Firmen zugeordnet werden können. Der Name und die Anrede des Empfängers sind ebenfalls korrekt, allerdings stimmt in einigen Fällen die Adresse nicht.

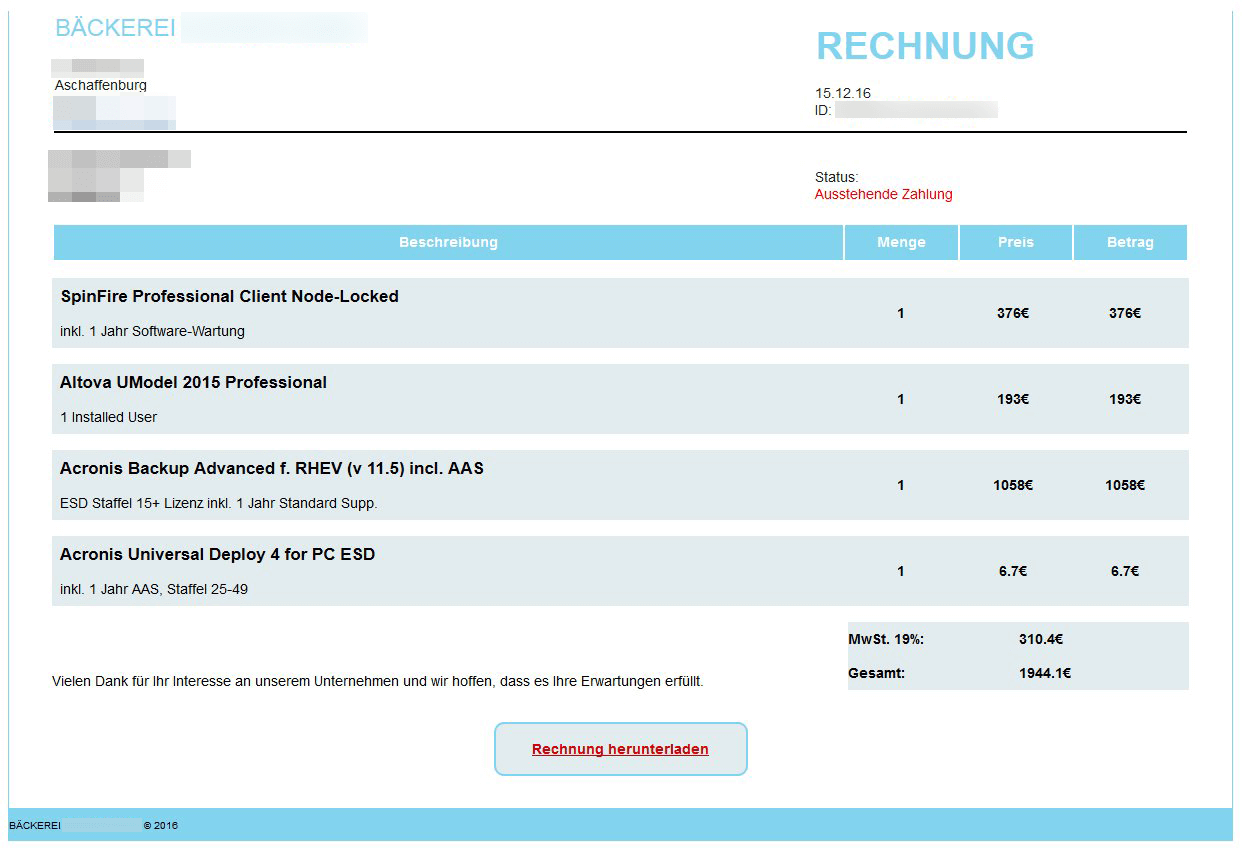

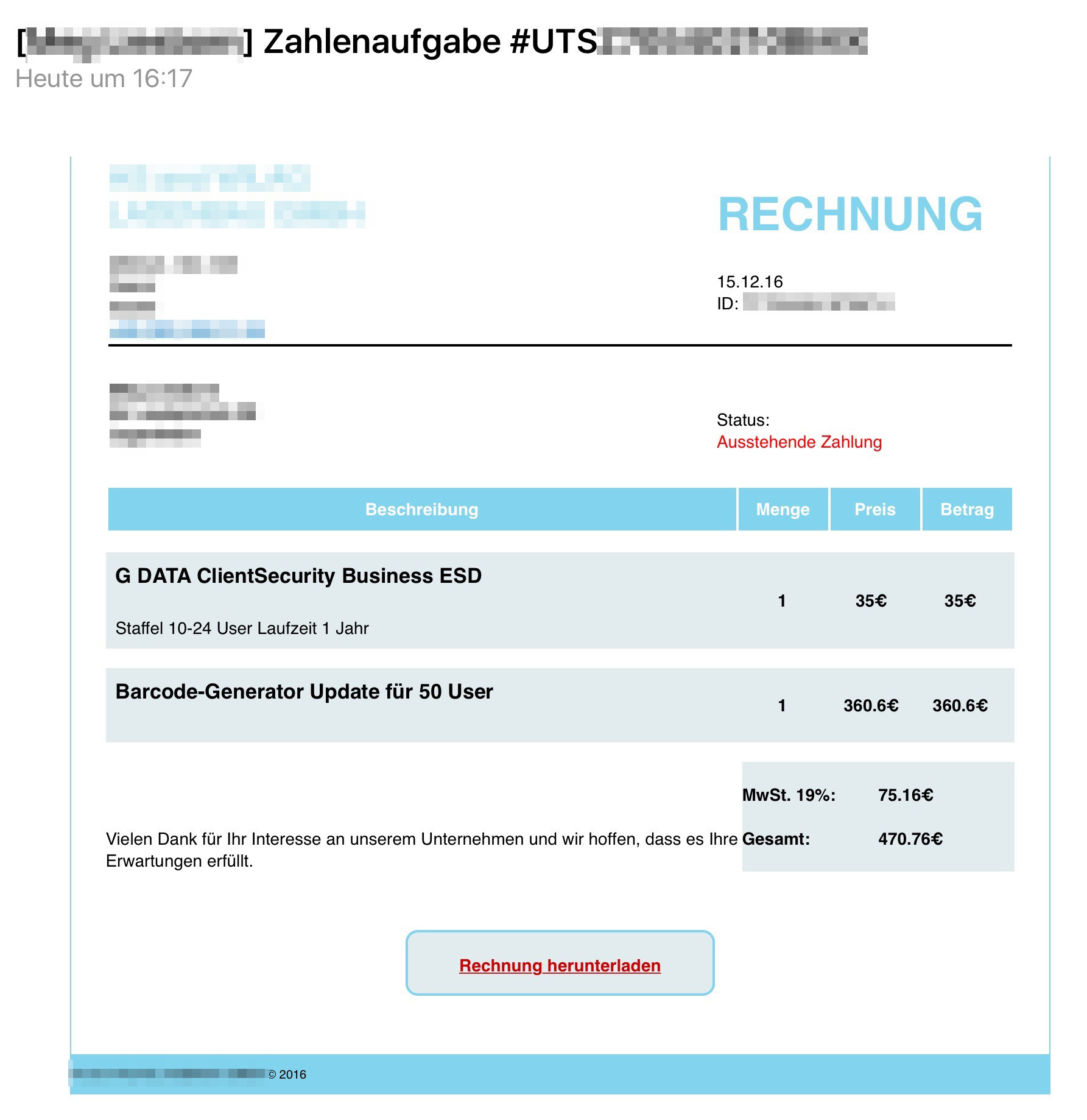

In der Rechnung tauchen vollkommen unterschiedliche Posten für Produkte auf, die der Empfänger der Email bestellt haben soll. Uns sind Beispiele bekannt, in denen Software für Datensicherungen bestellt worden sein soll und auch angebliche Bestellungen für Barcodescanner.

Die gefälschten Bestellungen sind auch noch aus einem anderen Grund bemerkenswert: die Firma, die angeblich die Rechnung verschickt, erstellt Rechnungen für vollkommen "fachfremde" Produkte. So haben Kunden zum Beispiel von einer Bäckerei eine Rechnung über verschiedenes IT-Zubehör sowie Wartungsdienstleistungen erhalten.

Aufmerksam geworden sind wir auf diese Masche, da solche Mails sowohl bei einem unserer Kollegen als auch bei einigen unserer Kunden eingegangen sind. In einigen Fällen standen sogar G DATA - Produkte auf der gefälschten Rechnung (siehe Bild 2).

Selbstverständlich wurden diese Rechnungen nicht von G DATA verschickt oder in Auftrag gegeben.

Was passiert, wenn man die Rechnung öffnet?

Die Mail enthält am Ende einen Downloadlink. Über diesen Downloadlink wird eine ZIP-Datei heruntergeladen, die die angebliche Rechnung enthält. Die Seite, von der die Datei heruntergeladen wird, scheint zu einem Forum zu gehören, das von Angreifern gehackt wurde.

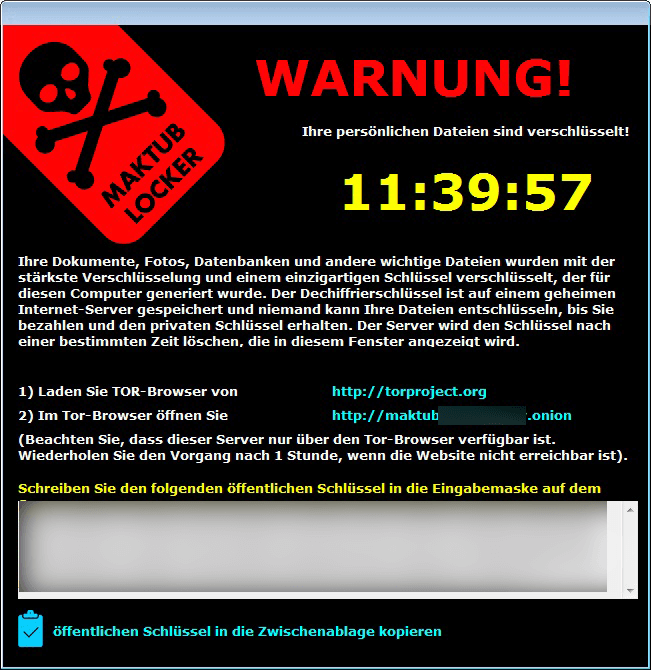

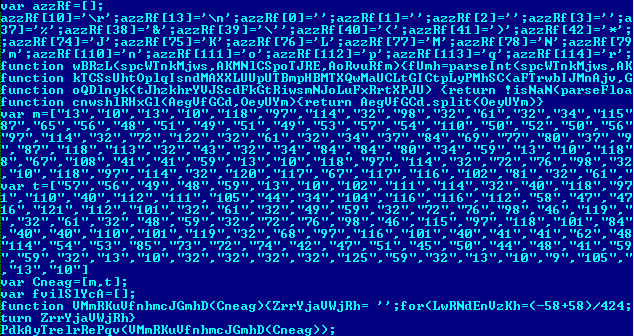

Öffnet man die heruntergeladene Datei, findet man darin eine Datei mit der Endung *.scr. Hierbei handelt es sich um eine ausführbare Datei, welche die eigentliche Schadsoftware enthält. Wird diese Datei gestartet, infiziert sie den Rechner mit der Maktub-Ransomware.

Zum Veröffentlichungszeitpunkt dieses Artikels können Dateien, die von dieser Ransomware verschlüsselt worden sind, nicht entschlüsselt werden, ohne das Lösegeld zu zahlen. Von einer Zahlung des Lösegeldes raten wir dringend ab, da es keine Garantie dafür gibt, seine Dateien auch wirklich zurückzubekommen.

Wie kommen die Täter an meine Daten?

Da die Anrede und die Emailadresse des Empfängers in den vorgeblichen Rechnungs-Emails korrekt ist, besitzen die Täter zumindest diese Daten. In vielen Fällen können Kriminelle diese Daten im Internet sammeln, indem sie zum Beispiel Gästebücher auf Webseiten "abgrasen" oder auch komplette Datenbanken mit gestohlenen Daten in Untergrundmärkten kaufen. Ob die Täter tatsächlich auch echte Postadressen ihrer Opfer besitzen, ist unklar. Die Verwendung einer bewusst falschen Adresse kann auch ein Trick sein, um die Opfer zum Öffnen der "Rechnung" zu bewegen. Ein Opfer möchte ein mögliches Missverständnis vielleicht aufklären, damit die Rechnung an den korrekten Empfänger gesendet wird.

Die (tatsächlich echten) Adressen des vorgeblichen Absenders können die Täter aus öffentlich einsehbaren Quelle entnehmen, wie den "Gelben Seiten". Diese Daten sollen in der Regel auch nicht vertraulich sein, schließlich möchten die gelisteten Unternehmen ja wahrgenommen werden.

Wie kann man sich schützen?

Die Schutztechnologien von G DATA erkennen den Schädling. Schlägt der Wächter der Software oder auch ein Systemscan an, wird die Schaddatei als "Win32.Trojan-Ransom.Maktub.C" erkannt.

Zusätzlich kann man sich effektiv durch einfache Maßnahmen schützen:

- Öffnen Sie keine Email-Anhänge, die Ihnen unerwartet geschickt werden und klicken Sie keine Links an. Das gilt besonders für den Fall, dass Sie den Absender nicht kennen.

- Überlegen Sie bei angeblichen Rechnungen oder Versandbestätigungen zunächst, ob Sie wirklich etwas bestellt haben.

- Achten Sie auf die Verwendung der Mail-Adresse. Erhalten Sie eine Versandbestätigung oder Rechnung an eine Mail-Adresse, die Sie normalerweise nicht für Einkäufe nutzen, ist das ein Hinweis auf eine gefälschte Nachricht.

- Halten Sie alle Programme aktuell, die auf dem Rechner installiert sind.

Es ist wichtig, zu wissen, dass eine personalisierte Anrede mittlerweile kein Kriterium mehr ist, das die Herkunft einer E-Mail bestätigt.

Trivia

Erstmals wurde die Maktub-Ransomware im März 2016 entdeckt.

Der Begriff "Maktub" stammt aus dem Arabischen und bedeutet soviel wie "So steht es geschrieben".

Informationen für Forscherkollegen

Wenn Sie nähere Informationen zu den Dateien benötigen, die im Zusammenhang mit dem aktuellen Fall untersucht wurden, kontaktieren Sie uns unter intelligence@gdata.de.