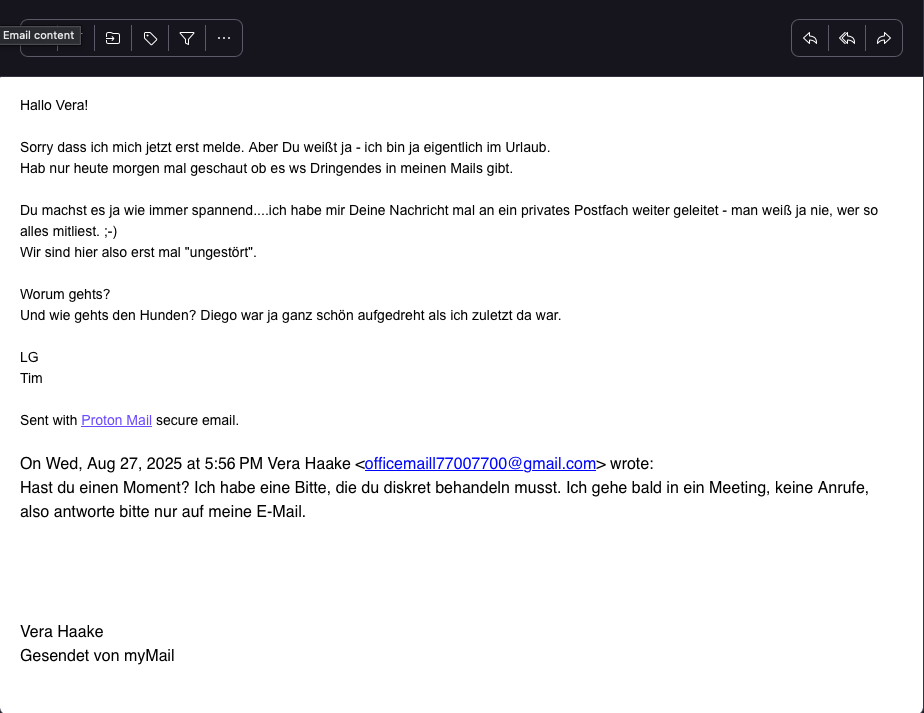

Tim: Es war eine dieser Mails, die man im ersten Moment nur halb wahrnimmt. Absenderin: Augenscheinlich meine Teamleiterin Vera. Der Inhalt: „Hast du einen Moment? Ich habe eine Bitte, die du diskret behandeln musst. Ich gehe bald in ein Meeting, keine Anrufe, also antworte bitte nur auf meine E-Mail.“. Klingt erst einmal harmlos, oder?

Der erste Fall: Diskussion mit einem Scammer

Doch beim zweiten Blick wurde klar: Etwas stimmt hier nicht. Die Nachricht begann wie typische Mails aus dem Umfeld sogenannter CEO-Fraud-Angriffe. Die Betrüger bitten hierbei um Kontakt per Mail und betonten ausdrücklich, nicht telefonisch zu kommunizieren. Das Ziel: eingespielte Kommunikationswege umgehen und so direkte Rückfragen vermeiden. Die E-Mail-Adresse passte in diesem Fall überhaupt nicht. Zudem weiß ich, dass meine Chefin meine privaten Kontaktdaten kennt. Wenn wirklich etwas Dringendes anliegt, ruft sie an oder kommt direkt in mein Büro – so läuft das bei uns.

Und trotzdem dachte ich mir: Warum eigentlich nicht mal mit einer Scammerin sprechen? Mal sehen, wo das hinführt.

Das „Experiment“ beginnt

Ich beschloss, das Spiel mitzuspielen. In meiner Antwort gab ich vor, gerade im Urlaub zu sein, und fragte scheinbar belanglos nach den beiden (nicht existenten) Hunden meiner Chefin- eine kleine Falle, um zu sehen, ob da echte Interaktion dahintersteckt.

Die Antwort kam prompt – allerdings als 1:1-Kopie einer Mail, die ein Kollege ebenfalls bekommen hatte. Keine Reaktion auf meine Frage. Stattdessen die Aufforderung: „Ich benötige 5 Apple-Geschenkkarten im Wert von jeweils 100 Euro (insgesamt 500 Euro), die du in einem örtlichen Geschäft in deiner Nähe kaufen solltest.”

Ein klassisches Betrugsmuster. Kein CEO-Fraud – schade eigentlich. Ich hatte insgeheim auf Malware-Samples gehofft oder zumindest auf eine spannende Konversation. Ich sollte stattdessen die Karten freirubbeln, fotografieren und die Codes per Mail senden.

Verwirrende Mails

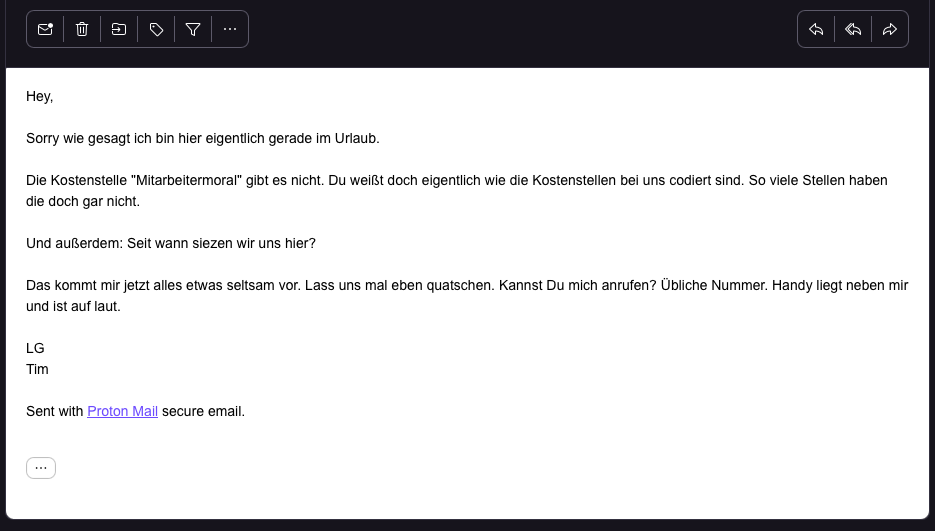

Ich blieb in meiner Rolle und schlug vor, den offiziellen Weg über den Zentraleinkauf zu gehen. Die Antwort ließ nicht lange auf sich warten, allerdings mit einem ungewöhnlichen Bruch: Plötzlich wurde ich gesiezt. In unserem Unternehmen ist das völlig unüblich. Das war der Moment, an dem klar wurde: Hier schreiben vermutlich mehrere Personen. Ein Teil der Kommunikation ist wahrscheinlich automatisiert, doch sobald eine Konversation an Tiefe gewinnt, übernehmen echte Menschen. Der abrupte Wechsel von „Du“ zu „Sie“ deutet genau darauf hin.

Und dann: Funkstille

Da ich jedoch gerade „im Urlaub“ und daher verhindert war, machte ich - wie bereits erwähnt - den Vorschlag, einfach den offiziellen Weg über unseren Zentraleinkauf zu gehen. Ich bot sogar an, die Bestellung in die Wege zu leiten. Dafür bräuchte ich nur eine Kostenstelle und einen „Projektnamen“, damit die Rechnung korrekt zugeordnet werden könnte. Ich verwies auf einen fiktiven Vorfall aus der jüngeren Vergangenheit, wo es angeblich zu Problemen wegen einer falsch angegebenen Kostenstelle gekommen war.

Dieser Vorschlag fand Anklang – allerdings sollte ich eine Kostenstelle angeben (“Mitarbeitermotivation”), die hier intern nicht existiert. Daraufhin schlug ich zum einen vor, meinen Kollegen Stefan mit ins Boot zu holen, weil der ja im Büro sein müsste – zum anderen bat ich um einen kurzen Anruf, weil mir das alles inzwischen komisch vorkomme.

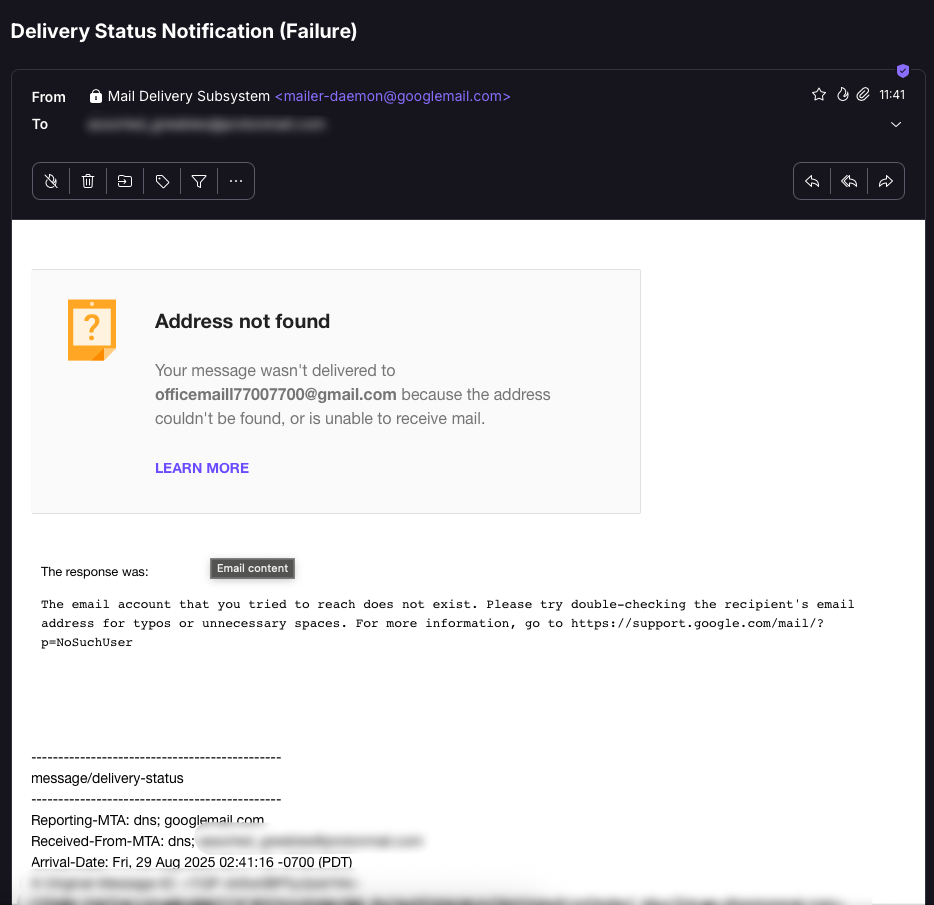

Am nächsten Tag war das Experiment vorbei. Auf eine Antwort erhielt ich eine automatische Rückmeldung: Das E-Mail-Postfach existiere nicht. Vermutlich hatte der Anbieter den Account wegen verdächtiger Aktivitäten gesperrt. Das Experiment war vorbei.

Psychologie trifft Cybercrime

Was hier passiert ist, nennt man Social Engineering – der Versuch, Menschen durch psychologische Manipulation zu Handlungen zu bewegen, die sie sonst nicht ausführen würden.

Hier nutzen Angreifer drei zentrale Prinzipien:

- Autorität: Die Mail scheint von einer Führungskraft zu kommen.

- Dringlichkeit: „Es muss schnell gehen, bitte keine Rückfragen.“

- Vertraulichkeit: „Sag es niemandem, das ist intern.

Diese Kombination sorgt dafür, dass rationales Denken bei empfänglichen Personen kurzzeitig ausgeschaltet wird. Selbst geschulte Mitarbeitende können in so einer Situation reinfallen, bevor sie reflektieren.

Der zweite Fall: Ich falle (fast) selbst darauf rein

Stefan: Im Gegensatz zu meinem Kollegen bin ich der ersten Mail auf den Leim gegangen und habe meiner „Chefin“ direkt geantwortet – ohne Verdacht zu schöpfen. Das passiert, wenn man seine Mails nebenbei liest und gerade mit der Familie am Küchentisch zusammensitzt und über wichtige Dinge spricht. Ein weiterer Grund, warum ich hereingefallen bin: Der Absender hat an meine Hilfsbereitschaft appelliert und wer schlägt seiner Vorgesetzten schon einen Wunsch aus.

Schreck lass nach

Nach der Antwort auf meine Rückmeldung war ich aber hellwach und um eine Erkenntnis reicher: Jetzt hat mich also auch ein Scammer erwischt. Und der Blick auf die E-Mail des Absenders bestätigte, dass die Mail nicht von „Vera“, sondern von Cyberkriminellen stammt. Auf den zweiten Blick war eine sprachliche Diskrepanz erkennbar, die ich beim flüchtigen Lesen übersehen hatte. Ich habe mich über mich selbst geärgert und war gleichzeitig froh, dass ich keinen Anhang mit Schadsoftware geöffnet oder vertrauliche Zugangsdaten auf einer falschen Webseite eingegeben habe.

Im Hinterkopf meldete sich noch ein weiterer Gedanke: Die Idee, auf die Anfrage zu antworten und schauen was passiert. Diese haben wir morgens im Team besprochen und wir machten uns ans Werk.

Natürlich brauchte es eine Erklärung für meine späte Antwort, aber ein vermeintlich leerer Smartphone-Akku und ein fehlendes Ladekabel reichten anscheinend aus, um endlich zu erfahren, wie ich „helfen“ könne. Der Auftrag kam dann schnell zurück.

Nun war es an der Zeit, mein Gegenüber aus der Reserve zu locken und zu nerven. Denn schließlich gibt es für solche Einkaufsaktionen in den meisten Unternehmen klar definierte Einkaufsprozesse. Also stellte ich einige Rückfragen, ob 100 Euro nicht zu viel wäre und welche Teammitglieder die Karten erhalten sollten. Ich wollte einfach wissen, ob mein Gegenüber einfach nur Namen, Teamhierarchie und E-Mail-Adressen von der Firmenhomepage als Basis für den Angriffsversuch nutzen oder ob sie noch mehr Infos gesammelt haben.

Wenn sich Betrüger selbst entlarven

Bei der Antwort musste ich schmunzeln, denn plötzlich wurde ich gesiezt und erhielt auch keine konkrete Information zu meinen Fragen. Also bohrte ich nach und bekam Schweigen als Antwort. Aber so schnell wollte ich nicht aufgeben und antwortete erneut, diesmal mit dem Hinweis, dass ich aus finanziellen Gründen nur drei Karten kaufen könnte. Ich fragte, ob ich einen Vorschuss erhalten könne. Auch darauf ging mein Gegenüber nicht ein, sondern gab sich mit der Aussicht auf weniger Profit zufrieden – drei Karten wären auch in Ordnung. Sollte mir recht sein. Im nächsten Schritt holte ich die „Firmen-Policy“ hervor und wollte den Profit weiter reduzieren. Aber leider war der Mail-Account mittlerweile nicht mehr erreichbar und mein Gespräch zu Ende.

Was wir daraus gelernt haben:

- Mails niemals nebenbei lesen: Ablenkung ist der größte Feind der Aufmerksamkeit. Wer zwischen Gesprächen oder unterwegs Mails checkt, erkennt Unstimmigkeiten leicht zu spät.

- Immer den Absender prüfen: Ein Blick auf die E-Mail-Adresse entlarvt viele Betrugsversuche sofort. Wenn etwas komisch wirkt: lieber einmal mehr nachfragen.

- Alternative Kommunikationswege nutzen: Ein kurzer Anruf, Chat oder persönliches Nachfragen kann Angriffe sofort stoppen.

- Dringlichkeit ist ein Warnsignal: Wer Druck aufbaut, will meist verhindern, dass du nachdenkst.

- Kühlen Kopf bewahren – aber keine Neugier um jeden Preis Wer mit Scammern kommuniziert, sollte wissen, worauf er sich einlässt. Viele Accounts werden schnell gesperrt, aber manchmal ist der Schaden dann schon entstanden.

- Definierte Prozesse geben Sicherheit: Feste Prozesse etwa für Bestellungen oder andere Aktivitäten sorgt nicht nur für Übersichtlichkeit innerhalb des eigenen Unternehmens, sondern gibt Mitarbeitenden auch Sicherheit.

Fazit: Misstrauen ist kein Misstrauen – es ist Awareness

Dieser Vorfall zeigt: Selbst in Unternehmen mit sicherheitsbewussten Angestellten kann Social Engineering erfolgreich sein. Die Tätergruppen nutzen keine Schadsoftware, sondern unsere eigenen Routinen und Hilfsbereitschaft. Cyberkriminalität beginnt oft nicht mit einem Klick – sondern mit einem Gefühl von Vertrauen.