Seit mehr als 45 Jahren ist die Magnetbau Schramme GmbH, mit Sitz in Deutschland und China, erfolgreich in der Entwicklung, sowie Produktion von Elektromagneten, Ventilen, Sensoren und kundenspezifischen Aktuatoren etabliert. Seit Jahrzehnten unterhalten Automobilzulieferer und viele Firmen aus der Industriebrancheeine zuverlässige Partnerschaft mit dem Familienunternehmen aus Baden-Württemberg. Qualität und Service sind die höchsten Unternehmensziele von Magnetbau Schramme. Daher setzt das Unternehmen auch auf eine leistungsfähige IT – in der Produktion und im Back-Office.

Herr Ficht, welche Rolle spielt das Thema IT-Sicherheit bei Magnetbau Schramme

Wir haben uns schon sehr früh entschieden, eine umfassende IT-Sicherheitsstrategie zu realisieren, denn hundertprozentige Sicherheit gibt es nicht. Wir haben damit gerechnet, dass wir irgendwann Opfer eines Cyberangriffs werden und daher versucht, uns bestmöglich darauf vorzubereiten. Dazu gehörten unter anderem eine umfassende Backup-Strategie sowie die Segmentierung des Netzwerkes. Im Nachhinein muss ich sagen, dass wir damals eine gute Entscheidung getroffen haben.

Endgültige Gewissheit hatten wir, als wir auf dem System eine Datei mit einer E-Mail-Adresse und einer Lösegeldforderung im mittleren sechsstelligen Bereich fanden: Wir waren Opfer einer Ransomware-Attacke.

Und trotzdem drangen Cyberkriminelle in ihr Netzwerk ein. Wann wussten Sie, dass Sie Opfer einer Cyberattacke geworden sind?

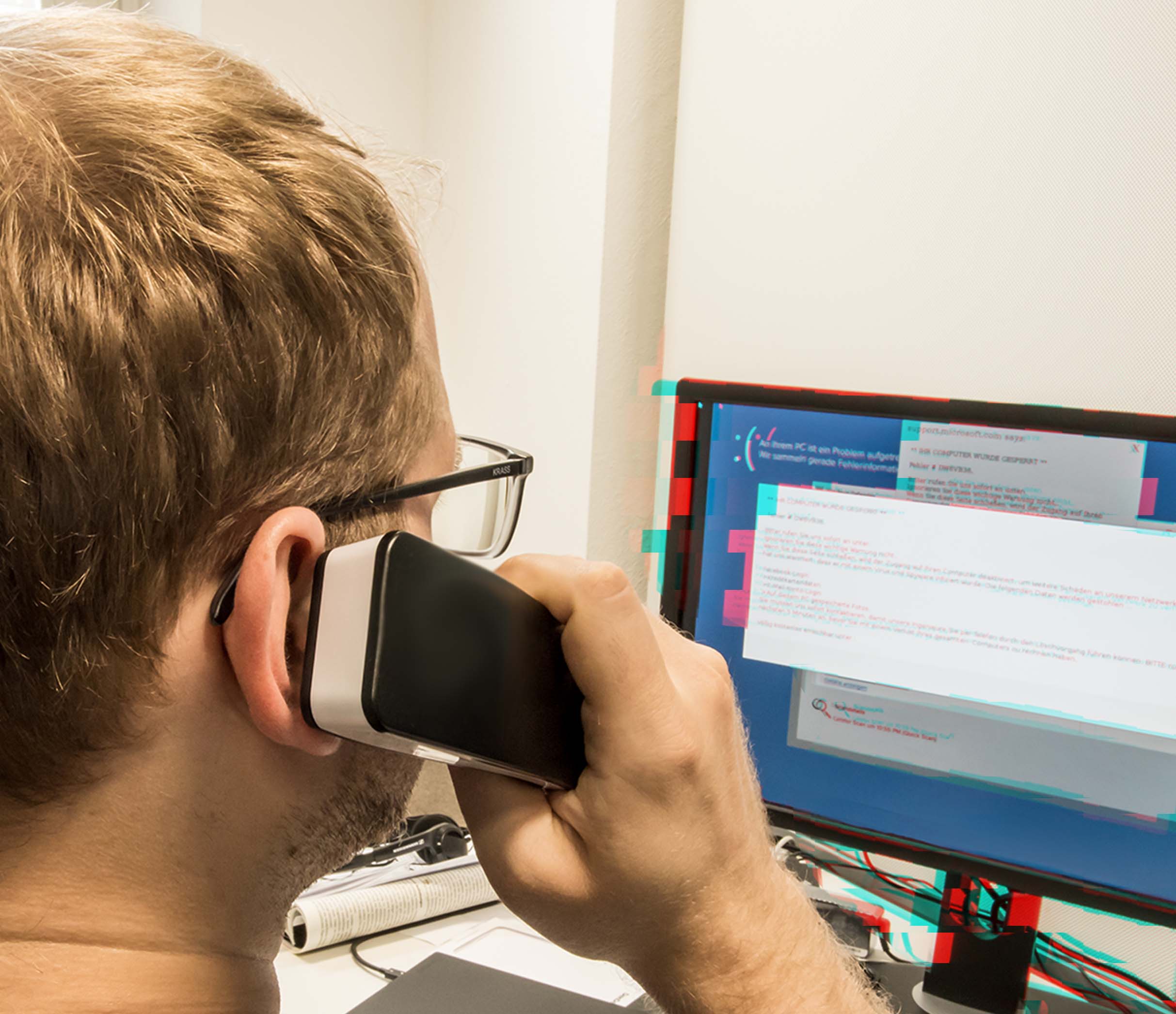

Der Alptraum begann am 19. Juni 2019 um 22:19 Uhr – ein Montagabend. Das Ausmaß der Katastrophe offenbarte sich aber erst am Morgen des nächsten Tages. Eine Ransomware hatte unser Netzwerk befallen und pro Stunde bis zu zehn Terrabyte Daten verschlüsselt. So waren am Dienstagmorgen bereits 85 Prozent der Daten codiert. Mitarbeitende konnten sich nicht mehr an ihrem Arbeitsrechner an- oder abmelden. Endgültige Gewissheit hatten wir, als wir auf dem System eine Datei mit einer E-Mail-Adresse und einer Lösegeldforderung im mittleren sechsstelligen Bereich fanden: Wir waren Opfer einer Ransomware-Attacke.

Wie schlimm war es denn?

Die IT war nach dem Angriff teilweise verschlüsselt und nicht mehr nutzbar. Der gesamte Verwaltungsbereich war betroffen. Wir mussten wieder zu Papier und Stift greifen, um die Logistik etwa mit handausgefüllten Lieferscheinen am Laufen zu halten. Glücklicherweise konnte die Produktion annähernd störungsfrei weiterlaufen. Hier hat es sich bezahlt gemacht, dass wir die Netze segmentiert haben.

Wie ging es dann weiter? Waren Sie bereit, das Lösegeld zu zahlen?

In der Geschäftsführung herrschte sehr schnell Einigkeit, dass wir nicht auf die Lösegeldforderung eingehen. Stattdessen haben wir beschlossen, Incident-Response-Fachleute zu beauftragen. Unsere Wahl fiel dabei auf die Experten von G DATA CyberDefense. Sie sollten unsere Systeme von der Ransomware befreien, die IT-Infrastruktur wieder lauffähig machen und sicherstellen, dass die Angreifer keinen Zugang mehr dazu haben. Beim Wiederherstellen und Desinfizieren der Systeme haben wir zudem Mitarbeiter von Bechtle zurate gezogen. Denn dieses Systemhaus unterstützt uns bei allen Fragen rund um die IT. Parallel haben wir unseren Datenschutzbeauftragen und den des Landes Baden-Württemberg informiert und beim Landeskriminalamt Anzeige erstattetet.

Es stellte sich heraus, dass die Angreifer rund 15 verschiedene Schadprogramme eingesetzt hatten, darunter den Trojaner Trickbot und die Verschlüsselungssoftware Ryuk. Daher passten die IT-Mitarbeitenden die Firewall umgehend an, um die Angreifer auszusperren und um weiteren Schaden zu verhindern.

Was genau haben die Fachleute gemacht, um die IT wieder zum Laufen zu bringen?

Im ersten Schritt haben sie das Problem eingegrenzt, die eingesetzte Schadsoftware identifiziert und geprüft, ob und welche Werkzeuge die Angreifer nutzen. Gleichzeitig mussten die Experten klären, wie die Täter ins System eingedrungen waren und welche Schadsoftware die Systeme attackiert hatte. Es galt auch, die Lücke zu schließen, um das Nachladen von weiterer Schadsoftware und das Abgreifen von Firmendaten zu verhindern. Es stellte sich heraus, dass die Angreifer rund 15 verschiedene Schadprogramme eingesetzt hatten, darunter den Trojaner Trickbot und die Verschlüsselungssoftware Ryuk. Daher passten die IT-Mitarbeitenden die Firewall umgehend an, um die Angreifer auszusperren und um weiteren Schaden zu verhindern. Unser Glück war, dass fast alle unternehmenskritischen Daten in SAP gespeichert waren und dieses System nicht vom Angriff betroffen war. Daher konnten die Angreifer keine kritischen Daten kopieren und ableiten.

Wie ging es denn weiter?

Mit speziell auf den vorliegenden Fall zugeschnittener Software identifizierten die Fachleute von G DATA lückenlos alle infizierten Systeme und bereinigten diese vollständig. Damit konnten wir die Ausfallzeiten und Kosten einer kompletten Neuinstallation aller betroffenen Systeme vermeiden. Dank unserer funktionierenden Backup-Strategie ließen sich auch die Daten einfach wiederherstellen. Die Backups bewahren wir getrennt vom Netzwerk auf, sodass die Incident-Response-Experten auf eine unverschlüsselte Datenbasis zugreifen konnten. Daher waren wir bei Magnetbau Schramme schnell und vollständig wieder arbeitsfähig. Innerhalb von vier Tagen bereinigten die Mitarbeitenden von G DATA alle Systeme und setzten sie neu auf, wo es nötig war. Dies gelang auch dank der starken IT-Sicherheitsmaßnahmen und einer umfassenden Dokumentation.

Wie sind die Cyberkriminellen in ihr System eingedrungen?

Die forensische Analyse zeigte, dass sich eine Schadsoftware bereits 2018 gut versteckt im System eingenistet hatte. Über einen infizierten E-Mail-Anhang gelangte das Schadprogramm ins System und war über längere Zeit nicht aktiv. Der eigentliche Einfallsvektor war ein Rechner, mit dem wir die Arbeitszeiten erfassen. Dieser hatte eine dauerhafte Verbindung zum Internet und erhöhte Rechte. Diese erhöhten Rechte haben sich die Angreifer zu Nutze gemacht, um sich damit im gesamten Netzwerk nahezu ungehindert bewegen zu können.

Nach einem erfolgreichen Wiederanlauf der IT-Infrastruktur haben wir kontinuierlich, teils einfache, Maßnahmen umgesetzt, die die IT-Sicherheit signifikant verbessert haben.

Wie haben Sie denn nach dem Incident unternommen?

Uns war es auch wichtig, die IT-Sicherheit zu verbessern. Hier hat die genaue Analyse des Tathergangs wertvolle Hilfe geleistet. Nach einem erfolgreichen Wiederanlauf der IT-Infrastruktur haben wir kontinuierlich, teils einfache, Maßnahmen umgesetzt, die die IT-Sicherheit signifikant verbessert haben. So haben wir einen neuen Rechner zur Arbeitszeiterfassung implementiert – ohne dauerhaften Internetzugang und erhöhte Rechte. Gleichzeitig haben wir den Firewall-Anbieter gewechselt. Außerdem können Mitarbeitende in Zukunft nur noch eigene signierte Makros ausführen. Und zu guter Letzt haben wir weitere Hürden eingebaut, um die vom regulären Netz separierten Backup-Server vor einer Infizierung durch Schadsoftware zu schützen.

Haben Sie einen Tipp für andere IT-Verantwortliche, wie diese sich wirkungsvoll vor Cyberattacken schützen können?

Nicht einen Tipp, sondern sechs Tipps halte ich für wesentlich:

- Eine Dokumentation ist unerlässlich, die auch offline, also auf Papier verfügbar ist. Diese sollte die Netzwerk-Architektur und wichtige Passwörter beinhalten. Das erleichtert den Fachleuten die Arbeit. Wichtig: Diese Dokumentation muss sicher sein, am besten in einem Tresor.

- Es braucht einen IT-Notfallplan, um Kommunikationswege und Zuständigkeiten zu definieren. Das steigert die Reaktionsfähigkeit des Unternehmens deutlich.

- Eine gute Backup-Strategie. Nicht umsonst heißt es: kein Backup, kein Mitleid. Nur wer seine Sicherungen separat vom Netzwerk speichert oder offline lagert, kann sicher sein, dass diese beim Angriff nicht in Mitleidenschaft gezogen werden.

- Wer schnell Hilfe braucht, sollte gut vernetzt sein und Kontakte zu Fachleuten haben, die im IT-Notfall helfen können. Zeit spielt im Ernstfall eine zentrale Rolle, um den Schaden einzugrenzen.

- Ohne Moos nichts los. Genauer gesagt: Wer für IT-Sicherheit kein Budget plant, kann der Dynamik im Bereich Cyberattacken nur wenig entgegensetzen. Mit einer guten IT-Sicherheitsstrategie lassen sich wirtschaftliche Schäden begrenzen.

- IoT-Geräte einem regelmäßigen Check unterziehen und Zugriffsrechte kritisch hinterfragen, beziehungsweise Privilegien einschränken. Nicht jedes Gerät muss Rund-um-die Uhr online erreichbar sein oder benötigt Administrator-Rechte.