Eine Angreifergruppe mit dem Namen HAFNIUM hat insgesamt vier bis dato ungepatchte Sicherheitslücken in Microsoft Exchange genutzt, um auf die interne Kommunikation von Unternehmen zuzugreifen. Möglich wurde das, indem ein Angreifer sich gegenüber einem zugreifenden Client als Exchange-Server ausgab. Im weiteren Verlauf konnten die Angreifer Dateien auf dem Mailserver ablegen. Das ermöglichte die Installation einer Hintertür, die jederzeit Zugriff auf den gesamten Datenbestand des Mailservers erlaubte. Die Ausleitung gesamter Adressverzeichnisse und selbst ganzer Mailpostfächer wurde so möglich. Die Sicherheitslücken sind alle in der NVD aufgeführt:

Bereits direkt nach Bekanntwerden haben wir im G DATA Newsroom eine entsprechende Warnung dazu herausgegeben.

Wer ist betroffen?

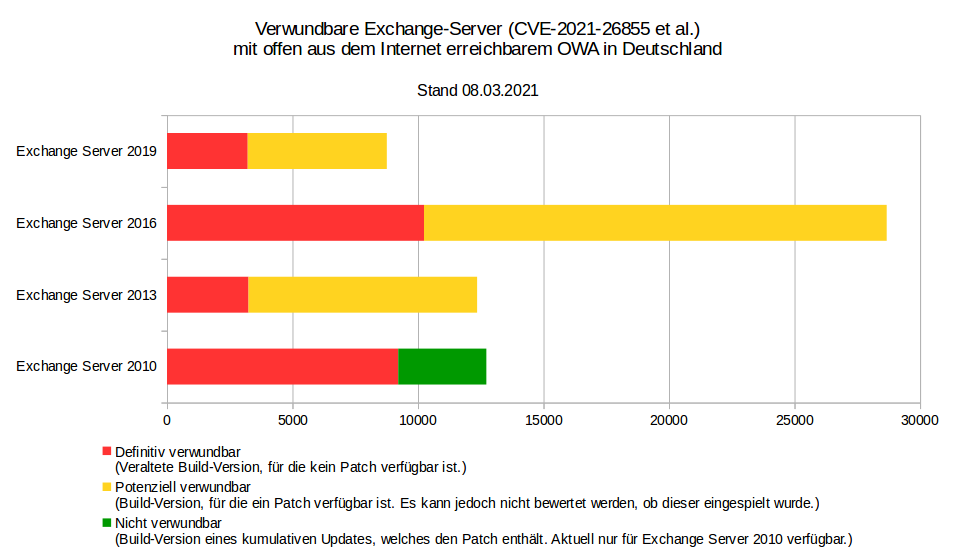

Betroffen sind von den Sicherheitslücken alle lokalen Installationen von Microsoft Exchange 2013, 2016 und 2019. Updates für diese Versionen sind verfügbar und sollten umgehend installiert werden. Auch für Exchange 2010 SP3 sind Updates vorhanden, die eine Ausnutzung der Lücken auf diesen Systemen verhindern.

Seit dem 8.3. informiert das BSI auch die Provider hinter den potenziell angreifbaren Systemen. Sollten Sie also entweder vom BSI direkt oder von Ihrem Provider in dieser Sache kontaktiert werden, nehmen Sie die Warnung auf jeden Fall ernst! Für die Cloud-Versionen von Microsoft Exchange besteht derzeit kein Handlungsbedarf.

In unserem Webinar "HAFNIUM: Spione im Exchange-Server – was Sie jetzt tun können" haben wir am 17.03.2021 ausführlich die Hintergründe beleuchtet.

Die Aufzeichnung des Webniars können Sie sich hier nachträglich anschauen.

Sie erfahren, wie Sie einen möglichen Angriff entdecken und künftige Angriffe ins Leere laufen lassen. Wir freuen uns auf Sie.

Folgende Inhalte erwarten Sie im Webinar:

- Wie gehen die Täter vor?

- Was sind die Risiken?

- Was macht die Sicherheitslücken so kritisch?

- Anzeichen für Spionage über Exchange-Server

- Was Betroffene tun können

Was sind die Risiken?

Nutzt ein Angreifer wie HAFNIUM die Sicherheitslücken aus, ist ein Zugriff auf sämtlichen internen E-Mail-Verkehr eines Unternehmens möglich. Da eine der Lücken auch das Ablegen und Ausführen von Dateien ermöglicht, kann aus einem erfolgreichen Angriff auch eine dauerhafte Präsenz des Angreifers im Netzwerk resultieren. Ein Zugriff mittels einer Web Shell wäre jederzeit möglich. Die Vertraulichkeit und Integrität von Mails wäre hier nicht mehr gegeben. Des Weiteren ist es einem Angreifer möglich, Speicherabbilder laufender Prozesse zu erstellen und auszuleiten. Auch hieraus lassen sich nutzbare Informationen gewinnen. Für die Ausleitung von Informationen werden auch andere Tools aus dem Internet nachgeladen, teilweise von Github. Zur Vorbereitung einer Datenausleitung werden oft Archivdateien in %ProgramData% abgelegt, die dann später über eine Filesharing-Plattform an die Angreifer übermittelt werden.

Eine vollständige Liste der Indicators of Compromise ist auf der Internetseite von Microsoft (Link öffnet sich in einem neuen Fenster) einsehbar. Laut Informationen des CERT-BUND sind rund eine Woche nach dem Bekanntwerden der Sicherheitslücken noch immer bis zu 58.000 Systeme allein in Deutschland angreifbar.

Was Betroffene tun können

Microsoft hat ein Skript veröffentlicht, welches gezielt prüft, ob die Sicherheitslücken ausgenutzt werden / wurden. Es ist auf Github verfügbar, inklusive der dazugehörigen Dokumentation. Administratoren können so feststellen, ob es Aktivitäten gegeben hat, welche auf eine Präsenz der HAFNIUM-Gruppe hindeuten können. Das wichtigste ist jedoch, die Updates für die Sicherheitslücken unverzüglich zu installieren. Wenn es einen begründeten Verdacht für eine Präsenz von HAFNIUM in Ihrem Netzwerk geben sollte, können Sie weitere Maßnahmen mit unseren Spezialisten für Incident Response erörtern.

Wer oder was ist HAFNIUM?

Nach bisherigen Erkenntnissen ist HAFNIUM eine so genannte APT-Gruppe, die sehr wahrscheinlich vom asiatischen Raum aus operiert. APT-Gruppen haben in den meisten Fällen staatliche Unterstützung und sind daher finanziell und personell gut aufgestellt. Anders als im kriminellen Milieu sind APT-Gruppen nicht unbedingt darauf angewiesen, schnelle Ergebnisse vorlegen zu müssen. Die Operationen, die von APT-Gruppen ausgehen, sind meist von langer Hand geplant und mitunter auf mehrere Jahre ausgelegt. Die Ziele reichen von der bloßen Informationsgewinnung bis hin zur Manipulation von Daten und Prozessen zum Nachteil des Ziels. In aller Regel sind staatliche Stellen wie etwa bestimmte Behörden das Ziel, aber auch Unternehmen, die staatliche Stellen beliefern oder mit Dienstleistungen unterstützen. Auch Organe außerhalb der Regierung können zum Ziel einer APT-Gruppe werden, vor allem wenn diese Organe an politischen Entscheidungen mittelbar oder unmittelbar Anteil haben. Diesem Muster folgt auch HAFNIUM.

Fakt ist: Es gibt eindeutige Anzeichen dafür, dass die Lücken derzeit aktiv genutzt werden. Daher ergeht noch einmal der Appell an alle Verantwortlichen in Unternehmen, in denen die oben beschriebenen Versionen von Microsoft Exchange zum Einsatz kommen. Installieren Sie schnellstmöglich die von Microsoft bereitgestellten Patches.

Hinweis für Nutzer von G DATA-Lösungen

Eines der verdächtigen Merkmale für eine Ausnutzung der Sicherheitslücken ist das Vorhandensein von Archivdateien in %ProgramData%.

In diesem Verzeichnis legt jedoch auch der ManagementServer von G DATA einige Archivdateien ab. Die folgenden Ordner sind typischerweise Teil einer bestehenden G DATA-Installation, die auch weitere Unterordner enthalten können. Es handelt sich hier entweder um Update-Dateien, die vom G DATA ManagementServer, zum Exchange-Plugin von G DATA gehören, oder vom G DATA SecurityClient erstellt wurden. Auch Installationsprotokolle finden sich in diesen Verzeichnissen.

C:\ProgramData\G Data\AntiVirusKit Client\P2PUpdates\

C:\ProgramData\G Data\Setups\Logs\

C:\ProgramData\G Data\AntiVirus ManagementServer\LinuxRepo

C:\ProgramData\G Data\AntiVirus ManagementServer\Patches

C:\ProgramData\G Data\AntiVirus ManagementServer\Updates

Update: Lücken seit Januar bekannt; Microsoft legt nach

Verschiedenen Berichten zur Folge sind die Sicherheitslücken in Exchange bereits seit Anfang Januar bei Microsoft bekannt. Erste Berichte seien bereits am 5. Januar an den Hersteller gegangen. Ende Januar häuften sich die Anzeichen dafür, dass "etwas im Busch ist". Die Sicherheitslücken sollten ursprünlich planmäßig am gestrigen Patch Tuesday behoben werden. Da jedoch bereits vor diesem Stichtag plötzlich eine große Anzahl and Exchange-Servern mit Hilfe dieser Sicherheitslücken kompromittiert wurde und verschiedene Angreifer weltweit gezielt das Internet nach angreifbaren Maschinen durchforsteten, wurde das Update kurzfristig vorgezogen. Das bedeutet, dass bereits seit Wochen die Möglichkeit besteht, unbemerkt einen Exchange-Server zu kompromittieren. Daraus ergeben sich schwerwiegende Konsequenzen. Es genügt nicht, einfach nur die Patches zu installieren - wer einen angreifbaren Exchange-Server betreibt, muss sich tatsächlich aktiv auf die Suche nach Anzeichen für eine Kompromittierung begeben und diese gezielt beseitigen. Die Sicherheitslücken in Exchange sind derart gravierend, dass Microsoft selbst für die bereits lange abgekündigte Version 2010 noch ein Update zur Behebung der Sicherheitslücken veröffentlicht hat.

Des weiteren besteht das reale Risiko, dass Kriminelle eine Ransomware auf kompromittierte Exchange-Server aufspielen und betroffene Unternehmen, Behörden und Regierungsorganisationen zu erpressen versuchen. Das weckt Erinnerungen an einen Patch, den Microsoft einige Monate vor dem Ausbruch von Wannacry ausgespielt hatte. Auch hier wurden Legacy-Betriebssysteme aufgrund der Schwere der Sicherheitslücke noch einmal mit einem Patch gesichert. Da der Patch jedoch nicht überall installiert war, konnte Wannacry weltweit Schäden in Milliardenhöhe anrichten. Die jetzt gepatchten Sicherheitslücken haben das Potenzial, ähnliche Schäden anzurichten. Um so wichtiger ist es, dass die Patches unverzüglich installiert und betroffene Systeme gezielt geprüft und bereinigt werden. Wer jetzt die Sicherheitspatches nicht installiert, riskiert Ausfälle und Schäden von denen sich das Unternehmen möglicherweise nicht mehr erholt.

Zusätzlich zu den vier bereits bekannten Sicherheitslücken hat Microsoft jetzt auch Patches für drei weitere Lücken nachgereicht. Zwei davon (CVE-2021-26412 und CVE-2021-27078) ermöglichen die Ausführung von Programmcode aus der Ferne und sind ebenfalls als hochkritisch eingestuft.

Update: Häufig gestellte Fragen

- Welche verdächtigen Dateien findet ein G DATA-Scan?

Zum gegenwärtigen Zeitpunkt gibt es mehrere Elemente eines Angriffs, die sich mit einem Scan zuverlässig erkennen lassen. Darunter befindet sich unter anderem eine modifizierte ASPX-Datei, die zum Exchange Offline-Adressbuch (OAB) gehört, sowie einige dateilose Angriffe mit PowerShell-Skripten, wie sie im Webinar kurz angerissen wurden. Des Weiteren finden die G DATA Sicherheitslösungen auch diverse Tools, die oft in bösartigen Skripten eingebettet sind, darunter PowerDump und Mimikatz. - Reicht es, auf den Servern den Scan laufen zu lassen, um entweder aktive bösartige Skripte oder andere Payloads zu finden?

Ja – es existieren zahlreiche Regelsätze und Signaturen, die entsprechende Payloads entdecken. Natürlich werden diese laufend erweitert und aktualisiert. Damit ist jederzeit ein hohes Schutzlevel gewährleistet und auch laufende Angriffe werden wirkungsvoll unterbunden. Zusätzlich sollten die Skripte von Microsoft zum Einsatz kommen – deren Ausgabe muss umgehend archiviert werden. Gibt es Anzeichen für einen laufenden Angriff, reicht es nicht aus, die entsprechenden Angriffswerkzeuge zu entfernen. Es besteht die reale Möglichkeit, dass bereits Daten ausgeleitet oder auch Nutzerkonten kompromittiert wurden. Eine Änderung von Zugangsdaten ist hier ebenso sinnvoll, wie eine eingehende Prüfung von Logdateien. Dazu müssen ausreichend historische Logdateien vorhanden sein, ohne die es fallabhängig sehr schwer sein kann, eine „Baseline“ für reguläres Nutzerverhalten zu ermitteln und daraus Abweichungen oder Unregelmäßigkeiten abzuleiten, die in diesem Fall relevant sind. Wir haben die wichtigsten Informationen in unseren Handlungsempfehlungen zusammengefasst – auch diese werden von uns laufend aktualisiert. - Inwieweit schützt G DATA vor den Angriffen auf Exchange-Server?

Ja – es existieren zahlreiche Regelsätze und Signaturen, die entsprechende Payloads entdecken. Natürlich werden diese laufend erweitert und aktualisiert. Damit ist jederzeit ein hohes Schutzlevel gewährleistet und auch laufende Angriffe werden wirkungsvoll unterbunden. Zusätzlich sollten die Skripte von Microsoft zum Einsatz kommen – deren Ausgabe muss umgehend archiviert werden. Gibt es Anzeichen für einen laufenden Angriff, reicht es nicht aus, die entsprechenden Angriffswerkzeuge zu entfernen. Es besteht die reale Möglichkeit, dass bereits Daten ausgeleitet oder auch Nutzerkonten kompromittiert wurden. Eine Änderung von Zugangsdaten ist hier ebenso sinnvoll, wie eine eingehende Prüfung von Logdateien. Dazu müssen ausreichend historische Logdateien vorhanden sein, ohne die es fallabhängig sehr schwer sein kann, eine „Baseline“ für reguläres Nutzerverhalten zu ermitteln und daraus Abweichungen oder Unregelmäßigkeiten abzuleiten, die in diesem Fall relevant sind. Wir haben die wichtigsten Informationen in unseren Handlungsempfehlungen zusammengefasst – auch diese werden von uns laufend aktualisiert. - Wie erkennt G DATA den bösartigen Code, der bei einem Angriff auf den Exchange-Server eingesetzt wird? Muss ich andere Dinge wie den Task Scheduler separat überprüfen?

Da schon die ersten Stufen eines Angriffsversuches durch die G DATA Sicherheitslösungen abgeblockt werden, schlägt bereits der Versuch fehl, durch die Manipulation des Task Schedulers Persistenz auf dem System zu erlangen, welche ein wesentlicher Bestandteil eines erfolgreichen Angriffs ist. Dadurch wird das Herunterladen zusätzlicher Schadkomponenten wirkungsvoll unterbunden.Alle G DATA Security-Technologien spielen zusammen, um weitere Angriffsstufen zu erkennen. Einzelne Schutzkomponenten haben ihre Stärken in einzelnen Teilbereichen. Zudem erhalten alle Technologien regelmäßige Verbesserungen und Updates. Damit stellen wir sicher, dass selbst das Durchrutschen eines schädlichen Bestandteils bei der Prüfung durch eine der Schutzkomponenten durch mindestens zwei weitere kompensiert wird.

Findet G DATA Dateien, die im Zuge eines Angriffs manipuliert wurden?

Zum gegenwärtigen Zeitpunkt entdecken wir die modifizierten Versionen OAB (Exchange Offline Address Book) configuration file(.aspx).