Wesentliche Erkenntnisse

- Verbreitungsweg über ausführbare Dateien wird durch webbasierte Verbreitung von Malware abgelöst

- Zahlen leicht rückläufig – auch, weil Malware zunehmend gezielter ausgeliefert wird

- Illegales verstecktes Cryptomining nimmt deutlich zu

- Angreifer nutzen neue Technologien wie Webassembly, um Angriffe effektiver zu gestalten

Genau wie die IT-Industrie insgesamt ist die Entwicklung aktueller Malware-Familien und deren Einsatz starken Schwankungen unterworfen. Das zeigen auch die aktuellen Analysen aus den G DATA SecurityLabs: Neun der zehn meisterkannten Schädlinge für PC-Nutzer aus dem vergangenen Jahr waren im ersten Halbjahr 2018 nicht mehr in den Top10 der abgewehrten Bedrohungen vertreten. Die Angriffe kommen zudem stärker aus dem Web als vorher.

„Klassischerweise wurde Malware vor allem über ausführbare Dateien verbreitet. Wir sehen aber eine deutliche Zunahme webbasierter Angriffe, die zum Teil auch ganz ohne Dateien auskommen,“ sagt Ralf Benzmüller, Executive Speaker G DATA SecurityLabs. „Ebenfalls verbreitet sind Angriffe über Makros in Dokumenten, die Nutzer zur Interaktion auffordern. Die immer schnelleren Entwicklungszyklen von Malware führen dazu, dass Nutzer nur mit proaktiven Technologien aus den G DATA SecurityLabs umfassend geschützt sind.“

Die folgenden Statistiken basieren auf der eigenen Datenerhebung der G DATA SecurityLabs. Dabei handelt es sich um die sogenannte Malware Information Initiative (MII), bei der G DATA Kunden freiwillig statistische Daten über erkannte und abgewehrte Bedrohungen an das Unternehmen übermitteln können. Dies ermöglicht eine zielgenauere Analyse aktueller Samples in Bezug auf derzeit kursierende Bedrohungen.

Cryptojacking im Browser

Eine besondere Bedeutung hatte im ersten Halbjahr das sogenannten Cryptojacking – also das heimliche Schürfen von Kryptowährungen, meist Monero. Besonders im ersten Quartal dieses Jahres waren Cryptominer auf zahlreichen Webseiten versteckt, die entsprechende Skripte auf den Rechner der Nutzer herunterladen und dann eine hohe Prozessorlast verursachen. In einigen Fällen sind die Mining-Funktionen aber auch in ausführbaren Dateien wie dem Spiel Abstractionism zu finden.

Nicht immer ist eindeutig erkennbar, ob Nutzer einer solchen Aktion zugestimmt haben, oder nicht. Deswegen wird Kryptomining von G DATA teils als Malware eingestuft – wenn die Intention eindeutig bösartig ist – und in manchen Fällen als „Potentiell unerwünschtes Programm“ (PUP). Unter den Top10 der abgewehrten Malware-Bedrohungen finden sich gleich drei Coin-Miner, unter den Top10 der abgewehrten PUP-Erkennungen sogar vier.

Neu ist dabei vor allem, dass der Bytecode Webassembly nicht nur in webseitenbasierten Minern eingesetzt wird, sondern auch in Malware. Webassembly gilt als Ergänzung zu Javascript, und wird mittlerweile von allen verbreiteten Browsern unterstützt. Mit Webassembly können Webentwickler deutlich schnellere Ladezeiten und eine schnellere Ausführung von Code erreichen – für einen Coin-Miner ist der Webstandard also ideal.

Auch der Trend zu dateiloser Malware setzt sich fort: Immer häufiger nutzt Malware weniger bekannte Windows-Systemfunktionen, um mit Kommandozeilenskripten wie Bash und Powershell schädliche Befehle auszuführen. So konnten die G DATA Sicherheitsforscher über die heuristische Erkennung der Voiv-Malware (Platz fünf und neuen der Malware-Top10) zahlreiche Angriffe blockieren, die „Geplante Aufgaben“ in Windows nutzen, um Veränderungen am System vorzunehmen. Damit sie in der Liste mit Aufgaben nicht auffallen, tarnen sie sich als Browser-bezogene Prozesse. Sie führen je nach Variante verschiedenen Code aus – etwa um die Malware selbst zu aktualisieren oder weitere Schadmodule nachzuladen. Weil dabei keine Dateien auf der Festplatte des Opfers gespeichert werden, müssen Virenscanner andere Methoden anwenden, um die Schadsoftware zu finden.

Was ist Webassembly?

WebAssembly ist ein Webstandard aus dem Jahr 2017, der einen effizienteren und schnelleren Zugriff auf Prozessorfunktionen ermöglicht. Der Standard ist eine Ergänzung zu Javascript, die Anweisungen werden als Binärinstruktionen (Bytecode) für eine Virtuelle Maschine ausgeliefert. Bytecode ist weder direkt Maschinensprache (Assembler) noch fertig kompilierter Quellcode. Im aktuellen Kontext wird WebAssembly genutzt, um die Prozessorleistung effektiver in Kryptowährungen umzuwandeln.

Top 10 Erkennungen: Malware

| # | Name | % | Beschreibung |

| 1 | JS:Trojan.JS.Agent.SAP | 8,5% | Verschleierter JavaScript-Code, der WebAssembly-Dateien aufruft, um Cryptomining zu betreiben. |

| 2 | Generic.Trojan.Agent.3T6Y7T | 4,0% | Cryptominer, der meist in Webseiten den Cryptonight-Algorithmus nutzt. Um nicht so einfach entdeckt zu werden, ist er in WebAssembly geschrieben |

| 3 | Trojan.CoinMiner.I | 2,5% | Web-basierter Cryptominer. Basiert auf dem CryptoNight Algorithmus und nutzt WebAssembly zur Tarnung |

| 4 | Trojan.Generic.16801423 | 2,3% | Generische Erkennung für Trojanische Pferde, die in gecrackter Software (häufig Spiele) enthalten sind. |

| 5 | Gen:Heur.BZC.Voiv.5.0497934E | 2,3% | Diese Malware nutzt die Möglichkeit in Windows geplante Aufgaben per Windows Scripting auszuführen. Angeblich stehen die Aufgaben im Kontext von Anpassungen für Suchmaschinen wie Yahoo oder Bing |

| 6 | JS:Trojan.JS.Agent.RB | 2,0% | Hier handelt es sich um in JavaScript geschriebene, stark verschleierte Trojan-Downloader |

| 7 | Exploit.CVE-2017-3077.Gen | 1,9% | Dieser Exploit nutzt PNG-Bilder, um eine Sicherheitslücke in Adobe Flash Player 25.0.0.171 (oder früher) auszunutzen und damit beliebigen Schadcode auszuführen |

| 8 | Win32.Trojan.Agent.A08EX5 | 1,6% | Dieses Trojanische Pferd gibt sich als gecrackte Version von Spielen wie z.B. Die Sims aus. |

| 9 | Gen:Heur.BZC.Voiv.5.092F8CAD | 1,6% | Diese Malware nutzt die Möglichkeit in Windows geplante Aufgaben per Windows Scripting auszuführen. Angeblich stehen die Aufgaben im Kontext von Anpassungen für Suchmaschinen wie Yahoo oder Bing |

| 10 | Script.Trojan-Ransom.TechSupportScam.S | 1,5% | Bei dieser Erkennung handelt es sich um gefälschte Warnmeldungen auf Webseiten, die Besucher dazu auffordern den Microsoft Support anzurufen. Dort werden für die "Dienstleistungen" Summen um die 100 US$ verlangt. |

| Andere | 71,8% |

Tech-Support Scams haben ein Comeback

Besonders in den Sommermonaten gab es ein Comeback für eine seit langem bekannte Betrugsmasche – die sogenannten Tech-Support-Scams. Dabei wird Nutzern über ein bildschirmfüllendes Pop-Up suggeriert, dass ihr Rechner mit Malware infiziert und eine kostenpflichtige Reparatur notwendig sei. Dazu ist es angeblich notwendig bei einer Hotline anzurufen. Die Gesprächspartner geben sich meist als Mitarbeiter von Microsoft aus und üben psychologischen Druck auf die Nutzer aus. Die Bezahlung soll in der Regel über iTunes-Guthabenkarten erfolgen. G DATA Security Evangelist Tim Berghoff hat sich die Gelegenheit zum Gespräch mit einem Betrüger im vergangenen Jahr nicht nehmen lassen, es gibt auch aktuelle Hinweise und Tipps von G DATA zum Umgang mit den Betrügern.

Ebenfalls als chronisches Sicherheitsproblem bekannt ist Adobes Flash-Plugin. Eine Sicherheitslücke aus dem Jahr 2017 (CVE-2017-3077) rangierte in den im ersten Halbjahr abgewehrten Bedrohungen auf dem siebten Platz. Dabei wird ein manipuliertes Bild im PNG-Format genutzt, um einem Nutzer Schadcode unterzuschieben und die Sicherheitslücke auszunutzen. Ist so ein Brückenkopf für den Angriff geschaffen, kann weiterer Schadcode nachgeladen werden. G DATA rät dazu, Adobes Flash-Player nicht mehr zu nutzen und ihn zu deinstallieren. Wer darauf nicht verzichten kann, sollte Updates immer umgehend einspielen, um sich abzusichern.

Sicherheitsproblem Flash

Der Flashplayer ist seit Jahren für regelmäßige Sichereitsprobleme bekannt. In Windows 10 wird Flash als Teil des Microsoft-Browsers Edge automatisch mitinstalliert. Die Nutzung von Flash kann in den Einstellungen von Edge jedoch manuell deaktiviert werden. In anderen Browsern wie Mozilla Firefox oder Google Chrome werden Flash-Elemente seit einiger Zeit nur noch als "Click-to-Play"-Inhalte angeboten, müssen also jeweils vom Nutzer manuell aktiviert werden.

Gamer, aufgepasst!

Auf den Plätzen vier und acht sind generische Erkennungen von Malware zu finden, die sich als gecrackte Versionen von Spielen tarnen. Malwareautoren verstecken ihren Schadcode häufig in Spielen, nicht nur auf Windows-Rechnern. Zuletzt hatte G DATA vor gefälschten Versionen der Fortnite-App für Android gewarnt.

Bei den Erkennungen von Potentiell unerwünschten Programmen (PUP) sind neben den Monero-Minern weiterhin Programme vertreten, die ungefragt die Browsereinstellungen der Nutzer manipulieren – also etwa die eingestellte Startseite oder die voreingestellte Suchmaschine ändern oder nervige Toolbars installieren. Seit Jahren bekannt sind in diesem Bereich „Open Candy“ und das „Mindspark“-Framework, die sich vor allem in Freeware-Installern verstecken. Diese werden offensichtlich auch weiterhin verbreitet und von den G DATA Lösungen erkannt. Interessant ist, das mit Win32.Application.DownloadGuide.T mittlerweile auch als PUP klassifizierte Software virtuelle Maschinen erkennt und so versucht, der Erkennung durch Antivirenprogramme zu entgehen indem sie in diesem Fall weniger aggressiv vorgeht.

Top 10 Erkennungen: PUP

| # | Name | % | Beschreibung |

| 1 | Application.BitCoinMiner.SX | 6,2% | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um BitCoins zu schürfen. In den meisten Fällen werden sie über Webseiten ausgeliefert |

| 2 | Win32.Application.DownloadSponsor.R' | 4,5% | Dieser Installer von Software-Bundles erhält seine häufig unerwünscht oder betrügerischen Angebote erst nachdem er mit einem Server Kontakt aufgenommen hat |

| 3 | Win32.Application.OpenCandy.G | 3,4% | Diese Variante von OpenCandy fügt nützlichen und beliebten Downloads (z.B. PDF-Reader, Archiv-Software, Video-Playern) unerwünschte Extras hinzu. Dieses PUP verändert das Browserverhalten, indem es die Startseite und auch die Suchmaschineneinstellungen verändert. Es leitet den Benutzer unerwünscht auf Webseiten um und zeigt außerdem PopUps an |

| 4 | Application.BitCoinMiner.UB | 3,0% | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um BitCoins zu schürfen. In den meisten Fällen werden sie über Webseiten ausgeliefert |

| 5 | Win32.Application.DownloadGuide.T | 2,8% | Dieser Installer für Software-Bundles erkennt Virtuelle Maschinen. Auf echten Rechnern ist das Verhalten viel aggressiver und häufig betrügerisch |

| 6 | Application.BitCoinMiner.AAM | 2,4% | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um BitCoins zu schürfen. In den meisten Fällen werden sie über Webseiten ausgeliefert |

| 7 | Application.Alphaeon.1 | 2,4% | Alphaeon nutzt verschiedene Tricks, um mit InstallCore verschiedene Potentiell Unerwünschte Programme (PUP) zu installieren |

| 8 | Script.Application.MindSpark.G | 2,3% | Bei Mindspark.G handelt es sich um ein Browser-Plugin mit fragwürdigem Nutzen, das ungefragt die Startseite und die Einstellungen für die Suchmaschine ändert sowie Informationen über das Surfverhalten der Nutzer aufzeichnet. |

| 9 | Application.BitCoinMiner.ZV | 2,2% | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um Kryptowährungen zu schürfen (engl. mining). In den meisten Fällen werden sie über Webseiten ausgeliefert. Diese Variante kontaktiert coinhive und authedmine, um unbemerkt Moneros zu schürfen |

| 10 | Win32.Riskware.HackKMS.Z | 1,8% | Gecrackte Software, hauptsächlich von Microsoft (Windows, Office). Solche Versionen enthalten häufig störende oder schädliche Funktionen |

| Other | 68,9% | n/a |

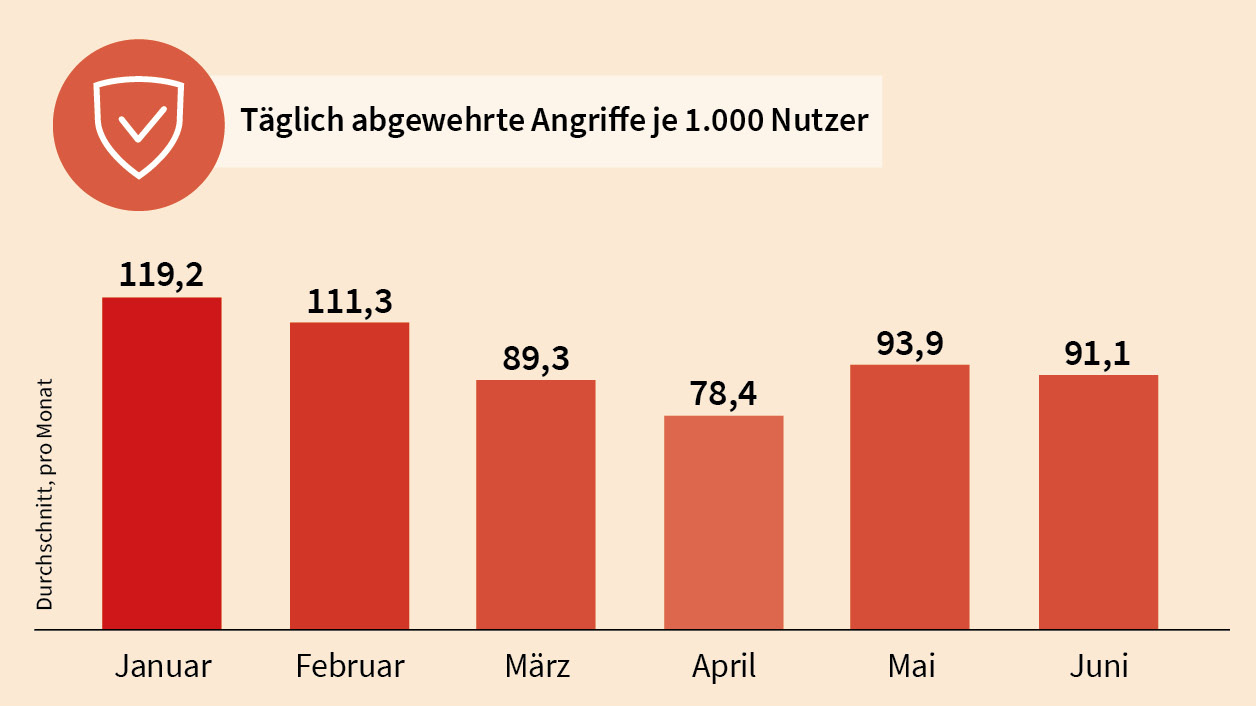

Abgewehrte Angriffe leicht rückläufig

Die Rückmeldungen zu abgewehrten Angriffen lagen im vergangenen Halbjahr leicht unterhalb der Werte aus dem Vorjahr. Insbesondere im zweiten Quartal 2018 waren die gemeldeten Werte geringer als zuvor.

Die Statistiken zeigen auch, dass die Malware-Situation sich je nach Land sehr deutlich unterscheidet. Die meisten verhinderten Infektionen mit Malware und PUP wurden im ersten Halbjahr 2018 aus der Türkei gemeldet – mit einem deutlichen Abstand vor dem zweitplatzierten Israel. In der Türkei haben die G DATA Sicherheitslösungen vor allem Infektionen mit bekannten Tools zum Cracken von Microsoft-Software verhindert. Deutschland liegt bei den abgewehrten Bedrohungen im Mittelfeld.

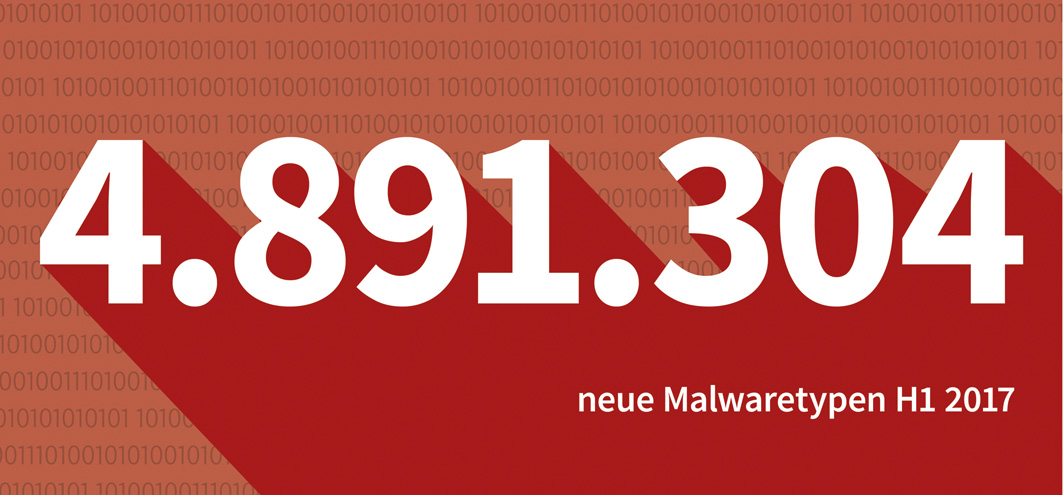

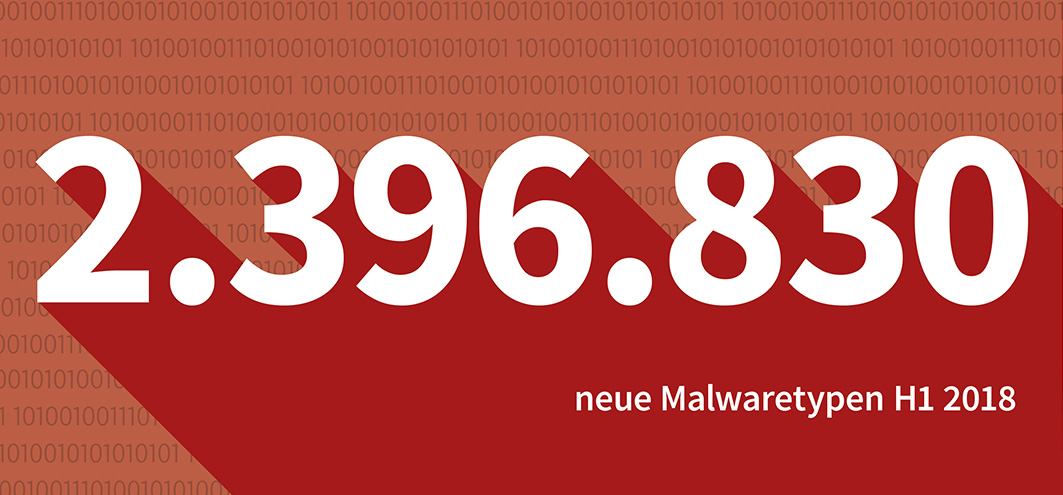

Leicht rückläufig waren im ersten Halbjahr im Vergleich zum Vorjahr auch die Entwicklung neuer Malwaretypen. Insgesamt haben die G DATA SecurityLabs 2.396.830 neue Samples als schädlich klassifiziert. Im Durchschnitt wurden an jedem Tag rund 13.000 neue Malware-Samples entdeckt, also etwa 9 pro Minute. Zu den Zahlen sagt Benzmüller: „Wir erwarten, dass die Zahl neuer Malwaretypen im zweiten Halbjahr wieder leicht ansteigt. Es wird zwar voraussichtlich kein Rekordjahr. Aber die einzelnen Angriffe werden immer raffinierter und zielgerichteter.“