Die Produktion läuft

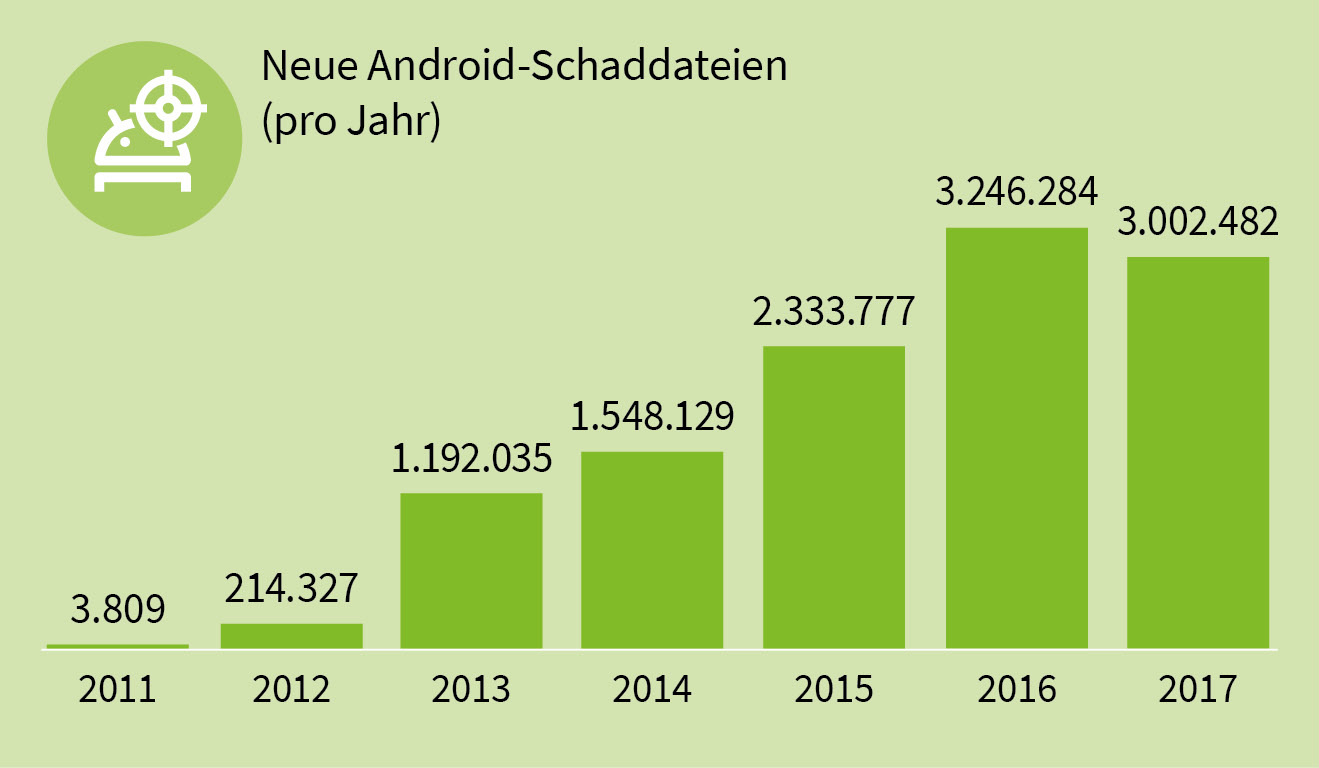

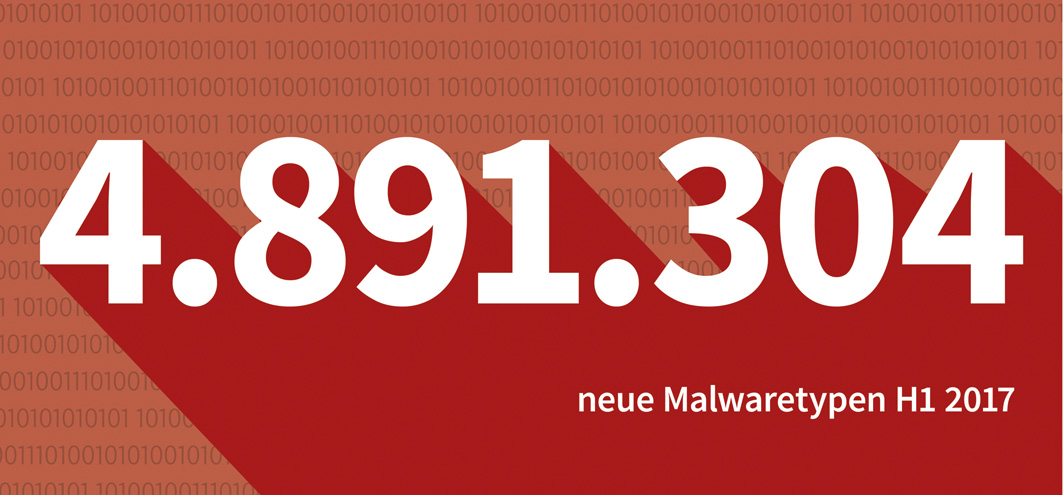

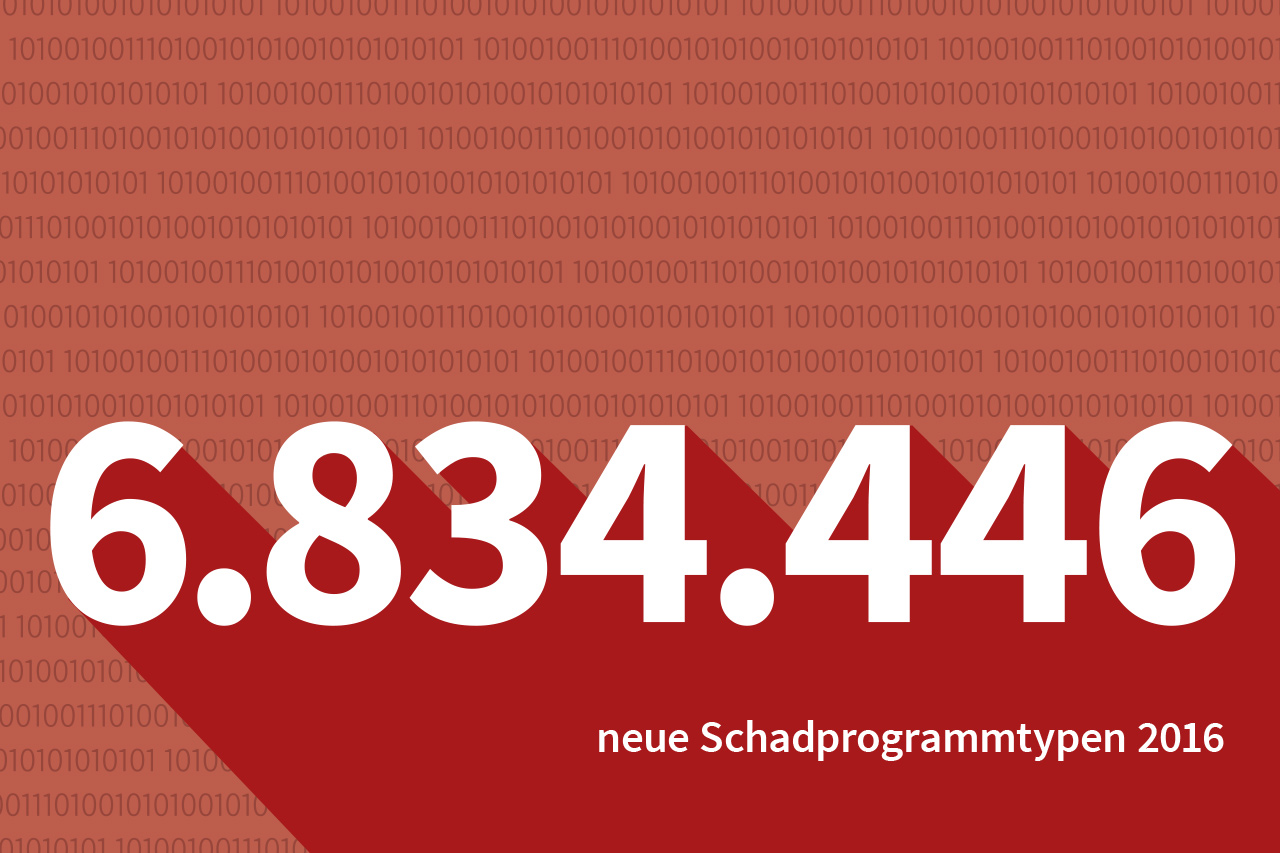

Um sich einen Überblick über die quantitative Entwicklung von Malware zu verschaffen, zählen wir neue Schadprogrammtypen, wie sie durch Signaturen erfasst werden. Damit wird nicht jede einzelne Datei eines Virus oder Wurms erfasst, sondern lediglich Varianten, die sich auch in ihrem eigentlichen Schadcode unterscheiden. Die Anzahl der neuen Malware steigt seit den frühen Tagen von Viren, Würmern und Trojanern kontinuierlich an. Nur 2015 lag die Menge neuer Schadprogrammtypen unter der des Rekordjahres 2014. Auch 2017 ist die Anzahl neuer Malware um 22,9% auf 8.400.058 gestiegen. Im zweiten Halbjahr 2017 wurde der hohe Wert des ersten Halbjahrs 2017 - insbesondere des zweiten Quartals - nicht erreicht. Der Anteil des zweiten Halbjahrs am Gesamtaufkommen 2017 liegt mit 3.508.754 neuer Malware bei 41,8%. Das lag auch leicht (3%) unter der Marke des Vorjahreszeitraums.

Anzahl neuer Schadprogrammtypen seit 2007

Im Durchschnitt wurden im zweiten Halbjahr 2017 pro Stunde 795 neue Schadprogramme entdeckt oder 13 pro Minute. Für das gesamte Jahr 2017 liegen diese Werte etwas höher: 959 pro Stunde und 16 pro Minute. Im historischen Vergleich zu 2007 - also vor 10 Jahren - ist die Anzahl neuer Schadprogramme um etwas mehr als das 63-fache gestiegen. Auch wenn das zweite Halbjahr und insbesondere das vierte Quartal 2017 keine neuen Rekorde gebracht haben, erwarten wir, dass die Zahl neuer Malware auch im kommenden Jahr weiter ansteigt.

Der größte Teil der neuen Schadprogrammtypen fallen mit 82,7% in die Kategorie Trojanisches Pferd. Ihr Anteil ist allerdings gegenüber dem ersten Halbjahr um 6,1% gesunken. Zweitstärkste Gruppe sind Adware (13,0%) und Potentiell Unerwünschte Programme (PUP, 3,3%). Ihr Anteil ist um 6% gestiegen. Die weiteren Plätze belegen Backdoors, Würmer und Ransomware. Während der Anteil an Ransomware im ersten Halbjahr 2017 kaum messbar war (<0,1%) hat er sich im zweiten Halbjahr mehr als versechsfacht und liegt nun bei 0,2%. Das hört sich wenig an. Die Ransomware-Familien gehören dennoch zu den produktivsten im zweiten Halbjahr 2017.

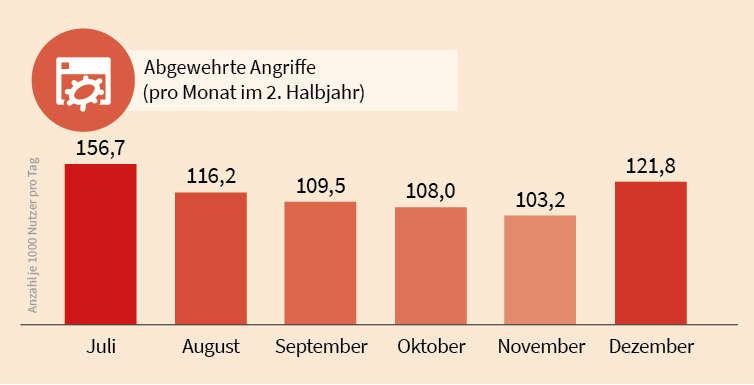

Abgewehrte Angriffe im zweiten Halbjahr 2017

Die Anzahl neuer Schadprogramme besagt wenig darüber, wie viele Angriffe tatsächlich stattfinden. Ein einziger Schädling kann Tausende oder gar Millionen von Rechnern attackieren, während die Meisten Teil von Kampagnen sind, die nur wenige Nutzer oft in fernen Ländern erreichen. Die Zählung basiert auf Meldungen von Vorfällen, die wir von Nutzern unserer Produkte bekommen, wenn sie an der Malware Information Initiative (kurz MII) teilnehmen. Gezählt wird jede Datei, die unsere Scanner blocken. Da diese Dateien dann keinen Schaden mehr anrichten, wurde der versuchte Angriff vereitelt. Im Folgenden sprechen wir daher von abgewehrten Angriffen.

Um die Anzahl der abgewehrten Angriffe zwischen Ländern und Zeiträumen vergleichbar zu machen, haben wir die Zahlen normalisiert. Wir geben an, wie viele abgewehrte Angriffe pro 1000 Nutzern an einem Tag vorkommen. Die Werte für das zweite Halbjahr schwanken um das arithmetische Mittel von 119,4. D.h. im Durchschnitt findet täglich auf fast jeden achten Nutzer ein Angriff statt, den wir erfolgreich verhindern. Im gesamten zweiten Halbjahr 2017 addiert sich das auf etwa 22 abgewehrte Angriffe pro Nutzer. Die Anzahl der Angriffe variierte monatlich zwischen 103,2 und 156,7 täglichen Angriffen pro 1000 Nutzern.

Malware-Kategorien

Wir unterscheiden zwei Arten von Angriffen: Malware und Potentiell Unerwünschten Programmen (kurz PUP). Malware führt auf dem Rechner unerlaubt und meist unbemerkt betrügerische oder schädliche Aktivitäten aus. Bei PUP ist das nicht klar zu sagen. Es gibt Tools und Applikationen, die z.B. von Systemadministratoren verwendet werden, um Rechner und Netzwerke zu verwalten. In unbefugten Händen können mit diesen Tools auch schädliche Aktionen durchgeführt werden. In vielen Fällen geht es auch um Werbeprogramme und Toolbars, deren fragwürdiger Nutzen durch entsprechende Benachrichtigungen bei der Installation legitimiert sein können. In vielen Fällen wird der Nutzer aber überlistet.

Der größere Anteil am Angriffsaufkommen des zweiten Halbjahrs 2017 geht auf das Konto von PUP (67,6%). Für Malware bleiben dann 32,4%. Im vierten Quartal steigt der Anteil von PUP auf 73,5% und der von Malware sinkt entsprechend auf 26,5%. Vereinfacht gesagt ist das Verhältnis von PUP und Malware fürs zweite Halbjahr 2:1 steigt aber im vierten Quartal auf 3:1 an. Aufgrund dieses Ungleichgewichts machen PUP den größeren Teil der Gesamt-Top 10 aus. Um mehr über die Art der Angriffe aus beiden Bereichen darzustellen sind für beide Gruppen im Folgenden die Namen der zehn Schadprogrammtypen und PUPs, die am häufigsten gemeldet wurden und ihr prozentualer Anteil genannt. In einer kurzen Beschreibung wird erläutert, was die einzelnen Schädlinge tun.

Aus der Kategorie Malware

| Rang | Schadprogrammtyp | % | Beschreibung |

| 1 | Trojan.BAT.Poweliks.Gen | 13,0 | Dieses Skript ist Bestandteil von Infektionen mit Poweliks und startet eine andere, zufällig benannte Datei. Poweliks ist eine Malware, die ohne Dateien auskommt und aus der Registry agiert. Poweliks klickt im Hintergrund Werbebanner an und lädt damit verbundene Dateien herunter. So gelangen schädliche Inhalte von Werbebannern auf die Rechner (Malvertising) |

| 2 | JS:Trojan.JS.Agent.RB | 5,6 | Hier handelt es sich um in JavaScript geschriebene, stark verschleierte Trojan-Downloader |

| 3 | Trojan.Html.Iframe.NA | 2,6 | In die Webseite ist ein versteckter IFRAME integriert, der schädliche Dateien auf den Rechner lädt, die sich als Bildschirmschoner ausgeben |

| 4 | Gen:Variant.Graftor.369975 | 2,5 | Generische Erkennung für Trojanische Pferde, die Ordner-Icons missbrauchen, um ausgeführt zu werden. Je nach Variante können Funktionen von Würmern oder Backdoors enthalten sein oder es kann weitere Malware nachgeladen werden |

| 5 | Script.Trojan.Redirector.BA | 2,1 | Redirector leitet wie der Name schon sagt Besucher von Webseiten auf andere Seiten weiter. Dieses Exemplar triitt häufig auf Webseiten mit pornografischen Inhalten auf |

| 6 | Exploit.Poweliks.Gen.4 | 2,1 | Dieser Exploit erkennt Verknüpfungen, die Poweliks nutzt, um mit der Windows-HTML-Hilfe JScript-Code aus der Registry aufzurufen.Poweliks ist eine Malware, die ohne Dateien auskommt und aus der Registry agiert |

| 7 | HTML.Trojan-Ransom.TechSupportScam.I | 1,7 | Webseite mit betrügerischen Inhalten. Mit einer falschen Warnmeldung wird vorgegaukelt, dass der Computer gesperrt ist. Um das angebliche Problem zu lösen, soll man eine Hotline anrufen |

| 8 | JS:Trojan.Cryxos.1164 | 1,1 | Unter Cryxos werden Webseiten erfasst, die im Rahmen von vermeintlichen Support-Anrufen genutzt werden. Typisch ist dass sich jemand, der nur englisch mit indischem Akzent spricht, als Techniker von Microsoft ausgibt (oder als Techniker von AntiViren-Firmen oder als Polizist. Von diesen Seiten soll man im Verlauf des Gesprächs ein Tool herunterladen, das üblicherweise als“HTML.Trojan-Ransom.TechSupportScam" erkannt wird |

| 9 | JS:Trojan.Cryxos.1018 | 1,1 | Unter Cryxos werden Webseiten erfasst, die im Rahmen von vermeintlichen Support-Anrufen genutzt werden (s.o.) |

| 10 | Win32.Worm.Autorun.A@gen | 1,0 | Generische Erkennung für unterschiedliche Methoden, die Malware nutzt, um sich selbst zu starten (.B. Autostart, geplante Aufgaben) und sich auf andere Rechner zu verbreiten |

| ... | Andere | 68,2 | n/a |

Tabelle 1: Top 10 Schadprogrammtypen im 2. Halbjahr 2017

In den Top 10 für Malware sind viele Skripte enthalten. Die meisten davon agieren im Kontext von Webseiten. Der Spitzenreiter Poweliks und die von ihm genutzten Exploits kommen für ihre Aktivitäten ohne Zugriffe auf das Dateisystem aus. Dazu nutzen sie Powershell-Skripte, die auch in der Registry gespeichert werden können. Poweliks war im ersten Halbjahr und im dritten Quartal besonders stark (Platz 1), ist aber im vierten Quartal auf Platz 12 abgefallen. Neben den klassischen Downloadern (sie laden wie der Name schon sagt Dateien aus dem Internet auf den Rechner und führen sie aus) und Würmern finden sich auf Platz 7 bis 9 Computerschädlinge, die für Betrugsmaschen mit Support-Hotlines genutzt werden. Über Anrufe von vermeintlichen Mitarbeitern der Microsoft-Hotline - häufig aus Indien - wurde vielfach berichtet. In den hier genannten Seitenaufrufen wird Besuchern von Webseiten weiß gemacht, dass der Rechner infiziert sei (wir kennen das bereits von sog. Fake-AV Produkten). In diesem Fall soll der betroffene Nutzer eine Telefonnummer anrufen. Dort wird man dazu überredet seinen Rechner für Fernzugriff freizugeben. Häufig werden dann Tools installiert und Nutzer werden dazu aufgefordert eine teure Schutz-Software zu installieren. Sollte während der Gespräche eine Warnmeldung der AV-Software erscheinen, wird natürlich behauptet, dass es sich dabei um Fehlalarme handelt. In diesem Fall sollte man seiner Virenschutz-Software vertrauen und sich nicht verunsichern lassen.

Die aktuell auffälligste und gravierendste Bedrohung für Rechner ist weiterhin Ransomware. Wir haben gesehen, dass sie zu den produktivsten Schadprogrammtypen gehören. Im Bereich der abgewehrten Angriffe spielen sie mit den Plätzen 30, 163 und 194 in den Top250 für Malware eine eher untergeordnete Rolle.

Aus der Kategorie PUP

| Rang | Potenziell Unerwünschtes Programm (PUP) | % | Beschreibung |

| 1 | Application.BitCoinMiner.SX | 8,5 | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um BitCoins zu schürfen. In den meisten Fällen werden sie über Webseiten ausgeliefert |

| 2 | Win32.Application.DownloadGuide.T | 5,0 | Dieser Installer für Software-Bundles erkennt Virtuelle Maschinen. Auf echten Rechnern ist das Verhalten viel aggressiver und häufig betrügerisch |

| 3 | Win32.Application.OpenCandy.G | 3,7 | Diese Variante von OpenCandy fügt nützlichen und beliebten Downloads (z.B. PDF-Reader, Archiv-Software, Video-Playern) unerwünschte Extras hinzu. Dieses PUP verändert das Browserverhalten, indem es die Startseite und auch die Suchmaschineneinstellungen verändert. Es leitet den Benutzer unerwünscht auf Webseiten um und zeigt außerdem PopUps an |

| 4 | Win32.Application.DownloadSponsor.R | 3,2 | Dieser Installer von Software-Bundles erhält seine häufig unerwünscht oder betrügerischen Angebote erst nachdem er mit einem Server Kontakt aufgenommen hat |

| 5 | Win32.Application.Uniblue.A | 2,2 | Uniblue bietet eine Reihe von Software-Produkten mit ähnlicher Funktionalität an. Häufig sind es Tools zur Bereinigung und Beschleunigung des Rechners oder der Registry. Zunächst wird eine Trial-Version installiert, die nach einem ersten Durchlauf vermeintliche Fehler findet, die behoben werden müssen. Dafür muss man aber die Vollversion üblicherweise in Form eines Abos erwerben |

| 6 | Win32.Application.DownloadSponsor.S | 2,2 | Dieser Installer von Software-Bundles erhält seine häufig unerwünschten oder betrügerischen Angebote erst nachdem er mit einem Server Kontakt aufgenommen hat |

| 7 | Application.BitCoinMiner.UB | 2,1 | BitCoinMiner nutzen unbemerkt und unerlaubt die Rechenleistung des Rechners, um BitCoins zu schürfen. In den meisten Fällen werden sie über Webseiten ausgeliefert |

| 8 | Application.Alphaeon.1 | 1,9 | Alphaeon nutzt verschiedene Tricks, um mit InstallCore verschiedene Potentiell Unerwünschte Programme (PUP) zu installieren |

| 9 | Gen:Variant.Application.Bundler. DownloadGuide.24 | 1,9 | Dieser Installer für Software-Bundles erkennt Virtuelle Maschinen. Auf echten Rechnern ist das Verhalten viel aggressiver und häufig betrügerisch |

| 10 | Script.Application.FusionCore.B | 1,9 | FusionCore ist ein Installer für Software-Bundles und erkennt Virtuelle Maschinen. Auf echten Rechnern ist das Verhalten viel aggressiver und häufig betrügerisch |

| ... | Andere | 69,3 | n/a |

Tabelle 2: Top 10 der Potentiell Unerwünschten Programme im 2. Halbjahr 2017

Auch die Top 10 der PUP ist geprägt von typischen Vertretern aus dem Umfeld der Werbebranche und Software-Bundler. In Q3 2017 erreichte aber der Neueinsteiger "Application.BitCoinMiner.SX" Platz 10 in den Top 10. Im Verlauf von Q4 schaffte er es zum Spitzenreiter und die Variante ".UB" belegt den dritten Rang. Das zeigt, dass sich im letzten Quartal eine neue Form von Missbrauch etabliert hat: CoinMining. Beim Besuch von Webseiten oder bei der Installation von Software werden infizierte Rechner genutzt, um Kryptomünzen zu berechnen. In diesem Zusammenhang wird auch der Begriff schürfen oder englisch "mining" verwendet. Am häufigsten wird auf die Dienste von Coinhive zugegriffen und damit Monero-Coins berechnet. Auf den erhöhten Stromkosten bleiben die Nutzer sitzen, während die Betreiber der Webseite oder kriminelle Eindringlinge die mit der Berechnung der Coins verbundenen Belohnungen kassieren. Dieses Thema werden wir in Kürze in weiteren Blogeinträgen vertiefen.

Die Welt ist bunt

Die Anzahl und die Art der abgewehrten Angriffe variiert auch zwischen verschiedenen Ländern. In Israel, Norwegen und Mexiko haben wir die meisten Vorfälle pro tausend Nutzer gemessen. In der Tabelle unten sind die Top 10 der Länder mit den meisten Vorfällen pro tausend Nutzer für die verschiedenen Kategorien aufgeführt. Während Frankreich für PUP und Malware ähnliche Plätze belegt (5 und 6), sieht man in vielen Ländern, dass Malware und PUP unterschiedlich problematisch sind. Deutschland liegt mit 104,6 abgewehrten Angriffen pro 1000 Nutzern auf Platz 27 sowohl für alle Kategorien als auch für Malware. Im Bereich PUP ist es Platz 19. Die Schweiz liegt im Gesamt-Ranking auf Platz 20 (134,8), bei PUP auf Platz 23, schafft es aber bei Malware auf Platz 10. In Israel häufen sich Vorfälle mit PUP, während in Norwegen am häufigsten von Malware bedroht wird.

Alle Kategorien

| 1 | Israel | 1458,2 |

| 2 | Norwegen | 731,6 |

| 3 | Mexiko | 273,9 |

| 4 | Marokko | 251,5 |

| 5 | Frankreich | 251,2 |

| 6 | Griechenland | 232,9 |

| 7 | Ungarn | 227,1 |

| 8 | Brasilien | 206,1 |

| 9 | Panama | 184,5 |

| 10 | Indien | 183,9 |

Malware

| 1 | Norwegen | 1344,5 |

| 2 | Mexiko | 496,7 |

| 3 | Marokko | 295,7 |

| 4 | Panama | 260,9 |

| 5 | Indien | 213,7 |

| 6 | Frankreich | 204,1 |

| 7 | United States | 194,8 |

| 8 | Israel | 193,2 |

| 9 | Türkei | 151,8 |

| 10 | Schweiz | 149,6 |

PUP

| 1 | Israel | 1361,6 |

| 2 | Griechenland | 197,9 |

| 3 | Ungarn | 170,0 |

| 4 | Brasilien | 160,1 |

| 5 | Frankreich | 149,2 |

| 6 | United Kingdom | 146,3 |

| 7 | Portugal | 143,5 |

| 8 | Belgien | 135,7 |

| 9 | Japan | 121,7 |

| 10 | Polen | 115,1 |

Tabelle 3: Top 10 der Länder für unterschiedliche Malware-Kategorien im 2. Halbjahr 2017

Zum Schluss

Der Blick auf die produktivsten Schadprogrammtypen und die Zahlen zu abgewehrten Angriffen zeigen die Geschäftsfelder, Praktiken und Strukturen der CyberCrime-Ökonomie - zumindest den Teil, der ein breites Publikum betrifft. Es wird viel Geld im Umfeld von Werbung verdient. Der neue Bereich CoinMining ist stark im Kommen. Im Falle von Hotline-Betrug zeigt sich, dass Cyber-Kriminelle nicht immer auf die unmittelbare Infektion eines Rechners aus sind. Stattdessen werden Nutzer mit unlauteren Methoden dazu gebracht ein Hotline anzurufen, die dann das betrügerische Werk vollendet. Der Bereich Ransomware ebbt gerade etwas ab. Erpressungs-Trojaner sind aber weiterhin aktiv. Ansonsten sind viele Schadprogrammtypen mit dem Aufbau und Erhalt der Botnetz-Infrastruktur befasst, die nach wie vor für den Versand von Spam und die Durchführung von Überlastangriffen genutzt werden. Die Gegebenheiten unterscheiden sich von Land zu Land.

Ein Großteil der Malware sind ausführbare Dateien für Windows. Viele Angriffe erfolgen aber über Skripte bzw. Makros in Webseiten, PDFs und Dokumenten. Es ist weiterhin große Vorsicht geboten, wenn man unbekannte Dateien und Webseiten öffnet. Gut, wenn man einen AntiViren-Software einsetzt, die einen vor aktuellen Gefahren schützt.