Wie gelangt der Schädling auf das System?

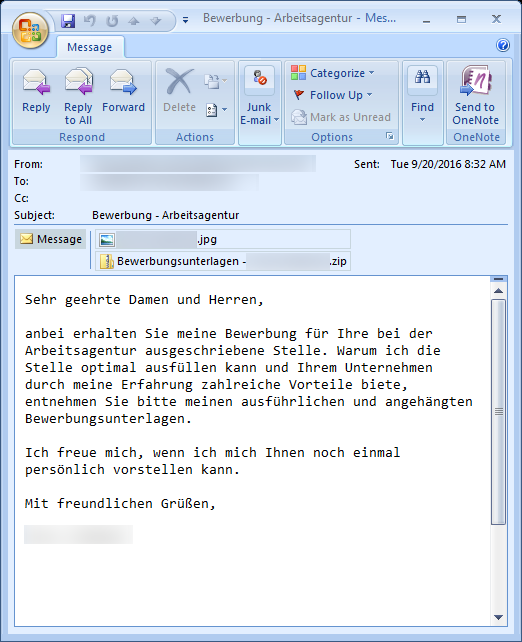

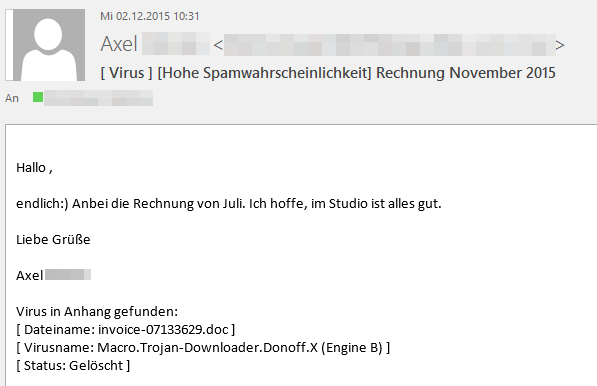

Ähnlich wie andere Varianten von Locky erreicht die Erpressersoftware durch unerwünschte Emails die Systeme seiner Opfer:

Emails mit einem angehängten Office-Dokument (z.B. *.doc oder *.xls)

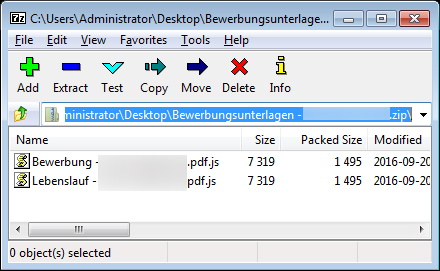

Mails mit angehängten komprimierten Archiven (z.B. *.js oder *.wsf)

Den Ursprung der ersten Nachricht mit dem neuen Schädling ist schwierig zu bestimmen. Gerüchteweise gibt es jedoch eine Verbindung zwischen der Gruppierung hinter Locky und der Gruppe, die für den Dridex-Bankingtrojaner verantworlich zeichnet. Im Jahr 2015 gab es auch Spekulationen, dass es sich um dieselbe Gruppe handeln könnte, da es zahlreiche Ähnlichkeiten zwischen Locky und Dridex gibt. So werden beide Schädlinge unter Verwendung des Nuclear Exploit Kits über infizierte Webseiten verteilt; auch die Infektionsroutinen ähneln sich stark.

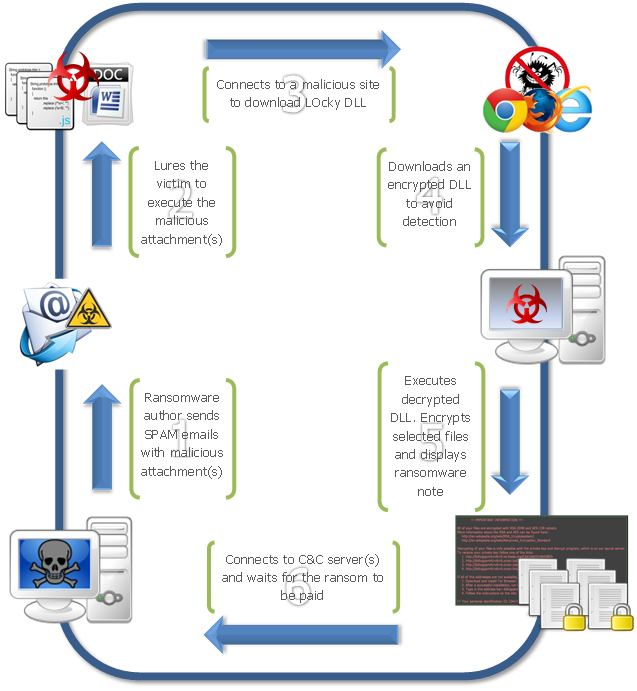

Infektionskette

Details

In den meisten Fällen nutzen bösartige Emailanhänge eine komplexe Obfuskierung von Zeichenketten, um ihre wahren Absichten zu verschleiern. Eine derart präparierte Datei ist nicht ohne Weiteres lesbar, was eine Analyse erschwert. Man sollte jedoch daraus nicht schließen, dass jede so behandelte Datei automatisch bösartig ist; für die Obfuskierung von Dateien oder Skripten gibt es durchaus auch legitime Anwendungen. Auf jeden Fall haben Schaddateien mit obfuksiertem Inhalt (in der Regel in VBA oder Skriptsprachen geschrieben) eine größere Chance, ihre bösartigen Routinen erfolgreich auf einem System auszuführen. Starke Obfuskierungen machen es auch für Sicherheitshersteller schwierig, solche Dateien zu entdecken und zu analysieren.

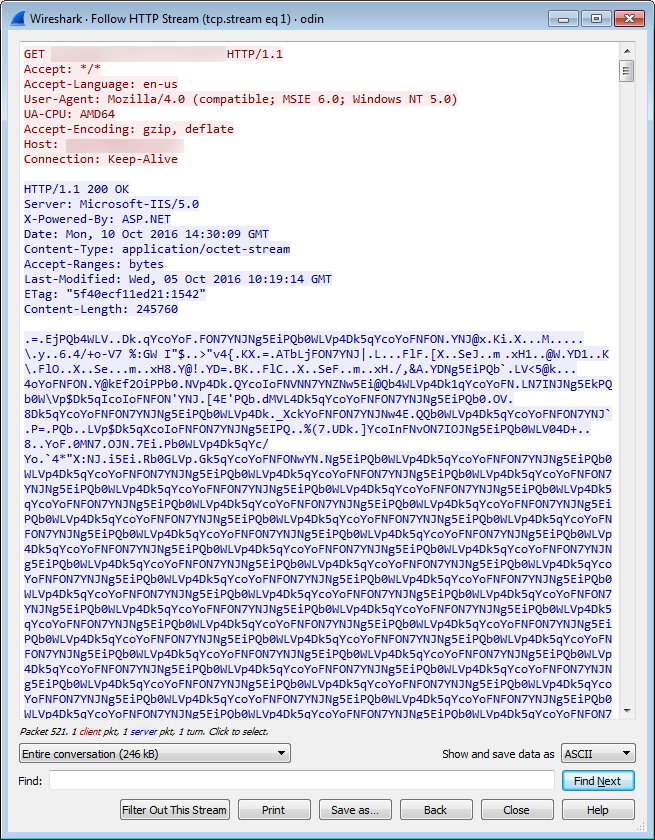

Wird in diesem Falle das Skript ausgeführt, kontaktiert es sofort eine vorher festgelegte kompromittierte Webseite, auf der eine ihrerseits verschlüsselte DLL-Datei wartet. Diese DLL-Datei enthält den eigentlichen Verschlüsselungstrojaner. Das Herunterladen einer solchen verschlüsselten Datei ist ein entscheidender Schritt bei den meisten Infektionen mit einer Erpressersoftware. Locky hat zum Beispiel für die Kriminellen den Vorteil, dass sie schnell Veränderungen an der Datei vornehmen können, was die Chance steigert, von einer Sicherheitssoftware länger unentdeckt zu bleiben. Im weiteren Verlauf entschlüsselt das Skript die heruntergeladene Datei und startet sie mit einem Windows-Befehl. Zu beachten ist, dass die Datei nur dann erfolgreich geladen wird, wenn man zusammen mit dem Befehl auch einen so genannten Einsprungpunkt übermittelt:

Rundll32.exe %TEMP%\[dll_name].dll,qwertySobald Locky erfolgreich geladen wurde, sucht er sofort nach Dateien mit bestimmten Endungen, die dann verschlüsselt werden. Prinzipiell kann jeder Dateityp verschlüsselt werden. Hier ein Auszug aus der Liste der Dateitypen, die von Locky/Odin verschlüsselt werden:

*.ycbcra *.cdr6 *.flvv *.mpeg *.ms11 *.sqlitedb *.cdr5 *.aiff *.qcow2 *.sldm *.sqlite3 *.cdr4 *.sas7bdat *.vmdk *.sldx

*.sqlite *.cdr3 *.indd *.wallet *.ppsm *.s3db *.bank *.design *.litesql *.ppsx *.psafe3 *.backupdb *.blend *.litemod *.ppam

*.plus_muhd *.backup *.xlam *.forge *.docb *.moneywell *.back *.pspimage *.d3dbsp *.potx *.kpdx *.agdl *.flac *.asset

*.potm *.kdbx *.accdt *.save *.tar*.bz2 *.pptx *.incpas *.accdr *.safe *.djvu *.pptm *.ibank *.accde *.pages *.jpeg *.xltx

*.grey *.vmxf *.laccdb *.tiff *.xltm *.gray *.vmsd *.html *.class *.xlsx *.erbsql *.vhdx *.config *.java *.xlsm *.ddrw *.vbox

*.aspx *.SQLITEDB *.xlsb *.ddoc *.qcow *.accdb *.SQLITE3 *.dotm *.db_journal *.nvram *.7zip *.onetoc2 *.dotx *.craw

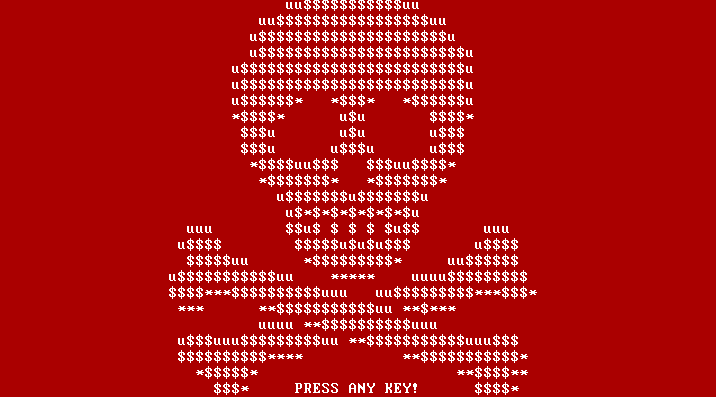

*.m2ts *.mapimail *.lay6 *.docm *.cdrw *.groups *.contact *.ms11 (Security copy) *.docxNach Abschluss des Verschlüsselungsprozesses wird das Erpresserschreiben angezeigt:

Indikatoren

Auch Odin verschlüsselt Dateien, die sich in den folgenden Verzeichnissen befinden:

· Lokale Verzeichnisse

· Ungemappte Netzwerkfreigaben

Verschlüsselte Dateien werden nach dem folgenden Schema umbenannt:

[generated_unique_id]-[calculated_encryption_of_filepath].[Locky_ext_name]

Um den Nutzer zu informieren, wird in jedem betroffenen Verzeichnis eine Kopie des Erpresserschreibens abgelegt:

· [AFFECTED_LOCATION]\_{NUMBER}_HOWDO_text.html

· %DESKTOP%\_HOWDO_text.html

· %DESKTOP%\_HOWDO_text.bmp

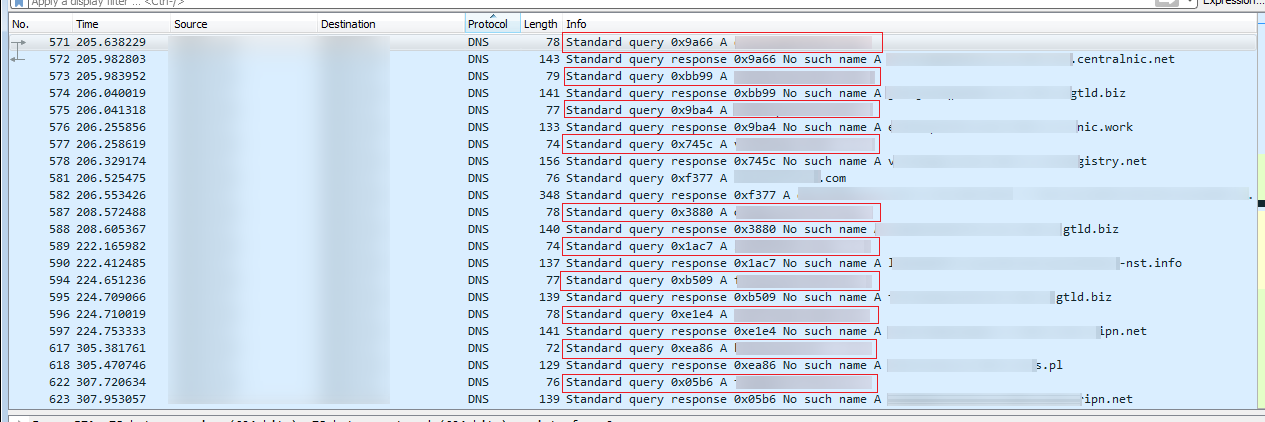

Das Schreiben enthält zum Einen die Information, was der Schädling getan hat und zum anderen Anweisungen, wie die geforderte Lösegeldsumme zu zahlen ist, um betroffene Dateien zu entschlüsseln. Darauf kontaktiert Locky seinen Kontrollserver. Dabei arbeitet er eine Liste automatisch generierter Domain-Namen ab.

Wie auch für frühere Locky-Varianten gibt es derzeit keinen Weg, Dateien zu entschlüsseln, die von Locky verschlüsselt wurden. Zusätzlich zur Dateiverschlüsselung deaktiviert Locky auch die automatischen Schattenkopien und löscht bestehende Schattenkopien, um eine schnelle Wiederherstellung unmöglich zu machen.

Neben der geänderten Deteiendung werden in der vorliegenden Version die betroffenen Dateien nach einem anderen Muster umbenannt; zusätzlich verfügt Odin auch über einen erweiterten Algorithmus, um mehr Dateien zu verschlüsseln. Im Zuge der Infektion werden jedoch keine persönlichen Daten an den Kontrollserver hochgeladen.

Bewertung

Es sind gerade einmal acht Monate vergangen, seit die Locky-Ransomware das erste mal in Erscheinung getreten ist. Dennoch gehort Locky mittlerweile zu den größten Bedrohungen im Bereich der Erpressersoftware. Seine laufend weiterentwickelten Infektionstechniken und Verbreitungswege machen es unwahrscheinlich, dass Locky in absehbarer Zeit in den Hintergrund tritt. In seiner neuesten Ausprägung demonstriert Locky wieder einmal , dass ständige Wachsamkeit und verbesserte Sicherheitsmaßnahmen die aussichtsreichsten Verteidigungsstrategien gegen diese Art Bedrohung sind. Auch wenn es sich bei Odin nur um ein kleineres Update gegenüber der Vorgängervariante "zepto" handelt, hat Locky auch hier wieder im Bezug auf Infektionszahlen nachgelegt und auch seine Ausweichstrategien gegenüber Sicherheitssoftware ausgebaut.

Information für Forscherkollegen

Skriptkomponente:

69f2e30b1e7014872ef15a150fd280f2e00eeb0f2b660b4b0dcc2c2d9cc00560

Heruntergeladene Locky-DLL:

f5b5e92a59df1bed8414859e49480145aa2d40776c93a14ad981f4ea13f0f03e