Die Cybersicherheits-Community hat in den vergangenen Jahren eine stetige Zunahme von Infostealer-Malware beobachtet. Einige davon sind ausgefeilt und weit verbreitet, während andere nur kurzlebig sind und für schnellen Profit entwickelt wurden. Gestohlene Informationen werden in erster Linie zur finanziellen Bereicherung genutzt – entweder indem sie dem Täter direkt nutzen oder indem die Daten an andere Kriminelle verkauft werden. Vor Kurzem sind wir auf einen neuen Stealer namens Arkanix gestoßen. Dieser Stealer gehört möglicherweise zu genau dieser kurzlebigen Kategorie von Stealern, bei denen schnelle Gewinne im Vordergrund stehen.

Entwicklung & Verteilung

Die Malware wird auf Discord beworben und hat eine rasche Entwicklung durchlaufen. Die initiale Version der Malware basiert auf Python[1]. Aus unseren Recherchen geht hervor, dass die Malware bereits seit etwas mehr als einem Monat existiert. In dieser kurzen Zeit wurde sie jedoch auch in C++ implementiert.[2]. Die Verbreitung scheint dadurch zu erfolgen, dass die Malware auf Discord als legitime Tools oder in Online-Foren geteilt wird.

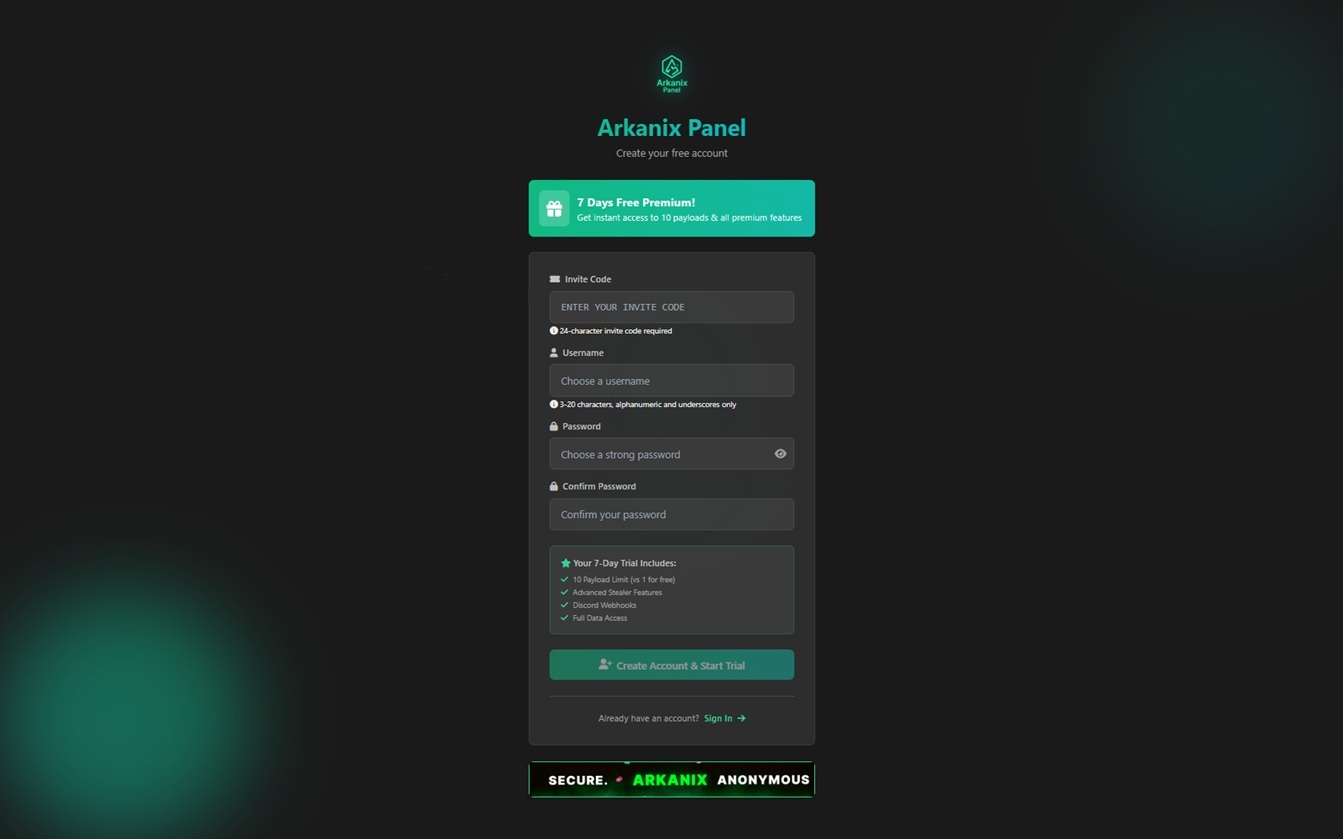

Webseite und Konfigurationsoberfläche

Um Konten für das Web-Panel anzulegen, ist ein Einladungscode erforderlich, der über einen Discord-Chat bezogen wird.

Obwohl wir nicht alle über das Panel verfügbaren Funktionen einsehen konnten, gelang uns doch ein kurzer Blick, der einige Einblicke in das Angebot lieferte. Die C++-Version der Malware wird als „Premium“-Option angeboten. Weitere Premium-Funktionen umfassen das Stehlen von VPN-Konten, Steam-Accounts, Screenshots, WLAN-Zugangsdaten und natürlich eine „Support“-Funktion. Die Angreifer verschleiern ihre Payloads mit VMProtect.

Python-Version

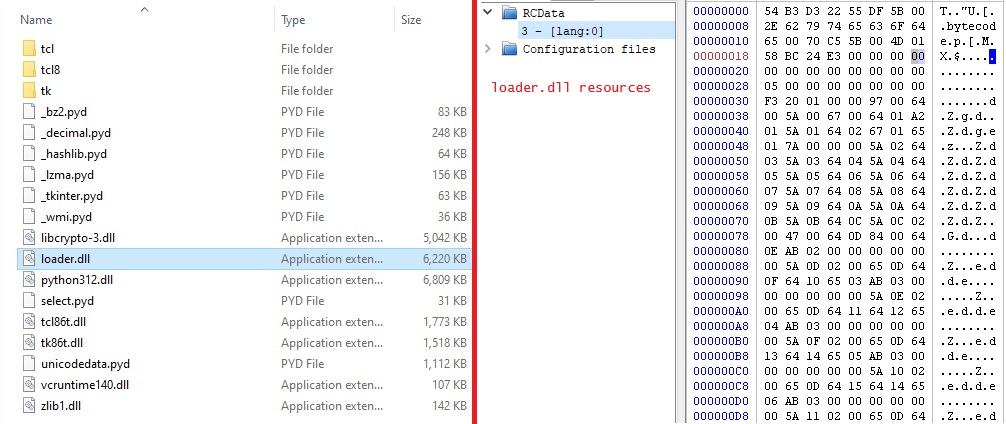

Die Python-basierte Version der Malware wird mit Nuitka gepackt, das Python-Code zu Bytecode kompiliert. Dadurch lässt sich eine in sich geschlossene EXE erzeugen, die ohne zusätzliche Installationen auskommt. Beim Ausführen extrahieren solche Dateien eine Python-Umgebung zusammen mit der Binärdatei, die den kompilierten Python-Bytecode hostet. Der Host kann den Bytecode einschließlich aller nötigen Abhängigkeiten ausführen. Abbildung 3 zeigt die entpackte Python-Umgebung sowie den Host des kompilierten Bytecode-Loaders „loader.dll“. Außerdem ist zu sehen, dass der kompilierte Bytecode als Ressource in „loader.dll“ enthalten ist.

Der kompilierte Bytecode ist – wie der Name andeutet – nur der Loader für den eigentlichen Stealer. Der tatsächliche Schadcode wird von hxxps[://]arkanix[.]pw/stealer.py nachgeladen. Das Nachladen funktioniert nur, wenn für die HTTP-Sitzung ein passendes Token gesetzt ist. Der nachgeladene Code wird aus dem Speicher heraus ausgeführt. Eine Analyse zeigt, dass der Stealer umfangreiche Funktionen besitzt. Die „Features“ werden zur Build-Zeit konfiguriert und steuern, welche Daten gesammelt werden. Konfigurierbare Funktionen sind unter anderem: Sammeln von Systeminformationen, Browser-Historie, Browser-Autofill-Daten, VPN-Daten, Steam-Accounts, Screenshots, Telegram-Daten sowie die Option zur Selbstverbreitung über Discord.

Stealer-Fähigkeiten

Die Malware unterstützt das Sammeln von Informationen aus zahlreichen Chromium-basierten Browsern, darunter Edge, Chrome, Opera, Vivaldi, Tor, Yandex usw. Außerdem greift sie auf eine lange Liste von Browser-Erweiterungen zu, überwiegend aus dem Krypto-/Wallet-Bereich. Beispiele sind ExodusWeb3, MetaMask, Binance, Oxygen und andere.

Auch Wallet-Daten aus Exodus, Electrum, Ethereum und einigen weiteren Anwendungen werden gestohlen. Der Stealer durchsucht die Ordner Desktop, Dokumente und Downloads nach Dateien mit vordefinierten Endungen und bestimmten Schlüsselwörtern im Dateinamen. Gefundene Dateien werden asynchron auf den bösartigen Server hochgeladen, während die übrigen Diebstahl-Aktivitäten weiterlaufen. Zusätzlich wird eine weitere Payload zum Sammeln von Chrome-Daten nachgeladen.

Discord-Tokens werden gestohlen und die Malware verschickt sich – falls die Selbstverbreitung aktiviert ist – selbst an Kontakte und in verschiedene Channels.

Die gesammelten Systeminformationen umfassen u. a. Betriebssystemversion, CPU- und GPU-Infos, Arbeitsspeichergröße, Bildschirmauflösung, Tastaturlayout, Zeitzone sowie installierte Antiviren-Software. Zudem werden Browser-Historie, Autofill-Informationen und gespeicherte Kreditkartendaten abgegriffen. WLAN-Profile werden über den Befehl „netsh wlan show profiles“ ausgelesen. Klare WLAN-Passwörter werden dabei über die Option „key=clear“ pro verfügbarem Profil ermittelt.

VPN-Daten von Mullvad, NordVPN, ExpressVPN und ProtonVPN werden gesammelt. Die gesammelten Dateien und Daten werden über die Route hxxps[://]arkanix[.]pw/delivery an den Angreifer-Server übermittelt. Zusätzlich wird eine weitere Payload vom Remote-Server nachgeladen und ausgeführt. Diese hat die Aufgabe, weitere Daten abzugreifen. Der bösartige Server war zum Zeitpunkt des Artikels nicht erreichbar, weshalb weitere Payloads nicht für die Analyse nachgeladen werden konnten.

C++ - Version

Die native Code-Version der Malware ist funktional sehr ähnlich. Allerdings nutzt sie einen anderen Trick, um in Chromium-Browsern gespeicherte Zugangsdaten und Cookies zu stehlen. Chrome hat ab Version 127 ABE (App Bound Encryption) eingeführt. App-Bound Encryption verwendet einen vertrauenswürdigen Hintergrunddienst, um zu prüfen, welche Anwendung eine Datenverschlüsselung anfragt. Diese App-Identität wird anschließend in die verschlüsselten Daten eingebettet.

Wird später eine Entschlüsselung angefordert, vergleicht der Dienst die eingebettete Identität mit der Identität der aktuell anfragenden Anwendung. Die Entschlüsselung schlägt fehl, wenn beide Identitäten nicht exakt übereinstimmen. So wird verhindert, dass Daten von anderen Anwendungen auf dem System geteilt oder gestohlen werden können. Weitere Details zu ABE finden sich in diesem Google-Blogpost.

Um ABE zu umgehen, verwendet die native Stealer-Variante „Chrome Elevator“, ein Post-Exploitation-Tool, das per Process-Injection eine Binärdatei in den Chrome-Prozess einschleust. Der injizierte Code läuft im Kontext des Browsers und kann so Chrome-Daten auslesen, ohne an ABE zu scheitern. Das Tool liegt als PE-Ressource in der Binärdatei vor, wird in den Ordner %TEMP% extrahiert und von dort ausgeführt. „Chrome Extractor“ kann Daten aus Edge, Chrome und Brave extrahieren. Zusätzlich kann die native Malware RDP-Informationen aus „.RDP“-Dateien abgreifen. Im Gegensatz zur Python-Version fehlt in der von uns untersuchten Binärdatei jedoch die Selbstverbreitung über Discord.

Die gesammelten Informationen werden über hxxps://arkanix[.]pw/api/upload/direct hochgeladen. Der User-Agent der Anfrage ist auf „ArkanixStealer/2.0“ gesetzt.

Schlussbemerkungen

Es scheint erstaunlich einfach zu sein, eine Online-Community aufzubauen und daraus ein kriminelles Geschäftsmodell für schnelle Gewinne zu machen. Dass die Akteure innerhalb kurzer Zeit verschiedene Malware-Payloads in unterschiedlichen Programmiersprachen liefern können, deutet darauf hin, dass sie bereits erhebliche Erfahrung mit dem Betrieb eines solchen kriminellen Schemas haben.

IOCs

1. 6ea644285d7d24e09689ef46a9e131483b6763bc14f336060afaeffe37e4beb5 – Python based version

2. 6960d27fea1f5b28565cd240977b531cc8a195188fc81fa24c924da4f59a1389 – Native code version

https[://]arkanix[.]pw