Gerade wenn es um Verschlusssachen geht, geben sich Behörden zurecht zugeknöpft. Bestimmte Informationen sind einfach (noch) nicht für die Öffentlichkeit gedacht. Andere Daten sollten eigentlich nie „von der Öffentlichkeit zur Kenntnis genommen werden“, wie es im Beamtendeutsch heißt. Und doch: Ein ausgemusterter Rechner der Bundeswehr fand seinen Weg in eine Online-Auktion – samt Festplatte mit allen darauf gespeicherten Informationen. Preis bei Sofortkauf: 90 Euro zuzüglich Versand. Alexandra Stehr, Entwicklerin im Automated Threat Analysis-Team bei G DATA, und Tim Berghoff haben sich das Gerät einmal genauer angeschaut und Interessantes zutage gefördert.

Schweres Gerät

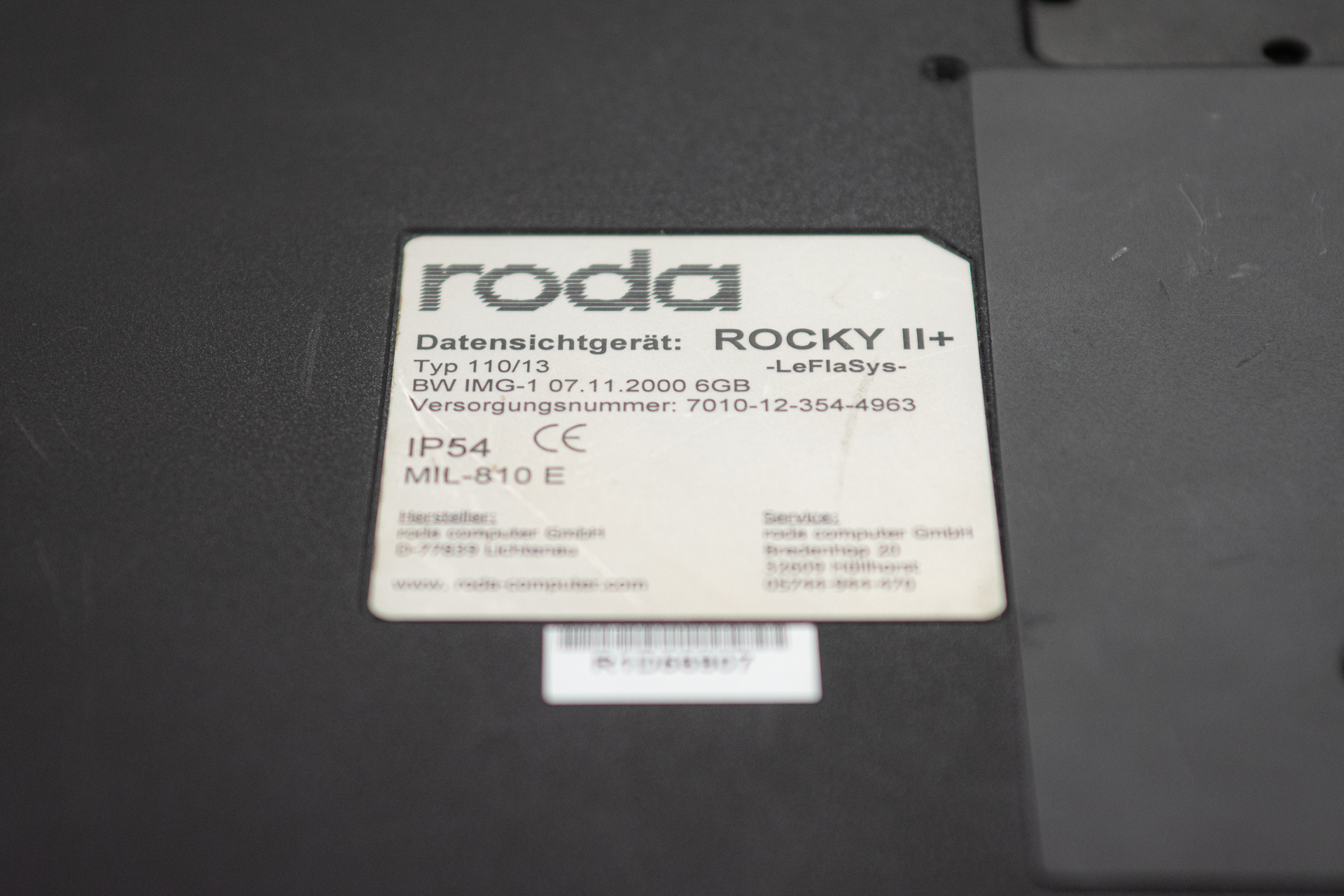

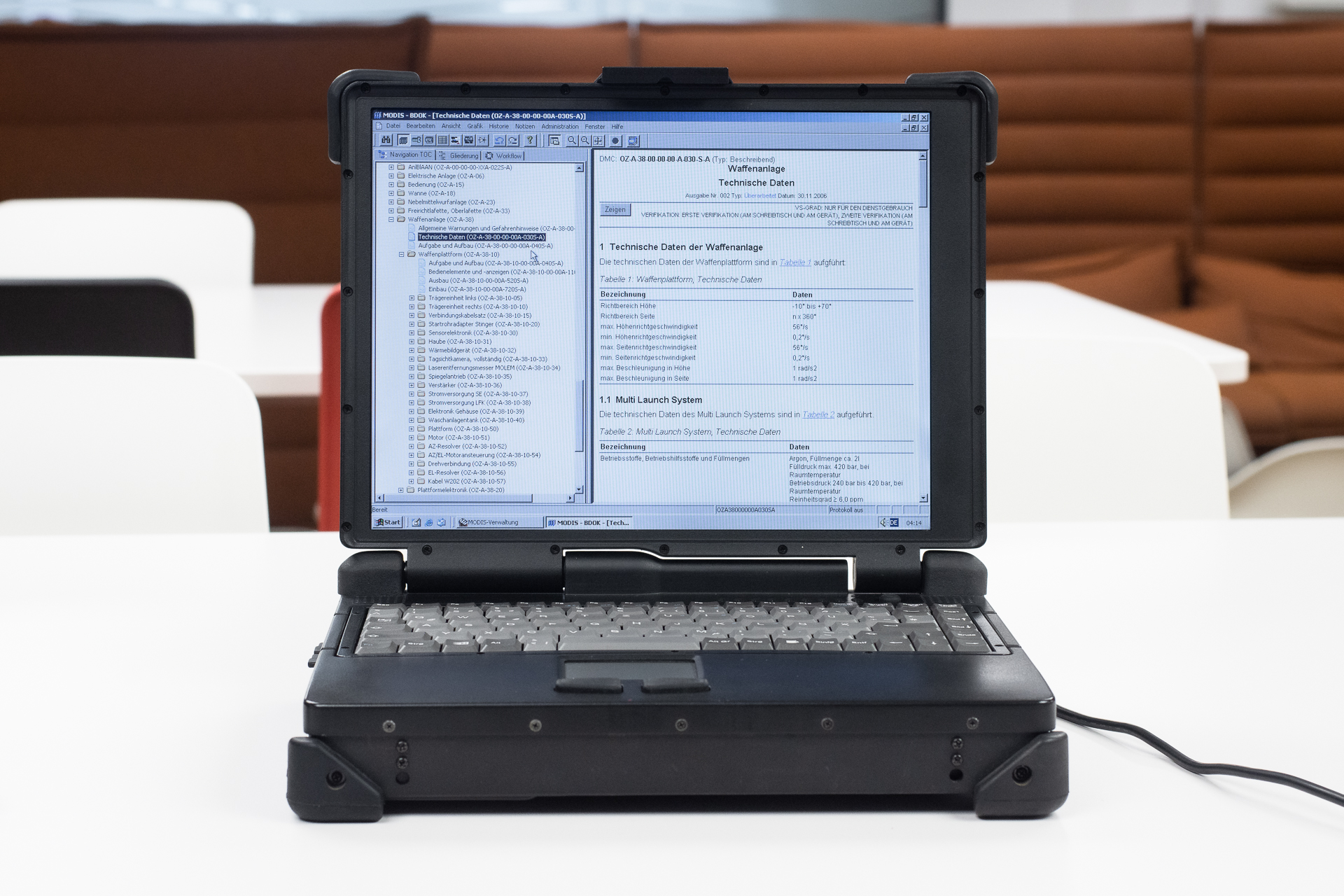

Es ist Montag, 16:00 Uhr, als ich mit einer dicken Laptoptasche in das Büro meiner Kollegin Alexandra betrete. Der Plan: Den Inhalt der Festplatte auf vertrauliche Daten prüfen. Zum produktiven Arbeiten taugt der Rechner schon längst nicht mehr, denn es handelt sich um ein Gerät mit einem Pentium III-Prozessor mit 600 MHz und sagenhaften 128 MB Arbeitsspeicher. Anfang der 2000er war das "State of the Art" und mit Sicherheit nicht billig. Als Maschine für Retro-Spiele taugt er heute noch allemal – und Soundblaster-Kompatibel ist es auch noch. Das ist aber nicht unser Ziel – zumindest noch nicht. Was gerade dieses Gerät so interessant macht, ist sein früheres Einsatzgebiet. Das Etikett an der Unterseite gibt Auskunft: „Roda Rocky II+ Datensichtgerät LeFlaSys“. Das Gerät stammt ursprünglich aus Beständen der Bundeswehr und wurde mit allerhand Zubehör geliefert – darunter ein Diskettenlaufwerk, Ersatzakku, zwei Netzteile (eines davon für einen Anschluss an einem Zigarettenanzünder im Auto), Anschlusskabel für Parallelports und andere Kleinteile. Der Laptop allein wiegt knapp fünf Kilogramm – ist also absolut nicht das, was man heute als „reisetauglich“ bezeichnen würde. Das ist aber auch kein Wunder: Der „Rocky II+“ ist ein sogenannter „Fully Ruggedized“-Rechner. Dicke Stoßfänger aus Gummi, viel Metall, dicke Gummikappen auf allen externen Anschlüssen, solide Tragegriffe – das Gerät muss schließlich einiges aushalten können.

Extraktion

Alexandra und ich reiben uns die Hände und machen uns ans Werk. Eifrig schraubt meine Kollegin eine der Abdeckungen an der Unterseite des Laptops auf. Schnell ist klar, dass die Platte hier nicht zu finden ist – dafür aber eine große Menge weißer Schmiere. Wärmeleitpaste, wie es scheint. Das ergibt Sinn: Der Laptop ist komplett passiv gekühlt und braucht keine Lüfter. Dafür aber findet sich ein großer Metallblock unter der Abdeckung – der Kühlkörper. Nachdem die Abdeckung wieder an Ort und Stelle ist (und wir die klebrige Paste von den Fingern gewaschen haben), finden wir schließlich die richtige Stelle. Nur eine Schraube, die mit einem Zwei-Euro-Stück gelöst ist. Zum Vorschein kommt der Caddy, in dem die Festplatte steckt. Ähnliche Systeme gibt es in älteren IBM Thinkpads – ganz unbekannt ist uns beiden das Prinzip also nicht. Der Festplattenträger ist aus Kunststoff und rundherum geschlossen. Alexandra vermutet, dass das Plastik einfach nur zusammen geclippt ist und beginnt vorsichtig damit, mit einem Taschenmesser eine Ecke aufzuhebeln. Nichts rührt sich. In der Tat ist das Plastik mit Clips zusammengehalten – und ziemlich brüchig, wie sie herausstellt. Beim Versuch, den Spalt ein kleines bisschen zu vergrößern, bricht ein großes Stück aus der Plastikumhüllung des Plattenträgers heraus. „Naja, das Plastik wird halt mit den Jahren nicht besser“, meint Alexandra schulterzuckend. „Okay, dann wird das eben ein spanhebendes Verfahren“, meine ich und übernehme das Hebeln. Unter dem Plastik kommt Metall zum Vorschein, darunter ist die 2.5-Zoll-Platte zu sehen – und mein Verdacht bestätigt sich. „Die Platte ist praktisch eingeklebt – da sind so Schaumstoff-Gummi-Dinger rundrum.“ So vorsichtig wie möglich versuche ich weiter, die Platte aus ihrem Gefängnis zu befreien. „Ich versuche mal, diese Gummidinger durchzuschneiden.“ Alexandra warnt mich: „Pass auf, dass du das Flachbandkabel an der Platte nicht erwischst!“

Die Sorge ist berechtigt, denn gerade diese Flachbankbabel sind überaus empfindlich und reagieren nicht gut auf Beschädigungen – selbst Knicke sind kritisch.

„Keine Sorge.“ Schnell sind die insgesamt acht Puffer durchtrennt, die die Festplatte in ihrem Gehäuse vor Erschütterungen schützen. Endlich – die Platte ist draußen. Eine Festplatte von Fujitsu mit sechs GB Speicherkapazität und IDE-Anschluss. Die empfindlichen Anschlusspins sind über einen Adapter aus dem Gehäuse hinausgeführt und enden in einem flachen Verbinder, der in den Anschluss am Rechner passt.

Sicherung

Das wäre also geschafft. „Dann wollen wir doch mal sehen, was da so drinsteckt“, meint Alexandra und holt einen speziellen Adapter aus ihrer Tasche, mit dem sie die Platte per USB an einen modernen Rechner anschließen kann. Natürlich hatten wir im Vorfeld überlegt, von unseren Forensikern einen sogenannten Write Blocker zu organisieren, der sicherstellt, dass der Inhalt der Platte auf jeden Fall unangetastet bleibt. Wir haben uns dagegen entschieden, als man uns sagte: „Das braucht ihr eigentlich nur, wenn ihr die Daten gerichtsfest machen müsst.“ Da das hier aber nicht notwendig war, verzichteten wir auf diesen Arbeitsschritt. Alexandra hängt an ihrer Linux-Maschine die Platte dann ein – und erstellt innerhalb von wenigen Minuten eine bitgenaue Kopie des Festplatteninhalts. Selbst, wenn die Platte nun plötzlich den Geist aufgeben sollte, könnten wir noch immer auf die Daten zugreifen.

Ab hier arbeiten wir dann parallel: Während Alexandra das Image öffnet, um nach Dateien zu suchen, baue ich die Platte wieder in den Rechner ein. Ich will wissen, ob die Maschine überhaupt noch startet. „Okay, hier kommt der Smoke-Test“, sage ich und schalte den Laptop ein. Und siehe da: der Rechner erwacht zum Leben und ich schwelge ein bisschen in Nostalgie – ein Windows 2000-Ladebildschirm erscheint auf dem noch immer tadellos funktionierenden Display. „Okay, einen Login-Bildschirm sehe ich schon mal nicht“, rufe ich zum anderen Tisch hinüber. In der Tat - kein Passwortschutz. „Das fängt ja gut an…“

Ein aufgeräumter Windows-Desktop begrüßt mich im guten, althergebrachten Standard blassblau von Windows-Versionen längst vergangener Tage.

Datensuche

Info vom Nebentisch: „Ich schaue mal, ob irgendwas auf der Platte gelöscht worden ist“. Ein guter Plan: Oft löschen die Besitzer alter Festplatten Daten, bevor sie die Geräte weiterverkaufen. Allerdings: In vielen Fällen werden die Dateien einfach nur in den Windows-„Papierkorb“ verschoben und von dort „gelöscht“. Allerdings handelt es sich dabei nicht um eine Löschung, die endgültig ist. Die Dateien sind meistens noch auf der Festplatte vorhanden – allerdings gibt das Betriebssystem den Platz, den die Datei vorher belegt hat, zum Wiederbeschreiben frei. Solange kein anderes Programm den frisch freigegebenen Speicherplatz beansprucht, lassen sich Dateien meist ohne große Probleme wiederherstellen. Das handhaben moderne SSD-Platten übrigens anders: Ist eine Datei dort zur Löschung markiert, wird der Speicherbereich tatsächlich gelöscht. Selbst wenn man die Platte sofort abklemmt und später mit einem Write Blocker anschließt: Die interne Steuerung eine SSD macht genau an der Stelle weiter, an der sie aufgehört hat. „Ich konnte jetzt keine gelöschten Daten finden“, meint Alexandra fast enttäuscht. „Entweder wurden die Daten wirklich fachgerecht gelöscht – oder überhaupt nicht.“

Indessen schaue ich mich ein wenig auf dem Rechner selbst um. Outlook scheint auf dem Rechner installiert zu sein. Gespannt öffne ich das Programm – allerdings werde ich von dem Einrichtungsassistenten begrüßt, der nur dann erscheint, wenn kein Mailkonto eingerichtet ist. Schade – oder nicht?

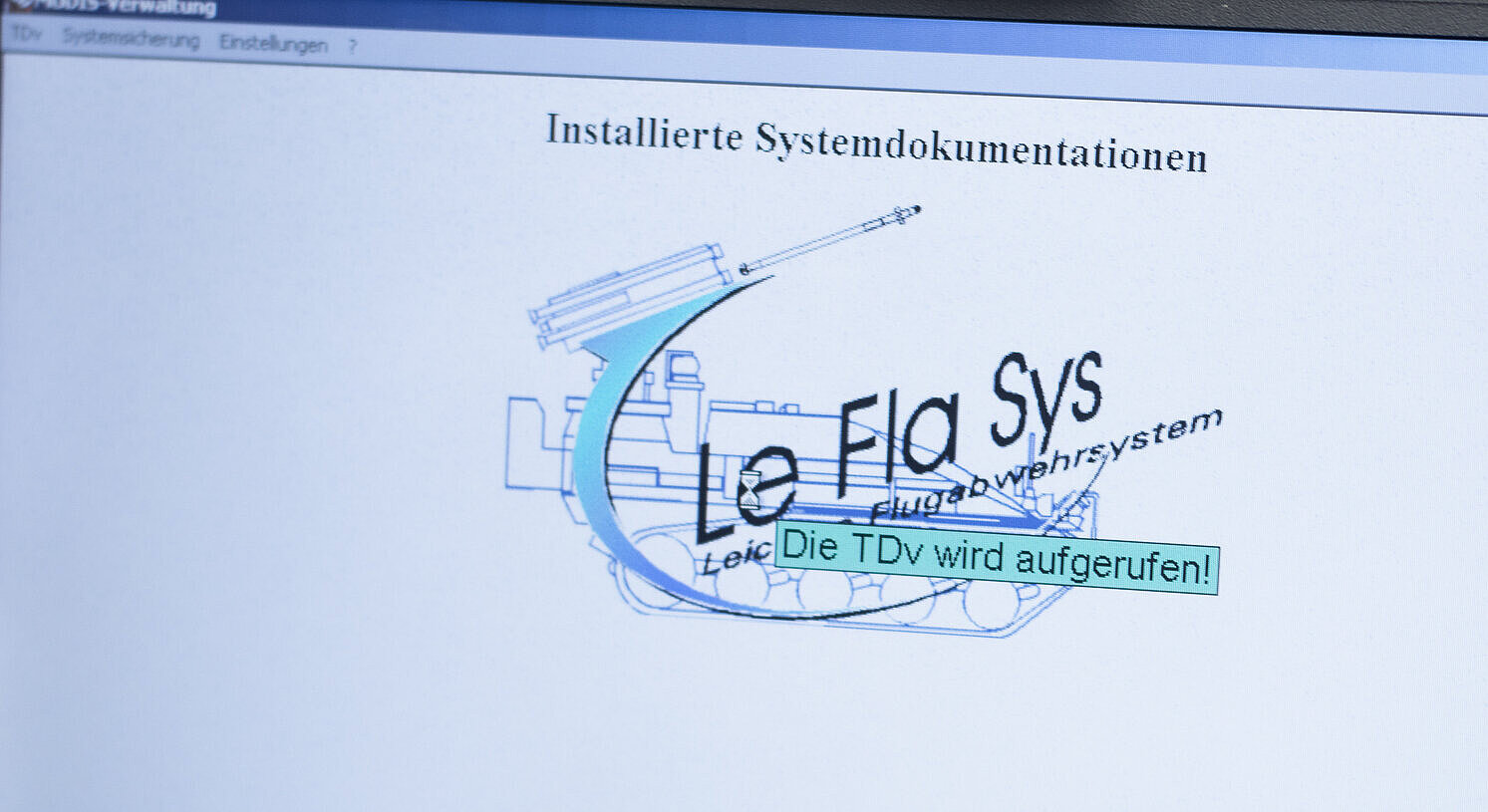

Ein weiteres Programm – eine Verwaltungssoftware namens „MODIS“, hergestellt von einem Münchner Unternehmen, erregt meine Aufmerksamkeit. Ich öffne es – und werde von einem Anmeldefenster begrüßt. „Benutzername: GUEST“ steht da, und im Feld „Paßwort“ (sic!) blinkt der Cursor. Hinter mir wirft Alexandra einen Blick auf das Display und rollt mit ihrem Schreibtischstuhl neben mich. Wir sehen uns an und haben den gleichen Gedanken. Schnell ist „guest“ im Passwortfeld eingegeben – und klaglos öffnet sich das Programm.

Daten richtig zu löschen ist kein Hexenwerk - man muss es aber eben auch machen. Und genau da versagen viele Unternehmen und auch Behörden. Das ist mir völlig unverständlich.

Unter Verschluss

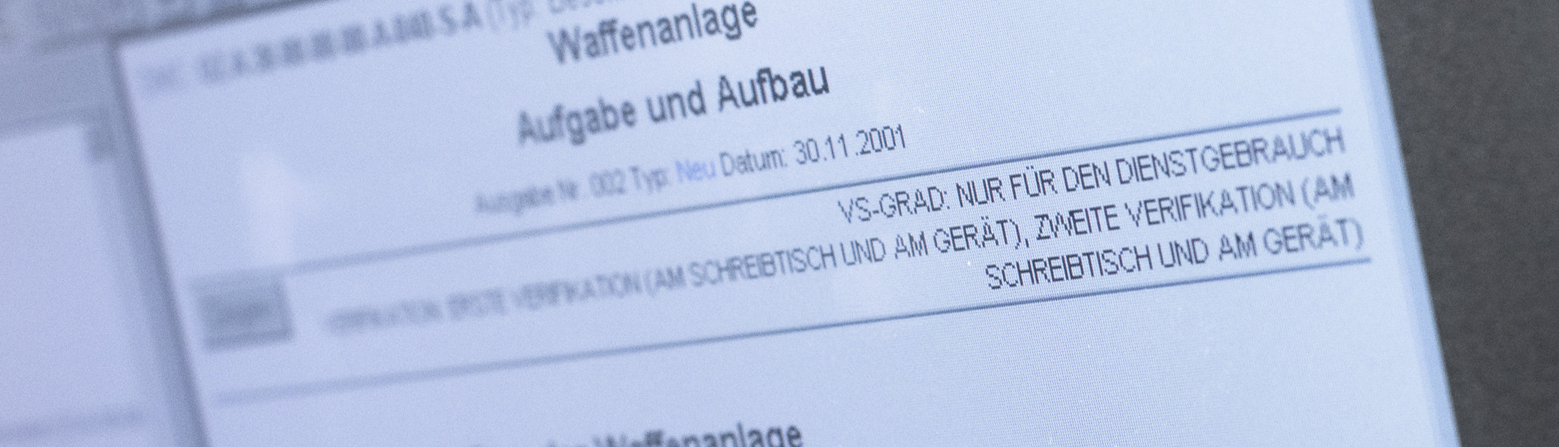

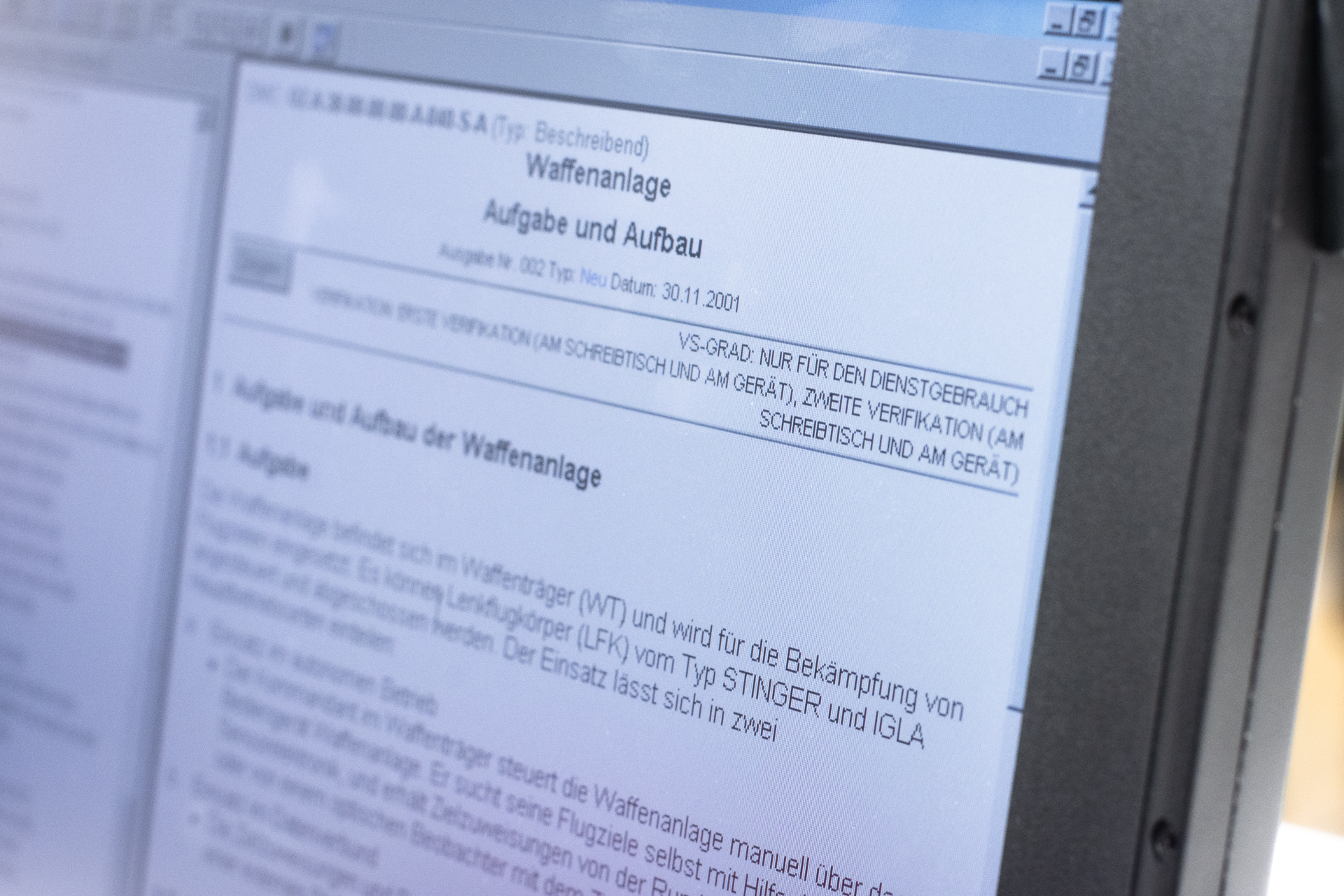

Nach kurzem Check ist klar: Vor uns liegt die komplette TDv 1425/027-18 (Technische Dienstvorschrift - das militärische Pendant zu einer Betriebsanleitung) für ein leichtes Flugabwehrsystem, Typ „Ozelot“.

Wir schauen uns um und finden vollständige Wartungsanleitungen, Schemazeichnungen und Bedienungsanweisungen. Auch Schaltpläne stehen in der Auflistung, allerdings scheinen diese extern nachgeladen zu werden, sodass wir hier keinen Blick darauf werfen können. Der „Waffenträger Ozelot“ lässt sich unter anderem mit „Mistral“-Flugabwehrraketen ausstatten und verfügt auch, wie bei Bundeswehrfahrzeugen üblich, über eine Halterung für ein Maschinengewehr. Alexandra schaut beinahe ungläubig auf die Daten und meint „Sowas hat auf gar keinen Fall etwas in der Öffentlichkeit zu suchen!“

Katzen und die Bundeswehr

Die Namenstradition der Bundeswehr vergibt oft die Namen von Raubkatzen für Fahrzeuge, die im Kampfeinsatz Verwendung finden: So finden und fanden sich im Fuhrpark der Bundeswehr neben Leopard, Puma und Panther eben auch der Ozelot.

Aber auch andere Tiere sind vertreten: Wiesel, Büffel, Biber, Dachs, Keiler oder Marder.

Und sie hat Recht: Ganz oben in jeder einzelnen Seite der TDv ist ein Geheimhaltungsvermerk zu sehen: „VS-Grad: nur für den Dienstgebrauch“. Mit anderen Worten: Nichts von dem, was wir hier vor uns haben, hätten wir je zu sehen bekommen sollen. Wir erinnern uns: Wir haben den Rechner für knapp 90 Euro zuzüglich Versand im Internet ersteigert. Sichere Datenentsorgung geht definitiv anders.

Sind die Informationen, die wir in dem alten Laptop gefunden haben, in irgendeiner Art und Weise gefährlich? Nein. Es ist eine Betriebsanleitung für ein wehrtechnisches Gerät, zu dem niemand außerhalb der Bundewehr jemals Zugang haben wird. Einige der Informationen lassen sich auch anderweitig finden. Andere Informationen sind zwar aus technischer Sicht (oder einfach nur als „random Trivia“) interessant – wie etwa die Tatsache, dass der Laser-Entfernungsmesser des LeFlaSys einen mit Methan gefüllten Druckbehälter enthält - aber ein echter und unmittelbarer Erkenntnis- und Vorteilsgewinn für Angreifer ergibt sich hier nicht. Die Anweisungen gehen sehr tief ins Detail und erklären genau, wie das System zu bedienen ist.

Die Kapitel sind unterteilt in Bereiche wie „Luftraum überwachen, manuell / automatisch“ über „Zielübernahme / Zielübernahme eines extern zugewiesenen Ziels“, „Waffenanlage ein-/ausfahren“, „Justierung“ bis hin zu „LFK (Lenkflugkörper) laden“ bis „Zielbekämpfung“.

Hätten die Daten bei der Ausmusterung entsorgt werden sollen? Ja, auf jeden Fall.

Was sind eigentlich Verschlusssachen?

Wenn es um die Geheimhaltungs-Klassifizierung von Daten geht, gibt es in Deutschland vier unterschiedliche Stufen, die danach vergeben werden, welche Auswirkungen ein Bekanntwerden der Informationen hätte:

- VS-nfD (Nur für Dienstgebrauch) – hier sind möglichweise Nachteile zu erwarten

- VS-Vertraulich – ein Bekanntwerden dieser Daten kann Schäden zur Folge haben

- VS-Geheim – ein Verlust dieser Daten würde die Sicherheit gefährden

- VS-Streng Geheim – Bestandsgefährdung durch Bekanntwerden

Die in dem Bundewehr-Rechner enthaltenen Daten unterliegen zwar nur der kleinsten Geheimhaltungsstufe. Dennoch hätten die Verantwortlichen den Datenträger bei der Ausmusterung aus dem Rechner entfernen und vernichten müssen. Dass Datenträger in den freien Handel gelangen, obwohl noch kritische Informationen darauf gespeichert sind, ist aber nichts Neues.

Eine neuerliche Suche nach baugleichen Rechnern aus BW-Beständen ergab übrigens, dass wir Glück beim Kauf unseres Rechners hatten. Bei fast allen Auktionen, die wir gefunden haben, war keine Festplatte und auch kein Festplatten-Caddy bei den Geräten dabei. Insofern dürfte unser spezieller Fall die Ausnahme sein. Dennoch ist eines sicher: Da draußen gibt es noch sehr viele ungelöschte Festplatten mit persönlichen und geschäftlichen Daten, die niemanden etwas angehen.

Datenhygiene endet nicht mit der Austragung eines Gerätes oder Datenträgers aus der Inventarliste.

So werden Datenträger korrekt entsorgt

Wenn Sie also wieder einmal Geräte abschreiben wollen, die das Unternehmen – oder den eigenen Haushalt – verlassen sollen, gibt es ein paar einfache Dinge, die keinen großen Aufwand erfordern:

- Festplatten vor der Entsorgung aus dem Gerät entfernen

Übrigens enthalten auch einige moderne Netzwerkdrucker eine Festplatte, auf der oft noch Kopien von gedruckten Dateien enthalten sind. - Festplatten löschen:

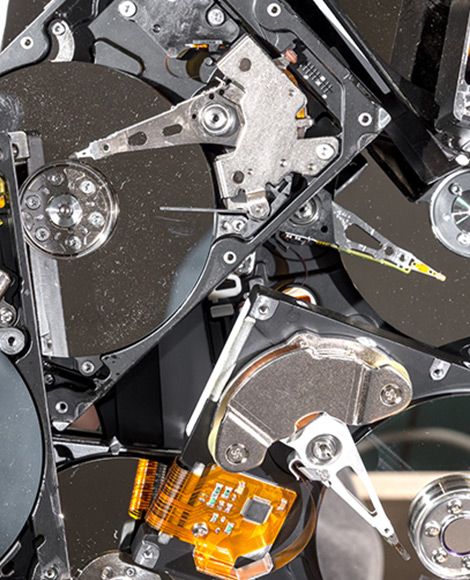

Sollen die Platten weiterverwendet werden, müssen sie in jedem Fall gelöscht werden. Am besten funktioniert das, indem der komplette Inhalt der Platte mit Zufallszahlen überschrieben wird. Dazu gibt es auch spezielle Toos wie etwa Darik's Boon and Nuke (DBAN). Hier ist auch mit ausgeklügelten Datenrettungsverfahren keine Wiederherstellung möglich – und selbt wenn, dann steht der zeitliche und finanzielle Aufwand in keinem Verhältnis zum Nutzen. - Festplatten unbrauchbar machen

Soll eine ausgebaute Festplatte nicht mehr weiter verwendet werden, muss sie zerstört werden. Das kann auf verschiedenen Wegen passieren. Magnetbasierte Datenträger können mittels eines starken Magneten gelöscht werden. Für den kommerziellen Einsatz und die Nutzung in Bereichen, die dem Geheimschutz unterliegen, gibt es spezielle Shredder, die die ganze Festplatte zu kleinen Metallfetzen zermahlen – inklusive automatisch erstellter Dokumentation über die erfolgte Vernichtung.

Übrigens: Die uns vorliegende TDv enthält auch einen Abschnitt „Unbrauchbarmachung“ – für den Fall, dass das LeFlaSys einem militärischen Feind in die Hände fällt. Darin steht neben Dingen wie „Fahrzeug mit vorhandenem Sprengmittel sprengen“, oder „Sensorelektronik mit Hammer oder Beil zerstören“ unter anderem auch, dass eventuelle Festplatten aus dem System zu entfernen sind.