Die Studie der University of Michigan liegt zwar schon fünf Jahre zurück, ist aber immer noch aussagekräftig genug, um heute darüber zu sprechen. Im Jahr 2016 verteilten Forscher der Universität von Illinois, Michigan und Google 297 USB-Sticks auf ihrem Universitätsgelände. Den Forschern zufolge "wurden 98 % der auf dem Campus zurückgelassenen USB-Sticks von Passanten mitgenommen, und mindestens 45 % von ihnen wurden an einen Computer angeschlossen, um den Inhalt zu prüfen". Nur 13 % der Personen, die sich bereit erklärten, die Fragen der Forscher zu beantworten, gaben an, dass sie "besondere Vorsichtsmaßnahmen ergriffen, bevor sie den USB-Stick öffneten". 68 % erklärten, dass sie den Stick öffneten, ohne misstrauisch gegenüber dem Inhalt der Sticks zu sein". Auch wenn das Experiment der Forscher kein Risiko für die Benutzer oder deren Daten darstellte, kann das Einstecken eines USB-Geräts, das man zufällig findet, ernsthafte Folgen haben. Es sei in diesem Zusammenhang darauf hingewiesen, dass USB-Sticks nicht die einzige gefährdete Hardware sind: Menschliche Schnittstellengeräte oder "HIDs" (Human Interface Devices) im Allgemeinen, wie Tastaturen, Mäuse, Smartphone-Ladegeräte oder jedes andere angeschlossene Objekt können von böswilligen Akteuren manipuliert werden. Die Folgen sind gravierend: Datendiebstahl oder -vernichtung, Sabotage, Lösegeldforderungen usw.

Was sind "bösartige" USB-Geräte?

USB-Sticks oder -Laufwerke werden von vielen Menschen und auch von Mitarbeitenden in Unternehmen genutzt. Sie ermöglichen einen einfachen und bequemen Austausch und Transport von Daten, was sie vielerorts unverzichtbar macht. Andererseits bringen sie aber auch unbekannte Elemente in ein Netzwerk ein. Darüber hinaus muss ein USB-Laufwerk nicht die virtuelle Perimeterverteidigung des Unternehmens umgehen. Stattdessen wird es direkt an den Arbeitsplatz eines Benutzers angeschlossen. All diese Faktoren machen sie zu einem bequemen Angriffswerkzeug für Cyberkriminelle. Sie verwenden "bösartige" USB-Sticks, die ein vordefiniertes Angriffsskript enthalten. Damit können sie auf die Daten der Benutzer zugreifen und diese kopieren, sich Zugang zu deren Tastatur und Bildschirm verschaffen, um alles zu sehen, was sie tun, oder schließlich deren Daten gegen Zahlung eines Lösegelds verschlüsseln. Das bekannteste bösartige USB-Laufwerk ist das "Rubber Ducky" (siehe unten). Das größte Problem ist jedoch, dass USB-Laufwerke auch als Vektor für alle Arten anderer Malware dienen können, was weitreichende Folgen hat. Dazu gehören u. a. die Sabotage von Produktionsanlagen sowie die Installation aller Arten von Schadprogrammen, die zur Spionage oder zur Verschlüsselung von Daten gegen Lösegeld eingesetzt werden.

USB-Angriffe: Ein kurzer Überblick

Wenn es um böswillige Handlungen geht, sind Komponenten kritischer industrieller Infrastrukturen das Ziel von Angriffen. Laut SANS betreffen 56 % der Sicherheitsvorfälle, die auf sie abzielen, USB-Laufwerke. Cyberkriminelle haben in der Vergangenheit viele USB-Angriffe durchgeführt. Im Jahr 2005 bot die AutoRun-Funktion, mit der Microsoft Programme automatisch starten wollte, wenn ein USB-Gerät an eine Workstation angeschlossen wurde, die perfekte Gelegenheit für Angreifer. Das bloße Einstecken eines USB-Sticks in die Workstation konnte bereits die automatische Ausführung von bösartigen Anwendungen oder anderem Code auf dem Laufwerk auslösen.

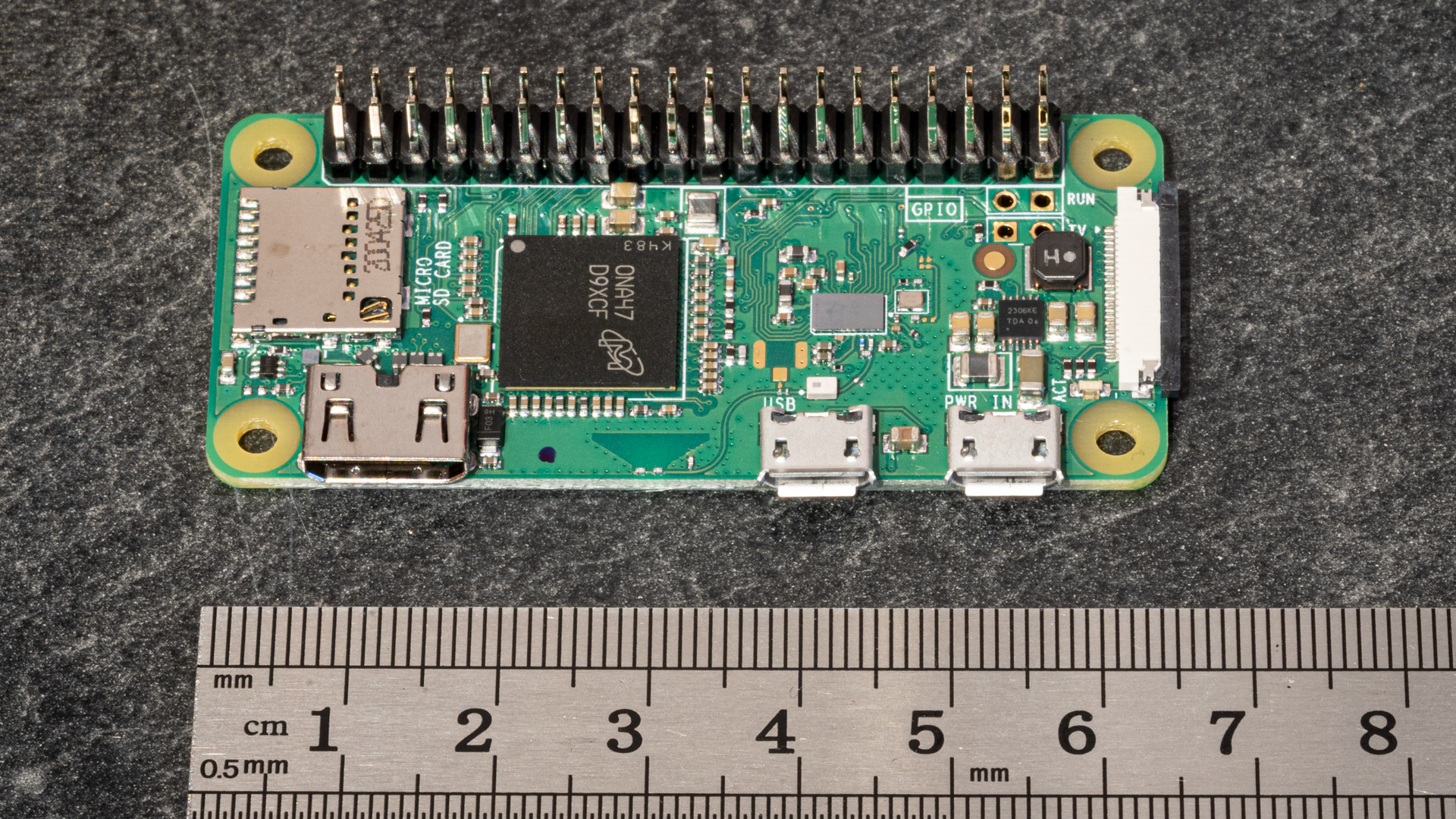

Um 2010 wurde "Rubber Ducky" zu einem häufigen Problem. Das Rubber Ducky ist ein spezielles USB-Laufwerk mit einem eingebauten Mikrocontroller, der heimlich eine Befehlszeile öffnet und automatisch einen Angriff durchführt, indem er sich als emulierte USB-Tastatur ausgibt. Diese Geräte können immer noch von jedermann für etwa 50 USD erworben werden.

Ein weiteres USB-Laufwerkproblem stand im Jahr 2010 im Zusammenhang mit Stuxnet. Stuxnet ist ein Computerwurm, der erstmals 2010 entdeckt wurde und vermutlich seit mindestens 2005 in der Entwicklung war. Stuxnet zielt auf Überwachungs-, Kontroll- und Datenerfassungssysteme (SCADA) ab und ist vermutlich für die erhebliche Schädigung des iranischen Atomprogramms verantwortlich. Der Wurm wurde wahrscheinlich von einem Techniker eingeschleust und über ein infiziertes USB-Laufwerk in die Zielumgebung gebracht. So umging die Schadsoftware auch die physikalische Trennung der Netzwerkumgebung vom Internet.

Im Jahr 2014 tauchte der BadUSB-Hack auf, der eine Schwachstelle enthüllte, die einige Forscher als kritisch für industrielle Steuerungssysteme betrachteten. BadUSB ist ein Sicherheitsangriff, bei dem USB-Geräte mit Schadsoftware umprogrammiert werden.

2017 war das Jahr des P4wnP1, einer Software, die für Angriffe mit Hilfe eines Raspberry Pi Zero entwickelt wurde. 2017 wurden kritische Infrastrukturen im Nahen Osten von der sogenannten Copperfield-Malware angegriffen, die über ein USB-Laufwerk an einer von mehreren Dutzend Mitarbeitern eines Unternehmens gemeinsam genutzten Workstation verbreitet wurde. Im selben Jahr wurden in einem Bericht zahlreiche Cyberangriffe analysiert, darunter zwei, die durch die Verwendung von USB-Laufwerken möglich waren. Der erste Angriff beruhte auf Unachtsamkeit oder mangelndem Wissen der Mitarbeiter. Ein Mitglied des Sicherheitsteams eines Schiffes schloss versehentlich einen infizierten USB-Stick an das interne IT-Netzwerk des Schiffes an. Der USB-Stick verbreitete daraufhin die Malware im gesamten Netzwerk, und die Besatzung bemerkte dies erst einige Tage später aufgrund ungewöhnlicher Verhaltensweisen. Ein weiteres Beispiel betrifft den Kern des Energiemanagementsystems eines Schiffes. Die IT-Dienstleister, die für die Systeme des Schiffes zuständig sind, entdeckten dort eine schlummernde Malware. Sie war inaktiv, weil der Rechner noch nicht mit dem Internet verbunden war, hätte sich aber im gesamten Netzwerk des Schiffes verbreitet, sobald es angeschlossen gewesen wäre.

In jüngerer Zeit konnte der USB-Killer einen Computer durch bloßes Anschließen in Sekundenschnelle irreparabel beschädigen. Es ist praktisch der erste "rein elektrische" USB-Angriff. Der USB-Killer enthält eine kleine Kondensatorbank, die über den USB-Anschluss aufgeladen wird und die nach dem Aufladen (was in Sekundenbruchteilen geschieht) die gesamte elektrische Ladung wieder in die Datenleitungen abgibt, was alle möglichen Schäden an der Hardware verursacht. Einige haben dies als "Scherzgerät" bezeichnet, aber die Verwendung auf fremden Computern - oder die Aufforderung an ahnungslose Benutzer, es anzuschließen - ist bestenfalls ein Ärgernis und im schlimmsten Fall eine Straftat.

Im Jahr 2020 entging die Automobilindustrie mit knapper Not einem weiteren Angriff. Ein Tesla-Mitarbeiter wurde von einem russischen Cyberkriminellen angesprochen, der ihm eine Million Dollar dafür anbot, mit einem infizierten USB-Laufwerk Schadsoftware in den IT-Systemen des Unternehmens zu verbreiten. Hätte der Mitarbeiter nicht das FBI informiert und damit den Angriff vereitelt, hätte sich Tesla in die lange Liste der Opfer von USB-Laufwerk-Angriffen einreihen können. Dies ist nur ein kleiner Überblick, denn es gab noch sehr viel mehr Vorfälle im Zusammenhang mit USB-basierten Angriffen.

Diese Art von Angriffen hat nie wirklich aufgehört. Für einen guten Überblick über die meisten USB-Angriffe lohnt sich ein Blick auf das 2017 veröffentlichte Papier einiger Forscher der Ben-Gurion-Universität.

Wie man sich gegen verseuchte Geschenke wehrt

Wir empfehlen einen proaktiven Ansatz: Wir sollten die Benutzer darauf aufmerksam machen, wie bösartige USB-Geräte Systeminfektionen und Datenverluste verursachen können, und ihnen beibringen, wie sie diese Bedrohungen vermeiden können. Bösartige USB-Sticks sind von außen nicht zu erkennen. Ganz gleich, ob sie auf einer Konferenz verschenkt oder an einem öffentlichen Ort gefunden werden, es ist wichtig, mit ihnen vorsichtig umzugehen, denn jeder unbekannte USB-Stick ist potenziell gefährlich.

Die Schulung der Mitarbeitenden und ihre Sensibilisierung für die möglichen Risiken ist heutzutage eine Notwendigkeit.

Eine Möglichkeit besteht natürlich darin, USB-Sticks überall im Netzwerk zu sperren, so dass jedes USB-Medium einen Schafdip-Rechner passieren muss. Dies lässt sich mit den meisten Endpunkt-Sicherheitssoftwareprogrammen leicht bewerkstelligen. Eine weitere Möglichkeit ist das Whitelisting bestimmter firmeneigener Geräte.

Verfügt ein Unternehmen über eine spezielle Scan-Station, eine so genannte "sheep dip machine", sollten alle unbekannten USB-Medien dort zur Prüfung hinterlegt werden, bevor sie an andere Systeme angeschlossen werden. Der Zweck einer solchen Maschine ist es, den USB-Stick zu analysieren und zu dekontaminieren, um das Informationssystem des Unternehmens vor möglicher Malware zu schützen. Nach der Dekontaminierung ist es ratsam, eine Lösung zu verwenden, die den USB-Stick verschlüsselt, wenn er zum Speichern und Transportieren von Daten verwendet wird. Das Verschlüsselungssystem sichert alle Dateien und persönlichen Informationen, indem es sie für jeden, der den USB-Stick stehlen könnte, unlesbar macht. Es gibt sogar einige Hochsicherheits-Sticks mit integrierter Hardware-Verschlüsselung, die allerdings in der Regel etwas teurer sind.

Natürlich schützen die Sicherheitsprodukte von G DATA vor allen USB-Schädlingen, auf die wir gestoßen sind. Interessant ist auch die Tatsache, dass G DATA für den BAD USB-Angriff ein separates Modul in alle Endgeräte integriert hat, um die Geräte zu schützen.

Angriffe mit USB-Sticks sind nach wie vor Realität und können alle Branchen betreffen. Angesichts der anhaltenden Beliebtheit und Nutzung von USB-Laufwerken sowie der Ausbreitung des IoT und anderer vernetzter Geräte ist die Verringerung des Risikos von Angriffen auf USB-Geräte wichtig für die Cybersicherheit eines jeden Unternehmens.