Eigentlich hat David schon seit einer Stunde Feierabend. Trotzdem sitzt er noch immer an seinem Rechner und hämmert eine Bestellung nach der anderen ins CRM-System. Die Vertriebsabteilung von “Elektromotorenbau Schmidtke und Kleiner” hat ganze Arbeit geleistet und Neukunden aquiriert – und das macht sich bemerkbar. Es ist zudem auch noch Monatsanfang und da schicken Kunden gerne mal all ihre aufgestauten Bestellungen rein, die ins neue Monatsbudget gebucht werden sollen. Und das tun sie mit Vorliebe kurz vor Feierabend. Seufzend öffnet David die nächste Mail, während er sich schwört, nur noch diese zu bearbeiten – der Rest hat dann einfach Pech und muss bis morgen warten. „So dringend braucht kein Mensch Elektromotoren. Und außerdem gehen Lieferungen sowieso frühestens morgen Mittag raus. Heute passiert da eh nichts mehr“, denkt David. Mechanisch öffnet er die Mail und den Dateianhang. Excel öffnet sich langsam und David rollt mit den Augen – eigentlich sollen die Kunden ihre Bestellungen direkt in dem Mail-Text schreiben. Einige Kunden ignorieren diese Bitte jedoch konsequent, und so dauert das Übertragen der Bestellungen in so einem Fall dreimal so lange. Jetzt streikt auch noch Excel und meckert über irgendeine Funktion, die erst aktiviert werden muss. „Ja, dann mach halt!“ brummt David halblaut vor sich hin und klickt auf die Meldung. Doch die Excel-Tabelle bleibt leer. „Na super, jetzt darf ich dem Kunden die Bestellung erst noch aus der Nase ziehen…“ denkt sich David und wechselt ins Mailprogramm, um eine seiner Standardmails als Antwort zu versenden. „Leider können wir die von Ihnen übersandte Bestellung auf unserer Seite nicht öffnen – bitte senden Sie uns die Artikelnummer und die gewünschte Anzahl.“ Plötzlich wird der Bildschirm schwarz und das E-Mailprogramm wird durch folgende Meldung ersetzt: „Your Data has been encrypted!“.

Damit ist Davids Arbeitstag abrupt beendet – und die Arbeit für die IT-Abteilung fängt an.

Sind Makros gefährlich?

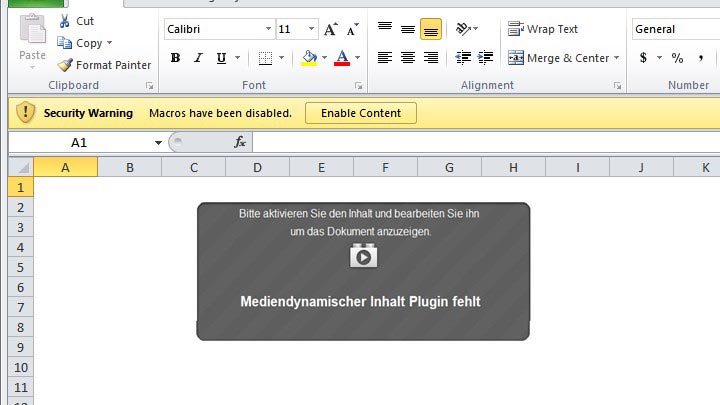

David hat ein Dokument geöffnet, das mit einem bösartigen Makro präpariert war. Solche Dokumente sind keine Seltenheit. Und mit der Rückkehr von Emotet ist dieser Aspekt erneut in den Fokus gerückt. Makros in Office-Dateien sind immer wieder Ausgangspunkt von Sicherheitsvorfällen. Diese Makros sind oft in gefälschten Versandbestätigungen, angeblichen Rechnungen und vermeintlichen Mahnungen enthalten. Die Mails selbst oder entsprechende Hinweise im Dokument sollen den Anwender davon überzeugen, Makros zu aktivieren, um bestimmte Funktionen freizuschalten, wie etwa die Bearbeitung von Dokumenten oder die Möglichkeit, das Dokument zu drucken.

Im Hintergrund werden in Wahrheit dann allerdings Skripte gestartet (oft VBA-Skripte, die ihrerseits wiederum z.B. Powershell aufrufen), welche eine Schadsoftware herunterladen und auf dem System installieren. Von Spionageprogrammen bis hin zu Ransomware ist hier alles möglich.

Makros sind bereits lange ein Problem

Makros in Office-Dateien sind immer wieder Ausgangspunkt von Sicherheitsvorfällen. Diese Makros sind oft in gefälschten Versandbestätigungen, angeblichen Rechnungen und vermeintlichen Mahnungen enthalten. Die Mails selbst oder entsprechende Hinweise im Dokument selbst sollen den Anwender davon überzeugen, Makros zu aktivieren, um bestimmte Funktionen freizuschalten, wie etwa die Bearbeitung von Dokumenten oder die Möglichkeit, das Dokument zu drucken.

Im Hintergrund werden in Wahrheit dann allerdings Skripte gestartet (oft VBA-Skripte, die ihrerseits wiederum z.B. Powershell aufrufen), welche eine Schadsoftware herunterladen und auf dem System installieren. Von Spionageprogrammen bis hin zu Ransomware ist hier alles möglich.

Kleine Richtlinie, große Wirkung

Mit einer Gruppenrichtlinie kann der Netzwerkadministrator jedoch sicherstellen, dass kein Nutzer die Möglichkeit hat, die schädlichen Mini-Programme zu starten.

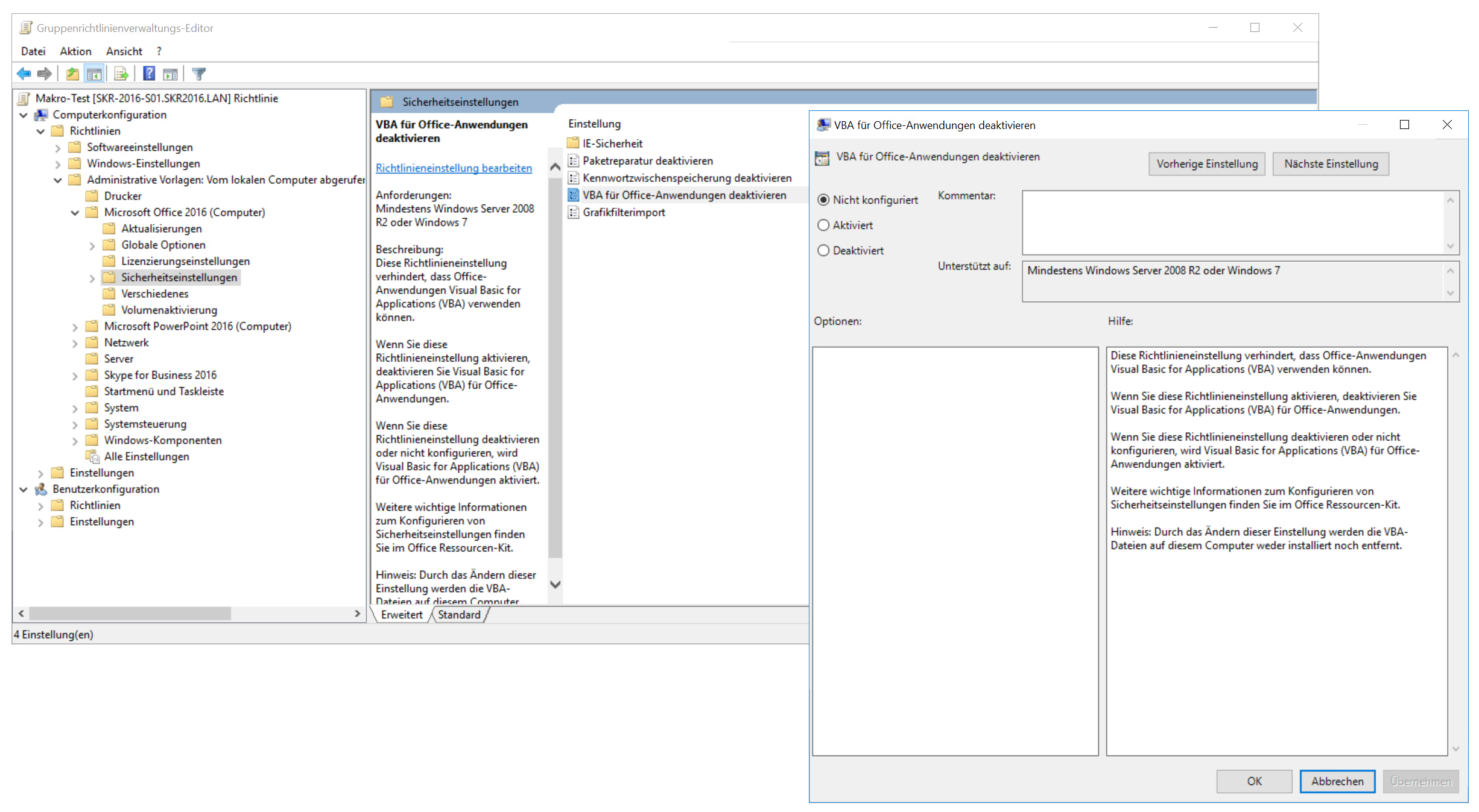

Die Optionen hierfür finden sich in der GPO-Konsole, unter Computerkonfiguration (oder auch Benutzerkonfiguration) / Richtlinien / Administrative Vorlagen / Microsoft Office 2016 / Sicherheitseinstellungen. Falls eine administrative Vorlage auf dem System noch nicht existiert: Auf der Microsoft-Webseite gibt es den passenden Download (Link öffnet sich in einem neuen Fenster). Mit der Option "VBA für Office-Anwendungen deaktivieren" werden alle VBA-Makros in MS Office global deaktiviert.

Hinweis: Diese Einstellung deaktiviert unterschiedslos alle VBA-Makros, selbst wenn im Folgenden signierte Makros erlaubt werden. Gibt es zwei GPOs zu einer Einstellung, dann greift grundsätzlich immer die restriktivere Richtlinie.

Was sollte man blockieren?

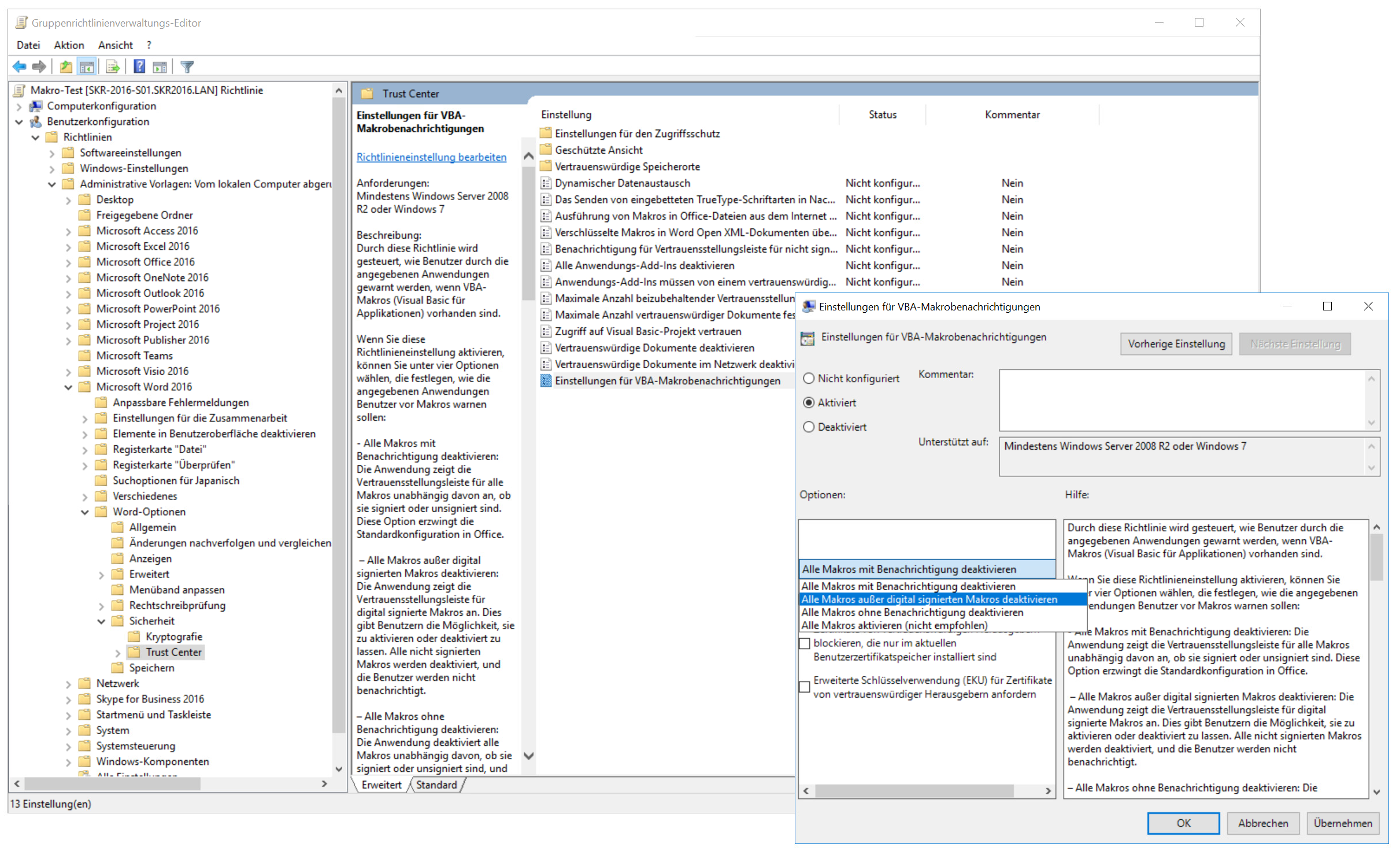

Die Option, die hier am meisten Sinn ergibt, ist „Alle bis auf signierte Makros blockieren“. Damit ist es unmöglich für Nutzer, Makros freizugeben, die nicht signiert sind – wie solche, die in den oben genannten Fake-Mails enthalten sind. Für den Fall, dass innerhalb des Unternehmens an einigen Stellen Makros erforderlich sind, sollten diese definitiv signiert sein, um die Sicherheit zu erhöhen. Es gibt auch die Möglichkeit, zusätzlich solche Makros zu deaktivieren, welche sich in Dokumenten aus dem Internet befinden; die entsprechende Option findet sich in den Vertrauenscenter-Einstellungen. Maßgeblich ist hier das Dateiattribut, welches die Sicherheitszone angibt. Diese ist in den erweiterten Datei-Eigenschaften gespeichert.

Achtung: Die GPO muss nach Erstellung noch für die gewünschten Nutzer bzw. Computer gesetzt werden!

Sichere Koordination von Makros

Falls Makros keinerlei Anwendung im Unternehmen finden, lassen sich VBA-Makros auch komplett deaktivieren. Hier sollten Administrator-Teams jedoch vor der Umsetzung dieser Maßnahme Rücksprache mit den betroffenen Nutzerinnen und Nutzern halten. Denn oft genug werden in Unternehmen Lösungen eingesetzt, die die IT-Abteilung nicht unbedingt auf der Rechnung hat. Und wenn dann hier aus heiterem Himmel plötzlich der Hammer fällt, entsteht eine Menge Chaos.

Office-Makros sind mittlerweile ein Klassiker unter den Einfallstoren für Schadsoftware. Kaum ein Unternehmen hat diesen jedoch in einer Form abgedeckt, die eine Ausnutzung erschwert. Am anderen Ende des Spektrums steht ein “Wildwuchs” an Makros, mit denen teilweise ganze Anwendungen umgesetzt sind. Sprich: Entweder kommen Makros überhaupt nicht zur Anwendung, sind aber auch nicht deaktiviert – oder sie werden extensiv genutzt, sind aber kaum abgesichert.

Viele Unternehmen haben die Atempause, die ihnen die erfolgreiche Polizeiaktion gegen die Betreiber von Emotet Ende Februar 2021 verschafft hat, nicht genutzt.

Makros zu deaktivieren, ergibt in einem Umfeld, in dem Makros überhaupt nicht eingesetzt werden, den meisten Sinn – und die Kosten für die Umsetzung ist nahezu Null. Dort, wo ein Betrieb nicht auf Makros verzichen kann, sollten ausschließlich signierte Makros zugelassen werden. Ein initialer Invest für eine entsprechende Public Key Infrastruktur (PKI) ist hier unvermeidlich, sofern sie nicht existiert. Doch bereits ein verhinderter Vorfall relativiert die Kosten sofort.

TL;DR

- Makros sind ein potenziell sehr mächtiges Werkzeug.

- Es wird in der Praxis relativ wenig für legitime Zwecke eingesetzt.

- Man kann Schadprogramme gut mit Makros kombinieren - und Kriminelle wissen das.

- Wer Makros nicht braucht, sollte sie deaktivieren.

- Für jede Anwendung, die VBA-Makros verwendet, ist eine eigene GPO erforderlich.

- Wer Makros komplett deaktiviert, sollte sich vorher erkundigen, ob sie irgendwo tatsächlich produktiv genutzt werden.