Cyberkriminelle wittern gerade ihre Chance, aus der Verunsicherung der Menschen Kapital zu schlagen. Dabei nutzen sie altbekannte und sehr wirksame Angriffsvektoren. Sie setzen Ransomware ein und verschlüsseln Daten, um Lösegeld zu fordern. Anwender sollten höchste Vorsicht walten lassen, wenn sie eine E-Mail in ihrem Postfach finden, die etwa neue Corona-Tracker oder günstige Atemschutzmasken versprechen.

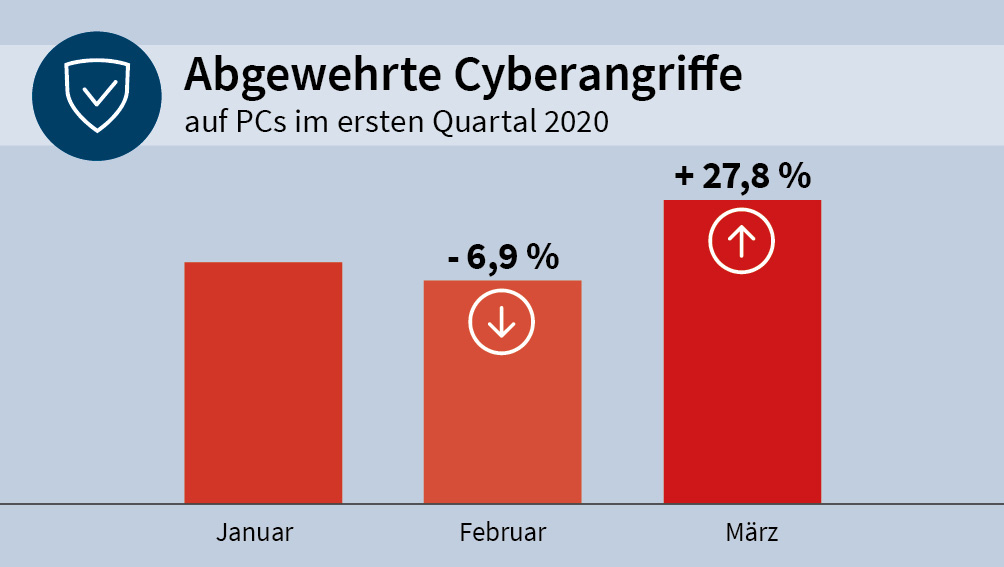

Die Bedrohungsanalyse von G DATA CyberDefense zeigt: Die Anzahl der verhinderten Infektionen ist im März 2020 im Vergleich zum Vormonat um rund 30 Prozent angestiegen. Dabei fällt der Anstieg bei den Privatkunden noch viel stärker aus: Hier stieg die Zahl der abgewehrten Angriffsversuche um 46 Prozent. Dieses enorme Wachstum hängt auch damit zusammen, dass die Menschen mehr Zeit zu Hause verbringen und dabei häufiger mit privaten Geräten online sind, um beispielsweise die aktuelle Nachrichtenlage zu checken oder im Onlineshop Waren zu bestellen. Privatrechner sind oft weniger gut abgesichert als Computer in Unternehmensnetzwerken.

Cyberkriminelle nutzen verschiedene Möglichkeiten, um sich die bestehende Verunsicherung der Corona-Krise zunutze zu machen. So lotsen sie Menschen zu gefälschten Webseiten oder Apps rund um das Corona-Virus, die dann Ransomware installieren und den Rechner sperren. Oder die Betrüger fälschen Corona-Soforthilfe-Internetseiten, um persönliche Daten wie etwa Kontoverbindungen abzugreifen und diese selbst für betrügerische Zwecke zu nutzen.

Das Gießkannenprinzip hat ausgedient

Ein genauer Blick auf die Daten unserer Analyse zeigt, dass sich die Angriffsmethoden und Tricks der Kriminellen etabliert haben. Ein Großteil der Schadsoftware ist bereits seit mehreren Jahren im Einsatz, verrichtet aber immer noch sein zerstörerisches Werk, weil Kriminelle sie mit Packern unkenntlich machen. Verändert haben sich allerdings die Ziele der Angreifer: Weg von Privatkunden hin zu Unternehmen. Gleichzeitig suchen sie sich ihre Opfer gezielt aus, um ihren Profit zu maximieren.

Unternehmen sind also auch in der aktuellen Corona-Pandemie ein attraktives Angriffsziel für Kriminelle. Da viele Firmen gerade mit wirtschaftlichen Schwierigkeiten kämpfen, steigt das Risiko deutlich, bei einer Ransomware-Attacke enormen finanziellen Schaden zu erleiden. Denn gerade jetzt haben die Lösegeldforderungen das Potential, ein Unternehmen in den Ruin zu treiben. Hinzu kommt: Durch den Umzug ins Homeoffice hat die Komplexität der Netzwerke in vielen Unternehmen zugenommen. Die Sicherheit ist aber nicht in dem gleichen Maße gewachsen, insbesondere wenn etwa der Terminalserver oder Sharepoint frei im Internet verfügbar sind, um die Business Continuity zu sichern.

Die Zeit der großflächigen Angriffe wie Wannacry oder NotPetya scheint der Vergangenheit anzugehören. Wie trickreich Cyberkriminelle vorgehen, zeigen etwa die Attacken durch Emotet, die Allzweckwaffe der Angreifer. Zuletzt sind nicht nur Unternehmen, sondern auch Behörden einem Emotet-Angriff zum Opfer gefallen. Die öffentlichen Verwaltungen haben nicht nur wertvolle, in der Regel personenbezogene Daten, sondern oft auch veraltete und schlecht gesicherte Netzwerke. Hier haben Angreifer ein leichtes Spiel.

Gerade kleinere IT-Abteilungen in Unternehmen haben zu Beginn der Coronakrise die Infrastruktur für die Homeoffice-Situation eilig aufgebaut – Dem Thema IT-Sicherheit haben sie dabei wenig Beachtung geschenkt. Dieses Versäumnis müssen sie nun nachholen, wo klar wird, dass die Homeoffice-Phase länger als gedacht dauert. Das zieht Ressourcen aus dem wichtigen Bereich der Überwachung und Pflege von Security-Infrastruktur ab. Cyberangriffe könnten in der derzeitigen Situation noch später erkannt werden, als in normalen Zeiten. Die Erfahrungen in der Vergangenheit haben gezeigt, dass es meist deutlich mehr als 180 Tage gedauert hat, bis ein Angreifer im Netzwerk bemerkt wurde.

„Wer von zu Hause arbeitet, sollte immer daran denken, dass der Dienstcomputer mit dem Firmennetz verbunden ist“, warnt Berghoff. Noch kritischer sei es, wenn die Anwender ihren privaten Rechner nutzen, um im Firmennetzwerk zu arbeiten. Denn Privatrechner können nicht einfach durch Gruppenrichtlinien oder andere Maßnahmen der IT zentral abgesichert werden – das Risiko für Infektionen steigt. „Im Homeoffice gelten die gleichen Regeln, wie für die Arbeit im Büro: Keine unbekannten Wechselmedien anschließen, keine verdächtigen Links anklicken, Rechner beim Verlassen sperren und Vorsicht beim Öffnen von Mailanhängen. Denn Phishing-Mails kommen auch im Postfach zu Hause an. Natürlich sollte auf allen Rechnern eine aktuelle Sicherheitslösung installiert sein“, so Berghoff weiter.

Besonders aktiv: GuLoader und Trickbot

Es zeigt sich, dass die Angreifer zurzeit bereits bewährte und bekannte Malware nutzen. So ist etwa GuLoader sehr aktiv. Das Malware-Downloadprogramm setzen Cyberkriminelle ein, um Remote Access Trojaner oder Informationstealer wie beispielsweise Agent Tesla, Formbook, Lokibot, Remcos RAT, Netwire RAT, Arkei/Vidar Stealer zu verbreiten. Bekannte Varianten nutzen Links zu Google Drive, Onedrive oder ufile.io, um das Schadprogramme zu laden.

Des Weiteren haben die Virus-Analysten von G DATA verstärkte Trickbot-Kampagnen entdeckt. Den ehemaligen Banking-Trojaner haben Cyberkriminelle stetig weiterentwickelt, sodass er auch heute noch großen Schaden anrichtet. Als modularer Trojaner verfügt er über Fähigkeiten, die Angreifer für andere Zwecke nutzen könnten. So ist er in zahlreichen Fällen ein Bestandteil von aktuellen Emotet-Angriffen. Während das Schadprogramm dabei als Türöffner fungiert, liest Trickbot wichtige Informationen wie Anmelde- oder Wirtschaftsinformationen aus. Erst dann erfolgt die eigentliche Ransomware-Attacke mit Ryuk, der sämtliche Daten und Back-ups verschlüsselt. Ihre Lösegeldforderungen passen die Angreifer an die wirtschaftliche Leistungsfähigkeit des Opfers an.

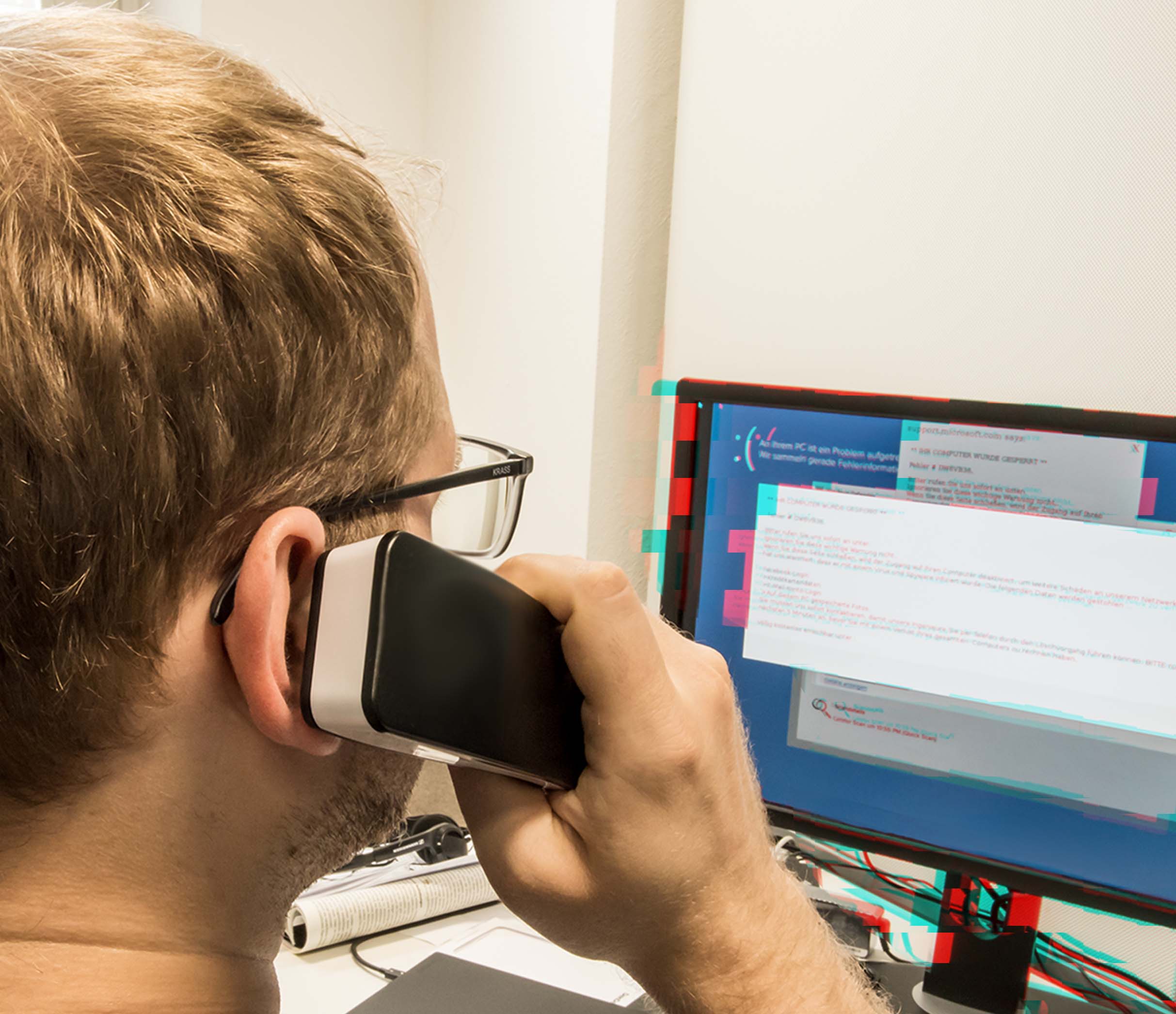

Alte Maschen, neue Schäden: Tech Supports Scams

Eine weitere Masche der Betrüger sind nach wie vor Tech Support Scam. Dabei geben sich Kriminellen in Telefonanrufen oder Mails, durch Pop-up-Fenster oder Website-Weiterleitungen als Mitarbeiter von Technologiefirmen, zum Beispiel Microsoft aus, um das Vertrauen der Betroffenen zu gewinnen. Unter dem Vorwand vermeintlicher Computerprobleme, Cyberrisiken oder notwendiger Updates versuchen sie dann, sensible Daten wie Kreditkarteninformationen und Passwörter von den Opfern zu stehlen. Insbesondere nach dem Support-Ende großer Software-Versionen wie zuletzt Windows 7 versuchen Kriminelle vermehrt, daraus Profit zu schlagen.

Fazit: Keine Entspannung in Sicht

Insbesondere in Krisenzeiten müssen Nutzer noch wachsamer sein, als sonst, und IT-Verantwortliche müssen der IT-Sicherheit ein besonderes Augenmerk widmen. Denn solche Situationen nutzen Cyberkriminelle für ihre Angriffe und Betrügereien aus und schlagen daraus Profit. Wenn Sie nicht nur auf eine zeitgemäße Endpoint-Protection-Lösung setzen, sondern auch aufmerksam in den digitalen Kanälen agieren, können Sie Ihr Unternehmen wirkungsvoll vor Schäden schützen. Insbesondere die Unternehmen, die im Zuge der Corona-Krise ihre Mitarbeiter ins Homeoffice geschickt haben, müssen noch ihre Hausaufgaben erledigen. Denn anstelle provisorischer Lösungen bedarf es nun eines dauerhaften und vor allen Dingen sicheren Ansatzes für die IT-Infrastruktur.