Welche Ransomware-Familien sind zurzeit besonders aktiv?

Zurzeit ist STOP Ransomware sehr aktiv – mit weitem Abstand vor allen anderen Malware-Familien. Fast 70 Prozent der Ransomware-Infektionsfälle lassen sich laut unseren Erkenntnissen STOP Ransomware zuordnen. Weiterhin sind auch Dharma, Phobos, Sodinokibi und GlobeImposter 2 sehr verbreitet, aber der Unterschied zu STOP Ransomware ist gewaltig – dazwischen liegen Welten. Ein Ende der Angriffswelle ist zurzeit nicht in Sicht. Jeden Tag entdecken wir 1 bis 3 neue Varianten.

Woher hat der Schädling eigentlich seinen Namen?

Den Namen STOP/DJVU hat diese Ransomware von den ersten bekannt gewordenen Varianten, welche die Dateiendungen .stop und .djvu verwendeten. Sofern die Ransomware ihren Namen nicht in die Erpressernachricht schreibt, wird sehr häufig die Dateiendung als Name verwendet, weil die betroffenen Nutzer üblicherweise nach der Endung im Internet suchen.

Was macht STOP Ransomware denn besonders gefährlich?

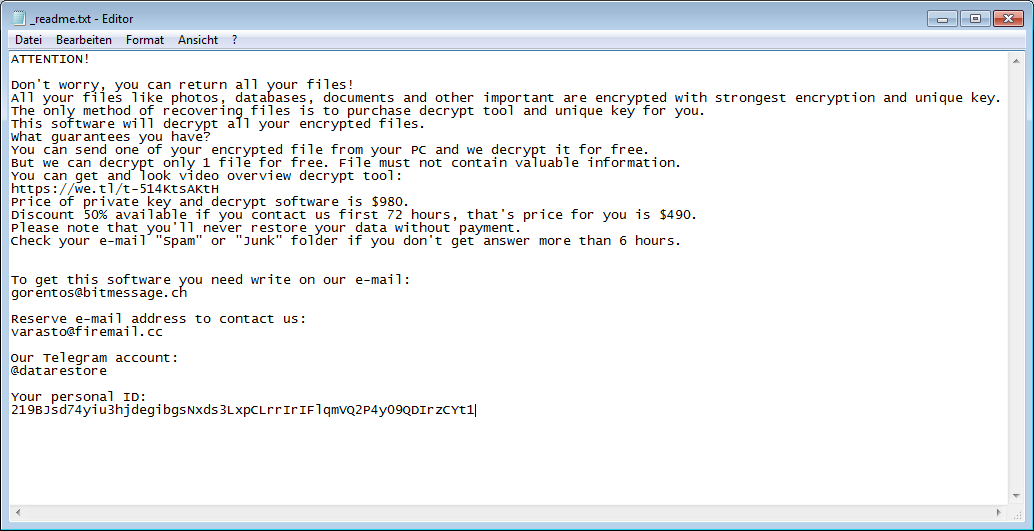

Die Entwickler dieser Malware vertreiben STOP Ransomware als Ransomware-as-a-Service (RaaS). Sie ist zurzeit sehr populär. RaaS bedeutet, dass Kriminelle die Malware nach eigenen Wünschen konfigurieren können. Typischerweise haben sie die Möglichkeit, eigene Dateiendungen anzugeben, die zu verschlüsselnden Dateien und Höhe der Lösegeldforderung festzulegen und auch eine spezifische Kontakt-E-Mail-Adresse zu hinterlegen. STOP Ransomware nutzt mit jeder Variante neue Endungen für die verschlüsselten Dateien. Beispiele sind: .stop, .toec, .leto, .neka, .coot, .nols oder .kuub. Die Konfigurationsmöglichkeiten erschweren für Betroffene die Identifizierung der Ransomware-Familie, weil Verwechslungsgefahr zu anderer Ransomware besteht, falls diese dieselben Dateiendungen verwendet.

Greift STOP Ransomware gezielt Unternehmen oder Privatpersonen an?

In fast allen Fällen sind Privatpersonen von STOP Ransomware betroffen, weil der Hauptverbreitungsweg illegale Softwaredownloads, Cracks für Windows oder Microsoft Office Produkte und Adware-Bundles sind. Sie ist eine Malware für den Massenmarkt. Das unterscheidet sie deutlich etwa von Ryuk, die meist gezielt Unternehmensnetzwerke verschlüsselt. Letztlich hängen die Zielgruppen aber immer von den jeweiligen Personen ab, die STOP Ransomware einsetzen.

Wie läuft ein Angriff mit einer Ransomware ab?

Das hängt stark von dem Angriffsweg ab. Zum Beispiel können Angreifer Systeme mit unsicher konfiguriertem RDP ausnutzen, indem sie häufig verwendete Passwörter und Nutzernamen ausprobieren. So können sie in das System eindringen und anschließend darauf Ransomware ausführen. Mit Exploitkits, die Kriminelle ebenfalls als Service kaufen können, definieren sie vorab die Verbreitungswege und damit auch den Ablauf des Angriffs.

Das können Exploitkits sein, die via E-Mail infizierte Word-Dokumente versenden. STOP Ransomware verschlüsselt beispielsweise Office-Dokumente, Bilder- und Video-Dateien sowie PDF-Dateien. Ausführbare Dateien verschont die Schadsoftware. Es geht den Angreifern nicht darum, systemrelevante Dateien zu verschlüsseln, sondern wichtige Kundendaten unbrauchbar zu machen – solange, bis die Anwender Lösegeld zahlen. Darüber hinaus modifiziert STOP Ransomware die HOSTS-Datei, so dass sie den Zugriff auf bleepingcomputer.com blockiert. Das ist die Seite schlechthin, bei der Opfer von Ransomware-Infektionen kompetente Hilfe finden. Die Seite bietet unter anderem Decrypter an.

Lassen sich befallene System kostenfrei entschlüsseln?

Eine Entschlüsselung ist zurzeit nur in bestimmten Fällen möglich. Emsisoft bietet einen Decrypter an. STOP Ransomware kontaktiert einen Command-and-Control-Server, wenn sie ausgeführt wird. Ist dieser aber nicht erreichbar, weil etwa die Internetverbindung spinnt, dann nutzt STOP Ransomware einen Offline-Schlüssel. Sobald der Schlüssel von Malware Analysten aus der jeweiligen STOP-Variante extrahiert wurde, können davon betroffene Systeme mit Emsisofts Decrypter entschlüsselt werden. Ob die Möglichkeit der kostenlosen Entschlüsselung besteht, kann man an der User-ID erkennen. Wenn diese auf „t1“ endet, hat die Ransomware einen Offline-Schlüssel verwendet und die Daten sind möglicherweise durch Emsisofts Decrypter kostenlos entschlüsselbar.

Wie können Anwender denn eine Attacke durch STOP Ransomware vermeiden?

Die Erfahrungen zeigen, dass unsere DeepRay-Technologie STOP Ransomware sehr gut erkennt. Unternehmens- und Privatkunden sollten diese Technologie also unbedingt in ihrer Software aktivieren. Unsere Kunden sind also sehr gut geschützt.

Ansonsten gelten natürlich die altbekannten Sicherheitshinweise: Aktuelle Sicherheitspatches auf dem System installieren. Bei der Antiviren-Software sollten stets die Signaturen up-to-date sein und natürlich sind auch regelmäßige Backups wichtig. Die verhindern natürlich keinen Angriff, aber man muss nicht auf die Lösegeldforderung eingehen, wenn die Daten verschlüsselt sind. Wichtig ist, dass Backups immer in einem Bereich gespeichert werden, der nicht dauerhaft mit dem Netzwerk verbunden ist. Sonst verschlüsselt STOP Ransomware auch diese Daten. Und im Falle von STOP Ransomware gilt insbesondere: Finger weg von Software-Cracks und illegalen Software-Downloads.