Ende 2018 hat G DATA die DeepRay-Technologie veröffentlicht. Der Gedankengang hinter DeepRay: Cyberkriminelle nutzen typischerweise immer wieder dieselben Malware-Kerne. Um diese vor Erkennung zu schützen, werden diese mit einer Art äußeren Hülle - sogenannten Cryptern oder Packern - ummantelt. Erst im Arbeitsspeicher wird der eigentliche Malware-Kern entpackt. Der Ansatz von DeepRay ist, die Anwesenheit einer äußeren Hülle mit einem neuronalen Netz zu erkennen. Die Präsenz einer äußeren Hülle reicht aber noch nicht aus, um auf tatsächliche Schadwirkung zu schließen - auch legitime Software verwendet manchmal vergleichbare Methoden, zum Beispiel im Kontext von Kopierschutzsystemen. Deshalb führt DeepRay nach der Erkennung einer äußeren Hülle eine Tiefenanalyse des Speichers durch, um bekannte Malware-Kerne zu erkennen.

Dabei geht es vor allem darum, das Geschäftsmodell der Cyberkriminellen zu stören: Der Austausch der äußeren Hülle ist aus Angreifersicht relativ günstig. Bei traditionellen signaturbasierten Erkennungsmethoden muss jede Hülle einzeln erkannt werden, was aus Sicht traditioneller AV-Hersteller ein teurer Prozess ist. Die Angreifer sind also klar im Vorteil. Bei DeepRay hingegen müssen Angreifer zur Vermeidung der Erkennung immer wieder ihren Malware-Kern verändern - was für die Angreifer ein aufwändiger Prozess ist. Vorteil G DATA!

Nach mehr als einem halben Jahr wird es Zeit, Bilanz zu ziehen: Hat sich DeepRay auch in der Praxis bewährt?

Trends und Tendenzen

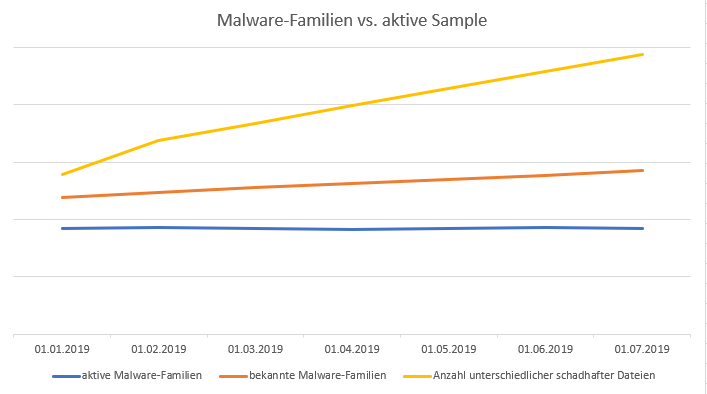

Viele Veröffentlichungen im Bereich Malware-Analyse sprechen von exponentiellem Wachstum an Schadsoftware. Die Sicherheitsforscher bei G DATA haben jedoch schon länger vermutet: Die Anzahl der gleichzeitig aktiven Familien bleibt relativ konstant, die Anzahl neuer Malware-Familien steigt leicht und lediglich die Anzahl an Malware-Dateien steigt exorbitant. Dieses Schaubild stellt die Theorie anschaulich dar:

Tatsächlich lässt sich nach einem halben Jahr DeepRay sagen: Während unsere Analysten über 200 individuelle Familien kennen und verfolgen, sind nur ungefähr 80 dieser Familien zu einem beliebigen Zeitpunkt aktiv. Dies bestätigt die Annahmen, die unsere Forscher im Vorfeld der Entwicklung getroffen haben. Über einige wenige dieser Familien wird dann in größeren Medien berichtet, hierzu gehören dann beispielsweise einzelne Ransomware-Familien wie GandCrab oder Trojaner wie Emotet.

Wirkungsweise ist mehrfach gestaffelt

Insgesamt hat DeepRay als Schutztechnologie der letzten Verteidigungslinie der G DATA Produkte im ersten Halbjahr 2019 beinahe 2000 unterschiedliche, neue Angriffsarten erfolgreich verhindert. Die Wirkungsweise unserer proaktiven Schutzkomponenten ist dabei mehrfach gestaffelt: Auf dem Endpunkt, auf dem die proaktive Schutzkomponente auslöst, schützt sie zuverlässig vor weiteren Schäden an der Infrastruktur des betroffenen Nutzers. Anschließend werden jedoch die Schadmerkmale der Malware an die G DATA Cloud übertragen und die Schutzwirkung dort abgebildet. Das bedeutet, dass nach durchschnittlich acht Minuten Schadsoftware auf allen weiteren Clients nicht zur Ausführung kommen kann, da bereits ein Cloud-Update zur Verfügung steht, das die Ausführung erfolgreich verhindert. Aus diesem Grund kommt der DeepRay-Schutz meistens nur bei einem Kunden zum Tragen, zeitlich darauf folgende Infektionen werden bereits über die Cloud und auch über unsere G DATA CloseGap-Engine zuverlässig verhindert. Dabei zeigt sich, dass im Durchschnitt das 75-Fache an nachgelagerten Anfragen an andere Schutzmodule im Verhältnis zu DeepRay-Erkennungen erfolgt.

An einem Tag liegt bei ungefähr 5% unserer Malware-Anfragen in der G DATA SecurityCloud eine DeepRay-Erkennung zugrunde. Auch wenn wir unsere Erkennungen anschließend sowohl auf Cloud als auch auf Engine-Signaturen übertragen, ist die Cloud natürlich durch die schnelle Verfügbarkeit deutlich schneller und verhindert gerade bei schnelllebigen Malware-Kampagnen die Ausführung, während signaturbasierte Engines erst auf ein Update durch uns und den Kunden warten müssen.