G DATA Analysten haben eine neue Sicherheitsgefahr in Word-Dokumenten entdeckt. Diese werden derzeit vermehrt per E-Mail an Nutzer geschickt, Anwendern werden Korrekturen von Rechnungen oder Gutschriften versprochen, dazu sollen sie allerdings ein angehängtes Word-Dokument öffnen. In diesem Dokument findet sich Schadcode, der zur Installation der bekannten Malware Emotet führt und einen Rechner für die Installation weiterer Malware vorbereitet.

Die entsprechenden Mails werden unter falschem Namen gesendet, häufig handelt es sich um Bekannte der potentiellen Opfer. Die Mailadressen sind allerdings nur oberflächlich gefälscht, ein Blick in den detaillierten E-Mailheader zeigt die ursprünglichen Absenderadressen. Ein konkretes Beispiel in den G DATA SecurityLabs hat die Betreffzeile „Zahlungsschreiben“.

Kaum sinnvolle Einsatzzwecke für Makros

Damit die Malware installiert werden kann müssen Nutzer allerdings der Ausführung von Makros zustimmen. Bei Dokumenten aus dem Internet sollte diese Option allerdings niemals gewählt werden, da es gerade für Privatanwender kaum sinnvolle Einsatzzwecke für die Makros gibt. In der aktuellen Kampagne sollen die Nutzer allerdings mit einem besonders perfiden Trick dazu gebracht werden, die aktiven Inhalte zuzulassen.

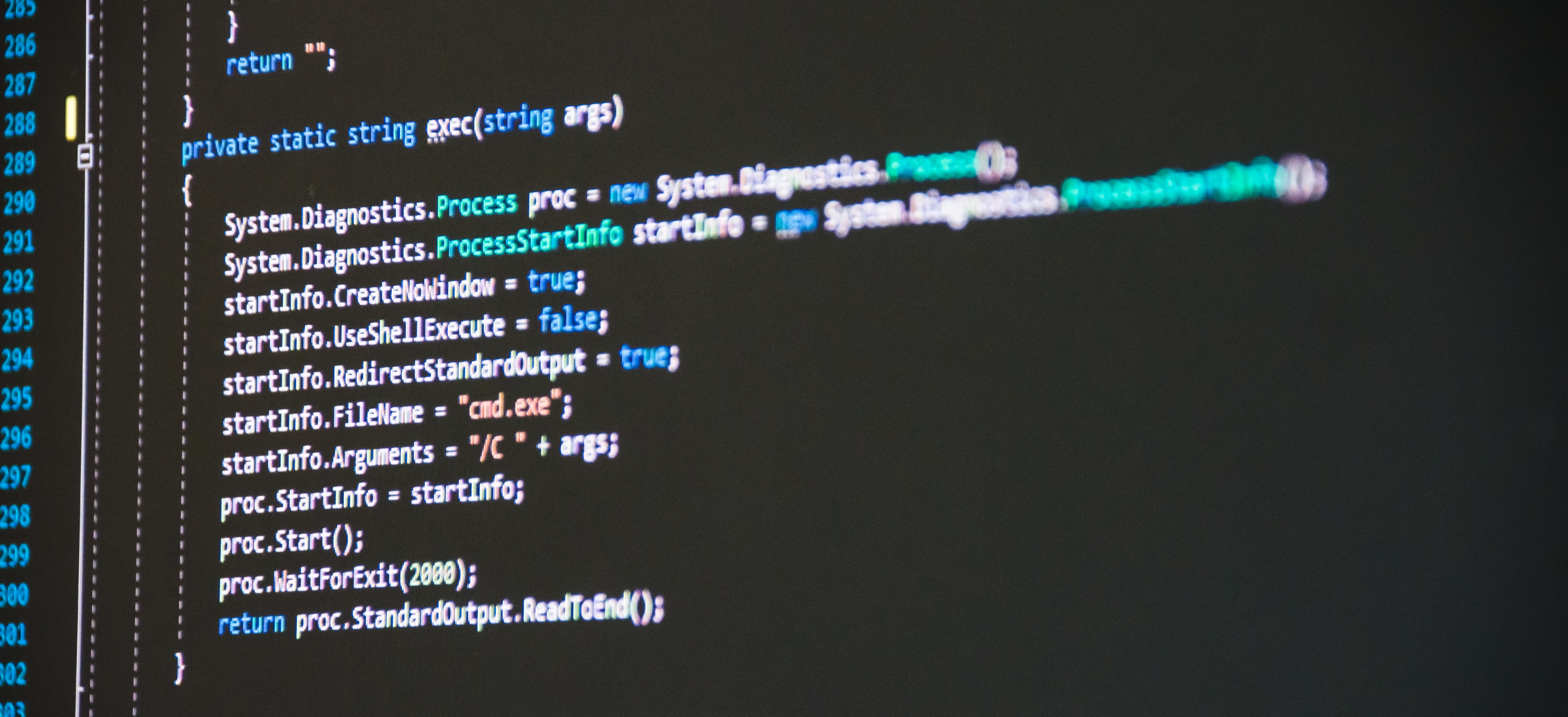

Denn das Dokument wird blau eingefärbt und es erscheint der Hinweis, dass die Datei mit einer Webversion von Office erstellt worden sei. Daher müssten Nutzer die aktiven Inhalte freischalten. Tun sie dies, öffnet das Makro im Hintergrund die Windows Powershell und lädt darüber weitere Malware nach. Zum Einsatz kommt hier Emotet. Über diesen Schädling haben wir im G DATA Security Blog schon mehrfach berichtet. Emotet kann sich dauerhaft auf einem System einnisten und öffnet dann eine Hintertür für die Installation weiterer Malware.

Auf dem Rechner wird dazu im Ordner für temporäre Dateien eine Exe-Datei erstellt, die drei zufällige Nummern als Namen hat. Außerdem versucht das System auf zufällig generierte URLs der Domains colexpresscargo.com, notehashtom.ir, corporaciondelsur.com.pe und farmasi.uin-malang.ac.id zuzugreifen. Vermutlich handelt es sich hier um unzureichend gesicherte eigentlich legitime Webseiten, die von den Kriminellen übernommen wurden.

G DATA Sicherheitstipps

G DATA Sicherheitslösungen erkennen bereits zahlreiche Varianten der Malware, etwa unter dem Namen VB.EmoDldr.12.Gen. Kriminelle entwickeln die Schaddateien allerdings in sehr kurzer Zeit weiter, so dass immer wieder neue Versionen in den Umlauf kommen. Neben der Installation einer Antivirenlösung sollten Nutzer daher stets folgende Regeln im Umgang mit E-Mails beachten:

- Unverlangt zugesendete E-Mails von fremden Personen sollten grundsätzlich kritisch beäugt werden, insbesondere wenn sie Anhänge enthalten

- Für Privatanwender gibt es kaum Einsatzzwecke für Makros und andere „aktive Elemente“. Diese sollten demnach ganz grundsätzlich nicht aktiviert werden. Auch im Unternehmenskontext gibt es nur begrenzte Einsatzzwecke für Makros, diese werden in der Regel nur in speziellen Formularen genutzt.

- Im Zweifelsfall gilt: Einfach kurz Nachfragen, ob die Mail tatsächlich vom entsprechenden Absender stammt. Ist dieser bekannt am besten fix persönlich Anrufen oder über einen Messenger nachfragen.

Informationen für Analystenkollegen:

SHA256: 18bf984f55b165527e4fa212bb339890259e44f6356bd8df712ba324c19874d0

MD5: e7dc239954041896e6ae74abd03ce15c