Worum geht es?

Die aktuelle Untersuchung beschäftigt sich explizit mit dubiosen Angeboten für sehr angesagte Marken-Sonnenbrillen – ganz speziell Ray-Ban und Oakley. Brillen dieser beiden Marken sind bei Spammern besonders beliebt und passend zur Jahreszeit sprießen die Angebote wie Pilze aus dem Boden. In den allermeisten Fällen erreicht die Werbung den Computernutzer völlig ungewollt, bzw. sie werden sogar unfreiwillig bei Facebook zu Werbeträgern gemacht.

Spam ist ohne Frage seit langer Zeit ein Thema für IT-Security Experten. Früher wurden Computernutzer nur durch ungewünschte E-Mails genervt, doch die Cyber-Kriminellen haben sich auch die neu entstandenen digitalen Kanäle zu Eigen gemacht. Schauen wir uns die verschiedenen Wege an, auf denen wir Werbung für fragwürdige Sonnenbrillen-Shops erhalten haben:

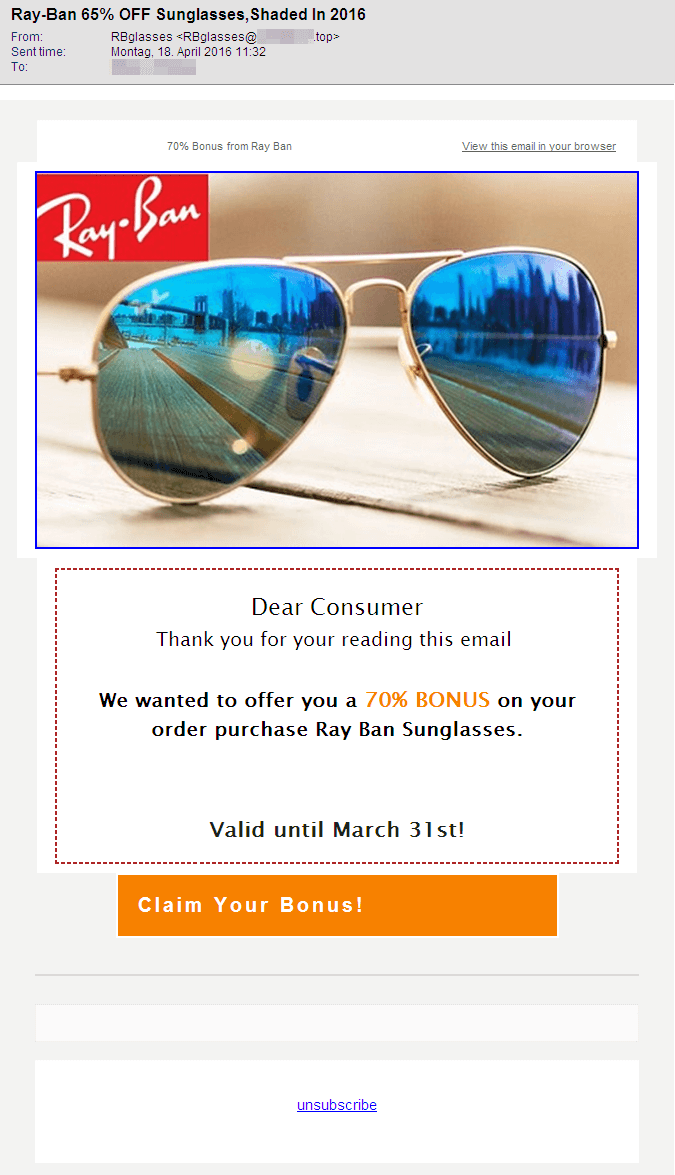

Der Klassiker: Die E-Mail

Die Bandbreite der Versprechungen ist erwartungsgemäß groß. In den untersuchten Mails werden uns Rabatte zwischen 65% und 85% für Sonnenbrillen versprochen. Keine der untersuchten E-Mails enthielt einen Anhang. Jede hatte jedoch Verweise auf Webshops, in denen die angepriesenen Brillen vermeintlich gekauft werden könnten.

Wie die Auswahl der Screenshots zeigt, ist das Design der E-Mails in der HTML-Ansicht durchaus unterschiedlich. Einige machen einen recht professionellen Eindruck und könnten optisch durchaus eine legitime Werbebotschaft der bekannten Marken sein. Andere sind dagegen eher trist und sollten dem Empfänger sofort negativ auffallen. Weitere Indikatoren für diesen Spam:

- Der Betreff der E-Mail stellt 65% Rabatt in Aussicht und der E-Mail Text dann schon 70%. Hier haben die Absender vermutlich Teile aus zwei Kampagnen miteinander verbunden und waren nicht aufmerksam bei den Texten.

- Der offiziell registrierte Markenname ist Ray-Ban. Die Schreibweisen in den E-Mails und auch auf den Webseiten sind dagegen teilweise abenteuerlich: Ray_Ban, Ray.Ban, RayBan, Ray Ban, RaYban, Ra y*ban…

- Die E-Mails enthalten häufig Angaben über die Gültigkeitsdauer einer Rabatt-Aktion, dieser ist aber schon beim Empfang der dubiosen E-Mails abgelaufen.

Sie alle haben eines gemeinsam: Sie beinhalten Links zu Webseiten dubioser Shops, auf die wir später im Zuge der möglichen Gefahren für den Nutzer eingehen wollen.

Im Web 2.0: Facebook Verlinkungen

Die Funktion, Freunde in einem Foto zu markieren (englisch: to tag), ist schon lange verfügbar. Facebook hat das Markieren inzwischen auch für Statusmeldungen freigegeben. Die Spammer machen sich diese Funktion zu Nutze. Dabei benutzen sie einerseits gehackte Facebook-Profile oder aber neue und nur für diesen Zweck angelegte Konten und auch umgewidmete Konten, die früher einem anderen Zweck dienten.

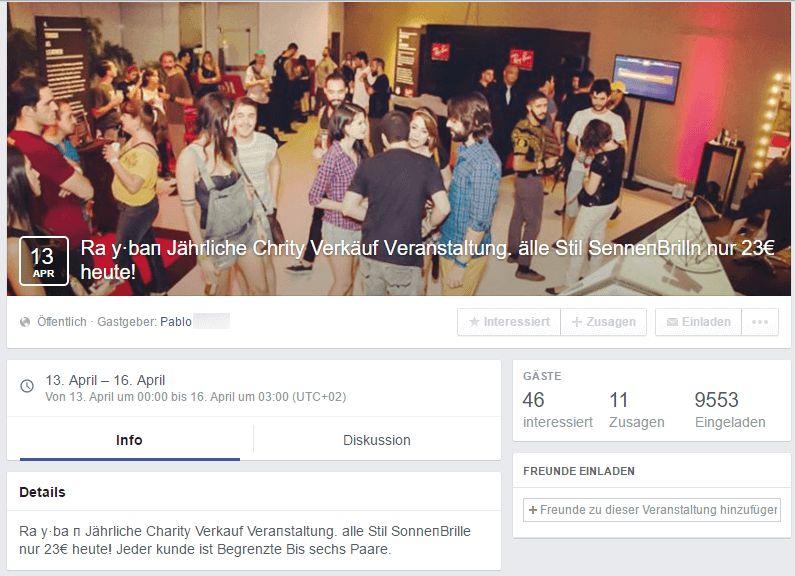

Beispiel 1 – Einladungen zu Veranstaltungen

Sie posten über ein Profil eine Veranstaltung mit Bildern und Infos zu Ray-Ban Lockangeboten und laden dann arglose Benutzer zu dieser Veranstaltung ein.

Wie in den Screenshots zu erkennen ist, wurde hier vermutlich ein Konto missbraucht, das lange Zeit inaktiv war – es sei denn, die Angreifer haben absichtlich alle Chronikeinträge bis auf den einen aus dem Jahr 2013 gelöscht. Insgesamt wurden 9.553 Personen zu dieser Veranstaltung eingeladen und es gibt tatsächlich Zusagen!

Der Zweck der Veranstaltung ist, die URL zu einem der dubiosen Shops publik zu machen und zu verbreiten. Die URL wird in den Beiträgen zu der Veranstaltung immer wieder angezeigt, wie der Screenshot (oben rechts) beweist. Die Veranstaltungen an sich sind nicht gefährlich für den Facebook-Nutzer, aber die Hintermänner können ihre mitunter gefährlichen Webseiten präsentieren.

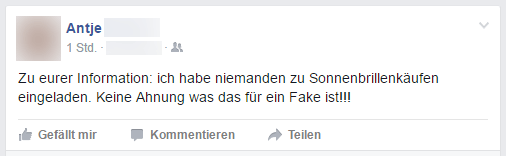

Benutzer, die den Missbrauch ihres guten Namens mitbekommen, informieren häufig sehr schnell ihre Freunde darüber und können nur hoffen, dass niemand auf die Masche hereingefallen ist:

Die Verbreitungswege für Veranstaltungseinladungen sind variabel:

| Clickjacking ist eine der Möglichkeiten. Dabei bauen die Initiatoren zum Beispiel unsichtbare Like-Buttons auf Webseiten ein, legen sie über einen legitimen Button und „zwingen“ den Nutzer so zu einem für die Bösewichte positiven Klick. Auch die tatsächlich organische Verbreitung von Person zu Person ist eine Verbreitungsmethode, die nicht vergessen werden darf. Eine andere Option sind „unsaubere“ Facebook-Applikationen: manchmal sei laut Veranstalter die Installation einer Facebook-App nötig, um bei einem Event teilzunehmen oder einem ähnlich angelegten Gewinnspiel zu gewinnen. Diese Masche nennt man auch Sharebaiting. Die angepriesene App verlangt in aller Regel vielfältige Rechte für das Social Media Konto des Benutzers und kann dann neuen Spam an Freunde und Freundesfreunde verteilen - der digitale Schneeball rollt weiter und wird größer. |

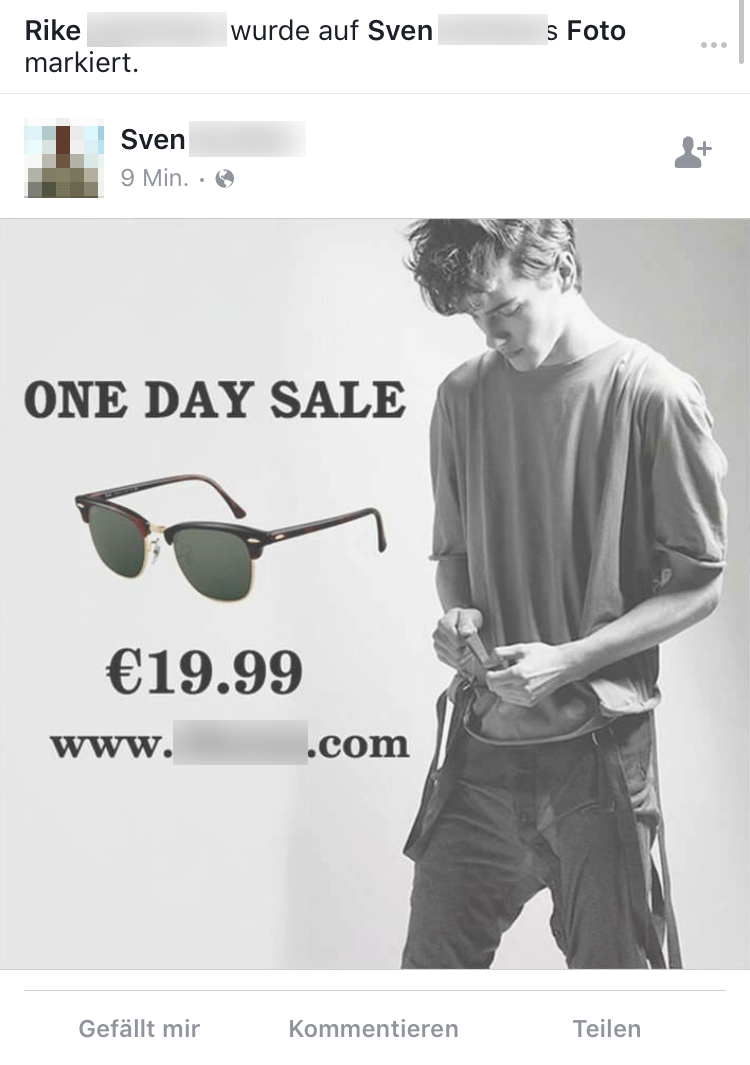

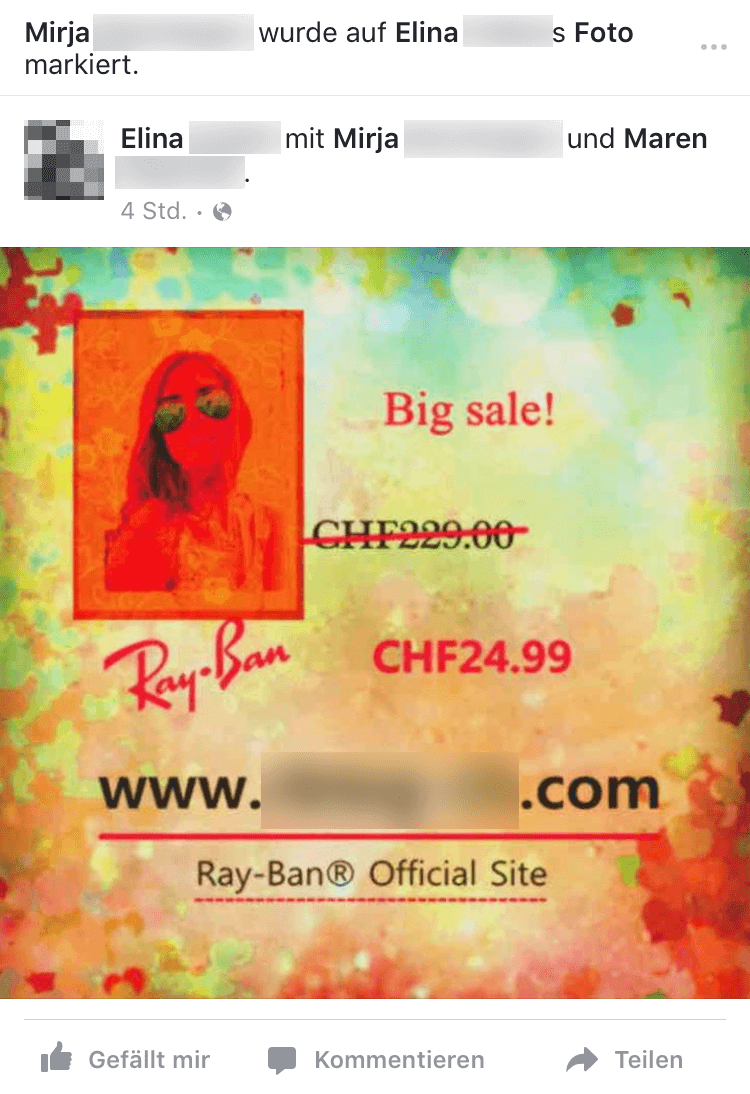

Beispiel 2 – Markierungen auf Fotos

Sie knacken das Konto eines vorhandenen Facebook-Users und posten in seinem Namen die aufdringlichen Werbebilder. Dazu markieren sie auch die Personen in der Freundesliste mit sogenannten Tags, denn eine Empfehlung eines Freundes ist bekanntlich viel vertrauenswürdiger, als eine Empfehlung von Fremden. Um nicht direkt aufzufallen, markieren die Spammer dann meist nur ein paar wenige Freunde, was die Werbung noch authentischer machen soll. Außerdem könnte die Benutzung von nur wenigen Tags eventuelle Spam-Schutzmechanismen des Portals weniger aggressiv agieren lassen.

Die bunten Bilder und unverschämt niedrigen Preise sollen die markierten Personen dazu verleiten, die angegebenen Webseiten zu besuchen und dort einzukaufen.

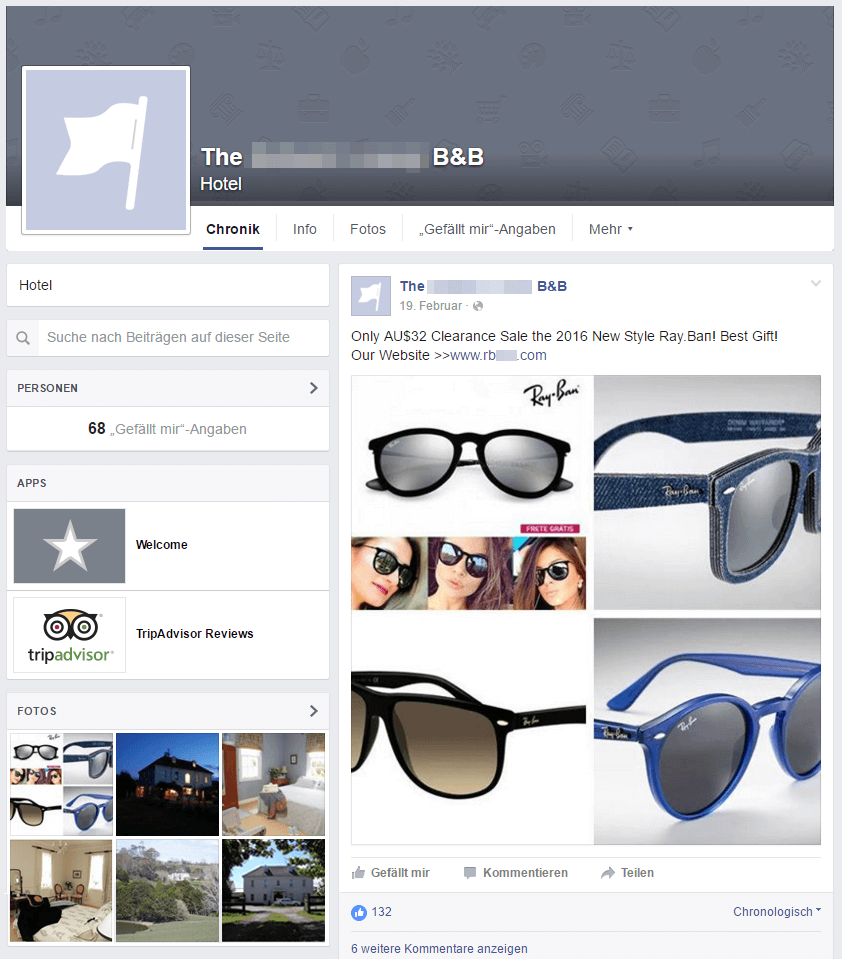

Beispiel 3: Posts in der Chronik

Auch hier gibt es zwei Möglichkeiten der Verbreitung: Angreifer können Konten anlegen und dann in Chroniken Nachrichten hinterlassen, in denen das Posten nicht reglementiert ist. Außerdem können Angreifer das Konto eines Facebook Benutzers oder gar einer Facebook Seite hacken und dann Werbungen auf die Chronik des gehackten Kontos stellen oder aber auch in dessen Namen in fremde Chroniken posten. Die Variante mit dem Hack ist einem neuseeländischen Hotel passiert, dessen Facebook-Auftritt plötzlich für mehrere Wochen unfreiwillig dubiose Werbungen geteilt hat und dafür sogar 132 Likes kassierte – das sind mehr Likes für den eingeschleusten Beitrag als für die eigentliche Seite!

Werbungen per SMS und (Instant) Messenger

US-Amerikaner erlebten im Sommer 2014 eine erwähnenswerte Welle dieser Art von Spam zur modischen Eye Wear. Besonders der Apple Dienst iMessage wurde damals von Spammern mit Hilfe von kurzen Skripten missbraucht. Die Versender konnten an einem Mac schnell Code schreiben, um gefühlt jedem Benutzer eine Lock-Nachricht zukommen zu lassen. Der iMessage Dienst gibt noch vor dem Absenden einer Nachricht an eine Telefonnummer oder E-Mail Adresse Rückmeldung darüber, ob der Empfänger für iMessage registriert ist. Das führt zu einer sehr hohen Trefferquote!

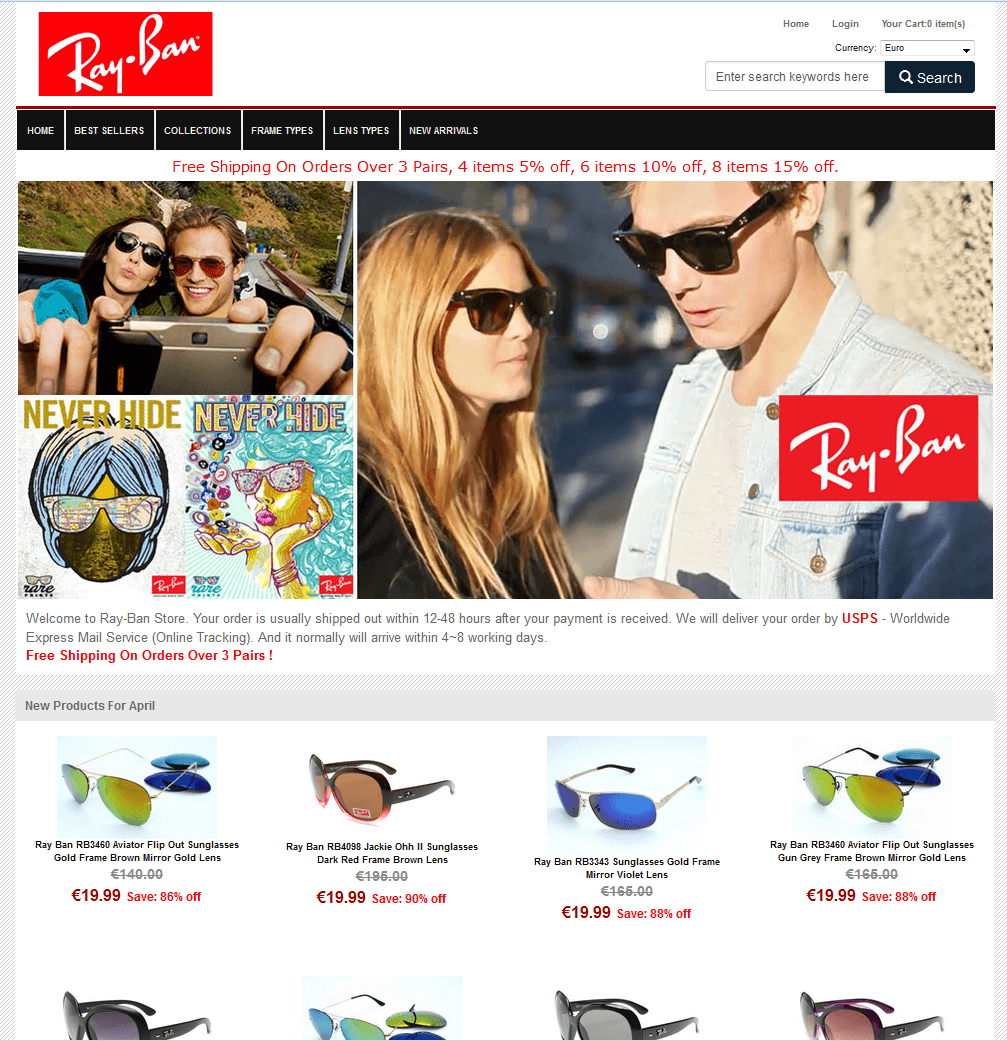

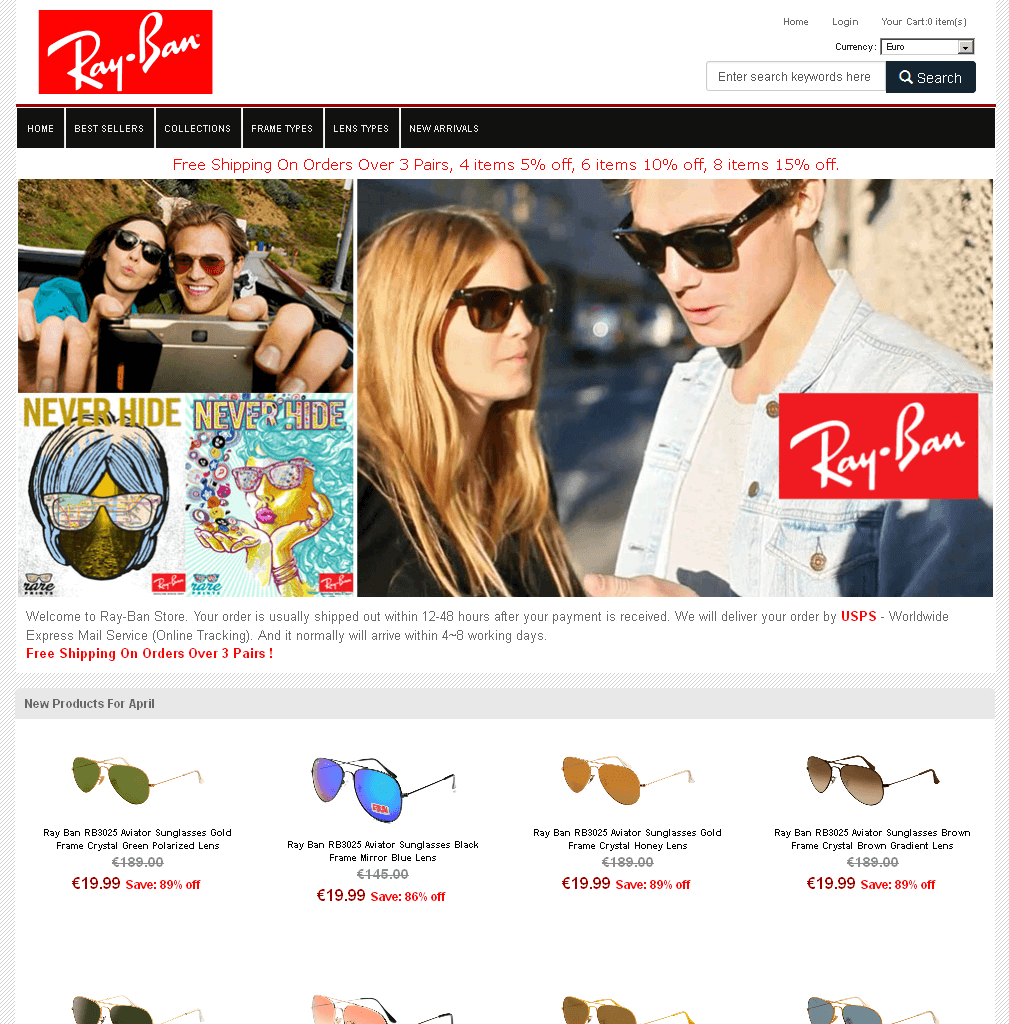

Die vermeintlichen Shops

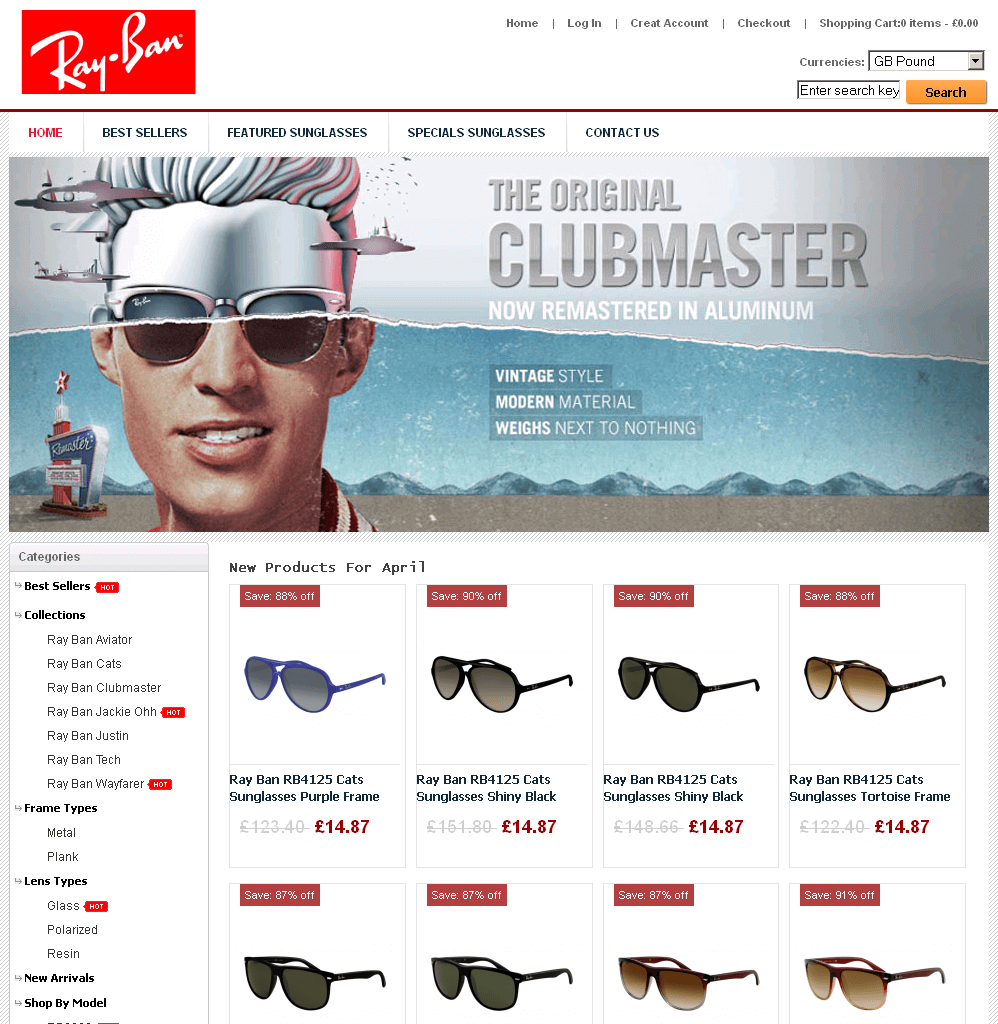

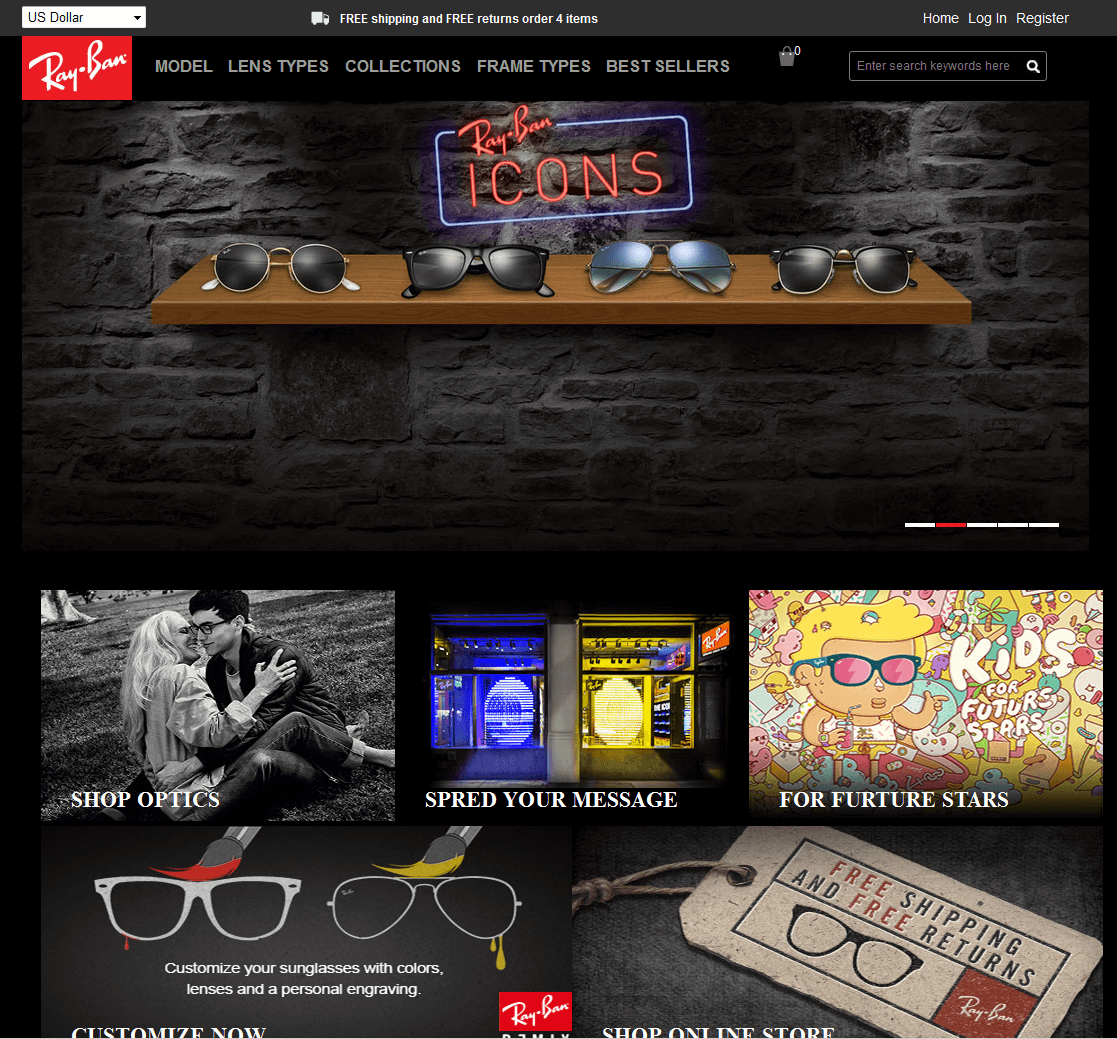

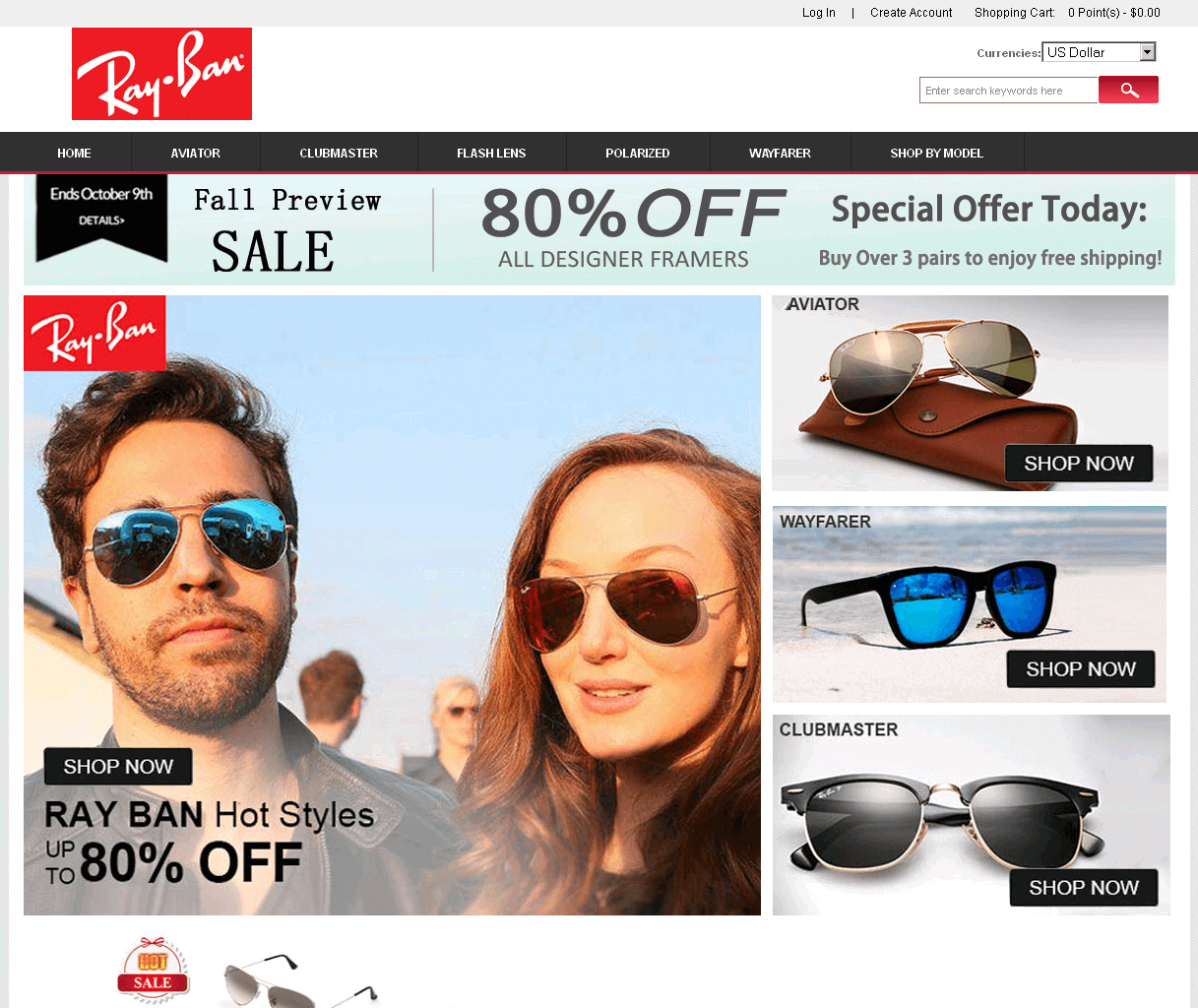

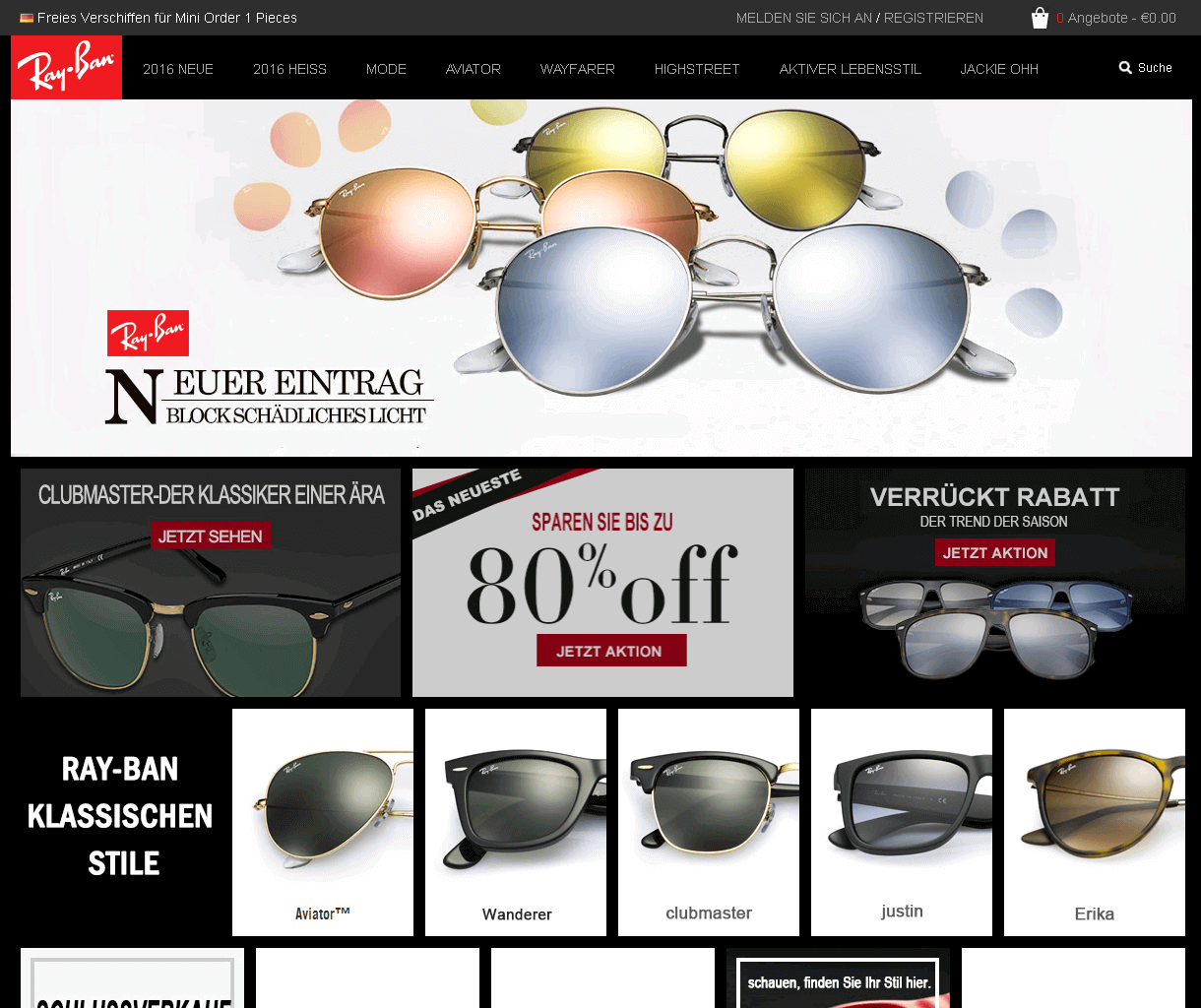

Eine Auswahl von Screenshots der Webseiten zeigt, dass sie sich sehr ähneln. Die Hintermänner benutzen dazu häufig Kopien der Originalseiten, die zum schnellen Anpassen in sogenannte Phishing-Kits integriert werden. Der Betreiber der Seite muss dann nur noch die Zieldaten für Formularfelder und Co. eingeben und kann ohne großen Aufwand eine vermeintliche originale Shop-Seite online stellen.

Kann man die nachgebauten Seiten optisch häufig kaum von den Originalen unterscheiden, so fallen jedoch oft schlecht gemachte Übersetzungen auf, z.B. „Verrückt Rabatt“, „schauen, finden Sie ihr Stil hier“ „Neuer Eintrag block schädliches Licht“ oder auch „Freies Verschiffen für Mini Order 1 Pieces“. Die Sprache, auf der die Webseite gestaltet ist – sofern der Webserver keine Anpassung durch die Standortfreigabe macht – lässt häufig auch auf die intendierte Zielgruppe schließen. Fehlende oder arg ungewöhnliche Angaben auf den Impressums-Seiten können ein Indiz für Nachahmer sein. Teilweise schmücken sich die Webseiten mit angeblichen Echtheits-Siegeln und Sicherheitszertifikaten, die in diesem Fall aber auch nur Bildkopien von Originalseiten darstellen. Weitere Tipps zum Entlarven solcher Seiten geben wir in unserer Infografik zum sicheren Online-Shopping.

Wer steckt hinter diesen Angeboten?

Es ist nicht eine einzelne Person oder Organisation, die sich hinter diesen Maschen verbirgt, aber es gibt durchaus Überschneidungen in den von uns aktuell untersuchten Fällen aus E-Mails und Social Media Spam: Von 40 untersuchten Domains waren 24 noch aktiv: Alle aktiven Domains wurden mit chinesischen Resgistrar-Informationen angemeldet und dabei gibt es durchaus Doppelungen in den Namen der Registrar-Firmen (Registrar), den registrierenden Organisationen (Registrant Organization) und auch den Namen der anmeldenden Personen (Registrant Name). Fünf der aktiven Domains sind aktuell auf Servern in Istanbul (Türkei) abgelegt, zwei in Florida (USA) und 17 in Kalifornien (USA). 16 Webseiten sind dagegen schon Teil einer juristischen Untersuchung, die von der Firma Luxottica S.p.A gegen die Betreiber der Webseiten angestrebt wird.

Wer ist Luxottica?

Luxottica S.p.A (NYSE und MTA) ist die weltweit größte Firma für „Eye Wear“ und hat ihren Hauptsitz in Italien. Sie vereint unter ihrem Dach Brillen, Sonnenbrillen, Einzelhändler aus diesem Fachbereich und auch medizinische Dienstleistungen. Die bekanntesten Marken sind dabei eben Ray-Ban und Oakley, neben vielen anderen.

Ray-Ban, eben die Marke, mit der wir es bei diesem Scam hauptsächlich zu tun haben, ist eine amerikanische Marke, die jedoch inzwischen dem italienischen Konzern gehört. Der frühere Eigentümer, Bausch&Lomb, stellte unter dem Namen Ray-Ban die Sonnenbrillen für die US-Armee her (erinnern Sie sich noch an den Film Top Gun?!) und verkaufte Ray-Ban im Jahr 1999 an Luxottica. Nach einem Jahr Abstinenz wurden die Produkte dann wieder auf den Markt gebracht und sind seitdem der Best-Seller des italienischen Hauses mit Preisen rund 150 US-Dollar pro Stück, wobei die Brillen heutzutage den Schätzungen nach für den 20-fachen Produktionspreis über die Ladentheke gehen. Im vorherigen Jahrhundert lagen die Verkaufspreise bei rund 30 US-Dollar.

Insofern ist es wenig verwunderlich, dass sich Cyber-Kriminelle daran machen, aus diesem boomenden Geschäft ihren Nutzen zu ziehen und sich auch beim Thema Sonnenbrillen mit ihren Maschen bewusst am Weltmarktführer orientieren.

Gibt es diese dubiosen Shops nur für Sonnenbrillen?

Nein, ganz und gar nicht. Viele andere Branchen und Marken sind ebenfalls betroffen. Es gibt ebenso „unwiderstehliche Angebote“ für Designer-Handtaschen, luxuriöse Armbanduhren, top-aktuelle Sportartikel und nicht zuletzt auch für Medikamente.

Welche Gefahr lauert für den Internetnutzer?

Die möglichen Auswirkungen sind mindestens so vielfältig wie die beschriebenen Maschen:

- Die vermeintlichen Shops könnten rein zu Phishing-Zwecken angelegt sein. Die Angreifer können die eingegeben persönlichen und auch die Finanzdaten für kriminelle Aktivitäten nutzen (Einkäufe mit Kreditkarten-Daten, Daten im Untergrund verkaufen, sich als die Person ausgeben, …)

- Unabhängig davon, wie die Daten weiter gebraucht und missbraucht werden könnten, ist die Gefahr hoch, dass das gezahlte Geld weg ist. Bei Zahlungen mit Kreditkarten und einigen Bezahldienstleistern gibt es Käuferschutz-Maßnahmen, aber nicht immer sind sie verfügbar oder greifen. Manche der von uns untersuchten Shops erhoben sogar eine Stornierungsgebühr von 30%, wobei eine Stornierung nach dem Versand nicht mehr möglich sein sollte.

- Sollte der dubiose Shop tatsächlich Ware verschicken, dann kann man nicht ausschließen, dass sie entweder gefälscht, gestohlen und/oder sogar gesundheitsschädigend ist. Es gibt nach unseren Recherchen unzählige Beispiele dafür, dass extrem billige Sonnenbrillen und vor allem auch gefälschte Produkte keinerlei UV-Schutz aufweisen. Dies schadet dem Auge sogar mehr als wenn man keine Sonnenbrille benutzen würde, so die untersuchenden Wissenschaftler.

- Die Webseite könnte für einen technischen Angriff präpariert sein, um unbemerkt Schadcode auf den Computer des Besuchers zu schleusen. Im Zusammenhang mit den aktuellen Untersuchungen ist dieser Fall nicht eingetreten, aber auszuschließen ist er nicht.

Wie können sich Benutzer gegen diese Maschen schützen?

Auf dem Computer

- Benutzen Sie eine umfassende Sicherheitslösung, um vor Schadcode-Angriffen und Phishing-Attacken geschützt zu sein! Ein sehr guter Spam-Filter gehört hier natürlich zur Standard-Ausrüstung mit dazu!

- Installieren Sie Updates von Betriebssystemen, Software und anderen Komponenten sobald sie verfügbar sind, um u.a. Sicherheitslücken zu schließen!

- Seien Sie bei E-Mails mit „zu-gut-um-wahr-zu-sein“-Versprechen äußerst vorsichtig. Besuchen Sie nicht die angepriesenen Webseiten, leiten Sie die E-Mails nicht weiter und antworten Sie auch nicht darauf! Sie gehören einfach nur in den digitalen Papierkorb!

- Beherzigen Sie die G DATA Tipps & Tricks zum sicheren Online-Shopping, bzw. kaufen Ware auch offline, direkt beim Einzelhändler vor Ort.

Rund um das Social Network

- Löschen Sie zwischendurch die Browser History und die angelegten Cookies aus Ihrem Browser, um Tracking und gezielte Umleitungen zu erschweren.

- Überprüfen Sie, ob ein von Ihnen gesetztes Lesezeichen auf eine Social Media Plattform auch wirklich noch auf die Original-Seite zeigt und nicht etwa auf eine andere Seite.

- Nehmen Sie nicht jeden in Ihre Freundesliste auf, vermeiden Sie so unnötigen Spam.

- Wenn Ihnen ungewöhnliche Dinge in ihrem Profil auffallen, bzw. es zur Spam-Schleuder geworden ist, ändern Sie auf jeden Fall Ihr Passwort.