In diesem Artikel gehen die G DATA SecurityLabs auf folgende Themen ein:

- ein Beispiel der Spear-Phishing-Kampagne, das nur wenige Tage nach Ankündigung der Malware versendet wurde

- das Marketingkonzept für den Verkauf der Malware

- die Analyse einiger Features von „Kraken“

- Theorien darüber, warum „Kraken“ als Malware bei einem gezielten Angriff eingesetzt wurde

Infektionsvektor

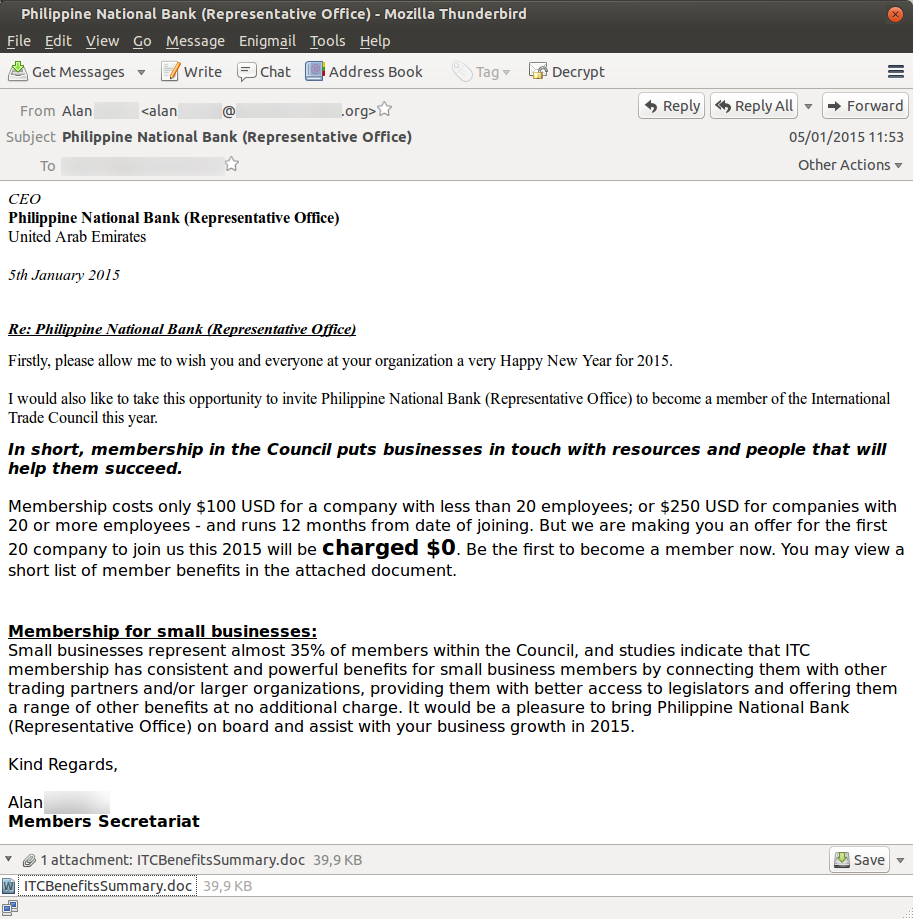

Der oder die Angreifer schickte(n) eine speziell manipulierte E-Mail an mindestens einen Mitarbeiter des angegriffenen Unternehmens. Im Text der E-Mail geht es um ein geschäftliches Thema: ein Angebot, Mitglied des diesjährigen Internationalen Handelsrates zu werden. Das Angebot ist jedoch an die Philippinische Nationalbank gerichtet, nicht an das Unternehmen, das die E-Mail tatsächlich erhält. Dies könnte ein Trick sein, um den Empfänger noch neugieriger auf den Inhalt des angehängten Dokuments zu machen, weil er Dokumente erhielt, die nicht für ihn bestimmt waren.Die Experten von G DATA alarmierten das Team von aeCERT über den Zwischenfall und ihre Analyseergebnisse.

In diesem Fall handelt es sich bei dem Anhang um ein Microsoft Word-Dokument, das versucht, die in CVE-2012-0158 beschriebene Schwachstelle auszunutzen, um die Malware namens „Kraken HTTP“ zu droppen und auszuführen.

Die G DATA Sicherheitslösungen erkennen das bösartige Dokument (08E834B6D4123F0AEA27D042FCEAF992) als Exploit.CVE-2012-0158.AH; auch die proaktive Exploit-Protection-Technologie von G DATA verhindert den Angriff bevor der PC infiziert werden kann.

Die auf dem Untergrundmarkt beworbene Malware

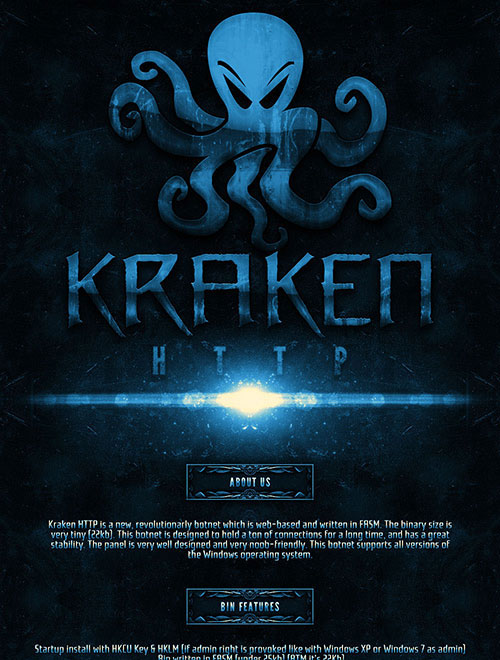

„Kraken HTTP“ wird auf mindestens einem Untergrundmarkt als kommerzielles Produkt angeboten. Jemand, der angibt nicht der Entwickler der Malware zu sein, warb mit einer Art Banner mit deutlicher optischer Wirkung für die Malware. Folgende „Anzeige“ wurde im Dezember 2014 veröffentlicht:

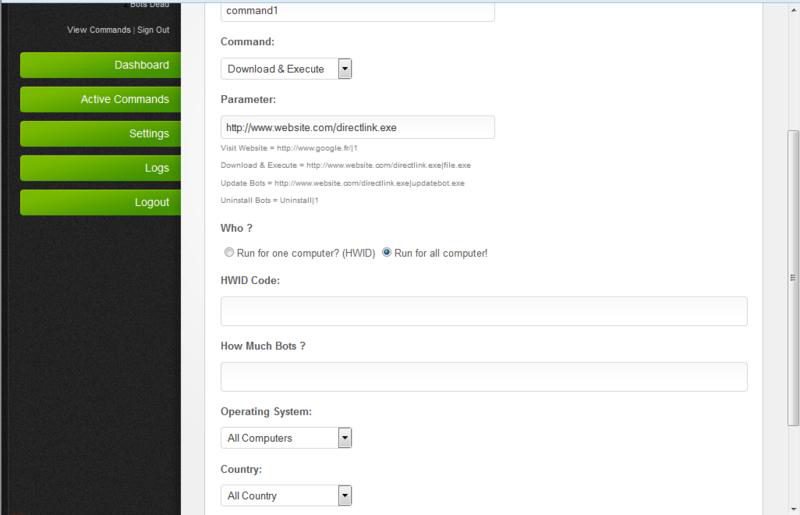

Das Banner beschreibt das Botnet:seine technischen Merkmaledie verfügbaren Befehle (klassische, etwa den Besuch einer Website mittels des infizierten Bot, Download und Ausführung eines Befehls oder einer Bibliothek, Update und Deinstallation)die verwendbaren Plugins: File Stealer, Ad-Clicker, Form Grabber usw.

Der Befehl „Website besuchen“ mithilfe des infizierten Bots könnte von den Angreifern als Einstiegspunkt genutzt werden, um den infizierten Benutzer zu erpressen. Die Angreifer könnten Websites besuchen, die im betreffenden Land als illegal gelten, um dann Lösegeld zu erpressen und anzudrohen, Informationen über den angeblichen Verstoß an eine scheinbar offizielle Stelle weiterzugeben, die dann gegen das Opfer ermitteln würde.

Der Flyer nennt auch den Preis der Malware: Das Grundprogramm kostet 320 US-Dollar; jedes Plugin muss separat bezahlt werden, beispielsweise 50 USD für den File Stealer, 60 USD für den Ad-Clicker und bis zu 350 USD für einen konfigurierbaren Form Grabber. Akzeptierte Zahlungsmethoden sind die üblichen virtuellen Währungen und Vorauszahlungsoptionen.

Auf einer einer anderen Website wurde, ebenfalls im Dezember 2014,als Preis des Programms 270 USD angegeben, außerdem werden einige andere Zusatzmodule angeboten, wie etwa ein „Edit Hosts Module“ (15 USD), ein „Botkill Module“ (30 USD) und ein „Bitcoin Monitor Module“(20 USD).

Außerdem wird „Kraken HTTP“ beworben als „neues, revolutionäres Botnet […], das auch sehr noob-freundlich ist“. Noob bezeichnet „einen Neuling, meist bei Online-Spielen, einem Konzept oder einer Idee, dem ein Mangel an Erfahrung unterstellt wird“. Sehen wir uns jedoch einmal an, was das Botnet tatsächlich ist.

Marketing contra Wirklichkeit

Nachdem wir einen Blick auf die Anzeige geworfen hatten, mit der für die Malware geworben wurde, analysierten wir ein Sample: 3917107778F928A6F65DB34553D5082A, erkannt als Gen:Variant.Zusy.118945. Wir beschlossen, einige im Flyer und auf der anderen Website erwähnte Features zu analysieren, um ihre Leistungsfähigkeit und Umsetzung zu bewerten.

Feature: „Umgehung der UAC“

Wie erwartet, umgeht die Malware die UAC nicht wirklich. Vielmehr arbeitet sie mit einem klassischen Trick, der bereits von diversen anderen Malware-Instanzen genutzt wurde. Sie verwendet eine legitime Binärdatei von Microsoft, um sich selbst mit Administrator-Befugnissen auszuführen. Diese Technik stellten wir bereits in unserem G DATA SecurityBlog Artikel über den Beta Bot vor.

Feature: „Anti-VM“

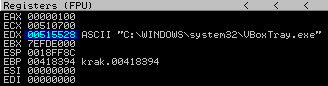

Im Flyer heißt es, das Botnet funktioniere nicht in einer virtuellen Maschine. Um festzustellen, ob die Malware in einer virtuellen Maschine läuft, prüft der Entwickler der Malware, ob folgende Verzeichnisse und die genannte Datei vorhanden sind:

- C:\Program Files\VMWare\VMware Tools\

- C:\Program Files (x86)\VMware\WMware Tools\

- C:\WINDOWS\system32\VBoxtray.exe

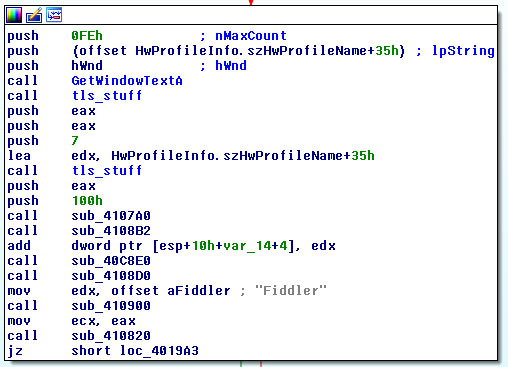

Außerdem prüft die Malware, ob die folgenden Anwendungen ausgeführt werden, die Analysten normalerweise verwenden:

- Wireshark: ein Netzwerk-Analyzer

- Fiddler: ein Web Proxy, der zum Debuggen von HTTP-Datenströmen eingesetzt wird.

Wir sehen die Erkennung der Tools:

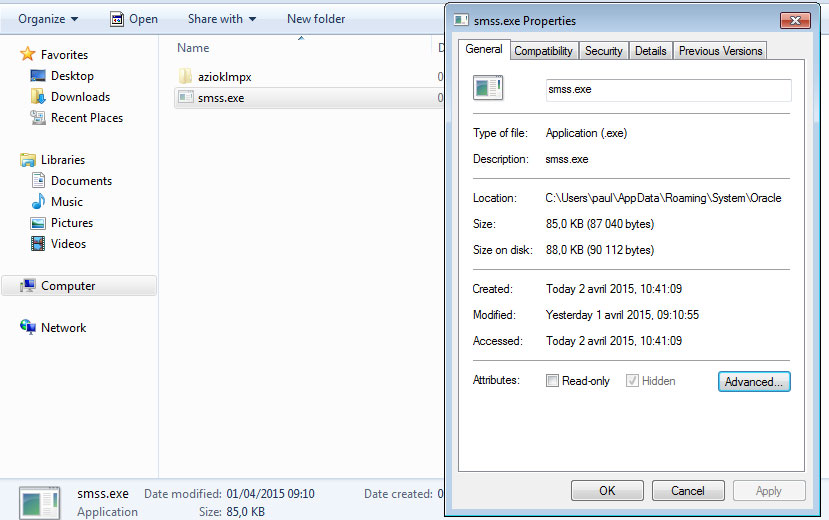

Die Malware „versteckt“ sich und verwendet einen legitimen Windows-Dateinamen, um den Benutzer zu täuschen

Bei den Ordnern und Bot-Dateien wird ganz einfach das Attribut „versteckt“ in Microsoft Windows aktiviert. Wenn man das System so konfiguriert, dass versteckte Dateien und Verzeichnisse gezeigt werden, sind diese ohne weiteres zu sehen:

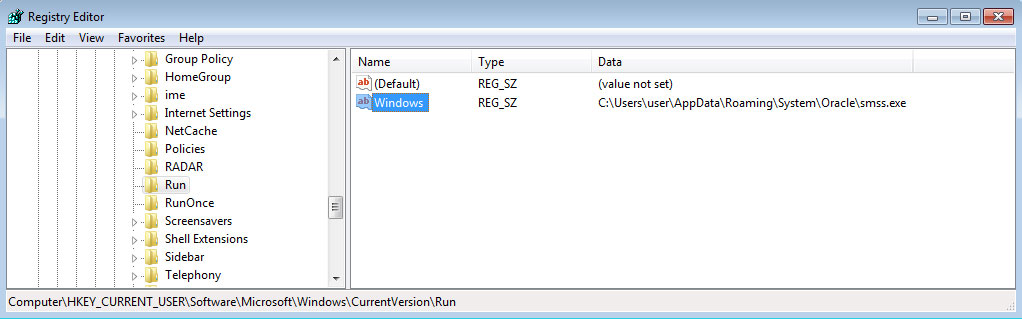

Feature: „Prozess- und Registry-Persistenz“

Die Malware-Persistenz nutzt einen Registry-Schlüssel, damit sie nach einem Neustart des Systems automatisch ausgeführt wird. Der Schlüssel lautet HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows:

Die Malware überprüft wiederholt, ob dieser Eintrag entfernt wurde. Falls der Eintrag entfernt wurde, erstellt die Malware diesen neu. Statt den Eintrag zu entfernen, können wir jedoch einfach den Pfad der ausführbaren Datei umbenennen, um den Persistenzmechanismus auszuhebeln.

Die Malware verfügt also auch nicht über intelligente Persistenzmerkmale.

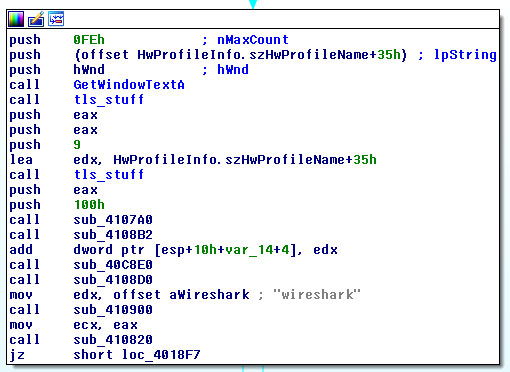

Feature: „Pfad und Variable verschlüsselt“

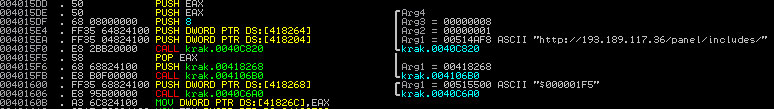

Ein Screenshot des Assembler-Codes nach der Entschlüsselung

Wir identifizierten zwei Arten von „verschlüsselten“ Daten:

- Einige Pfade sind mittels eines base64-Algorithmus codiert, wie etwa: JVdJTkRJUiUA (%WINDIR%) und JWFwcGRhdGElaa== (%appdata%)

- Einige Daten sind verschlüsselt (RC4), etwa die C&C-Informationen:

Feature: „Bitcoin Monitor Plugin“

Das Bitcoin Monitor Plugin ist sogar noch amüsanter. Im Flyer wird es nicht beworben, jedoch auf der anderen Website, die wir fanden. Die Malware überwacht die Zwischenablage des infizierten Benutzers. Kopiert der User eine Bitcoin-Adresse in die Zwischenablage, wird sie durch eine vom Botmaster vorkonfigurierte Adresse ersetzt. Eine Bitcoin-Adresse ist eine aus 26-35 alphanumerischen Zeichen bestehende Kennung, die den Inhaber einer Bitcoin Wallet identifiziert, beispielsweise 3J98t1WpEZ73CNmQviecrnyiWrnqRhWNLy.

Wir können uns leicht vorstellen, dass der „Test“ des Plugins dazu neigt, False Positives zu erzeugen, weil jeder vom Benutzer kopierte alphanumerische Text automatisch ohne erkennbaren Grund verändert wird, sobald er eine Länge von 26 bis 35 Zeichen hat. Nun, zugegebenermaßen würde das deutsche Wort „Kraftfahrzeughaftpflichtversicherung“ (36) nicht in Mitleidenschaft gezogen, wenn man es kopiert, doch wie steht es mit „Bundesausbildungsfoerderungsgesetz“ (34) oder „radioimmunoelectrophoresis“ (27)? Doch im Ernst: Jede Zeichenkette, von guten Passwörtern bis hin zu Kontonummern und anderen Daten, könnte betroffen sein.

Feature: „Herunterladen und ausführen“, der nächste Schritt

Dieses Feature erlaubt die Installation weiterer Malware auf dem betroffenen PC, falls die Angreifer zu dem Schluss gelangen, dass der betreffende Computer für Sie interessant ist. „Kraken HTTP“ ist nur die erste Phase dieses Angriffs und kann als Aufklärungstool betrachtet werden.

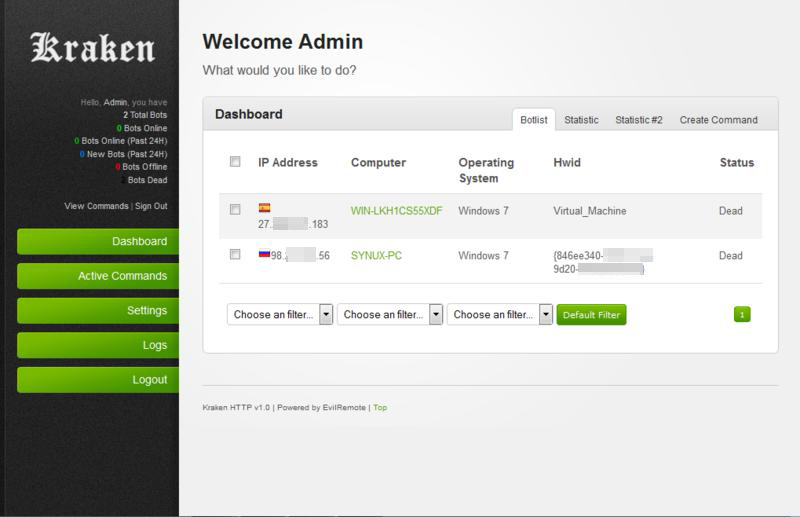

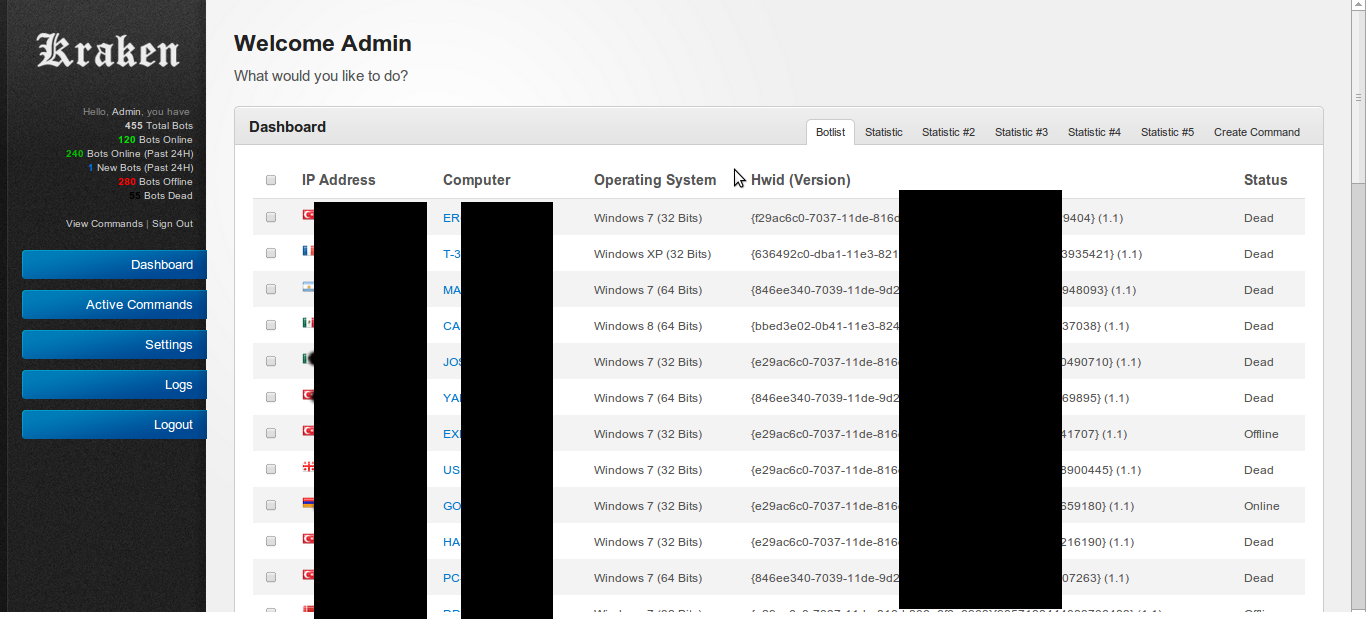

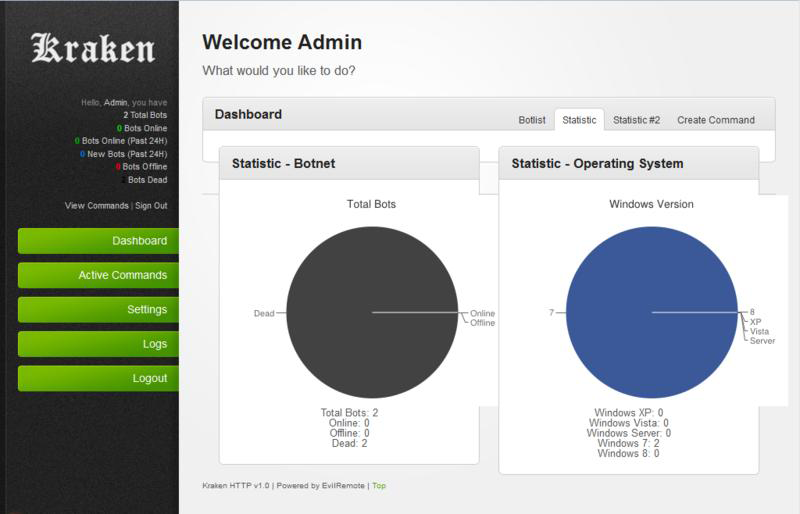

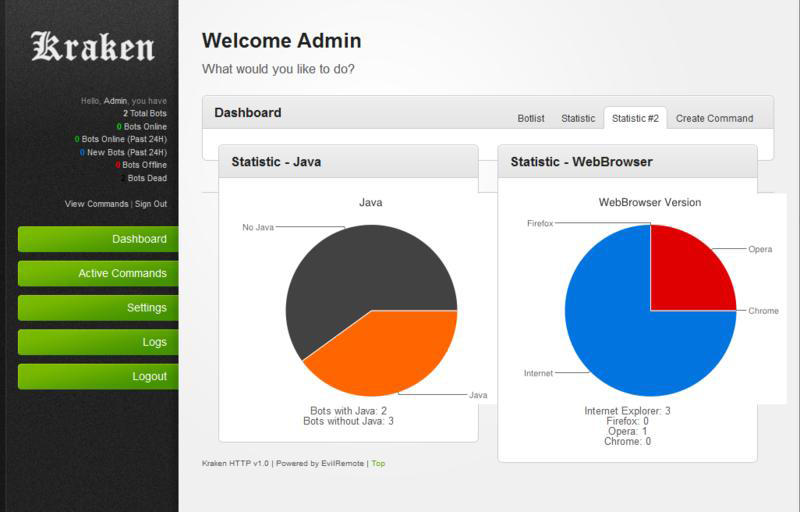

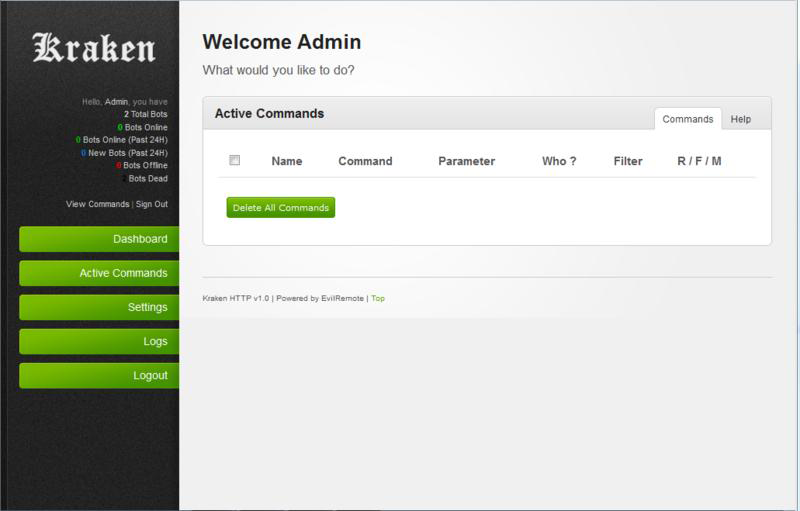

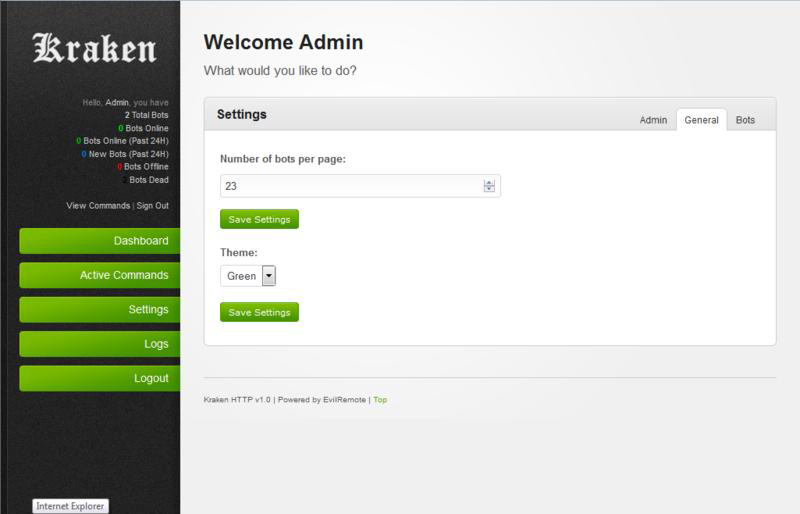

Verwaltungsoberfläche

Die Experten der G DATA SecurityLabs hatten Zugang zur Benutzeroberfläche, die von „Kraken HTTP“ genutzt wird; der Quellcode wird jedoch durch einen handelsüblichen Packer namens IonCube Loader geschützt. Wir können jedoch einige Screenshots der Verwaltungsoberfläche zeigen, die im Untergrund verfügbar sind. Bitte beachten Sie, dass einige der Texte Fehler enthalten:

Schlussfolgerung

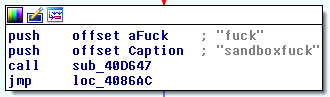

Wir vermuten, dass das Kraken-Botnet von einem Anfänger entwickelt wurde. Die Malware enthält keine komplexen Malware-Technologien und keine bahnbrechenden Innovationen, auch wenn damit geworben wurde. Viele sensible Zeichenketten, wie Installationspfade, Anti-Virus-Listen, Beleidigungen gegen Analysten und viele mehr wurden nicht verschlüsselt.

Um die Botnet-Malware zu verkaufen, verwendete der Autor einen doch attraktiv aufgemachten Marketing-Flyer. Letzten Endes erwies sich die Malware aber als relativ simpel.

„Kraken HTTP“ wurde Berichten zur Folge im Rahmen einer Spionagekampagne gegen den Energiesektor, insbesondere gegen Ziele in den Vereinigten Arabischen Emiraten, eingesetzt. Wir haben inzwischen ein spezifisches Ziel aus dieser geographischen Region identifiziert und eine der verwendeten Spear-Phishing-E-Mails erhalten. Auch wenn es sich bei den inzwischen bekannten Zielen um relativ hochrangige Ziele handelt, sind der Malware-Code und seine Merkmale nicht komplex.

Wir stellen überrascht fest, dass dieser Code für die Ausführung gezielter Angriffe statt für breitgefächerte kriminelle Aktivitäten eingesetzt wurde. Es überrascht nicht, dass Angreifer ältere Schwachstellen nutzen, weil die Wahrscheinlichkeit leider hoch ist, dass viele Computer immer noch veraltet sind, sodass der Angriff funktioniert. Trotz der Tatsache, dass die genutzte Schwachstelle nicht neu ist, weist die Malware nicht die üblichen Merkmale auf, die wir bei anderen gezielten Angriffskampagnen feststellten. Verglichen mit Zwischenfällen wie Uroburos ist die Kraken-Malware nicht gut genug, um „den großen Fisch zu fangen“, um bei der Metapher zu bleiben. Aus derzeitiger Sicht gibt es daher drei Theorien:

- Die Angreifer, die die Kraken-Malware entwickelten, wollten möglicherweise ihr Geschäft diversifizieren und entschieden sich, Ziele von besonderem Interesse selbst anzugreifen.

- Die Angreifer identifizierten infizierte Computer in Unternehmen und verfolgten die Spuren, um zu sehen, was sie möglicherweise sonst noch von den Unternehmen bekommen konnten.

- Das eigentliche Spionageteam entschied sich bewusst für eine gewöhnliche und relativ simple Botnet-Malware, um die Analysten davon abzulenken, eine tiefere Bedeutung hinter diesem Angriff zu erkennen und sie zu veranlassen, diese Angelegenheit als „alltägliches Cybercrime-Geschäft“ abzutun.

Links zum Artikel:

Laden Sie die aktuellen G DATA Illustrationen herunter:

G DATA Kraken Illustration, Web

G DATA Kraken Illustration, RGB

G DATA Kraken Illustration, 4C