Im Linux-Programm „sudo“ existiert offenbar seit etwa zehn Jahren eine Sicherheitslücke, die es Nutzern ermöglicht, sich als Systemadministrator, also „root“ auszugeben und dem System Befehle zu geben. Da etwa ein Drittel aller Server weltweit mit einer Unterart von Linux betrieben werden, sind die Konsequenzen für die Sicherheit mehr als nur schwerwiegend.

„Durch die „Baron Samedit“-Lücke springt der Angreifer quasi von „Zero“ zu „Hero“, und das mit vergleichsweise geringem Aufwand“, sagt Sascha Schimmler, Sicherheitsexperte bei G DATA Advanced Analytics.

Teils hochkritische Systeme sind hier in Gefahr – von Servern in Unternehmen bis hin zu den Servern, die das Rückgrat des Internets selbst bilden. „Wer hier an den richtigen – oder vielmehr den falschen – Stellen ansetzt, kann immense und irreversible Schäden anrichten“, so Schimmler weiter. Die Sicherheitslücke mit der Bezeichnung CVE-2021-3156 und dem Spitznamen „Baron Samedit“ gehört zu den bisher kritischsten Sicherheitslücken, die im noch jungen Jahr 2021 entdeckt wurde.

Der Name „Baron Samedit“ ist eine augenzwinkernde Verballhornung des für die Sicherheitslücke entscheidenden Befehls „sudoedit“. Gleichzeitig ist „Baron Samedi“ (zu Deutsch: „Baron Samstag“), auch der Name einer haitianischen Gottheit, die für ihre Vorliebe für Rum und Tabak bekannt ist.

Die gefundene Sicherheitslücke ist in vielerlei Hinsicht problematisch:

Bereits seit 2011 besteht diese Lücke in sudo. Seit zehn Jahren bestand also die Möglichkeit, dass Angreifer, die über entsprechendes Fachwissen verfügen, die Lücke ausgenutzt haben.

Alles, was ein Angreifer auf dem System benötigt, ist eine Shell – sobald er diese hat, spielt es keine Rolle welche Berechtigungsstufe ein gekaperter Account hat. Selbst ein Konto mit minimalen Rechten genügt hier.

Sollten etwa ungesicherte, unzureichend geschützte oder vergessene Nutzerkonten auf dem System vorhanden sein, kann ein Angreifer diese nutzen, um sich Root-Rechte zu verschaffen. Es genügt also, ein beliebiges unprivilegiertes Benutzerkonto ausfindig zu machen und zu übernehmen.

Mit dieser Sicherheitslücke bekommt ein Angreifer statt eines Skalpells ein Breitschwert. Es gibt zwar noch keinen funktionierenden öffentlich verfügbaren Proof-of-Concept-Code, den man einfach so nutzen kann - aber das ist nur eine Frage der Zeit. Ich persönlich rechne innerhalb der nächsten 30 Tage mit einem funktionierenden, öffentlich bekannten Exploit - und das ist schon sehr großzügig geschätzt.

Vorbildliche Reaktion

Nachdem die Sicherheitslücke ausreichend verifiziert war, haben sich die beteiligten Sicherheitsforscher sofort mit den richtigen Stellen in Verbindung gesetzt und dort Sicherheitslücke im Rahmen einer responsible disclosure gemeldet. Innerhalb von 13 Tagen stand ein Patch zur Verteilung bereit, sodass nun auch die Öffentlichkeit darüber informiert werden konnte. „Diese Reaktionszeit geht absolut in Ordnung, wenn man die Schwere der Sicherheitslücke und den erforderlichen Koordinationsaufwand betrachtet“, so die Einschätzung von Sascha Schimmler.

Und wir erinnern uns: „Baron Samedit“ ist nicht die erste Sicherheitslücke, die in sudo entdeckt worden ist. Bereits 2019 gab es mit CVE2019-14287 eine Sicherheitslücke, die unprivilegierten Nutzern Root-Rechte auf dem Silbertablett servierte.

„Was ist sudo?“

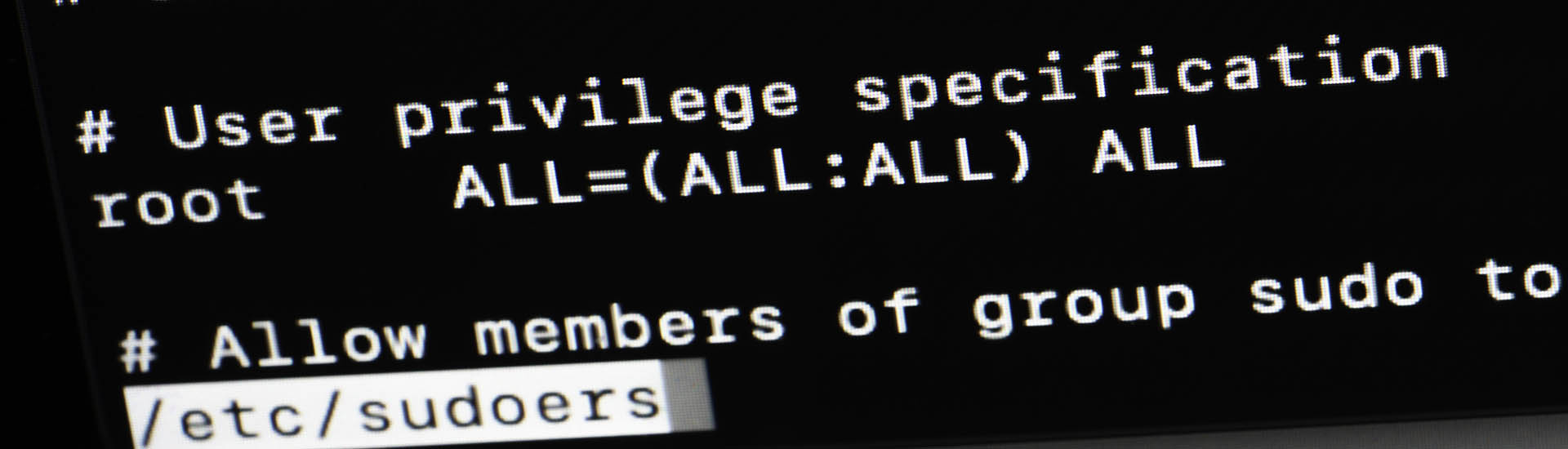

Sowohl unter Linux als auch unter Windows gibt es für Nutzer die Möglichkeit, bestimmte Kommandos mit anderen oder höheren Rechten auszuführen. Unter Windows gibt es eine Entsprechung dazu, die die meisten Anwender unter der Bezeichung „Als Administrator ausführen“ kennen. Unter Linux lautet der Befehl „sudo“ – eine Abkürzung für „Super User, do“, zu Deutsch: „Führe als Superuser aus“ – zum Einsatz. Normalerweise ist in beiden Betriebssystemen in einer Konfigurationsdatei festgelegt, welche Nutzer den Befehl überhaupt ausführen können. Steht der Benutzer nicht in dieser Liste, kann er den Befehl nicht nutzen, um etwa im Namen eines anderen Nutzers oder gar im Namen des Administrators („root“) Befehle auszuführen. Es handelt sich also um eines der potenziell mächtigsten Systemprogramme unter Linux.

Betroffene Versionen

Folgende Versionen von sudo sind anfällig für „Baron Samedit“

1.8.2 bis 1.2.31p2 (Legacy)

1.9.0 bis 1.9.5p1

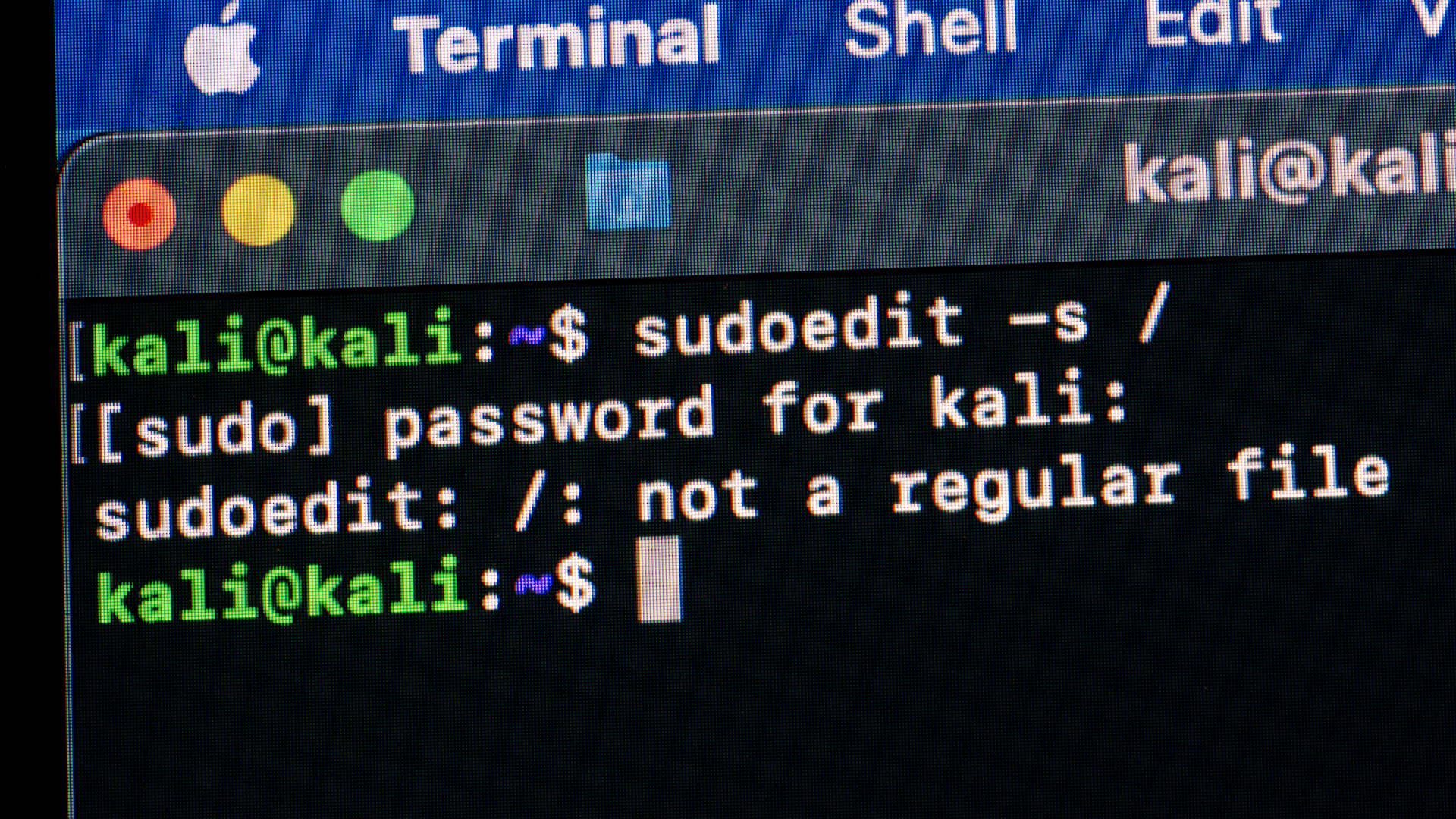

Wer sich nicht sicher ist , ob seine Version anfällig ist, kann das selbst testen. Loggen Sie Sich dazu mit einem Benutzeraccount, der keine Rootrechte hat und nicht in der sudoers-Liste steht, in einer Shell ein. Geben Sie dann den Befehl ein:

sudoedit -s /

Ist das System für Baron Samedit anfällig, gibt die Shell eine Fehlermeldung aus, die mit

sudoedit:

beginnt.

Um die Sicherheitslücke zu schließen, müssen Anwender auf dem betroffenen System ein entsprechender Patch installieren. Das sollte so schnell wie möglich passieren. Hinweise gibt es auf der NIST-Webseite. Fakt ist: Wer nicht unverzüglich die Patches installiert, die die Sicherheitslücke beheben, der setzt seine Systeme einem vollkommen unkalkulierbaren Risiko aus. Hat der Angreifer sich erst einmal Zugriff verschafft und sich selbst zum Administrator befördert, ist es zu spät.