Stellen Sie sich vor, Sie betreiben eine Marketing-Agentur. Eines Tages stellen Sie fest, dass nicht nur Ihr Businesskonto bei Facebook gesperrt ist, sondern auch eine erhebliche Menge Geld von Ihrer Firmenkreditkarte abgebucht wurde. Genau das ist schon einigen Marketing-Agenturen passiert. Einen solchen Fall wollen wir hier einmal genauer beleuchten.

Social Media = Werbung

Dass Facebook und andere Social-Media-Plattformen sich über Werbung finanzieren, weiß mittlerweile jeder. Unternehmen können auf diesen Plattformen Werbung ausspielen, um ihre Produkte und Dienstleistungen anzupreisen. Je mehr Geld man in eine Werbekampagne investiert, desto öfter wird sie ausgespielt und desto mehr Menschen bekommen sie zu sehen. Geld ist hier also direkt gleichbedeutend mit Reichweite.

Das wissen auch Kriminelle, und versuchen davon zu profitieren. Statt jedoch selbst Accounts anzulegen und eine Sperre ihrer eigenen Accounts zu riskieren, kapern sie fremde Geschäftskonten für ihre Zwecke. Werden diese gesperrt, stört das die Täter nicht weiter, und sie suchen sich ihr nächstes Opfer.

Geködert

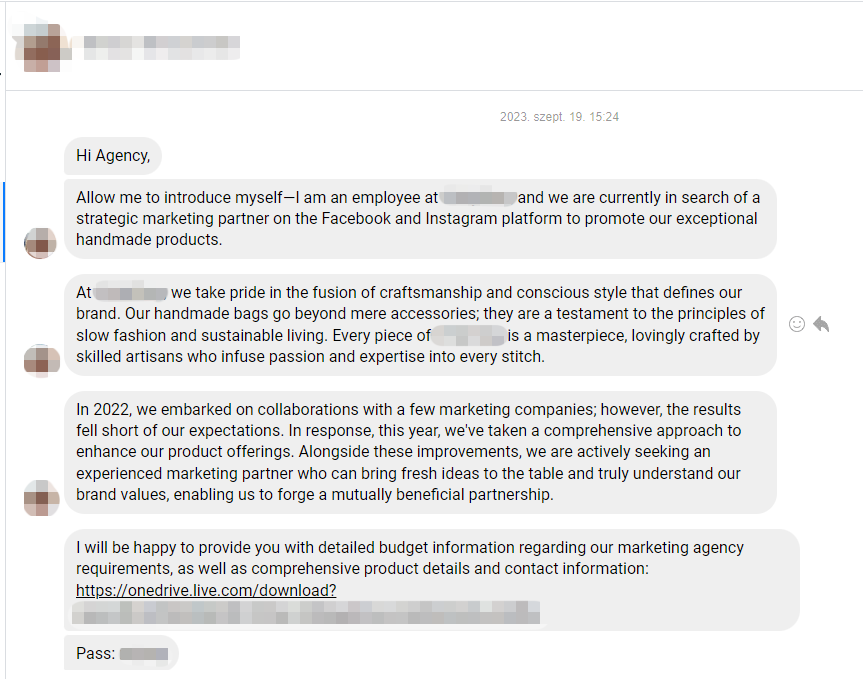

Um mit ihren künftigen Opfern in Kontakt zu treten, kommt unter anderem die Direktnachrichten-Funktion der jeweiligen Plattform zum Einsatz. Die Täter treten in einem uns bekannten Fall als Repräsentanten eines bekannten und namhaften Unternehmens auf, das Werbepartner und Marketing-Expertise sucht. Mit dieser Masche sprechen sie in diesem Beispiel in erster Linie Marketing-Agenturen an. Derlei Anfragen sind in dieser Branche nicht unüblich. In unserem Fall hat der Erstkontakt am 13. Juli.

Die Sprache ist weitestgehend fehlerfrei und es werden teils sehr hohe Budgets in Aussicht gestellt. Detaillierte Informationen seien in einem Dokument aufgeführt, welches die Angesprochenen herunterladen sollen. Der Download der Datei ist am 19. Juli erfolgt. Der Link führt zu einer ZIP-Datei, die im Cloudspeicherdienst Microsoft OneDrive gespeichert ist. Diese Seite ist an sich unbedenklich und wird auch für legitime Zwecke genutzt. Die heruntergeladene Datei ist mit einem Passwort geschützt, welches in der Direktnachricht auch genannt wird. Das Perfide daran: eine Eine passwortgeschützte Datei kann von einem Malwareschutz nicht gescannt werden.

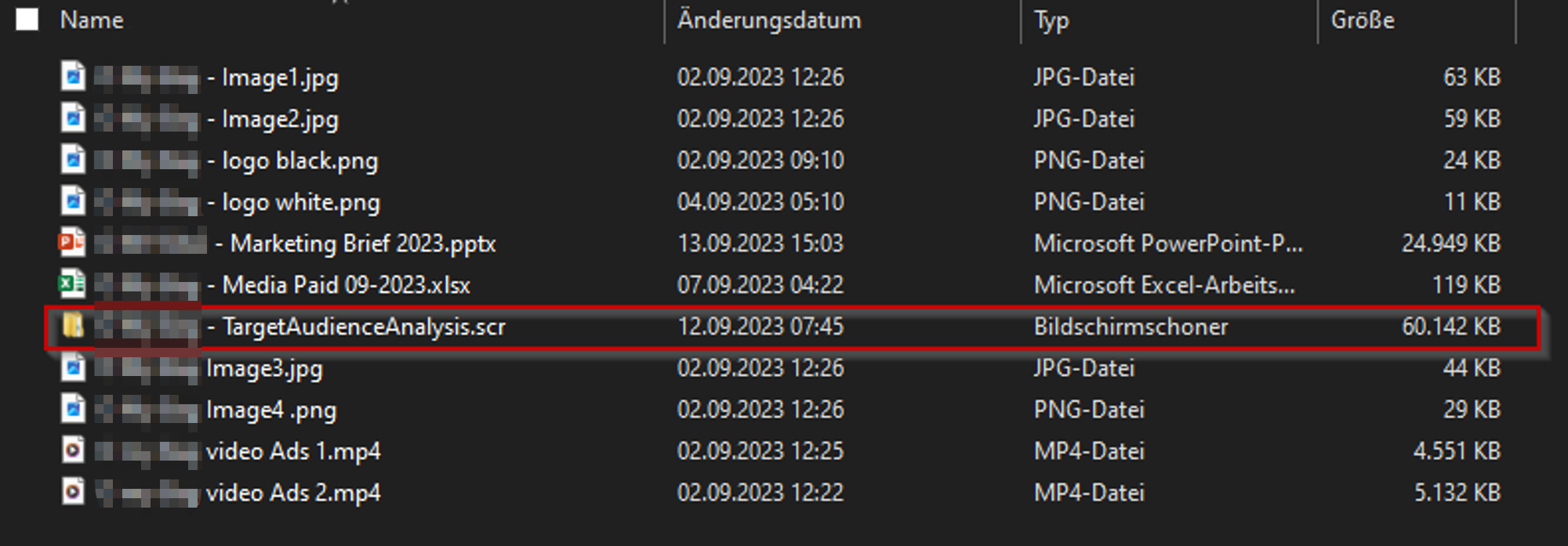

Nach dem Öffnen und Entpacken des Archivs gibt es mehrere Dateien zu sehen – darunter mehrere Grafiken und einige Office-Dateien. Auch diese lassen sich gefahrlos öffnen - sie sind dem Anschein nach echt, oder erwecken zumindest den Eindruck, dass es sich um legitimes Marketingmaterial handelt. Diese Dateien enthielten keinen Schadcode. Es gibt jedoch eine einzige Datei unter den insgesamt elf Dateien, die tatsächlich Schadcode enthält. Das Hinterhältige daran ist, dass das Icon der Datei den Anschein erweckt, der Nutzer würde mit einem Doppelklick auf das Icon einen Dateiordner öffnen.

Gefangen

Wer die Datei öffnet, serviert den Kriminellen den Zugang praktisch auf dem Silbertablett.

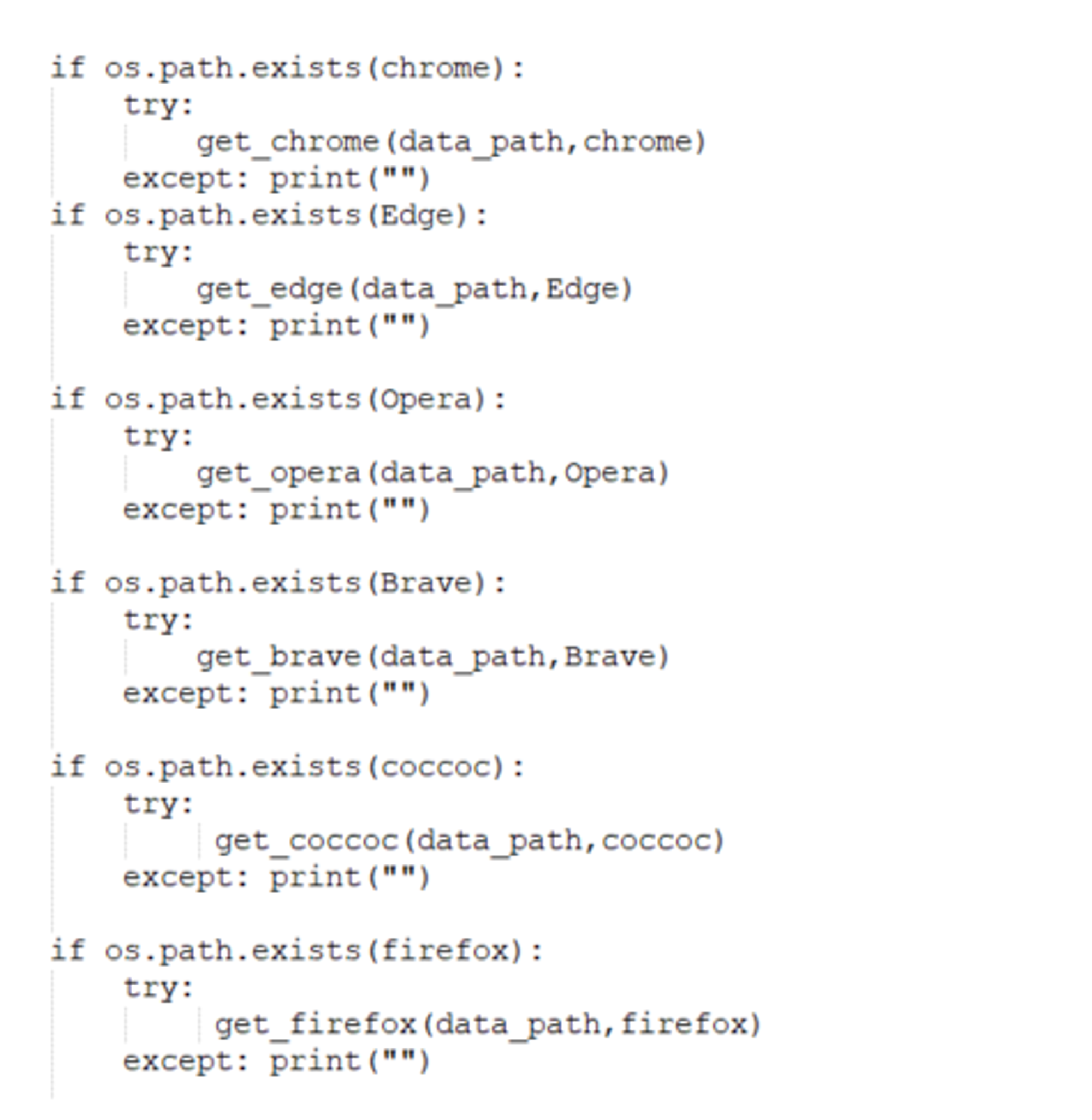

Das heruntergeladene und entpackte Dokument sorgt dafür, dass unbemerkt vom Anwender ein mehrere Dateien Skript heruntergeladen und ausgeführt wird werden. Dieses Skript stiehlt so genannte Session Cookie ganz gezielt das so genannte Session Token für das Facebook-Konto s aus dem Browser. Auch Zugangsdaten, die über die “Passwort merken” Funktion im Browser gespeichert sind, sowie Screenshots des Browserfensters werden ausgeleitet. Dabei ist die Malware flexibel und liest auch die Passwort- und Tokenspeicher in Chrome, Edge, Opera, Firefox, Brave und einen vornehmlich in Vietnam gebräuchlichen Browser namens Cốc Cốc aus.

Die gestohlenen Daten werden zu einem Telegram-Bot gesendet, der unter der Kontrolle der Angreifer steht.

Zeitgleich legt die Schadsoftware eine Batch-Datei mit zufällig gewähltem Namen unter C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ an, sodass bei jedem Systemstart der Spion mit gestartet wird. Fachleute sprechen hier von “Persistenz”.

Session Token

Ein Session Token ist im Prinzip der „Ausweis“ des Browsers, welcher von einer Webseite wie zum Beispiel Facebook abgefragt wird. Ist das Token gültig, geht die Webseite davon aus, dass der Browser dazu berechtigt ist, auf die Inhalte zuzugreifen. Leider lassen sich diese Tokens auch kopieren und von einem anderen Computer aus verwenden. Darauf setzen die Kriminellen. Wer ddas Token hat, verfügt über uneingeschränkten Zugang zum jeweiligen Konto.

Auf diesem Weg haben auch auf anderen Plattformen Nutzer den Zugang zu ihrem eigenen Account verloren – und das obwohl die Accounts teils mit einer Mehrfaktor-Authentifizierung und einem starken Passwort geschützt waren. Sprich: Die Angreifer müssen nicht einmal Passwörter stehlen oder eine Mehrfaktor-Authentifizierung austricksen.

Geschröpft

Ist ein solcher Account einmal übernommen, nutzen die Angreifer in unserem Falle gleich mehrere Dinge für sich selbst aus, um ihre eigenen Inhalte – zum Beispiel Fake-Shops oder Malware-Downloads – an den Mann und die Frau zu bringen. Zum einen nutzen sie die Bekanntheit des übernommenen Accounts. Zum anderen beginnen sie, mit im Account hinterlegten Zahlungsinformationen, eigene Werbekampagnen zu buchen. Diese lassen sich sehr gezielt steuern. Werbetreibende können eine sehr enge Zielgruppe ins Visier nehmen, die sich auch geografisch eingrenzen lässt – zum Beispiel „Männer zwischen 18 und 35 aus der Region München.“

Die geschalteten Anzeigen können vieles enthalten, von betrügerischen Lockangeboten, wo Kunden Ware bestellen und bezahlen, die aber nie geliefert wird, über Phishing-Seiten bis hin zu versteckten Malware-Downloads.

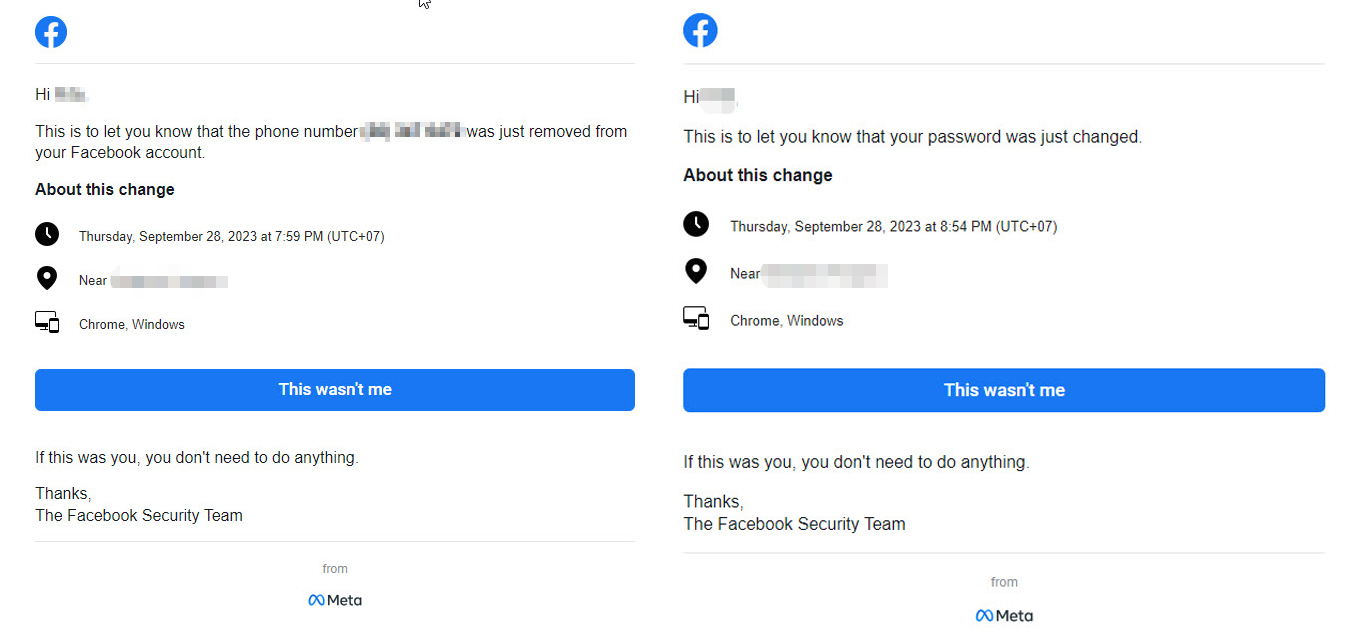

Auf den Kosten bleiben die Geschädigten oft sitzen. In diesem Fall hatte die betroffene Agentur Glück im Unglück und der abgebuchte Betrag von immerhin knapp 1000 Euro wurde fast vollständig zurückerstattet. Darauf sollte man sich jedoch nicht verlassen. Der Schaden ist jedoch angerichtet: Unerwünschte Inhalte wurden im Namen des angegriffenen Unternehmens mit einer großen Anzahl an Nutzenden gestreut, gesehen und potenziell angeklickt. Und je nach Inhalt der unautorisierten Werbung haben auch noch andere Menschen dadurch Geld verloren. Doch damit nicht genug: Das Konto ist vorerst vollständig in der Hand der Täter und die eigentlichen Account-Eigentümer sind ausgesperrt. Das Aussperren geschah am 28. September. Die Täter hatten also zu diesem Zeitpunkt etwa 40 Tage lang Zugriff auf das Facebook-Konto. Das ist auch nicht unüblich - so können die Täter zum einen mehr Daten sammeln (der Prozess, der die oben genannten Aktivitäten auslöst, startet jedes mal mit, wenn der Rechner gestartet wird). Würde der Account sofort nach Öffnen der bösartigen Daten übernommen, würde das schneller den Verdacht auf die heruntergeladenen Dateien lenken.

Kollateralschaden

In dem hier beschriebenen Fall kommt noch ein weiterer Faktor hinzu:

Die Täter haben vorgegeben, im Namen einer bestimmten Marke zu agieren. Die Marke, ein Handtaschen-Hersteller, existiert in diesem Fall tatsächlich. Auf Anfrage bestätigte ein Mitarbeiter des Unternehmens, dass die empfangene Nachricht nicht authentisch sei und dass man derzeit Anstrengungen unternehme, die von den Betrügern genutzten Konten löschen zu lassen. Auch weisen sie darauf hin, dass sie selbst nur Nachrichten von einer bestimmten Adresse / Domäne aus versenden.

Genau genommen gibt es hier also mindestens zwei unmittelbar Geschädigte: zum einen das Unternehmen, dessen Konto übernommen, und zum anderen das Unternehmen, dessen Name für die Ausübung der Tat missbraucht wurde.

Wirksamer Schutz, mit einem Haken

Sich vor dieser Art von Angriffen zu schützen ist einfach und zugleich schwer. Tätergruppen verstehen sich sehr gut darauf, eine passende Ansprache zu wählen, die für die jeweilige Zielperson normal ist und keinen Verdacht erregt. Zum anderen nutzen sie mit OneDrive für ihre Schadsoftware einen Dienst, der hunderttausendfach auch für komplett legitime Zwecke genutzt wird. Die Links, die die präparierten Archive beinhalten, sind auch mehrere Tage nach unserer Analyse noch online und werden sehr wahrscheinlich noch aktiv verwendet.

Sie machen sich aber auch zunutze, dass viele Anwender sehr bequem sind. Meist sind nicht nur Privatnutzer, sondern auch Menschen, die Businesskonten betreuen, im Browser dauerhaft auf der Seite angemeldet. Wer dauerhaft angemeldet ist, hat ein Session Token gespeichert, das theoretisch kein Ablaufdatum hat. Dadurch muss man sich nicht bei jedem Besuch der Seite neu anmelden und erneut das Passswort eingeben. Die Option, die eine dauerhafte Anmeldung aktiviert, nennt sich zum Beispiel „Diesen Browser merken“ oder „angemeldet bleiben“ und kann durch das Setzen eines Hakens bei der Anmeldung eingeschaltet werden. Das Session Token bleibt dann so lange gültig, bis der Nutzer oder die Nutzerin auf die Schaltfläche „Abmelden“ klickt“ - oder er wird erst nach längerer Zeit, zum Beispiel nach 30 Tagen ungültig.

Das gilt im Übrigen nicht nur für Meta-Konten sondern auch für andere Plattformen wie Google.

Vier Dinge sind entscheidend, um die feindliche Übernahme eines Accounts zu verhindern:

- Nicht dauerhaft angemeldet sein

Wer sich nach Nutzung des Zuganges komplett abmeldet, riskiert nicht den Diebstahl eines gültigen Session Tokens. Selbst wenn jemand einen solchen stehlen sollte, verliert dieser sofort die Gültigkeit, wenn man sich abmeldet. Doch Vorsicht: Kriminelle können auch den eigentlichen Besitzer des Accounts aussperren. Haben Täter - wie in diesem Fall - das Passwort und die hinterlegte Mailadresse geändert, ist der Account endgültig verloren.

Auch ein Blick in die Liste der authentifizierten Geräte kann sich lohnen. Unbekannte Geräte oder Browser-Sitzungen lassen sich so mit einem Klick aussperren. - Mehrfaktor-Authentifizierung nutzen

Wer diese Art der Absicherung nutzt, erhöht immer auch automatisch das eigene Sicherheitslevel und schützt den Account auch dann, wenn zum Beispiel ein Passwort aus dem Browser-Speicher gestohlen wurde. - Dauerhafte Skepsis gegenüber Direktnachrichten und ungefragt erhaltenen Links

Eigentlich keine Überraschung: Ungefragt erhaltene Links sollte niemand anklicken. Das gilt für Unternehmen genauso wie für Privatnutzer. - Nutzen Sie einen Passwortmanager statt der “Passwort merken” - Funktion des Browsers.

Information für Forschende

1ec988853602184ff683af474cc32d3ef9179abcf2b19224a02b062f9b806d16 (Win64.Trojan-Stealer.Agent.BPF)

1c9013f729c66ce1e9a604dd400e754095502253eabb1965025396b7357718ea (MSIL.Trojan-Stealer.Agent.BPE)

9ac0cb55dddb28d82632d2aee0834daf6300b5a15aee437fdb5868845e3bdfeb (BAT.Trojan-Downloader.Agent.BPJ)

8e5f47908ebb772e9a6f225c1b0b1ada656d029b4084f8dda6bb42f90fa730e6 (Python.Trojan-Stealer.PSW.A)

784b7d8e5abc2da2db1c920aba56cacf9ee7ab0e59dea09d942cd05cb09a1af4 (PowerShell.Trojan.Agent.BPK)

92547dcf0d0a298efb2c218a53093c9adba225d00455bd348942a9ec2d9572db (BAT.Trojan.Starter.G)

Besonderer Dank gilt hier einem alten Freund, der mir den Fall detailliert geschildert hat, aber an dieser Stelle ungenannt bleiben möchte.

Dank gilt auch Banu Ramakrishnan und Anna Lvova, die die heruntergeladene Malware analysiert haben.

Bildnachweis: