Berichten aus den betroffenen Regionen zur Folge ist eine Infektionswelle mit der Petya-Ransomware unterwegs. In Osteuropa seien mittlerweile etwa 80 größere Betriebe betroffen, darunter auch ein Ölkonzern. Dieser ist bereits gezwungen, auf Server-Reservekapazitäten umzuschalten, um die Produktion aufrecht erhalten zu können. Auch ein großer Logistikdienstleister ist von der Infektionswelle betroffen.

Wir halten Sie über aktuelle Entwicklungen auf dem Laufenden.

G DATA-Kunden sind geschützt

Die aktuell im Umlauf befindliche Variante wird von allen G DATA-Lösungen erkannt als Win32.Trojan-Ransom.Petya.V. beziehungsweise Trojan.Ransom.GoldenEye.B. Die ExploitProtection und auch das AntiRansomware-Modul bieten zusätzlichen Schutz.

Technische Details

Mittlerweile ist scheinbar geklärt, wie die Infektionswelle ihren Ursprung nahm. Nach dem aktuelle Stand wurde sehr wahrscheinlich der Updatemechanismus einer unter anderem in der Ukraine weit verbreiteten Buchhaltungssoftware kompromittiert. Auf diesem Wege wurden die ersten Maschinen über ein Update dieser Software infiziert. Anders als WannaCry verbreitet sich die Ransomware allerdings nicht über das Internet - der genutzte Eternalblue-Exploit wird stattdessen "nur" für die netzwerkinterne Verbreitung der Schadsoftware genutzt - hier werden Administrator-Credentials gestohlen und für die Verbreitung auf die $admin - Freigaben benutzt.

Auch bei der Verschlüsselung selbst gibt es einige altbekannte Merkmale. So prüft die Ransomware unter Anderem, ob sie Administratorrechte erlangen kann, um bestimmte Bereiche der Festplatte zu überschreiben. Abhängig davon wird der Rechner entweder zum Absturz gezwungen und neu gestartet oder eben nicht.

Entgegen einigen Berichten, die in sozialen Medien aufgetaucht sind, verfügt die vorliegende Variante jedoch nicht über den so genannten Killswitch (Not-Aus-Schalter), der WannaCry ins Straucheln brachte.

Wie es derzeit den Anschein hat, funktioniert die Verbreitungskomponente der neuesten Petya-Version unter Windows XP zumindest stabiler als das bei WannaCry der Fall war. Desweiteren löscht Petya in der aktuellen Version bei der Infektion auch die Windows-Eventlogs.

Die folgenden Dateitypen werden von Petya verschlüsselt:

.3ds .7z .accdb. ai. asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk

.djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt

.pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls.

xlsx .xvd .zip

Gegenmaßnahmen und Schadensminderung

Derzeit sind einige wirksame Maßnahmen bekannt, die eine Infektion verhindern können:

- Die neuesten Windows-Updates sollten installiert werden. Hierdurch werden die Schwachstellen, die der Exploit Eternalblue ausnutzt, geschlossen. Die Updates sind seit März 2017 verfügbar.

- Um Infektionen über die Windows Management Instrumentation (WMI) zu verhindern, müssen Administratoren einige von Microsoft empfohlene Maßnahmen ergreifen.

- Die Remotecodeausführung mit PSExec oder WMI erfordert Administratorrechte. Diese Rechte sollten gewöhnliche Nutzer im Netzwerk nicht erhalten.

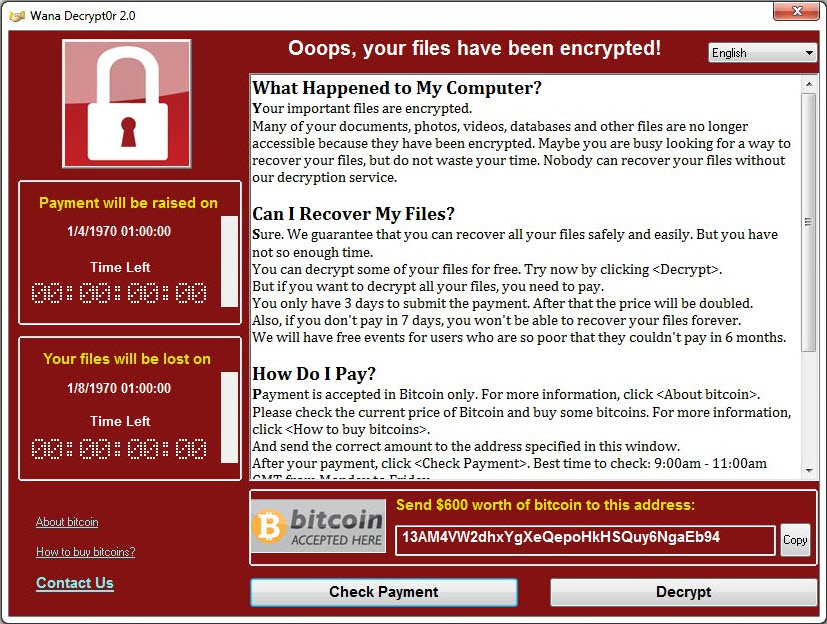

Zudem weisen wir nochmal darauf hin, keinesfalls Lösegeld zu bezahlen. Auf diesem Wege erhalten Betroffene ihre verschlüsselten Daten nicht zurück. Die Kontakt-E-Mail-Adresse in der Ransom Note (Erpresserbrief) ist nicht mehr erreichbar, da sie vom E-Mail-Anbieter geschlossen wurde.

Wenn eine Infektion bemerkt wurde, bevor die Ransom Note erscheint, schalten Sie das System sofort aus. Starten Sie die Maschine unter keinen Umständen neu - es gibt eine Chance, dass nicht alles bereits verschlüsselt ist. Experten, wie die G DATA Advanced Analytics, können hier weiterhelfen.

IoC-Liste

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745 (Main DLL)

64b0b58a2c030c77fdb2b537b2fcc4af432bc55ffb36599a31d418c7c69e94b1 (Main DLL)

f8dbabdfa03068130c277ce49c60e35c029ff29d9e3c74c362521f3fb02670d5 (psexec.exe)

02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f (x64 executable)

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998 (x86 executable)

Update: 27.06., 18:15 Uhr - Kritische Infrastrukturen in der Ukraine betroffen - erste Lösegeldzahlungen sind bereits geflossen

Die Infektionen mit Petya/GoldenEye haben einige kritische Infrastrukturkomponenten in der Ukraine vorübergehend aßer Gefecht gesetzt. So ist der Flughafe Kiev derzeit geschlossen und auch der Stahlkonzern Evraz musste ebenso wie die Ölfirma Rosneft einen Befall mit der Ransomware eingestehen.

Wie zu erwarten war, sind auch bereits die ersten Lösegeldzahlungen geleistet worden, um Dateieninfizierter Systeme wieder zu entschlüsseln. Bisher ist ein Bitcoin-Konto bekannt, das mit der aktuellen Infektionswelle im Zusammenhang steht.

G DATA rät weiterhin dringend von der Zahlung eines Lösegeldes im Falle einer Infektion ab!

Update 18:55 Uhr

Technische Details hinzugefügt.

Update 19:30 - Mailbox der Angreifer geschlossen

Nachdem der Berliner Emailprovider Posteo erfahren hatte, dass eines seiner Emailpostfächer für kriminelle Zwecke genutzt wird (die in der Erpressernachricht genannte Mailadresse stammt von Posteo), hat man dort den Zugang zum entsprechenden Postfach mit sofortiger Wirkung gesperrt und das Bundesamt für Sicherheit in der Informationstechnik (BSI) eingeschaltet. Derzeit können weder die Angreifer auf das Postfach zugreifen noch können Nachrichten dorthin verschickt werden.

Update: 28.06., 09:00 Uhr - Technische Details aktualisiert - Ukrainische Regierung beweist Humor

Inzwischen haben sowohl unsere Analysten als auch die Infosec-Community weitere technische Informationen gesammelt. Diese sind weiter oben im Artikel unter "Technische Details" zu finden.

Indessen beweist die Regierung der Ukraine trotz der momentanen Probleme Humor, wie in diesem Twitter-Beitrag zu sehen ist.

Update 09:25 - IoC-Liste aktualisiert

Update 09:25 Uhr - Namen sind Schall und Rauch

Derzeit gibt es einiges an Verwirrung um die Benennung der aktuellen "Petya"-Version. Da der Basiscode auf Petya basiert, hatten wir uns zunächst dazu entschlossen, den Namen "Petya" beizubehalten. An anderer Stelle tauchten die Namen NotPetya, EternalPetya, PetyaBlue, Petna, PetyaWrap, Petrwrap, SortaPetya, Nyetya, Expetr und andere auf.

Um zu verdeutlichen, dass wir es hier mit einer neuen Ransomware zu tun haben, werden wir künftig den Namen Petna benutzen, wenn es um diese Ransomware geht. Der Name, der in den Meldungen unserer Lösungen auftaucht, wird weiterhin bleiben wie oben genannt.

Update 11:30 - Absatz zu Gegenmaßnahmen und Schadensminderung hinzugefügt

Update: 29.6., 15:30 Uhr - Zeit für Fragen

Nach der anfänglichen Verwirrung und teilweise Panik um Petna haben viele Menschen nun Fragen zu den Hintergründen des Zwischenfalls. Allerdings ist jetzt aufgrund eines Mangels an verlässlichen Informationen noch nicht die richtige Zeit für Antworten. Dies gilt insbesondere für die Frage nach den Urhebern. Zuallererst sollten wir allerdings festhalten, dass Betroffene derzeit keinerlei Möglichkeit haben, die von Petna verschlüsselten Daten zurück zu bekommen, selbst nach Zahlung der 300 Dollar Lösegeld. Grund dafür ist, dass die von den Angreifern angegebene Mailadresse nicht mehr erreichbar ist, nachdem sie vom Provider gesperrt wurde. Desweiteren ist zu sagen, dass der bisher erbeutete Gesamtbetrag gemessen am Ausmaß der Infektionswelle eher klein ist. Wir haben Ähnliches bereits bei WannaCry gesehen. Im Fall von WannaCry sind 337 Zahlungen geleistet worden (eine verschwindend geringe Anzahl im Vergleich zu den Zehntausenden infizierten Maschinen), wohingegen Petna bisher nur etwa 30 Zahlungen für sich verbuchen konnte. Das einzige, was man also bereits jetzt mit einiger Sicherheit sagen kann, ist, dass Petna zumindest bei der Generierung von Umsätzen kein sehr großer Erfolg war.

Dies ist bereits das zweite Mal, dass man es mit einer scheinbaren Ransomware zu tun hat. Allerdings kann man aus der Art der Zahlungsverarbeitung und der Art, mit der die Entschlüsselung von Dateien gehandhabt wird, schließen, dass hier noch andere Faktoren eine Rolle spielen. Warum sollte man eine aggressive Erpressersoftware auf die Öffentlichkeit loslassen, wenn durch ein schlecht implementiertes Zahlungssystem so wenig Gewinn damit erzielt wird? Man könnte vor diesem Hintergrund durchaus zu dem Schluss gelangen, dass Profitgenerierung nie das Ziel von Petna war, sondern vielmehr für Chaos und Betriebsunterbrechungen zu sorgen - womit Petna auch großen Erfolg hatte. Wir werden in einem künftigen, spearaten Artikel weiter auf die Hintergründe von Petna Überlegungen hinsichtlich der Urheberschaft eingehen.

Update 30.06, 11:45 Uhr - Ransomware? Nicht so wirklich.

Je weiter die Analysen fortschreiten, desto mehr Hinweise finden Forscher auf das, was wir in unserem letzten Updaten bereits angedeutet hatten: dass Petna nicht dazu gedach ist, Profit zu generieren. Es war anfangs zugegebenermaßen einfach, Petna als "nur eine weitere Ransomware" abzutun, und anzunehmen, dass sich die Funktionsweise nicht von anderer Ransomware unterscheidet. Es gibt in der Tat einige sehr prägnante Ähnlichkeiten zwischen der ersten Petya-Version von 2016 und dessen Nachfolger "GoldenEye". Die Low-Level-Funktionen von Petna (Überschreiben von MFTs und Bootsektoren) sind mit denen von Petya/GoldenEye identisch. Der Teufel steckt allerdings im Detail: Petya/GoldenEye waren bemüht, den Entschlüsselungscode wiederherstellbar zu halten, um die verschlüsselten Dateien nach Zahlung des Lösegeldes wieder freizugeben. Dagegen verschlüsselt Petna zwar die Dateien nach dem selben Prinzip wie seine Vorgänger, allerdings wirft Petna - vereinfach ausgedrückt - den Schlüssel weg, nachdem die Dateien verschlüsselt sind. Damit haben Betroffene keine Möglichkeit mehr, die verschlüsselten Daten wiederherzustellen, selbst nach Zahlung eines Lösegeldes. Es scheint also, dass die Aufgabe von Petna in erster Linie der eines "Wipers" entspricht, also einer Malware, deren einziger Zweck es ist, Daten unbrauchbar zu machen. Dazu erhielt Petna ein dünnes Ransomware-Mäntelchen, um den Eindruck einer Ransomware zu erwecken. In diesem Zusammenhang ist auch die Wahl der Erscheinung als Petya-Variante bemerkenswert, da Petya selbst nicht besonders "anwenderfreundlich" ist. Betroffene (oder "Kunden", wie sie von Ransomware-Machern bezeichnet werden) müssen manuell eine lange Zeichenfolge auf der Bezahlseite bzw. eine E-Mail eintippen - das ist fehleranfällig und somit nicht erstrebenswert, wenn man mit einer Malware Profit machen will.

Auf jeden Fall ist Petna in vielerlei Hinsicht eine bemerkenswerte Malware. Wer auch immer hinter Petna steckt, ein großes Medienecho ist ihnen sicher. Dies wiederum kann einer Reihe von Zwecken dienlich sein, vom Ablenkungsmanöver, das von einem anderen Zusammenhang ablenken soll bis hin zur bloßen "Ruhmsucht". Diese Frage werden wir jedoch in einem späteren Artikel genauer beleuchten, wenn sich die allgemeine Aufregung etwas gelegt hat.