G DATA 365 | Managed XDR

Berechtigungsvergabe und Verwaltung von Rechten innerhalb der Rollen

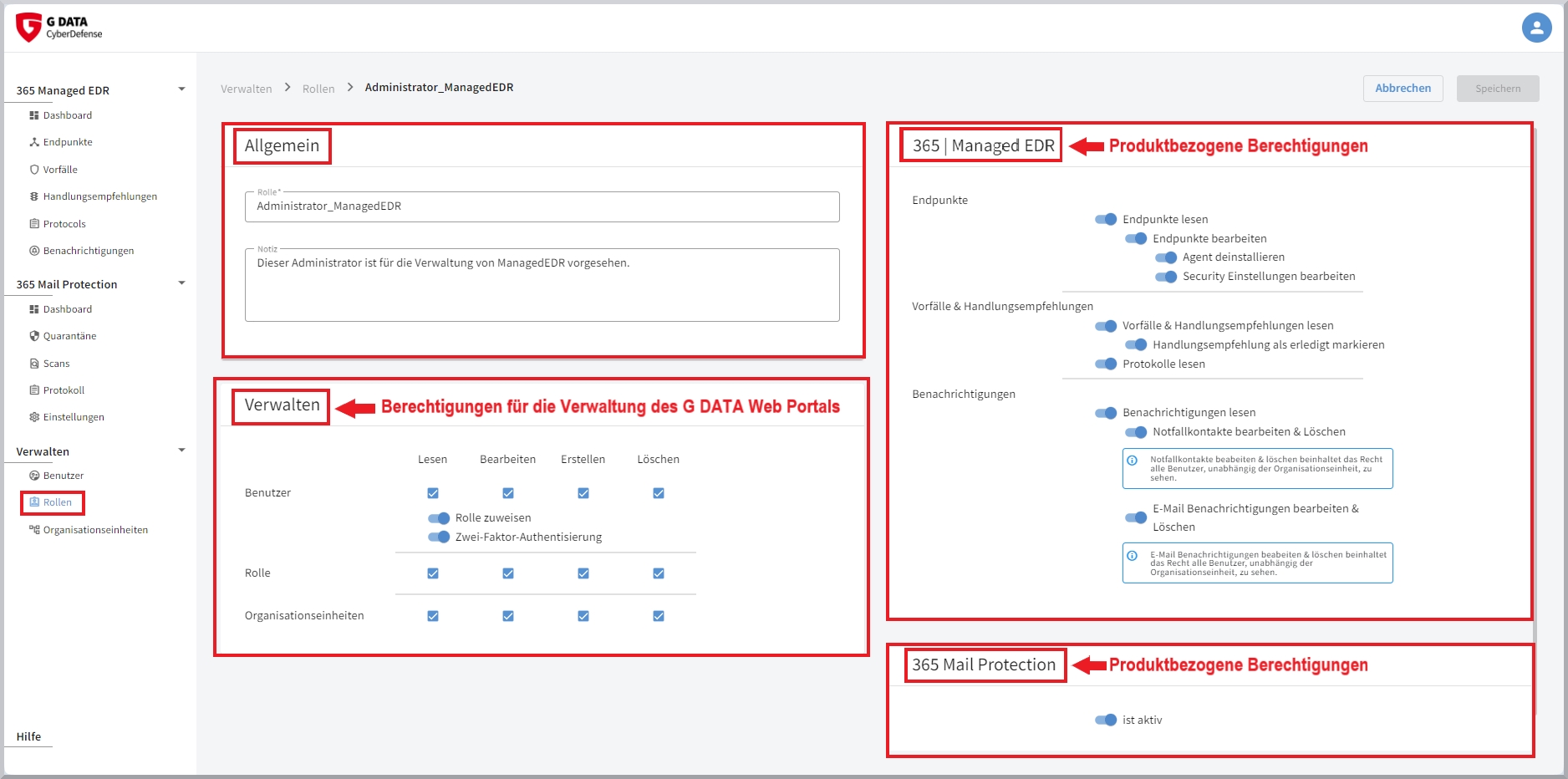

Sowohl für das Anlegen neuer Rollen, als auch für das Bearbeiten von Rollen, ist das Fenster identisch aufgebaut. Jedoch kann sich je nach erworbener Lizenz der Inhalt für Kunden unterscheiden. Da mit dem Portal verschiedene Produkte verwaltet werden, hängt der Inhalt von den erworbenen Produkten ab.

Generelle Einstellungen

Zunächst ist immer ein allgemeiner Bereich vorhanden, der den Namen der Rolle und ein optionales Textfeld für Notizen enthält.

Ein zweiter Bereich, welcher immer vorhanden ist, bezieht sich auf alle für die Verwendung des G DATA Web-Portals notwendigen

Berechtigungen. Hier wird festgelegt, ob Inhaber dieser Rolle Benutzer, Rollen und/oder Organisationseinheiten verwalten

dürfen und in welchem Umfang (lesen, bearbeiten, erstellen und/oder löschen).

In diesem Bereich kann auch die 2-Faktor-Authentifizierung aktiviert werden, sowie die Benachrichtigungen auf den Endpunkten,

sollten dort Funde auftreten.

Durch Setzen der jeweiligen Haken oder Umschalter wird die entsprechende Berechtigung erteilt.

| Geben Sie nur Benutzern mit vollen Rechten auf alle Produkte auch das Recht Rollen zuzuweisen. Anderenfalls könnte ein Benutzer mit eingeschränkten Rechten sich alle weiteren Rechte ohne Genehmigung selbst einrichten. Wenn zum Beispiel Benutzer das Portal verwalten dürfen, nicht aber Endpunkte sehen oder Handlungsempfehlungen als erledigt kennzeichnen, dürfen diese Benutzer kein Recht haben, sich die fehlenden Berechtigungen selbst zuzuweisen. |

| Sollten Sie diese Blöcke nicht sehen können oder sind in dieser Dokumentation beschriebene Funktionen nicht ausführbar, liegen dem angemeldeten Benutzer gegebenenfalls nicht die erforderlichen Rechte vor. |

Produktbezogene Einstellungen

Je nach Produkt können darüber hinaus weitere Produktblöcke vorhanden sein.

Rechte-Konfiguration G DATA 365 | Managed XDR

Hier können Sie einstellen, welche Rechte die Rolle in Bezug auf die Konfigurationsmöglichkeiten von G DATA 365 | Managed XDR hat.

Endpunktverwaltung

Lesen und bearbeiten |

Hier legen Sie fest, ob Inhaber dieser Rolle Endpunkte sehen und/oder bearbeiten können. |

||

Einstellungsmöglichkeiten für den Agent |

Das Löschen des Endpunktes aus dem Portal ist an die Berechtigung gekoppelt, Agenten auf den Endpunkten deinstallieren zu können. Bei Start der Deinstallation des Agenten können Sie entscheiden, ob Sie den Endpunkt gleichzeitig mit aus dem Portal entfernen möchten. Zur Deinstallation berechtigte Personen können die Entfernung des Endpunktes aus dem G DATA Web-Portal später noch nachholen.

|

||

Security Einstellungen bearbeiten |

Dieses Recht steuert die Einstellung des Agenten auf dem Endpunkt. Hierzu gehört die Frage, ob bei einem Sicherheitsereignis der gemeldete Prozess sofort gestoppt werden soll und ob die Bearbeitung/der Zugriff durch G DATA Security Analysten auf dem betroffenen Endpunkt erfolgen soll. Bei Produkteinführung wurde vor dem Onboarding mit unserem G DATA Security Operations Team eine genaue Liste erstellt, welche Ihrer Systeme wir von der Reaktion des Agenten oder von der Analyse durch unsere G DATA Security Analysten ausnehmen. Dies erfolgte nach einer genauen Risikoanalyse. Sollten Sie im laufenden Betrieb noch Änderungswünsche für einzelne Endpunkte haben, wenden Sie sich bitte an unser G DATA Security Operations Team. Im Kick-off wurden diese Systeme bereits besprochen und entsprechend im Onboarding eingestellt. Möchten Sie im Nachhinein noch Änderungen vornehmen lassen, kontaktieren Sie bitte unser G DATA Security Operations Team. Auch der IT Operations Manager hat aus Sicherheitsgründen nicht die Möglichkeit, diese Einstellung zu ändern. |

||

Agent pausieren |

Hier können Sie konfigurieren, ob Inhaber der Rolle die Möglichkeit haben, den Agent auf Endpunkten für 15 Minuten zu pausieren.

|

||

Tray-Icon aktivieren |

Hier können Sie konfigurieren, ob Inhaber der Rolle die Möglichkeit haben, das Tray-Icon des Agent auf Endpunkten anzeigen zu lassen. |

Vorfälle & Handlungsempfehlungen

Vorfälle & Handlungsempfehlungen lesen |

Hier legen Sie fest, ob Inhaber dieser Rolle Vorfälle und Handlungsempfehlungen sehen darf. |

Handlungsempfehlungen als erledigt markieren |

Hier legen Sie fest, Inhaber dieser Rolle Handlungsempfehlungen als erledigt markiert werden dürfen. Option steht nur zur Auswahl, wenn die Rolle Handlungsempfehlungen sehen darf. |

Protokolle lesen |

Hier legen Sie fest, ob Inhaber dieser Rolle die Sicht Protokolle angezeigt bekommen. |

Benachrichtigungen

Benachrichtigungen lesen |

Schalter um grundlegend einzustellen, ob die spezifische Rolle Benachrichtigungen erhält. |

||

Notfallkontakte bearbeiten & löschen |

Hier kann eingestellt werden, ob Inhaber der Rolle Benutzer zur Liste der Notfallkontakte hinzufügen und entfernen können.

|

||

E-Mail Benachrichtigungen bearbeiten & löschen |

Hier kann eingestellt werden, ob Inhaber der Rolle Benutzer zur Liste der Adressaten von E-Mail-Benachrichtigungen hinzufügen und entfernen können. Zusätzlich kann die Sprache der E-Mail und die Art der Benachrichtigungsevents eingestellt werden.

|

Rechte-Konfiguration G DATA 365 | Mail Protection

Sollten Sie G DATA 365 | Mail Protection einsetzen, können Sie hier festlegen, ob das Produkt dem Inhaber dieser Rolle im G DATA Web-Portal angezeigt wird.

Rechte-Konfiguration G DATA Policy Control

Sollten Sie das Produkt G DATA Policy Control einsetzten, haben Sie an dieser Stelle die Möglichkeit festzulegen, welche Anpassungen die Inhaber der Rolle in dem Produkt vornehmen können.

Gerätelogging |

Regler um einzustellen, ob Inhaber der Rolle das Geräte-Logging lesen können. |

Ausnahmen |

Konfigurationsmöglichkeiten um einzustellen, ob Inhaber der Rolle Ausnahmen lesen, bearbeiten oder löschen können. |

Globale Zugriffsregeln |

Konfigurationsmöglichkeiten um einzustellen, ob Inhaber der Rolle die globalen Zugriffsregeln sehen un/oder bearbeiten können, sowie ob sie die Benachrichtigungen, die auf den Endpunkten angezeigt werden, bearbeiten dürfen. |

Rechte-Konfiguration G DATA Mobile Device Management

Sollten Sie G DATA Mobile Device Management einsetzen, können Sie hier festlegen, ob das Produkt dem Inhaber dieser Rolle im G DATA Web-Portal angezeigt wird.