Die G Data SecurityLabs haben in Google Play eine neue Sammlung von täuschenden Apps gefunden, die trickreiche Werbestrategien nutzen; es sind Nachfolger des gefälschten VLC Players

Der originale Windows Media Player ist einer der populärsten Multimedia-Programme weltweit. Er kann auf Windows-PCs, Windows Smartphones und, als ein Plug-In, auch unter Mac OS X benutzt werden. Unglücklicherweise wird die Android Plattform bis jetzt noch nicht unterstützt und genau das ist der Punkt, an dem die Angreifer ansetzen. Sie veröffentlichen eine App, die sich als Windows Media Player ausgibt, und hoffen auf eine Vielzahl von Downloads. Ihr Ziel: Sie wollen mit Hilfe von verschiedenen Umsetzungen von Werbung Geld verdienen.

G DATA Produkte erkennen die analysierten Apps als Android.Adware.Copycat.A

Was sind die erwähnten Werbestrategien?

Strategie 1: Werbung durch Audio-Einblendung

Die App fordert die Berechtigung ein, „ausgehende Anrufe abzufangen“ und erhält so die Möglichkeit, bei vom infizierten Telefon initiierten Anrufen das sonst übliche Freizeichen durch Werbeansagen zu ersetzen. Der hierfür verantwortliche App-Code stammt von einem Unternehmen, das solche mobilen audio-basierten Werbe-Netzwerke anbietet. Während der Analysen zeigte sich, dass der Werbespot sogar dann nicht stoppte, wenn die angerufene Person das Telefonat annahm und das ist sehr störend.

Strategie 2: Handlungsaufforderung nach dem Telefonat

Mit Hilfe des zuvor beschriebenen Code Pakets ist es möglich, nach einem Telefonat einen Werbebildschirm auf dem infizierten Gerät anzuzeigen.

Strategie 3: Anzeige von Werbung in der Statusleiste

Der Entwickler blendet in der Statusleiste weitere Werbung ein.

Strategie 4: Anzeige von gewöhnlicher Werbung

Die App kann auch gewöhnliche Werbebanner innerhalb der App anzeigen. Dies ist aktuell die am meisten genutzte Methode, um mit Apps mehr Geld zu verdienen.

Strategie 5: Anzeige der anderen Apps der Sammlung aus täuschenden Apps

Innerhalb der Software hat der Entwickler einen Knopf eingebaut, der „Mehr coole Apps“ verspricht. Er ist nach einem Klick auf den Menü-Knopf sichtbar. Wird er gedrückt, wird das Mobilgerät zu einer so genannten App Wand (engl.: app wall) geleitet, auf der die anderen Apps zu sehen sind, die wir im aktuellen Fall beleuchten.

Strategie 6: Neue Icons auf dem Startbildschirm

Die App legt neue Icons auf dem Startbildschirm des infizierten Gerätes an. Ein Klick leitet das Gerät dann zu einer Liste von anderen Applikationen, die der Benutzer installieren kann. In den meisten Fällen bekommt der Anbieter der Liste dann pro erfolgreicher Installation Geld (engl.: Pay per install; kurz: PPI).

Die meisten der angesprochenen Strategien funktionieren auch, wenn die App nicht im Vordergrund geöffnet ist; für die Werbeeinblendungen reicht es aus, dass die App auf dem Gerät installiert ist. Die App lädt außerdem JSON Objekte von einem Server, die der App Instruktionen übermittelt, welche Inhalte sie einbinden soll. Zum Beispiel: Welche Icons auf dem Startbildschirm erscheinen sollen, etc.

Über die Gruppe von Apps:

Die Apps wurden während der letzten Tage veröffentlicht und allein der gefälschte Windows Media Player hat seitdem mehr als 10.000 Downloads aus Google Play auf dem Konto. Die App kann tatsächlich Mediendateien abspielen, da der Quellcode einfach von einem echten und legitimen Medienplayer kopiert wurde: Dolphin Player, entwickelt von Broov.

Diese kopierte Implementierung reagierte in unseren Tests allerdings fehleranfällig und versagte den Dienst, nachdem die Anwendung einmal als Hintergrundprozess lief und dann wieder aktiviert wurde (engl.: „tabbed out“).

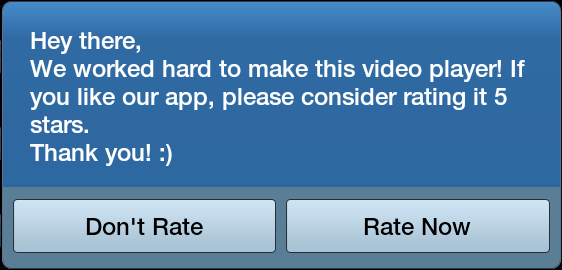

Trotz der Probleme bitten die Entwickler die Benutzer allerdings schon direkt nach dem ersten Programmstart, dass diese doch bitte eine 5-Sterne-Bewertung für die App vergeben sollen, wenn die App gefällt… mit den hohen Wertungen wollen sie weitere Opfer anlocken.

Die anderen Apps aus der Gruppe waren ebenfalls auf kopiertem Quellcode aufgebaut, aber zumindest hatten diese eine Referenz zu diesem Quellcode in der Übersicht von Google Play angegeben.

Warum wurde die Software als Adware eingestuft?

Die Software schadet dem Benutzer nicht direkt. Zumindest nicht in dem Sinn, dass sie unbemerkt für hohe Kosten auf der Telefonrechnung sorgt, persönliche Informationen stiehlt oder ähnliche Dinge macht. Aber, die Anwendungen sind eine Fälschung, weil sie Kopien von legitimer Software sind, dazu teilweise „aufgewertet“ mit irreführenden Namen und Logos (z.B. Windows Media Player). Außerdem berichten Benutzer auf den Bewertungsseiten von Ausführungsproblemen, genau wie wir sie auch erlebt haben; das ist sehr wahrscheinlich durch Defekte des Codes durch das Kopieren des Codes entstanden. Anrufe, die von dem infizierten Gerät gemacht werden, werden gestört durch Werbung und der Startbildschirm wird gefüllt mit Icons zu online Marketingseiten.

Alles in allem ist der einzige Nutzen der App, dass die Entwickler damit Geld durch Werbung machen.

Update:

Während des Verfassens dieses Artikels, hat Google den gefälschten Windows Media Player, den gefälschten Media Player Classic und einen gefälschten N64 Emulator aus Play entfernt. Wir vermuten, dass dies Aufgrund von Urheberrechtsverletzungen passierte, da der Entwickler geschützte Markennamen für seine Apps verwendete! Wir können nur spekulieren ob die Werbungs-Flut ebenfalls den Rausschmiss aus Google Play beeinflusste. Trotz allem, bleiben die anderen beiden beobachteten Apps weiterhin in Play verfügbar.