Schürfen mit fremden Pfannen

Seit einiger Zeit werden auch Mobilgeräte ohne das Wissen des Besitzers für das Schürfen virtueller Währungen - sogenanntes Cryptomining - eingesetzt.

Schürfen mit fremden Pfannen

Seit einiger Zeit werden auch Mobilgeräte ohne das Wissen des Besitzers für das Schürfen virtueller Währungen - sogenanntes Cryptomining - eingesetzt.

Uroburos und Snake: in all den Jahren nichts verlernt

Die Hinweise verdichten sich, dass das Snake-Framework für den Angriff auf den Informationsverbund Berlin-Bonn benutzt wurde. Wir haben eine Übersicht über die wichtigsten Funktionen erstellt. Diese Informationen basieren sowohl auf Erkenntnissen aus den Jahren 2014 und 2015, als auch auf den…

Schicht für Schicht zum Rundum-Schutz

IT-Systeme abzusichern ist nicht einfach, aber auch keine Magie. Wer hier allerdings zu nachlässig agiert oder zu simpel denkt, der wird mit Systemausfällen, Datenverlust und hohen Kosten bestraft. Matthias Koll, Senior Sales Engineer bei G DATA, klärt in einem Vortrag den deutschen Mittelstand auf,…

„Die gläserne Regierung?“ – Hackerangriff auf das Regierungsnetz

Die Bundesregierung war bereits seit längerer Zeit Opfer eines IT-Sicherheitsvorfalls. Die Öffentlichkeit erfuhr erst jetzt von dem erfolgreichen Hackerangriff.

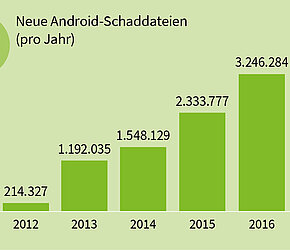

Jede Stunde rund 343 neue Android-Schadprogramme in 2017

Mit über 3 Millionen neuer Android-Schaddateien war die Gefahrenlage im vergangenen Jahr weiterhin hoch. Davon 744.065 im vierten Quartal 2017. Das bedeutet, dass die G DATA Analysten pro Tag durchschnittlich 8.225 neue Schaddateien für das Android-Betriebssystem zählen. Trotz eines geringen…

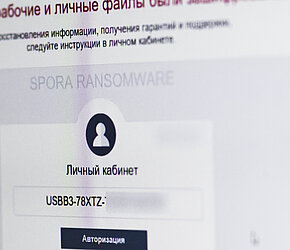

Was man aus den Ransomware-Angriffen von 2017 gelernt hat

In diesem Artikel werfen wir einen Blick auf die Entwicklung von Ransomware in 2017. Dabei beleuchten wir einige Aspekte, die für besonders drastische Auswirkungen und hohe Schäden sorgten.

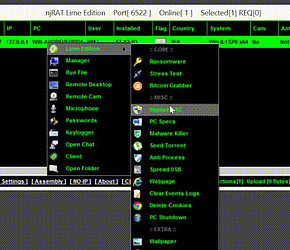

Trojaner-Suite mit neuen Funktionen: Bitcoin-Diebstahl, Ransomware und DDoS

Dass Kriminelle sich eine Hintertür zu einem infizierten System öffnen, dürfte bekannt sein. Dass die entsprechenden Werkzeuge ohne großen Aufwand zu beschaffen sind, sollte auch niemanden mehr überraschen. Es ist jedoch immer wieder erstaunlich, wie einfach es ist, mit genug krimineller Energie an…

Werbebanner und Browser-Erweiterungen gegen Nutzer illegaler Streaming-Angebote

Das Umleiten von Datenverkehr ist schon länger ein einträgliches Geschäft. Das gilt für legale Anwendungsbereiche ebenso wie für solche, die sich in einer rechtlichen Grauzone bewegen. Ein aktuelles Beispiel hat sich einer der G DATA-Analysten genauer angesehen: Hier nehmen Kriminelle mit Hilfe von…

Ordinypt hat es auf Benutzer aus Deutschland abgesehen

Die Ransomware "Ordinypt" (auch bekannt unter dem wenig handlichen Namen „HSDFSDCrypt“) befällt derzeit hautpsächlich Benutzer aus Deutschland. Unter der Haube hat sie einige Merkmale, die herausstechen. G DATA-Analyst Karsten Hahn hat einen genaueren Blick auf die Ransomware geworfen.