Die Betrüger haben es auf Android Mobilgeräte abgesehen, mit denen Benutzer mTans für Onlinebanking-Services empfangen. Installiert ein Benutzer die angebotene App, die sogar in Googles Play Store verfügbar war, erhöht er keinesfalls die Sicherheit seines Online-Bankings, sondern öffnet den Angreifern Tür und Tor.

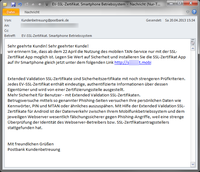

Die E-Mail

Potentielle Opfer erhalten eine E-Mail mit unpersönlicher Anrede und mehr oder weniger vielen Informationen über das EV-SSL Zertifikatsverfahren. Die G DATA SecurityLabs beobachteten bisher vier verschiedene Mail-Designs.

Eine Auswahl der bisher beobachteten Betreffzeilen:

- EV-SSL-Zertifikat-App im Smartphone Betriebssystem

- EV-SSL-Zertifikat. Smartphone Betriebssystem

- Extended Validation-Zertifikate im Android

- Extended Validation-Zertifikate im Mobile Banking

- EVL SSL Zertifikat App im Android

- Extended Validation-Zertifikate im Smartphone Betriebssystem

- Smartphone Betriebssystem. EVL-SSL-Zertifikat

- Zertifikate (Android)

Die Webseiten

In den E-Mails tauchen wahlweise verschiedene Links in verschiedenen Kombinationen auf:

Ein Link zur schädlichen App im Google Play Store

Das Team von Google wurde umgehend benachrichtigt. Inzwischen ist die App nicht mehr als offizieller Download verfügbar.

Ein Link zu einer legitimen Google Support-Seite

Auf ihr wird die Installation von Anwendungen aus externen Quellen, also nicht aus Google Play, erläutert.

Ein Link zu einer Webseite mit der Top-Level-Domain .mobi

Die gewählte Top-Level-Domain soll dem E-Mail-Empfänger suggerieren, dass diese Webseite sich am besten mit Mobilgeräten aufrufen lässt. Abhängig vom beim Aufruf verwendeten User-Agent, liefert der Webserver verschiedene Ergebnisse zurück:

Wird die Webseite mit einem Computer aufgerufen, erscheint lediglich eine Meldung, dass die Installation der Zertifikate erfolgreich verlaufen sei. In Wirklichkeit jedoch, passiert nichts. Selbstverständlich ist es an dieser Stelle nicht auszuschließen, dass die Angreifer zukünftig auch hier eine Schadfunktion einbauen und somit auch PC-Nutzer angreifen wollen.

Wird die Webseite mit einem Android-Mobilgerät geöffnet, erscheint eine Webseite mit Postbank Banner, die einen Downloadlink zu einer .apk-Datei enthält. Außerdem zeigt die Seite eine Anleitung zum Installieren von unsignierten Apps auf Android-Geräten, damit der Nutzer auch ohne Probleme das unsignierte Malware-Programm auf sein Mobilgerät spielen kann.

Die G DATA SecurityLabs nahmen ebenfalls Kontakt zur Postbank auf. Das Unternehmen nimmt Bedrohungen dieser Art sehr ernst und informierte seine Kunden über die Betrugsmasche auf der Homepage der Postbank und auch auf der eigenen Postbank Facebookseite.

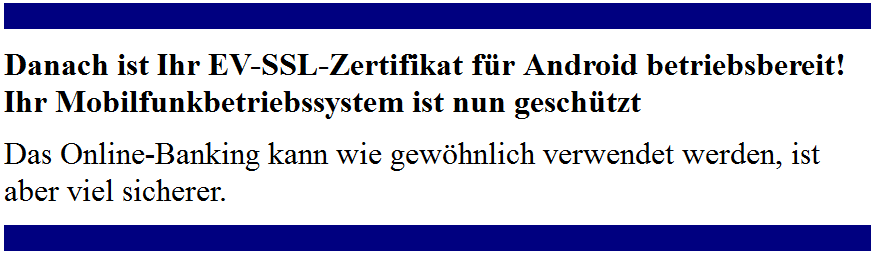

Am Ende der ausführlichen Installationsanleitung wird dem Benutzer versichert, dass nach der Installation „alles viel sicherer“ sei. Selbstverständlich ist dies eine glatte Lüge

Der Schadcode

Die Installation ist sowohl durch einen direkten Download von einer Webseite möglich und war auch als Installation aus dem Google Play Store heraus verfügbar. Gestern Abend war die App noch im offiziellen Google Markt gelistet und es wurden 10 bis 50 Installationen getätigt. Die G DATA SecurityLabs hatten den Vorfall umgehend an Google gemeldet und die App wurde inzwischen aus Google Play entfernt.

Die Applikation verlangt eine ganze Reihe von Berechtigungen. Unter anderem soll der Zugriff auf empfangene SMS freigegeben werden und zusätzlich auch Zugriff auf alle Netzwerke gewährt werden. Allein diese Kombination reicht für die Angreifer aus, um das Abgreifen der mTans auf dem Mobilgerät zu ermöglichen. Die App verbindet sich zu zwei vordefinierten URLs und übersendet die Telefonnummer und die IMEI sowie die vom Opfer in der App eingegebenen Kontodaten an diese Adresse(n). So können später abgefangene SMS mit mTans dem richtigen Telefon und den dazugehörigen Kontodaten zugeordnet werden.

Damit die App auch nach einem Neustart wieder aktiv wird, erwartet sie das Erlauben der Berechtigung „Beim Start ausführen“.

Beim Start der App, wird die Eingabe einer Kontonummer und eines PINs verlangt, wobei die App die Anzahl der eingegeben Ziffern überprüft: Bei einer Kontonummer mit weniger als 4 Stellen oder einer PIN mir weniger als 5 Stellen wird eine Fehlermeldung ausgegeben. Die Eingabe einer fiktiven 9-stelligen Kontonummer und einem fiktiven 5-stelligen PIN führte zur Meldung über die erfolgreiche Installation der angeblichen Zertifikats-App.

Die beschriebene schädliche App wird von den G DATA MobileSecurity Produkten geblockt!